Руководство по интеграции единого входа Microsoft Entra с VPN FortiGate SSL

В этом руководстве вы узнаете, как интегрировать SSL-VPN FortiGate с идентификатором Microsoft Entra ID. Интеграция SSL-vpn FortiGate с идентификатором Microsoft Entra можно:

- Используйте идентификатор Microsoft Entra для управления доступом к VPN FortiGate SSL.

- Включите автоматический вход пользователей в VPN FortiGate SSL с помощью учетных записей Microsoft Entra.

- Централизованное управление учетными записями через портал Azure.

Необходимые компоненты

Чтобы приступить к работе, потребуется следующее.

- Подписка Microsoft Entra. Если у вас нет подписки, вы можете получить бесплатную учетную запись.

- Подписка FortiGate SSL VPN с поддержкой единого входа.

Описание учебника

В этом руководстве описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

SSL VPN FortiGate поддерживает единый вход, инициированный поставщиком услуг.

Добавление SSL VPN FortiGate из коллекции

Чтобы настроить интеграцию SSL-vpn FortiGate с идентификатором Microsoft Entra ID, необходимо добавить VPN FortiGate из коллекции в список управляемых приложений SaaS:

- Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

- Перейдите к приложениям>Identity>Applications>Enterprise. Новое приложение.

- В разделе Добавление из коллекции в поле поиска введите SSL VPN FortiGate.

- В области результатов выберите SSL VPN FortiGate и добавьте это приложение. Подождите несколько секунд, пока приложение не будет добавлено в ваш клиент.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере можно добавить приложение в клиент, добавить пользователей и группы в приложение, назначить роли, а также просмотреть конфигурацию единого входа. Подробнее о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для SSL FortiGate

Вы настроите и проверьте единый вход Microsoft Entra в FortiGate SSL VPN с помощью тестового пользователя B.Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Microsoft Entra и соответствующей группой пользователей единого входа SAML в FORtiGate SSL VPN.

Чтобы настроить и проверить единый вход Microsoft Entra в FortiGate SSL VPN, выполните следующие высокоуровневые действия.

- Настройте единый вход Microsoft Entra, чтобы включить функцию для пользователей.

- Создайте тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra.

- Предоставьте пользователю-тестировщику доступ, чтобы включить единый вход Microsoft Entra для этого пользователя.

- Настройте единый вход в SSL VPN FortiGate на стороне приложения.

- Создайте группу пользователей SAML SAML SSO в качестве аналога представления Microsoft Entra пользователя.

- Проверка единого входа необходима, чтобы убедиться в корректной работе конфигурации.

Настройка единого входа Microsoft Entra

Выполните следующие действия, чтобы включить единый вход Microsoft Entra в портал Azure:

Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

Перейдите на страницу >интеграции с VPN-приложением>Identity Applications>Enterprise FortiGate, в разделе "Управление" выберите единый вход.

На странице Выбрать метод единого входа выберите SAML.

На странице Настройка единого входа с помощью SAML щелкните Изменить в разделе Базовая конфигурация SAML и изменить эти параметры:

На странице Настройка единого входа с помощью SAML введите следующие значения:

a. В поле Идентификатор введите URL-адрес в формате

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/metadata.b. В поле URL-адрес ответа введите URL-адрес в формате

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/login.c. В поле URL-адрес для входа введите URL-адрес в формате

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/login.d. В поле URL-адрес выхода введите URL-адрес в формате

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port><FQDN>/remote/saml/logout.Примечание.

Эти значения — шаблоны. Вместо них нужно указать фактический URL-адрес для входа, Идентификатор, URL-адрес ответа и URL-адрес для выхода, настроенные для FortiGate SSL VPN.

Приложение FortiGate SSL VPN ожидает проверочные утверждения SAML в определенном формате, который требует добавить настраиваемые сопоставления атрибутов в вашу конфигурацию. На следующем снимке экрана показан список атрибутов по умолчанию.

В таблице ниже приведены утверждения, требуемые FortiGate SSL VPN. Имена этих утверждений должны соответствовать именам, используемым в разделе Выполнение настройки командной строки FortiGate этого руководства. В именах учитывается регистр.

Имя. Атрибут источника username user.userprincipalname group user.groups Чтобы создать такие дополнительные утверждения, выполните следующие действия:

a. Рядом с заголовком Атрибуты и утверждения пользователя, выберите Изменить.

b. Выберите Добавить новое утверждение.

c. Для параметра Имя введите значение username.

d. Для параметра Исходный атрибут выберите user.userprincipalname.

д) Выберите Сохранить.

Примечание.

Атрибуты пользователей и утверждения разрешают только одно утверждение группы. Чтобы добавить утверждение группы, удалите существующее утверждение user.groups [SecurityGroup], уже имеющееся в утверждениях, чтобы добавить новое утверждение или изменить существующее утверждение на Все группы.

f. Выберите Добавить утверждение о группе.

ж. Выберите Все группы.

h. В разделе Расширенные параметры установите флажок Изменить имя утверждения группы.

i. Для параметра Имя введите значение group.

j. Выберите Сохранить.

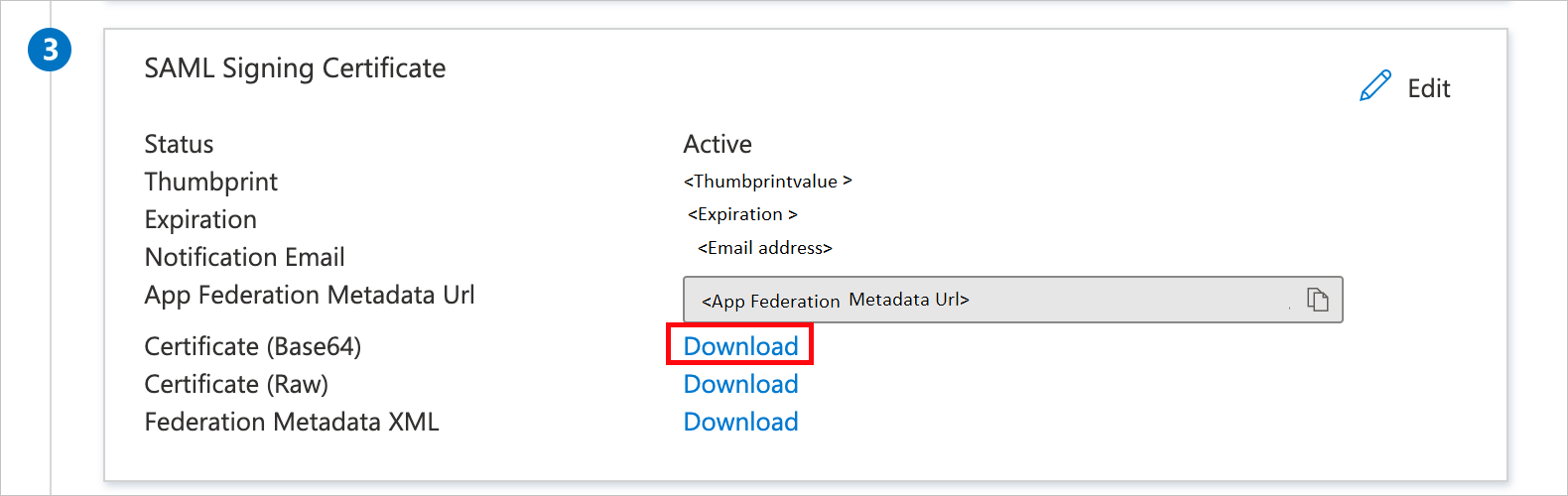

На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML найдите элемент Сертификат (Base64) и щелкните Скачать, чтобы скачать сертификат и сохранить его на компьютере.

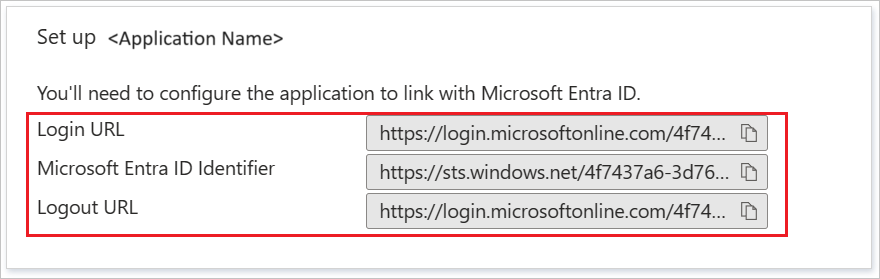

Требуемый URL-адрес или URL-адреса вы можете скопировать в разделе Настройка SSL VPN FortiGate:

Создание тестового пользователя Microsoft Entra

В этом разделе описано, как создать тестового пользователя с именем B.Simon.

- Войдите в Центр администрирования Microsoft Entra как минимум пользователь Администратор istrator.

- Перейдите ко всем пользователям удостоверений>>.

- Выберите "Создать пользователя>" в верхней части экрана.

- В свойствах пользователя выполните следующие действия.

- В поле "Отображаемое имя" введите

B.Simon. - В поле имени участника-пользователя введите username@companydomain.extensionимя пользователя. Например,

B.Simon@contoso.com. - Установите флажок Показать пароль и запишите значение, которое отображается в поле Пароль.

- Выберите Review + create (Просмотреть и создать).

- В поле "Отображаемое имя" введите

- Нажмите кнопку создания.

Предоставление доступа тестовому пользователю

В этом разделе описано, как включить единый вход B.Simon, предоставив этому пользователю доступ к VPN FortiGate SSL.

- Перейдите к приложениям Identity>Applications>Enterprise.

- В списке приложений выберите VPN SSL FortiGate.

- В разделе Управление на странице обзора приложения выберите Пользователи и группы.

- Выберите Добавить пользователя, а в диалоговом окне Добавление назначения выберите Пользователи и группы.

- В диалоговом окне Пользователи и группы выберите B. Simon в списке Пользователи, а затем в нижней части экрана нажмите кнопку Выбрать.

- Если вы хотите получить значение роли в утверждении SAML, выберите в диалоговом окне Выбор роли подходящую роль для пользователя в предложенном списке. В нижней части экрана нажмите кнопку Выбрать.

- В диалоговом окне Добавление назначения выберите Назначить.

Создание группы безопасности для тестового пользователя

В этом разделе вы создадите группу безопасности в идентификаторе Microsoft Entra для тестового пользователя. FortiGate будет использовать группу безопасности для предоставления пользователю сетевого доступа через VPN.

- В Центре администрирования Microsoft Entra перейдите к группе "Группы>удостоверений".>

- В свойствах новой группы выполните следующие действия:

- В списке Тип группы выберите Безопасность.

- В поле Имя группы введите FortiGateAccess.

- В поле Описание группы введите Group for granting FortiGate VPN access (Группа для предоставления доступа через VPN FortiGate).

- Для ролей Microsoft Entra можно назначить параметрам группы (предварительная версия) нажмите кнопку "Нет".

- В поле Тип членства выберите Назначено.

- В разделе Участники выберите Нет выбранных участников.

- В диалоговом окне Пользователи и группы выберите B. Simon в списке Пользователи, а затем в нижней части экрана нажмите кнопку Выбрать.

- Нажмите кнопку создания.

- После возвращения в раздел "Группы" в идентификаторе Microsoft Entra найдите группу FortiGate Access и запишите идентификатор объекта. Вам потребуется позже.

Настройка единого входа в VPN SSL FortiGate

Загрузка сертификата SAML в кодировке Base64 в приложение FortiGate

После завершения настройки SAML приложения FortiGate в клиенте будет скачан сертификат SAML в кодировке Base64. Необходимо передать этот сертификат на устройство FortiGate:

- Откройте портал управления приложения FortiGate.

- В левой области щелкните Система.

- В разделе Система выберите Сертификаты.

- Выберите Импорт>Remote Certificate (Удаленный сертификат).

- Перейдите к сертификату, загруженному из развертывания приложения FortiGate в клиенте Azure, выберите его и нажмите кнопку ОК.

После отправки сертификата запишите его имя в разделе Система>Сертификаты>Remote Certificate (Удаленный сертификат). Имя по умолчанию — REMOTE_Cert_N, где N — это целое значение.

Завершение настройки из командной строки FortiGate

Хотя вы можете настроить SSO из графического пользовательского интерфейса, начиная с FortiOS 7.0, конфигурации CLI применимы ко всем версиям и поэтому показаны здесь.

Для выполнения этих действий потребуются записанные ранее значения:

| Параметр CLI FortiGate SAML CLI | Эквивалентная конфигурация Azure |

|---|---|

Идентификатор сущности поставщика службы (entity-id) |

Идентификатор (идентификатор сущности) |

URL-адрес единого входа поставщика службы (single-sign-on-url) |

URL-адрес ответа (URL-адрес службы обработчика утверждений) |

URL единого выхода поставщика службы (single-logout-url) |

URL-адрес выхода. |

Идентификатор сущности поставщика удостоверений (idp-entity-id) |

Идентификатор Microsoft Entra |

URL-адрес единого входа поставщика удостоверений (idp-single-sign-on-url) |

URL-адрес входа Azure |

URL единого выхода поставщика удостоверений (idp-single-logout-url) |

URL-адрес выхода Azure |

Сертификат поставщика удостоверений (idp-cert) |

Имя сертификата SAML в кодировке Base64 (REMOTE_Cert_N) |

Атрибут имени пользователя (user-name) |

username |

Атрибут имени группы (group-name) |

group |

Примечание.

URL-адрес входа в разделе "Базовая конфигурация SAML" не используется в конфигурациях FortiGate SSL VPN. Он используется для активации единого входа, инициированного поставщиком службы, для перенаправления пользователя на страницу портала FortiGate SSL VPN.

Установите сеанс SSH для приложения FortiGate и выполните вход с помощью учетной записи администратора FortiGate.

Выполните следующие команды и замените

<values>собранные ранее сведениями:config user saml edit azure set cert <FortiGate VPN Server Certificate Name> set entity-id < Identifier (Entity ID)Entity ID> set single-sign-on-url < Reply URL Reply URL> set single-logout-url <Logout URL> set idp-entity-id <Azure AD Identifier> set idp-single-sign-on-url <Azure Login URL> set idp-single-logout-url <Azure Logout URL> set idp-cert <Base64 SAML Certificate Name> set user-name username set group-name group next end

Настройка FortiGate для сопоставления групп

В этом разделе показано, как настроить FortiGate для распознавания идентификатора объекта группы безопасности, которая содержит тестового пользователя. Настройка позволит FortiGate принимать решения о доступе на основе членства в группе.

Для выполнения этих действий потребуется идентификатор объекта созданной ранее группы безопасности FortiGateAccess.

Установите сеанс SSH для приложения FortiGate и выполните вход с помощью учетной записи администратора FortiGate.

Выполните следующие команды.

config user group edit FortiGateAccess set member azure config match edit 1 set server-name azure set group-name <Object Id> next end next end

Создание VPN-порталов и политики брандмауэра FortiGate

В этом разделе вы настроите VPN-порталы и политики брандмауэра FortiGate, предоставляющие доступ к группе безопасности FortiGateAccess, созданной ранее при прохождении руководства.

Инструкции см. в разделе "Настройка единого входа SAML для VPN SSL" с идентификатором Microsoft Entra IDP, выступающего в качестве поставщика удостоверений SAML.

Проверка единого входа

В этом разделе описана конфигурация единого входа Microsoft Entra с помощью следующих параметров.

На шаге 5) конфигурации единого входа Azure *Проверка единого входа в приложение нажмите кнопку "Тест ". Вы будете перенаправлены по URL-адресу для входа в FortiGate VPN, где можно инициировать поток входа.

Перейдите по URL-адресу для входа в FortiGate VPN и инициируйте поток входа.

Вы можете использовать портал "Мои приложения" корпорации Майкрософт. Щелкнув плитку FortiGate VPN на портале "Мои приложения", вы перейдете по URL-адресу для входа в FortiGate VPN. Дополнительные сведения о портале "Мои приложения" см. в этой статье.

Следующие шаги

После настройки FortiGate VPN вы можете применить функцию управления сеансом, которая в реальном времени защищает конфиденциальные данные вашей организации от хищения и несанкционированного доступа. Управление сеансом является расширением функции условного доступа. Узнайте, как применять управление сеансами с помощью приложений Defender для облака.