Шаг 3. Проверка подключения клиента к URL-адресам службы Microsoft Defender для конечной точки

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

Хотите попробовать Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Убедитесь, что клиенты могут подключаться к URL-адресам службы Defender для конечной точки с помощью клиентского анализатора Defender для конечной точки, чтобы конечные точки могли передавать данные телеметрии службе.

Дополнительные сведения об анализаторе клиента Defender для конечной точки см. в статье Устранение неполадок с работоспособностью датчика с помощью Microsoft Defender для конечной точки клиентского анализатора.

Примечание.

Клиентский анализатор Defender для конечной точки можно запустить на устройствах до подключения и после подключения.

- При тестировании на устройстве, подключенном к Defender для конечной точки, средство будет использовать параметры подключения.

- При тестировании на устройстве, еще не подключенном к Defender для конечной точки, средство будет использовать значения по умолчанию в США, Великобритании и ЕС.

Для URL-адресов объединенных служб, предоставляемых упрощенным подключением (по умолчанию для новых клиентов), при тестировании устройств, еще не подключенных к Defender для конечной точки, выполните сmdeclientanalyzer.cmd-o <path to MDE onboarding package >. Команда будет использовать геопараметров из скрипта подключения для проверки подключения. В противном случае тест предварительного подключения по умолчанию выполняется в стандартном наборе URL-адресов. Дополнительные сведения см. в следующем разделе.

Убедитесь, что конфигурация прокси-сервера успешно завершена. Затем WinHTTP может обнаруживать и взаимодействовать через прокси-сервер в вашей среде, а затем прокси-сервер разрешает трафик к URL-адресам службы Defender для конечной точки.

Скачайте средство Microsoft Defender для конечной точки клиентского анализатора, в котором работает датчик Defender для конечной точки.

Извлеките содержимое MDEClientAnalyzer.zip на устройство.

Откройте командную строку с повышенными правами:

- В меню Пуск введите cmd.

- Щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора.

Введите следующую команду и нажмите клавишу ВВОД:

HardDrivePath\MDEClientAnalyzer.cmdЗамените HardDrivePath путем, по которому было загружено средство MDEClientAnalyzer. Например:

C:\Work\tools\MDEClientAnalyzer\MDEClientAnalyzer.cmdСредство создает и извлекает файл MDEClientAnalyzerResult.zip в папку для использования в HardDrivePath.

Откройте MDEClientAnalyzerResult.txt и убедитесь в том, что вы выполнили действия по настройке прокси-сервера, чтобы включить обнаружение сервера и доступ к URL-адресам службы.

Средство проверяет соединение URL-адресов службы Defender для конечной точки. Убедитесь, что клиент Defender для конечной точки настроен для взаимодействия. Средство выводит результаты в файлMDEClientAnalyzerResult.txt для каждого URL-адреса, который потенциально может использоваться для взаимодействия со службами Defender для конечных точек. Например:

Testing URL : https://xxx.microsoft.com/xxx 1 - Default proxy: Succeeded (200) 2 - Proxy auto discovery (WPAD): Succeeded (200) 3 - Proxy disabled: Succeeded (200) 4 - Named proxy: Doesn't exist 5 - Command line proxy: Doesn't exist

Если один из вариантов подключения возвращает состояние (200), то клиент Defender для конечной точки может правильно взаимодействовать с проверенным URL-адресом, используя этот метод подключения.

Однако, если результаты проверки подключения указывают на сбой, отображается ошибка HTTP (см. Коды состояния HTTP). Затем вы можете использовать URL-адреса в таблице, приведенной в статье Разрешение доступа к URL-адресам службы Defender для конечной точки на прокси-сервере. URL-адреса, доступные для использования, зависят от региона, выбранного во время процедуры подключения.

Примечание.

Проверки соединения с облаком с помощью средства анализатора соединения несовместимы с правилом сокращения направлений атак Блокировать создание процессов из команд PSExec и WMI. Необходимо временно отключить это правило, чтобы запустить средство подключения. Кроме того, при запуске анализатора можно временно добавить исключения ASR.

Если задано значение TelemetryProxyServer, в реестре или с помощью групповой политики, Defender для конечной точки вернется, если не сможет получить доступ к определенному прокси.

Тестирование подключения к упрощенной методике подключения

Если вы тестируете подключение на устройстве, которое еще не было подключено к Defender для конечной точки, используя упрощенный подход (как для новых, так и для переносных устройств):

Скачайте упрощенный пакет подключения для соответствующей ОС.

Извлеките .cmd из пакета подключения.

Следуйте инструкциям в предыдущем разделе, чтобы скачать анализатор клиента.

Запустите

mdeclientanalyzer.cmd -o <path to onboarding cmd file>из папки MDEClientAnalyzer. Команда использует геопараметров из скрипта подключения для проверки подключения.

Если вы тестируете подключение на устройстве, подключенном к Defender для конечной точки с помощью упрощенного пакета подключения, запустите клиентский анализатор Defender для конечной точки в обычном режиме. Средство использует настроенные параметры подключения для проверки подключения.

Дополнительные сведения о том, как получить доступ к скрипту упрощенного подключения, см. в разделе Подключение устройств с помощью оптимизированного подключения устройств.

Подключения к URL-адресу службы Microsoft Monitoring Agent (MMA)

См. следующие инструкции по устранению требования к подстановочным знакам (*) для конкретной среды при использовании агента мониторинга Майкрософт (MMA) для предыдущих версий Windows.

Подключите предыдущую операционную систему с агентом мониторинг Майкрософт (MMA) к Defender для конечной точки (дополнительные сведения см. в статье Подключение предыдущих версий Windows в Defender для конечных точек и Подключение серверов Windows).

Убедитесь, что компьютер успешно выполняет отчеты на портале Microsoft Defender.

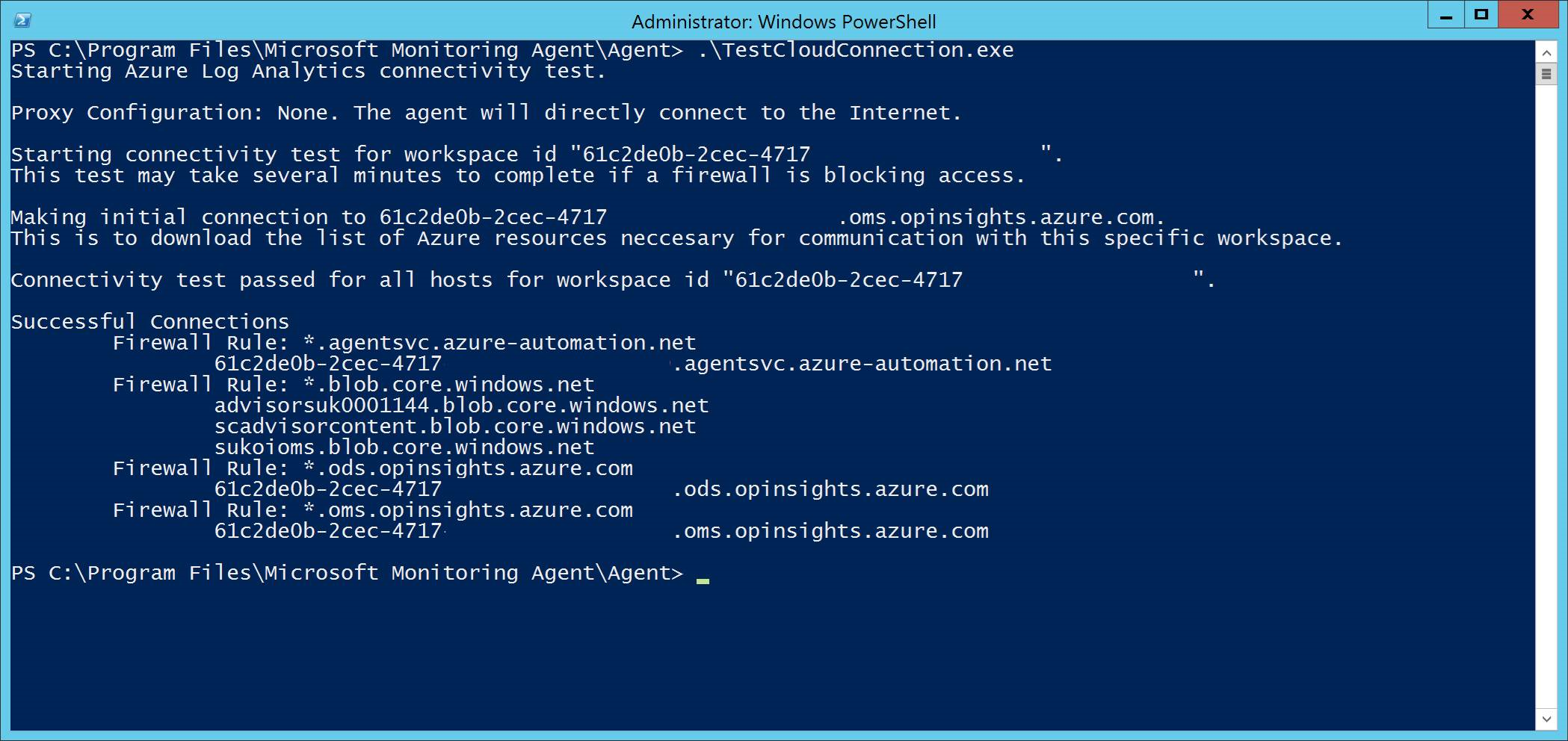

Запустите средство TestCloudConnection.exe,

C:\Program Files\Microsoft Monitoring Agent\Agentчтобы проверить подключение и получить необходимые URL-адреса для конкретной рабочей области.Полный список требований для вашего региона см. в списке URL-адресов конечных точек Microsoft Defender (см. Электронную таблицу URL-адресов служб).

Подстановочные знаки (*), используемые в *.ods.opinsights.azure.comконечных точках , *.oms.opinsights.azure.comи *.agentsvc.azure-automation.net URL-адреса, можно заменить определенным идентификатором рабочей области. ИД рабочей области зависит от вашей среды и рабочей области. Его можно найти в разделе Подключение клиента на портале Microsoft Defender.

Конечную *.blob.core.windows.net точку URL-адреса можно заменить URL-адресами, указанными в разделе "Правило брандмауэра: *.blob.core.windows.net" результатов теста.

Примечание.

В случае подключения через Microsoft Defender для облака можно использовать несколько рабочих областей. Вам потребуется выполнить процедуру TestCloudConnection.exe на подключенном компьютере из каждой рабочей области (чтобы определить, есть ли какие-либо изменения в URL-адресах *.blob.core.windows.net между рабочими областями).

Следующее действие

Подключение клиента Windows: подключение устройств,отличных от Windows

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по