Настройка конечных точек на виртуальной машине Windows с помощью классической модели развертывания

Важно!

1 марта 2023 г. мы прекратим поддержку классических виртуальных машин.

Если вы используете ресурсы IaaS из ASM, выполните миграцию до 1 марта 2023 г. Рекомендуем осуществить этот переход как можно раньше, чтобы воспользоваться различными улучшенными функциями в Azure Resource Manager.

Дополнительные сведения см. в статье Перенесите свои ресурсы IaaS в Azure Resource Manager до 1 марта 2023 г.

Все виртуальные машины Windows, созданные в Azure с помощью классической модели развертывания, могут автоматически взаимодействовать с другими виртуальными машинами в той же облачной службе или виртуальной сети, используя канал частной сети. Однако компьютерам в Интернете или другим виртуальным сетям требуются конечные точки, чтобы направить входящий трафик к виртуальной машине.

Вы также можете настроить конечные точки на виртуальных машинах Linux.

Важно!

В Azure предлагаются две модели развертывания для создания ресурсов и работы с ними: модель развертывания с помощью Resource Manager и классическая модель. В этой статье рассматривается классическая модель развертывания. Для большинства новых развертываний Майкрософт рекомендует использовать модель диспетчера ресурсов.

С 15 ноября 2017 г. виртуальные машины будут доступны только на портале Azure.

В модели развертывания с помощью Resource Manager конечные точки настраиваются с использованием групп безопасности сети (NSG). Дополнительные сведения см. в статье Открытие портов для виртуальной машины в Azure с помощью портала Azure.

При создании виртуальной машины Windows на портале Azure обычно автоматически создаются общие конечные точки, такие как конечные точки для удаленного рабочего стола и удаленного взаимодействия Windows PowerShell. Позднее при необходимости вы можете настроить дополнительные конечные точки.

У каждой конечной точки есть общий и частный порты:

- Общий порт используется подсистемой балансировки нагрузки Azure для прослушивания входящего трафика на виртуальную машину из Интернета.

- Частный порт используется виртуальной машиной для прослушивания входящего трафика, который, как правило, предназначен для приложения или службы, запущенных на виртуальной машине.

Значения по умолчанию для протокола IP и TCP- или UDP-порты для хорошо известных сетевых протоколов предоставляются при создании конечных точек с помощью портала Azure. Для пользовательских конечных точек укажите правильный IP-протокол (TCP или UDP) и общий или частный порты. Чтобы распределить входящий трафик по нескольким виртуальным машинам случайным образом, создайте набор балансировки нагрузки, состоящий из нескольких конечных точек.

После создания конечной точки вы можете использовать список управления доступом (ACL) для определения правил, разрешающих или запрещающих входящий трафик на открытый порт конечной точки на основе его IP-адреса источника. Однако, если виртуальная машина находится в виртуальной сети Azure, вместо этого используйте группы безопасности сети. Дополнительные сведения см. в статье Группа безопасности сети.

Примечание

Брандмауэр для виртуальных машин Azure настраивается автоматически для портов, связанных с удаленными конечными точками подключения, которые Azure создает автоматически. Для портов, указанных для всех остальных конечных точек, автоматическая настройка брандмауэра для виртуальных машин не выполняется. При создании конечной точки для виртуальной машины убедитесь, что брандмауэр виртуальной машины также разрешает трафик для протокола и частного порта, который соответствует конфигурации конечной точки. Инструкции по настройке брандмауэра см. в документации или в интерактивной справке операционной системы, под управлением которой работает виртуальная машина.

Создание конечной точки

Войдите на портал Azure.

Щелкните Виртуальные машины, а затем выберите виртуальную машину, которую необходимо настроить.

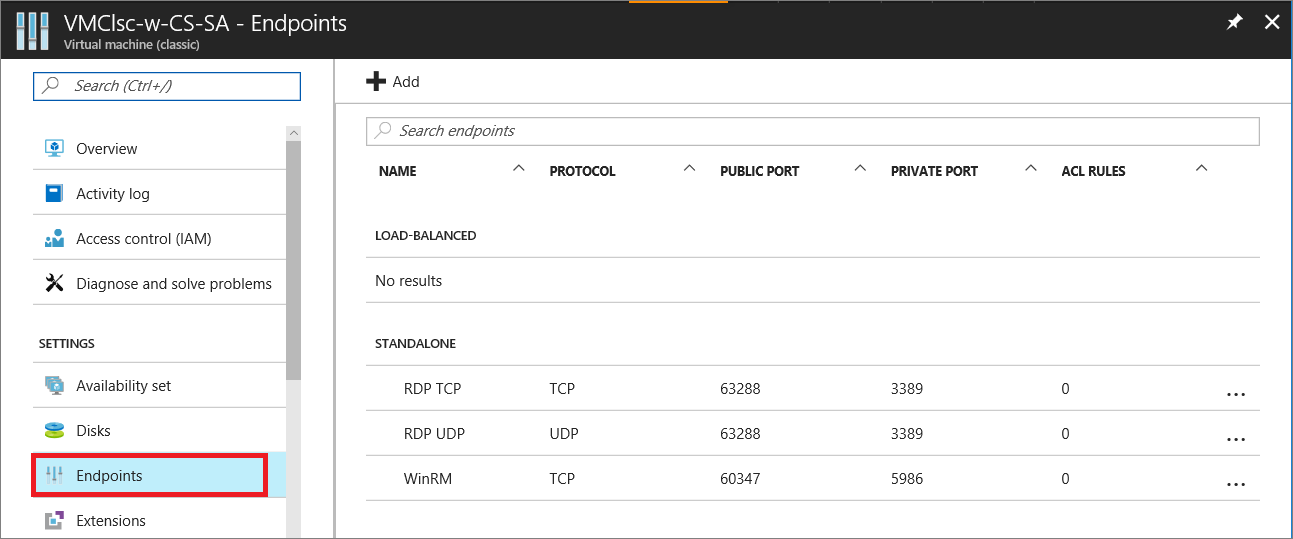

В группе ленты Параметры выберите Конечные точки. На появившейся странице Конечные точки перечислены все текущие конечные точки виртуальной машины. (Этот пример предназначен для виртуальной машины Windows. Виртуальная машина Linux по умолчанию отображает конечную точку для SSH.)

На панели команд над записями конечных точек выберите Добавить. Откроется страница Добавить конечную точку.

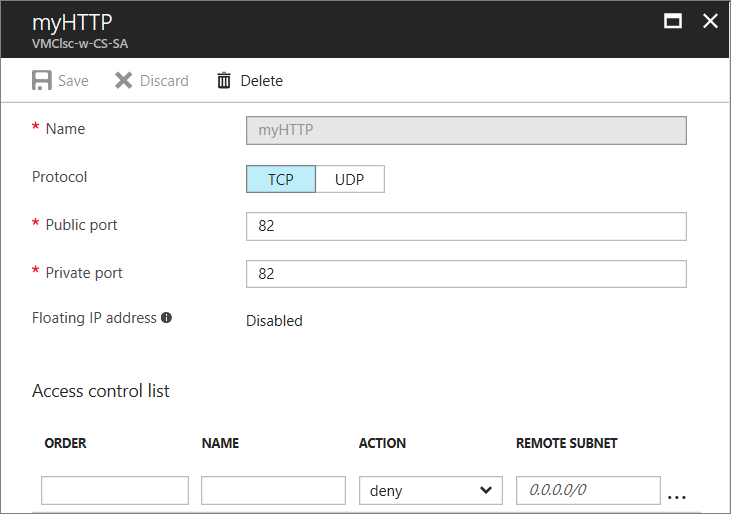

В поле Имя введите имя для конечной точки.

В поле Протокол укажите TCP или UDP.

В поле Общий порт введите номер порта для входящего трафика из Интернета.

В поле Частный порт введите номер порта, на котором виртуальная машина ожидает передачи данных. Номера общедоступных и частных портов могут отличаться. Убедитесь, что брандмауэр на виртуальной машине настроен так, чтобы разрешать трафик, соответствующий протоколу и частному порту.

Щелкните ОК.

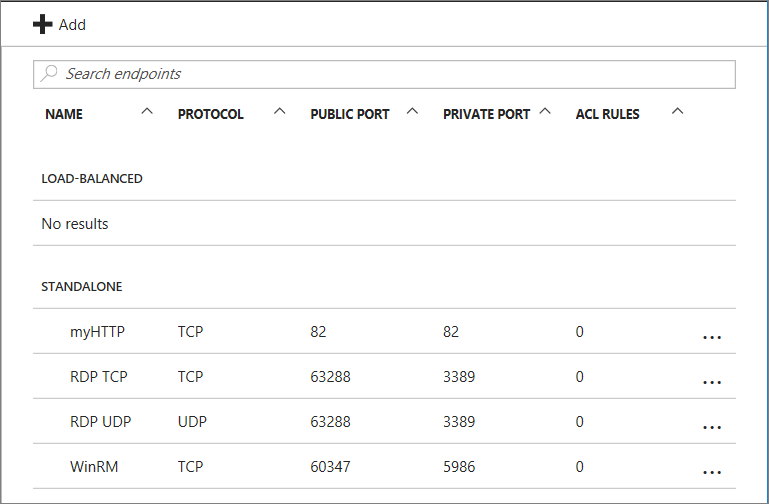

Новая конечная точка указана на странице Конечные точки.

Управление ACL для конечной точки

Чтобы определить набор компьютеров, которые могут отправлять трафик, ACL для конечной точки может ограничить трафик на основе исходного IP-адреса. Выполните следующие действия, чтобы добавить, изменить или удалить ACL для конечной точки.

Примечание

Если конечная точка является частью набора балансировки нагрузки, любые изменения, внесенные в ACL для конечной точки, будут применены ко всем конечным точкам в наборе.

Однако, если виртуальная машина находится в виртуальной сети Azure, вместо ACL используйте группы безопасности сети. Дополнительные сведения см. в статье Группа безопасности сети.

Войдите на портал Azure.

Щелкните Виртуальные машины, а затем выберите виртуальную машину, которую необходимо настроить.

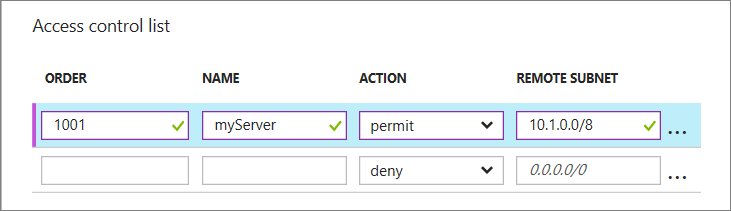

Выберите Конечные точки. Выберите подходящую конечную точку из списка. Список ACL находится в нижней части страницы.

Используйте строки в списке для добавления, удаления или изменения правил для ACL, а также для изменения их порядка. Значение REMOTE SUBNET представляет собой диапазон IP-адресов для входящего трафика из Интернета, который балансировщик нагрузки Azure использует, чтобы разрешать или запрещать трафик по его исходному IP-адресу. Не забудьте указать диапазон IP-адресов в формате CIDR, который также известен как формат префикса адреса. Например,

10.1.0.0/8.

Можно использовать правила, чтобы разрешать трафик только от конкретных компьютеров, соответствующих компьютерам в Интернете, или запрещать трафик от определенных известных диапазонов адресов.

Правила оцениваются по порядку, начиная с первого и заканчивая последним правилом. Таким образом, правила необходимо упорядочить начиная от наименее строгого к наиболее строгому. Дополнительные сведения см. в статье Что такое список управления доступом к конечной точке?.

Дальнейшие действия

- Инструкции по использованию командлета Azure PowerShell для настройки конечной точки виртуальной машины см. в разделе Add-AzureEndpoint.

- Инструкции по управлению списком управления доступом к конечной точке с помощью командлета Azure PowerShell см. в разделе Управление списками управления доступом для конечных точек с помощью PowerShell.

- Если вы создали виртуальную машину, используя модель развертывания с помощью Resource Manager, создайте группы безопасности сети с помощью Azure PowerShell и управляйте трафиком к этой виртуальной машине.