VPN и условный доступ

VPN-клиент теперь может интегрироваться с облачной платформой условного доступа для соблюдения требований при использовании удаленных клиентов. Условный доступ — это модуль оценки на основе политик, который позволяет создавать правила доступа для любого Microsoft Entra подключенного приложения.

Примечание.

Условный доступ — это функция Microsoft Entra ID P1 или P2.

Компоненты платформы условного доступа, используемых для обеспечения соответствия устройств политикам, включают следующие облачные службы.

- Платформа условного доступа

- Microsoft Entra Connect Health

- Служба аттестации работоспособности Windows (необязательно)

- Microsoft Entra центра сертификации. Это требование, чтобы сертификат клиента, используемый для облачного решения для соответствия устройств, был выдан центром сертификации на основе Microsoft Entra ID. ЦС Microsoft Entra по сути является облачным клиентом мини-ЦС в Azure. ЦС Microsoft Entra нельзя настроить как часть локального ЦС Enterprise. См. также Always On развертывании VPN для Windows Server и Windows 10.

- Microsoft Entra ID выданные краткосрочные сертификаты. При попытке VPN-подключения брокер маркеров Microsoft Entra на локальном устройстве взаимодействует с Microsoft Entra ID, который затем проверяет работоспособности на основе правил соответствия. Если это соответствует требованиям, Microsoft Entra ID отправляет краткосрочный сертификат, который используется для проверки подлинности VPN. Обратите внимание, что можно использовать методы проверки подлинности сертификата, например протокол EAP-TLS. Когда клиент повторно подключается и определяет, что срок действия сертификата истек, клиент снова проверка с Microsoft Entra ID для проверки работоспособности до выдачи нового сертификата.

- Microsoft Intune политики соответствия устройств. В соответствии с облачными устройствами используются политики соответствия требованиям Microsoft Intune, которые могут запрашивать состояние устройства и определять правила соответствия для следующего.

- Состояние антивирусной защиты

- Состояние автоматического обновления и соответствие обновлений

- Соответствие требованиям политики паролей

- Соответствие политикам шифрования

- Состояние работоспособности устройства (проверяется службой аттестации после запроса)

Также необходимы следующие компоненты на стороне клиента:

- поставщик служб конфигурации (CSP) HealthAttestation;

- параметры узла VPNv2 CSP DeviceCompliance;

- доверенный платформенный модуль (TPM).

Соответствие устройств VPN

В настоящее время сертификаты Microsoft Entra, выданные пользователям, не содержат точку распространения CRL (CDP) и не подходят для центров распространения ключей (KDC) для выдачи маркеров Kerberos. Чтобы пользователи получили доступ к локальным ресурсам, таким как файлы в общей сетевой папке, сертификаты проверки подлинности клиента должны быть развернуты в профилях пользователей Windows, а их профили VPNv2 должны содержать раздел единого <входа> .

Далее перечислены требования к инфраструктуре на стороне сервера для поддержки соответствия устройств VPN.

- VPN-сервер должны быть настроен для проверки подлинности сертификата.

- VPN-сервер должен доверять конкретному клиенту Microsoft Entra ЦС.

- Для клиентского доступа с помощью Kerberos/NTLM на клиентском устройстве развертывается доверенный сертификат домена и настраивается для использования для единого входа.

После настройки стороны сервера администраторы VPN могут добавить параметры политики условного доступа в профиль VPN с помощью узла VPNv2 DeviceCompliance.

Для обеспечения соответствия устройств VPN используются два клиентских поставщика служб конфигурации.

- VPNv2 CSP DeviceCompliance settings (Параметры соответствия требованиям VPNv2).

- Включено: активация потока соответствия устройств от клиента. Если он помечен как true, VPN-клиент пытается связаться с Microsoft Entra ID, чтобы получить сертификат для проверки подлинности. VPN-подключение должно быть настроено для использования проверки подлинности с помощью сертификата, а VPN-сервер должен доверять серверу, возвращенным Microsoft Entra ID.

- Единый вход: записи в разделе SSO должны использоваться для указания VPN-клиенту использовать сертификат, отличный от сертификата проверки подлинности VPN, при доступе к ресурсам, которым требуется проверка подлинности Kerberos.

- Sso/Enabled: если для этого поля задано значение true, VPN-клиент ищет отдельный сертификат для проверки подлинности Kerberos.

- Sso/IssuerHash: хэш-значения, необходимые VPN-клиенту для поиска нужного сертификата для проверки подлинности Kerberos.

- Sso/Eku: разделенный запятыми список расширений расширенного использования ключей (EKU) для VPN-клиента для поиска правильного сертификата для проверки подлинности Kerberos.

- HealthAttestation CSP (необязательно) — функции, выполняемые HealthAttestation CSP:

- сбор данных TPM, используемых для проверки состояния работоспособности;

- передача данных службе аттестации работоспособности;

- подготовка сертификата аттестации работоспособности, полученного от службы HAS;

- По запросу перенаправите сертификат аттестации работоспособности (полученный от HAS) и связанные сведения о среде выполнения на сервер MDM для проверки.

Примечание.

Требуется, чтобы сертификаты, используемые для получения билетов Kerberos, выдавались из локального ЦС, и чтобы единый вход был включен в профиле VPN пользователя. Это позволит пользователю получить доступ к локальным ресурсам. В случае устройств, присоединенных только к AzureAD (не гибридных присоединенных устройств), если сертификат пользователя, выданный локальным ЦС, содержит имя участника-пользователя из AzureAD в subject и SAN (альтернативное имя субъекта), профиль VPN необходимо изменить, чтобы клиент не кэшировал учетные данные, используемые для проверки подлинности VPN. Для этого после развертывания профиля VPN на клиенте измените rasphone.pbk на клиенте, изменив запись UseRasCredentials с 1 (по умолчанию) на 0 (ноль).

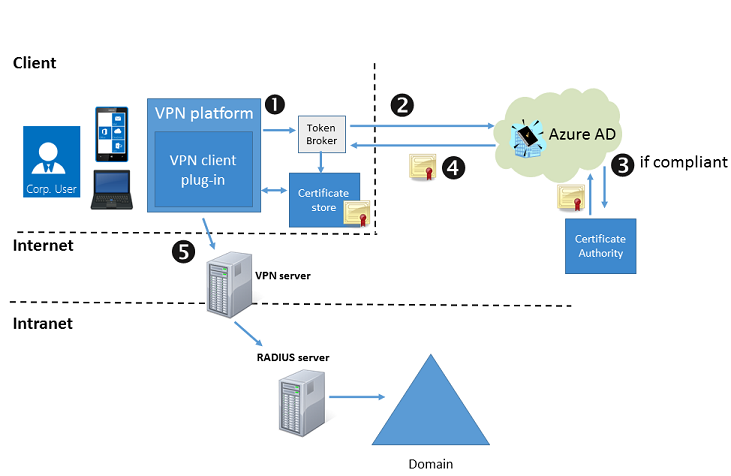

Поток подключения клиента

Поток подключения на стороне VPN-клиента работает следующим образом:

Если для профиля VPNv2 настроено значение <DeviceCompliance><Enabled>true</Enabled> , VPN-клиент использует следующий поток подключения:

- VPN-клиент вызывает брокер маркеров Windows 10 или Windows 11 Microsoft Entra, идентифицируя себя как VPN-клиент.

- Брокер маркеров Microsoft Entra выполняет проверку подлинности для Microsoft Entra ID и предоставляет ему сведения об устройстве, которое пытается подключиться. Сервер Microsoft Entra проверяет, соответствует ли устройство политикам.

- Если это соответствует требованиям, Microsoft Entra ID запрашивает краткосрочный сертификат.

- Microsoft Entra ID отправляет краткосрочный сертификат в хранилище сертификатов через брокер маркеров. Затем брокер токенов возвращает управление обратно VPN-клиенту для дальнейшей обработки подключения.

- VPN-клиент использует сертификат, выданный Microsoft Entra ID, для проверки подлинности на VPN-сервере.

Настройка условного доступа

Сведения о настройке XML см. в разделе Параметры профиля VPN и VPNv2 CSP.

Дополнительные сведения об условном доступе и работоспособности Microsoft Entra

- Условный доступ Microsoft Entra

- Начало работы с условным доступом Microsoft Entra

- Управление работоспособностью устройств Windows

- Совет дня: платформа условного доступа и соответствие устройств требованиям для VPN (часть 1)

- Совет дня: платформа условного доступа и соответствие устройств требованиям для VPN (часть 2)

- Совет дня: платформа условного доступа и соответствие устройств требованиям для VPN (часть 3)

- Совет дня: платформа условного доступа и соответствие устройств требованиям для VPN (часть 4)

Связанные статьи

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по