設定カタログを使用して、Windows、iOS/iPadOS、macOS デバイスの設定を構成する

設定カタログには、構成できるすべての設定とすべてを 1 か所に一覧表示します。 この機能により、ポリシーを作成する方法と、使用可能なすべての設定を表示する方法が簡略化されます。 たとえば、設定カタログを使用して、すべての BitLocker 設定を含む BitLocker ポリシーを作成できます。

Intuneで Microsoft Copilot を使用することもできます。 設定カタログで Copilot 機能を使用する場合は、Copilot を使用して次のことができます。

- 各設定の詳細を確認し、 What if analysis に影響を与え、競合の可能性を見つけます。

- 既存のポリシーを要約し、ユーザーとセキュリティに対する影響分析を取得します。

オンプレミスの グループ ポリシー オブジェクト (GPO) と同様に詳細なレベルで設定を構成する場合、設定カタログはクラウドベースのポリシーへの自然な移行です。

ポリシーを作成するときは、ゼロから始めます。 制御および管理する設定のみを追加します。

organizationでデバイスを管理およびセキュリティで保護するには、モバイル デバイス管理 (MDM) ソリューションの一部として設定カタログを使用します。 設定カタログには、さらに多くの設定が継続的に追加されています。 設定の一覧については、 IntunePMFiles/DeviceConfig GitHub リポジトリを参照してください。

この機能は、以下に適用されます。

iOS/iPadOS

Apple プロファイル固有のペイロード キーから直接生成されるデバイス設定が含まれます。 その他の設定とキーが継続的に追加されています。 プロファイル固有のペイロード キーの詳細については、Apple の Web サイト のプロファイル固有のペイロード キー に関するページを参照してください。

Apple の宣言型デバイス管理 (DDM) は、設定カタログに組み込まれています。 ユーザー登録を使用して登録された iOS/iPadOS 15 以降のデバイスの設定カタログから設定を構成すると、自動的に DDM が使用されます。 何らかの理由で DDM が機能しない場合、これらのデバイスは Apple の標準 MDM プロトコルを使用します。 その他のすべての iOS/iPadOS デバイスでは、Apple の標準 MDM プロトコルが引き続き使用されます。

macOS

Apple プロファイル固有のペイロード キーから直接生成されるデバイス設定が含まれます。 その他の設定とキーが継続的に追加されています。 詳細については、Apple の Web サイト のプロファイル固有のペイロード キー に関するページを参照してください。

Apple の宣言型デバイス管理 (DDM) は、設定カタログで使用できます。 DDM を使用して、ソフトウェア更新プログラム、パスコード制限などを管理できます。

Windows 10/11

以前は使用していなかった設定など、何千もの設定があります。 これらの設定は、Windows 構成サービス プロバイダー (CSP) から直接生成されます。 また、管理用テンプレートを構成し、より多くの管理用テンプレート設定を使用することもできます。 Windows で MDM プロバイダーにより多くの設定が追加または公開されると、これらの設定がMicrosoft Intuneに追加され、構成できるようになります。

ヒント

- 設定カタログの設定の一覧については、 IntunePMFiles/DeviceConfig GitHub リポジトリに移動します。

- 構成した Microsoft Edge ポリシーを表示するには、Microsoft Edge を開き、 に移動します

edge://policy。

この記事では、ポリシーを作成する方法、Intuneの設定を検索してフィルター処理する方法、Copilot の使用方法について説明します。

ポリシーを作成すると、デバイス構成プロファイルが作成されます。 その後、組織内のデバイスにこのプロファイルを割り当てるか展開できます。

設定カタログを使用して構成できる機能の詳細については、「Intuneの設定カタログを使用して完了できるタスク」を参照してください。

ポリシーの作成

ポリシーは、設定カタログ プロファイルの種類を使用して作成できます。

Microsoft Intune 管理センターにサインインします。

[デバイスの構成Create] を>選択します。>

次のプロパティを入力します。

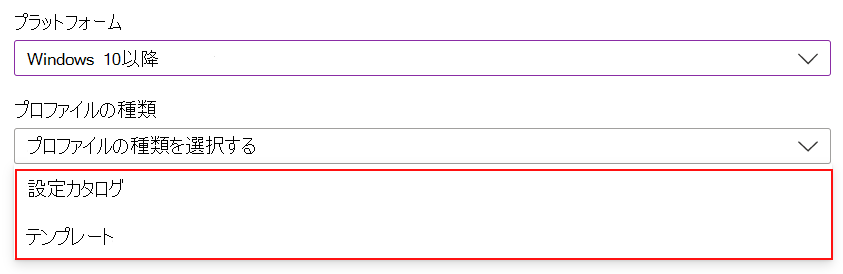

- プラットフォーム: iOS/iPadOS、macOS、または Windows 10 以降を選択します。

- プロファイルの種類: [設定カタログ] を選択します。

[作成] を選択します。

[Basics]\(基本\) で次のプロパティを入力します。

- 名前: プロファイルのわかりやすい名前を入力します。 後で簡単に識別できるよう、プロファイルに名前を付けます。 たとえば、適切なプロファイル名は、macOS: MSFT Edge 設定またはすべての Win10 デバイスの Win10: BitLocker 設定です。

- 説明: プロファイルの説明を入力します この設定は省略可能ですが、推奨されます。

[次へ] を選択します。

[構成設定] で、[追加の追加] を選択します。 設定ピッカーで、カテゴリを選択して、使用可能なすべての設定を表示します。

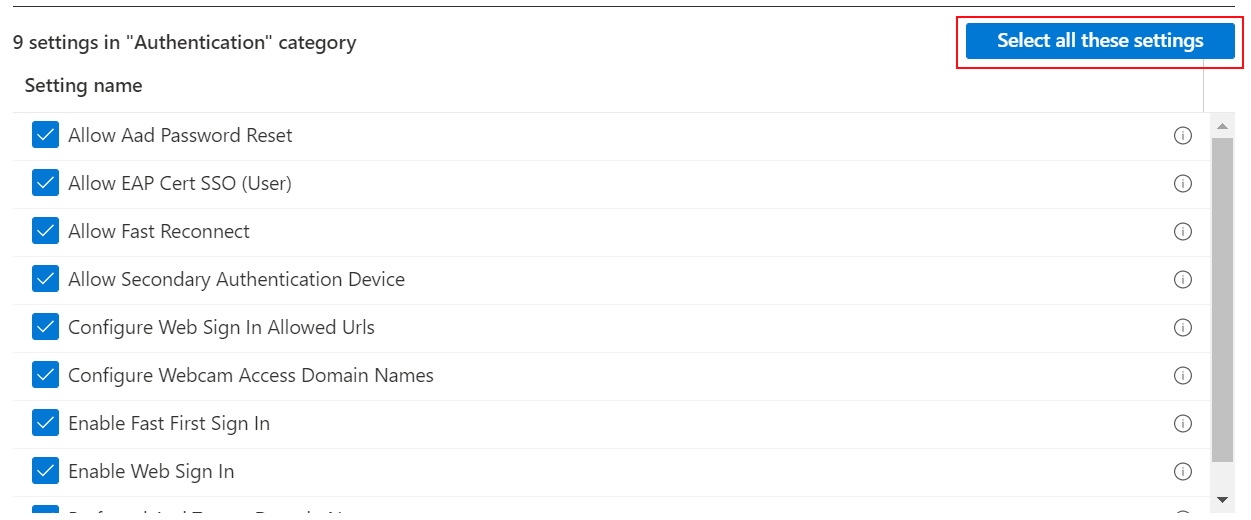

たとえば、[Windows 10 以降] を選択し、[認証] を選択して、このカテゴリのすべての設定を表示します。

![管理センターとMicrosoft Intuneで [Windows と認証] を選択した場合の設定カタログIntune示すスクリーンショット。](media/settings-catalog/settings-picker-authentication.png)

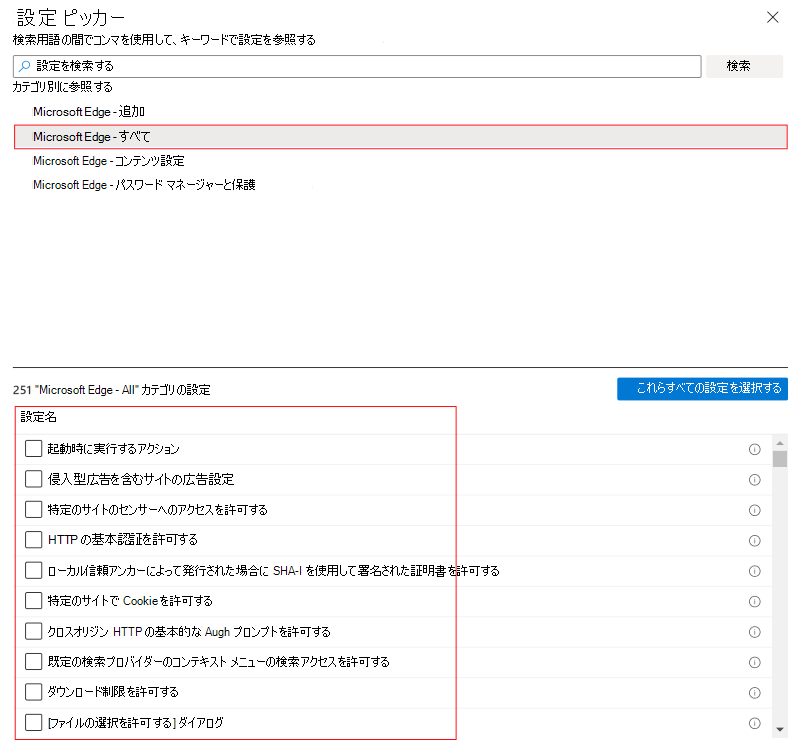

たとえば、[macOS] を選択します。 [Microsoft Edge - すべて] カテゴリには、新しい設定を含め、構成できるすべての設定が一覧表示されます。 その他のカテゴリには、現在使用されていない設定や、古いバージョンに適用される設定が含まれています。

ヒント

macOS では、カテゴリは一時的に削除されています。 特定の設定を検索するには、[Microsoft Edge - すべて] カテゴリを使用するか、設定名を検索します。 設定名の一覧については、「Microsoft Edge - ポリシー」を参照してください。

ヒントの [詳細情報] リンクを使用して、設定が古いかどうかを確認し、またサポートされているバージョンを確認します。

構成する設定を選択します。 または、[Select all these settings]\(これらの設定をすべて選択\) を選択します。

設定を追加したら、設定ピッカーを閉じます。 すべての設定が表示され、[ブロック] や [許可] などの既定値が構成されます。 これらの既定値は、OS の既定値と同じです。 設定を構成しない場合は、マイナス記号を選択します。

![[設定カタログ] を示すスクリーンショット。Microsoft Intuneと管理センターの既定値Intune OS の既定値と同じです。](media/settings-catalog/default-setting-value-minus-not-configured.png)

マイナスを選択した場合 (

-):- Intune では、この設定は変更または更新されません。 マイナスは、未構成と同じです。 [未構成] に設定した場合、その設定は管理されなくなります。

- ポリシーから設定が削除されます。 次にポリシーを開いたときに、設定は表示されません。 再度それを追加することができます。

- 次回デバイスがチェックインしたときに、設定はロックされなくなります。 別のポリシーまたはデバイス ユーザーがポリシーを変更できます。

ヒント

- Windows の設定ヒントで、[詳細] は CSP にリンクしています。

- 設定で複数の値を許可する場合は、各値を個別に追加することをお勧めします。 >> たとえば、[ Bluetooth>サービスの許可リスト ] 設定に複数の値を入力できます。 各値を個別の行に入力する: >

>>] の別の行に複数の値を持つ設定を示すスクリーンショット 1 つのフィールドに複数の値を追加できますが、文字制限が発生する可能性があります。

[次へ] を選択します。

スコープ タグ (オプション) で、

US-NC IT TeamやJohnGlenn_ITDepartmentなど、特定の IT グループにプロファイルをフィルター処理するためのタグを割り当てます。 スコープ タグの詳細については、「分散 IT に RBAC ロールとスコープのタグを使用する」を参照してください。[次へ] を選択します。

[割り当て] で、プロファイルを受け取るユーザーまたはグループを選択します。 詳細については、「 ユーザープロファイルとデバイスプロファイルを割り当てる」を参照してください。

[次へ] を選択します。

[確認と作成] で、設定を確認します。 [作成] を選択すると、変更内容が保存され、プロファイルが割り当てられます。 また、ポリシーがプロファイル リストに表示されます。

デバイスによって次に構成の更新が確認されるときに、構成した設定が適用されます。

各設定を見つけて学習する

設定カタログには、何千もの設定が用意されています。 目的の設定を見つけるには、検索機能とフィルター機能を使用します。

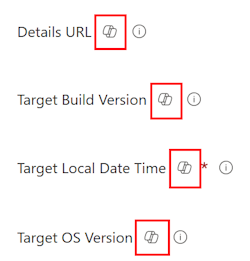

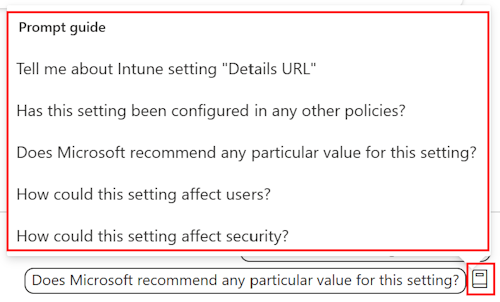

Copilot を使用すると、各設定に関する AI によって生成された情報を取得できます。

新しいポリシーを作成したり、既存のポリシーを更新したりすると、設定を見つけるのに役立つ検索機能とフィルター機能が組み込まれています。

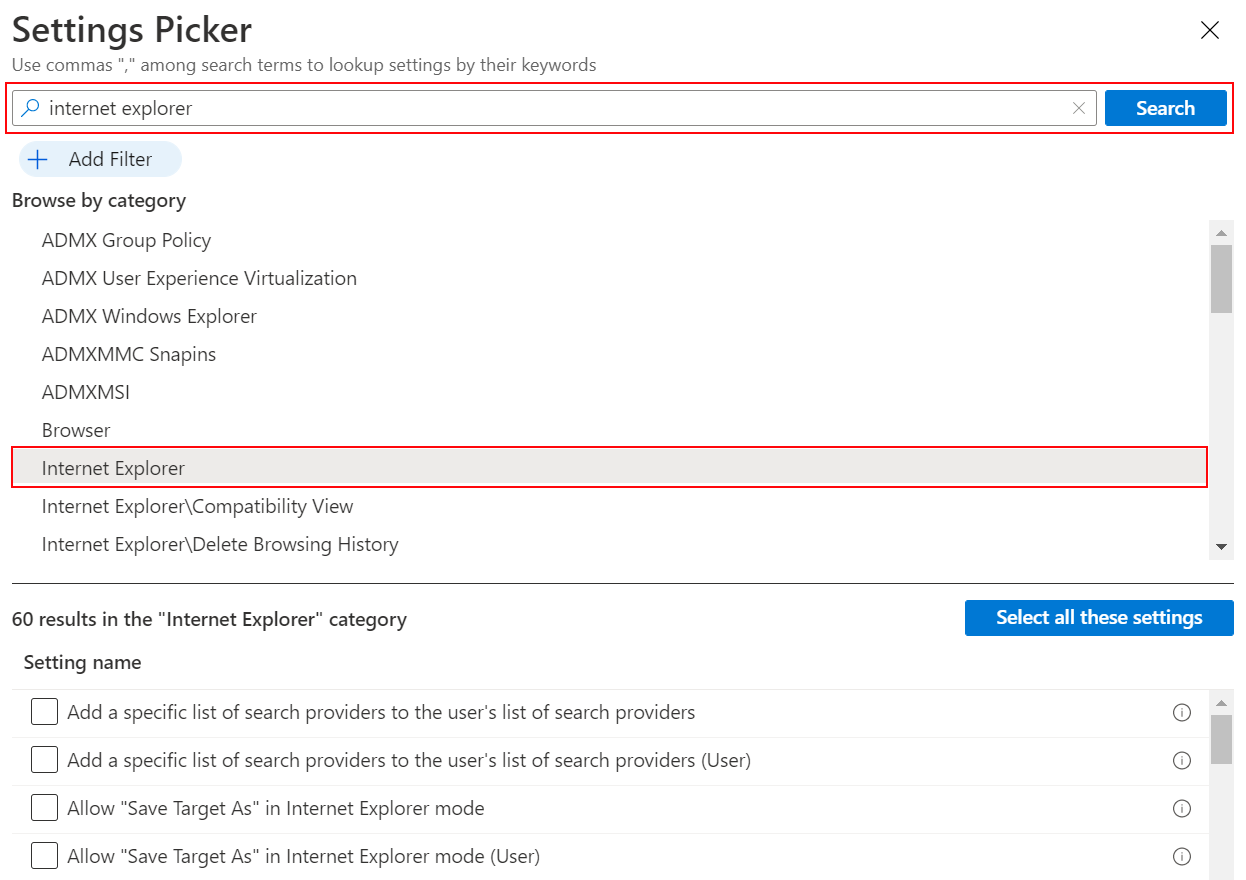

ポリシー内の特定の設定を見つけるには、設定>の追加Searchを使用します。 や などの

browserキーワード (keyword)を検索したり、特定の設定を検索したりなどのofficegoogleカテゴリで検索できます。たとえば、「

internet explorer」というメッセージを探してみてください。internet explorerに関するべての設定が表示されています。 カテゴリを選択して、使用可能な設定を表示します。

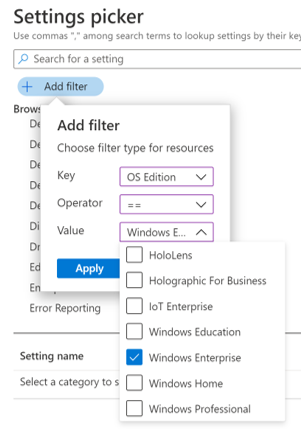

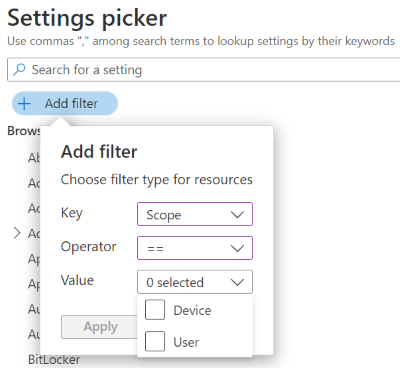

ポリシーで、[設定の追加]>[フィルターの追加] を使用します。 キー、演算子、値を選択します。

OS Edition でフィルター処理する場合は、特定の Windows エディションに適用される設定をフィルター処理できます。

注:

Microsoft Edge、Office、OneDrive の設定では、OS のバージョンまたはエディションによって設定が適用されるかどうかが決まります。 そのため、Windows Professional などの特定のエディションにフィルターを適用した場合、Microsoft Edge、Office、OneDrive の設定は表示されません。

デバイスまたはユーザー スコープで設定をフィルター処理することもできます。 詳細については、この記事の 「デバイス スコープとユーザー スコープの設定 」を参照してください。

プロファイルをコピーする

[複製] を選択して、既存のプロファイルのコピーを作成します。 複製は、元のプロファイルと似ていますが、異なるプロファイルが必要な場合に便利です。

コピーには、元のプロファイルと同じ設定構成とスコープ タグが含まれていますが、割り当てはアタッチされていません。 新しいプロファイルに名前を付けたら、そのプロファイルを編集して設定を調整したり、割り当てを追加したりできます。

- [デバイスの構成]> に移動します。

- コピーするプロファイルを見つけます。 プロファイルを右クリックするか、省略記号のコンテキスト メニューを選択します (

…)。 - [複製する] を選択します。

- ポリシーの新しい名前と説明を入力します。

- 変更内容を保存します。

プロファイルのインポートとエクスポート

この機能は、以下に適用されます。

- Windows 10 以降

設定カタログ ポリシーを作成するときに、ポリシーをファイルに .json エクスポートできます。 その後、このファイルをインポートして、新しいポリシーを作成できます。 この機能は、既存のポリシーに似たポリシーを作成する場合に便利です。 たとえば、ポリシーをエクスポートし、それをインポートして新しいポリシーを作成し、新しいポリシーに変更を加えます。

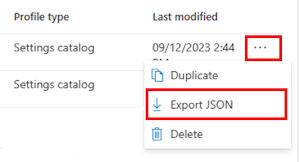

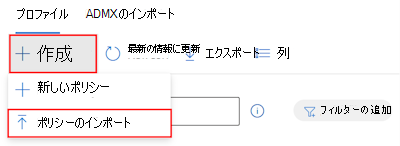

[デバイスの構成]> に移動します。

既存のポリシーをエクスポートするには、プロファイル > を選択して省略記号コンテキスト メニュー (

…) >[JSON のエクスポート] を選択します。

以前にエクスポートした設定カタログ ポリシーをインポートするには、[Create>インポート ポリシー] を選択します。

エクスポートした JSON ファイルを選択し、新しいポリシーに名前を付けます。 変更内容を保存します。

競合とレポート

競合は、設定カタログを使用して構成されたポリシーなど、同じ設定が異なる値に更新されたときに発生します。 Intune管理センターでは、既存のポリシーの状態をチェックできます。 データは自動的に更新され、ほぼリアルタイムで動作します。

設定ごとの状態レポートなど、競合のトラブルシューティングに役立つ組み込みの機能があります。

Copilot を使用する場合は、いくつかの組み込みプロンプトを使用して、影響を含む既存のポリシーに関する詳細情報を取得できます。

Intune管理センターでは、組み込みのレポート機能を使用して、競合の検出と解決に役立ちます。

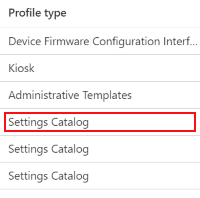

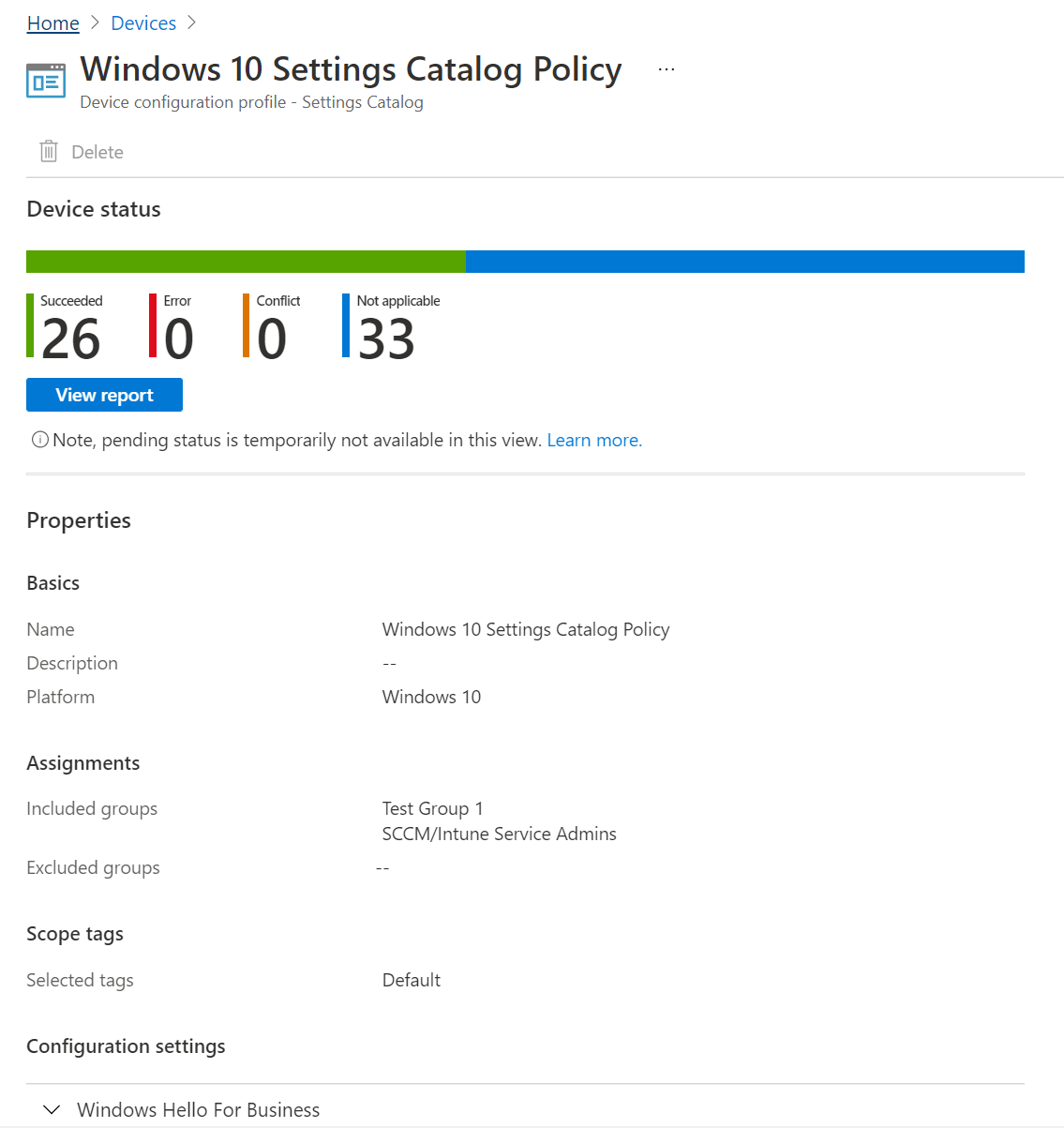

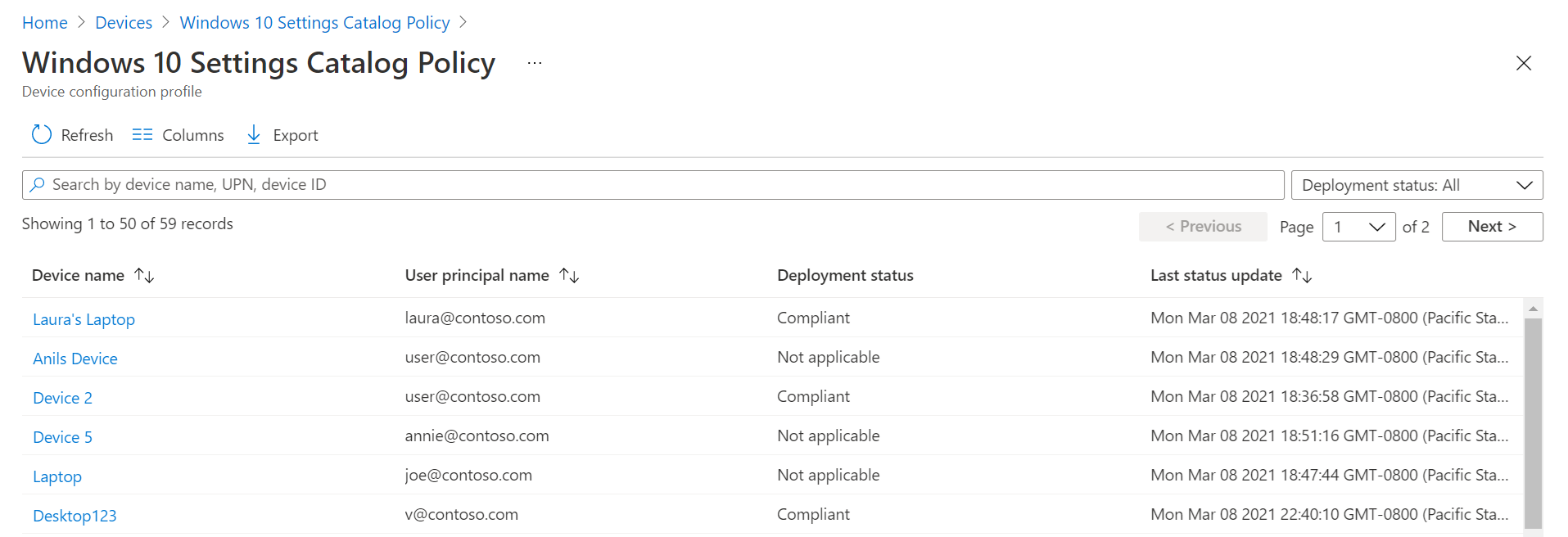

Intune管理センターで、[デバイスの構成] を選択します>。 一覧で、設定カタログを使用して作成したポリシーを選択します。 [プロファイルの種類] 列には、[設定カタログ] が表示されます。

ポリシーを選択すると、デバイスの状態が表示されます。 ポリシーの状態とポリシーのプロパティの概要が表示されます。 [構成設定] セクションでポリシーを変更または更新することもできます。

[レポートを表示] を選びます。 このレポートには、デバイス名やポリシーの状態などの詳細情報が表示されます。 また、展開の状態でフィルター処理したり、レポートを

.csvファイルにエクスポートすることもできます。また、設定 ごとの状態を使用して、各設定の状態を確認することもできます。 この状態は、ポリシーの各設定によって影響を受けたデバイスの合計数を示すものです。

次の操作を実行できます。

- 設定が正常に適用されている、競合が発生している、またはエラーが発生しているデバイスの数を確認する。

- 準拠、競合、またはエラー状態のデバイスの数を選択する。 また、その状態にあるユーザーまたはデバイスの一覧を参照する。

- 検索、並べ替え、フィルター処理、エクスポート、前後のページへの移動を行う。

管理センターで、[デバイス]>[監視]>[割り当て失敗] を選択します。 エラーまたは競合のために設定カタログ ポリシーの展開に失敗した場合は、この一覧に表示されます。 また

.csvファイルに [エクスポート] することもできます。デバイスを表示するポリシーを選択します。 次に、特定のデバイスを選択して、失敗した設定と考えられるエラー コードを確認します。

ヒント

Intuneレポートは、使用できるすべてのレポート機能を説明する優れたリソースです。 詳細については、「Intune レポート」を参照してください。

競合の解決の詳細については、次を参照してください。

設定カタログとテンプレート

ポリシーを作成するときは、 設定カタログ と テンプレートの 2 つのポリシーの種類から選択できます。

テンプレート には、キオスク、VPN、Wi-Fi などの設定の論理グループが含まれています。 これらのグループ化を使用して設定を構成する場合は、このオプションを使用します。

[Settings catalog]\(設定カタログ\) には、使用可能なすべての設定が一覧表示されます。 使用可能なすべてのファイアウォール設定、または使用可能なすべての BitLocker 設定を表示する場合は、このオプションを使用します。 また、特定の設定を探している場合も、このオプションを使用します。

デバイス スコープとユーザー スコープの設定の違い

一部の設定には、 (User) や などのAllow EAP Cert SSO (User)Grouping (Device)タグまたは(Device)タグが設定名に含まれています。 これらのタグが表示されている場合、そのポリシーはユーザー スコープまたはデバイス スコープにのみ影響します。

ユーザー スコープとデバイス スコープの詳細については、 ポリシー CSP に関するページを参照してください。

ポリシーを割り当てるときは、デバイスとユーザーのグループを使います。 デバイスとユーザーのスコープには、ポリシーの適用方法が記述されています。

スコープの割り当て動作

Intuneからポリシーを展開する場合は、任意の種類のターゲット グループにユーザー スコープまたはデバイス スコープを割り当てることができます。 ユーザーごとのポリシーの動作は、設定のスコープによって異なります。

- ユーザー スコープ ポリシーは、

HKEY_CURRENT_USER (HKCU)に書き込まれます。 - デバイス スコープ ポリシーは、

HKEY_LOCAL_MACHINE (HKLM)に書き込まれます。

デバイスが Intune にチェックインすると、 が表示されますdeviceID。 デバイスには、チェックのタイミングとユーザーがサインインしているかどうかに応じて、 が表示される場合と存在userIDしない場合があります。

次のリストには、スコープ、割り当て、および予想される動作のいくつかの可能な組み合わせが含まれています。

- デバイス スコープ ポリシーがデバイスに割り当てられている場合、そのデバイス上のすべてのユーザーにその設定が適用されます。

- デバイス スコープ ポリシーがユーザーに割り当てられている場合、そのユーザーがサインインし、Intune同期が行われると、デバイス スコープ設定がデバイス上のすべてのユーザーに適用されます。

- ユーザー スコープ ポリシーがデバイスに割り当てられている場合、そのデバイス上のすべてのユーザーにその設定が適用されます。 この動作は、[結合] に設定されたループバックと似ています。

- ユーザー スコープポリシーがユーザーに割り当てられている場合、その設定が適用されるのはそのユーザーだけです。

- ユーザー スコープとデバイス スコープで使用できる設定がいくつかあります。 これらの設定のいずれかがユーザースコープとデバイススコープの両方に割り当てられている場合、ユーザースコープはデバイススコープよりも優先されます。

初期チェックイン中にユーザー ハイブがない場合は、一部のユーザー スコープ設定が該当なしとしてマークされているのを確認できます。 この動作は、ユーザーが存在する前にデバイスに対して発生します。

次の手順

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![Copilot が、Microsoft Intune および管理センターの [設定カタログ] の設定に関する詳細な情報Intune示すスクリーンショット。](media/settings-catalog/copilot-settings-catalog-policy-details.png)

![管理センターとMicrosoft Intuneの設定カタログ ポリシーで [Copilot で集計する] 機能Intune選択する方法を示すスクリーンショット。](media/settings-catalog/copilot-summarize-policy.png)

![Copilot ポリシー プロンプト ガイドと、Microsoft Intune および管理センターの [設定カタログ] で使用可能なプロンプトの一覧Intune示すスクリーンショット。](media/settings-catalog/copilot-policy-prompt-guide.png)