Surface ドックの UEFI 設定を構成する

IT 管理者は、企業環境全体で互換性のある Surface デバイスに展開された Windows インストーラー構成パッケージ (.msi ファイル) で UEFI 設定を構成することで、Surface Dock 2 または Surface Thunderbolt 4 Dock のポートをセキュリティで保護および管理できます。

サポートされるデバイス

Surface Dock 2 または Surface Thunderbolt 4 Dock と SEMM を管理するドックは、Surface Laptop Studio (全世代)、Surface Laptop 6、Surface Laptop 5、Surface Laptop 4、Surface Laptop 3、Surface Laptop Go (全世代)、Surface Pro 10、Surface Pro 9、5G を備えた Surface Pro 9、Surface Pro 8、8 に接続されているドックで使用できます。Surface Pro 7 以降、Surface Pro 7、Surface Pro X、Surface Book 3 です。

ヒント

これらの互換性のある Surface デバイスは、一般に ホスト デバイスと呼ばれます。 ホスト デバイスが 認証 されているか 認証されていないかに基づいて、ホスト デバイスにパッケージが適用されます。 構成された設定はホスト デバイス上の UEFI レイヤーに存在するため、IT 管理者は、カメラなどの他の組み込み周辺機器と同様に、互換性のある Surface ドックを管理できます。

Surface ドックの UEFI 設定を構成して展開する

このセクションでは、次のタスクに関する詳細なガイダンスを提供します。

- Surface IT Toolkit をインストールします。

- 公開キー証明書をCreateまたは取得します。

- .msi 構成パッケージをCreateします。 a. 証明書を追加します。 b. Surface Dock 2 または Surface Thunderbolt 4 Dock デバイスの 16 桁の RN 番号を入力します。 c. コンポーネント ポリシーの UEFI 設定 (USB データ、イーサネット、またはオーディオ) を構成します。

- ターゲット Surface デバイスに構成パッケージをCreateして適用します。

- Surface App を使用して、管理対象の Surface ドックの結果のポリシーの状態を確認します。

重要

乱数 (RN) は、工場でプロビジョニングされ、ドックの下側に小さな型で印刷された一意の 16 桁の 16 進コード識別子です。 RN は、電子的に読み取ることができないため、ほとんどのシリアル番号とは異なります。 これにより、デバイスに物理的にアクセスするときに RN を読み取ることによってのみ、所有権の証明が確立されます。 RN は、購入トランザクション中にも取得され、Microsoft インベントリ システムに記録されます。

公開キー証明書のCreate

このセクションでは、Surface Dock 2 または Surface Thunderbolt 4 Dock のポートを管理するために必要な証明書を作成するための仕様について説明します。

前提条件

この記事では、サード パーティのプロバイダーから証明書を取得するか、PKI 証明書サービスに関する専門知識を既に持ち、独自の証明書を作成する方法を知っていることを前提としています。 Surface Enterprise Management Mode (SEMM) の概要に関するドキュメントの説明に従って、証明書を作成するための一般的な推奨事項を理解し、1 つの例外に従う必要があります。 SEMM で Surface ドックを構成するために必要な証明書には、 Dock 証明機関 では 30 年、 ホスト認証証明書には 20 年の有効期限が必要です。

適切な証明書が既にある場合は、次のセクションに進みます。 それ以外の場合は、「 付録: ルート証明書とホスト証明書の要件」のガイダンスを慎重に確認してください。

ドッキング プロビジョニング パッケージをCreateする

証明書を取得または作成したら、ターゲット デバイスに適用される .msi プロビジョニング パッケージをビルドできます。

Surface IT Toolkit を開き、[ Surface ドックの構成] を選択します。

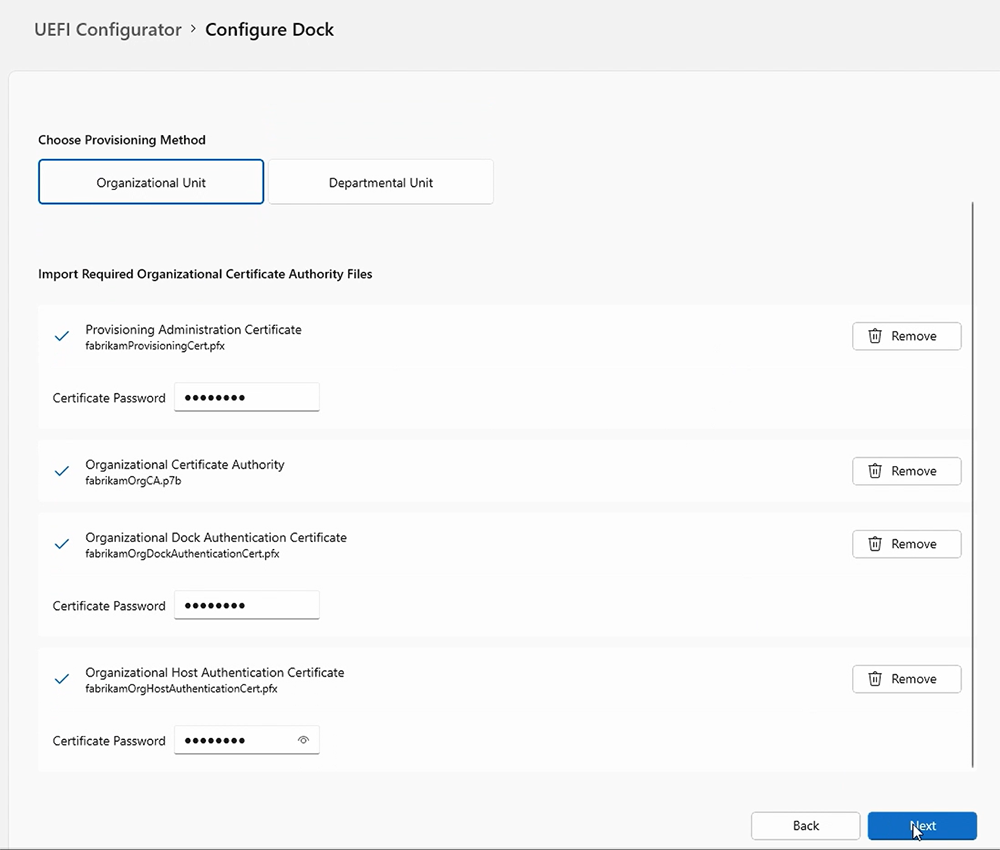

[ドックの種類] を選択し、プロビジョニング方法を選択します。

- 企業全体で使用するために設計された組織単位。

- より詳細な設定構成用に設計された部門単位。たとえば、機密性の高い情報を処理する部署などです。

証明機関と証明書ファイルをインポートし、各ファイルのパスワードを入力します。 [次へ] を選択します。 この例では、組織のプロビジョニングを示します。

管理するドックに関連付けられている Surface ドック ID 番号を追加します。 複数のドックの場合は、ヘッダーを含まない .csv ファイルに番号を入力します。つまり、ファイルの最初の行に列名や説明を含めないようにします。

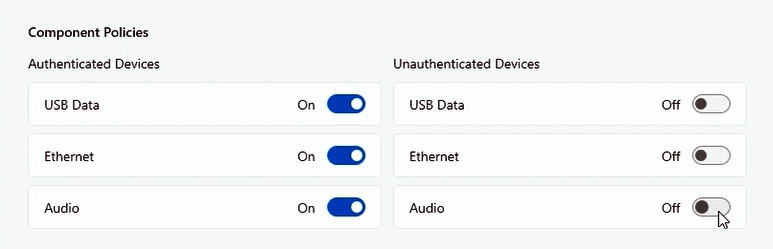

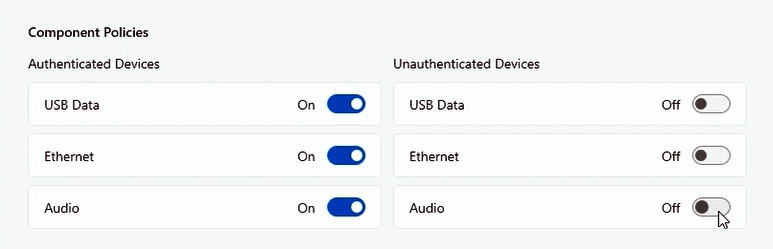

USB データ、イーサネット、およびオーディオ ポートのポリシー設定を指定できます。 UEFI Configurator を使用すると、認証されたユーザー (認証されたポリシー) と認証されていないユーザー (認証されていないポリシー) のポリシー設定を構成できます。

- 認証ポリシー とは、ターゲット デバイスに適用した .msi 構成パッケージで構成されている、適切な証明書がインストールされた Surface デバイスを指します。

- 認証されていないポリシーは 、他のデバイスを参照します。

アクティブ化または非アクティブ化するコンポーネントを選択し、[ 次へ] を選択します。 次の図は、認証されたデバイスに対してポート アクセスがオンになり、認証されていないデバイスの場合はオフになっている状態を示しています。

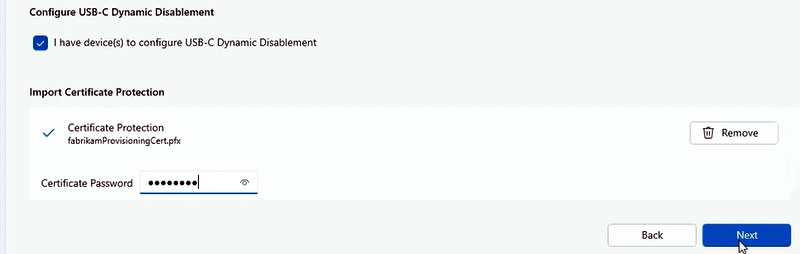

動的 USB-C 無効化用に構成するデバイスがある場合は、次の図に示すようにチェック ボックスをオンにします。 必要な certifciate を追加し、[ 次へ] を選択します。 詳細については、このページ の「Surface ドック ポートをセキュリティで保護するためのシナリオ 」を参照してください。

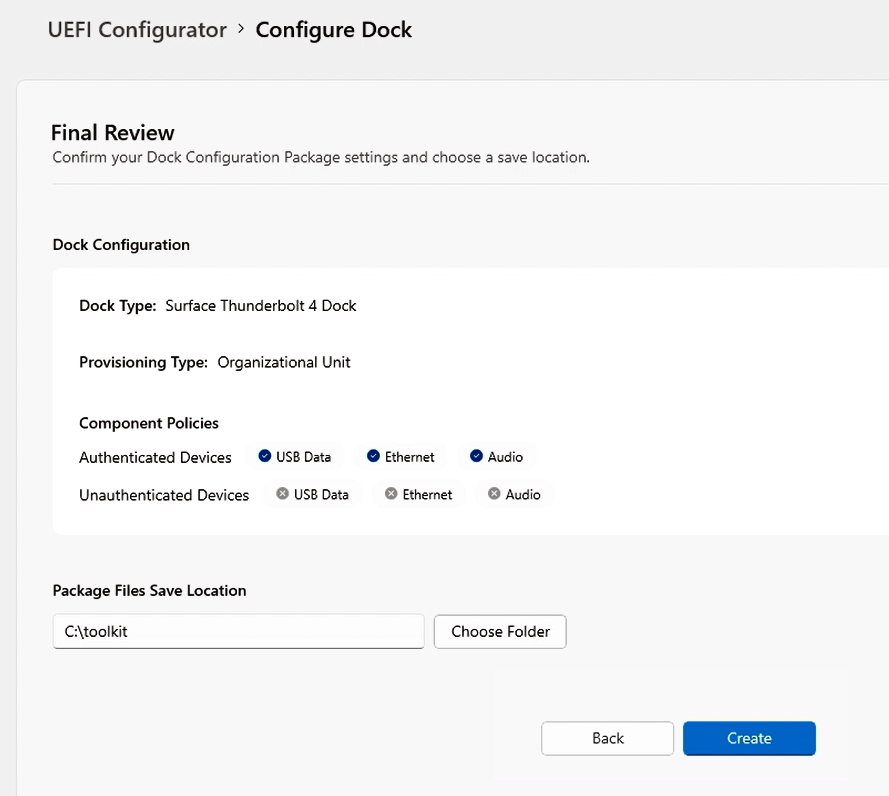

構成した設定の最終レビューを完了し、パッケージを保存するフォルダーを選択し、[Create] を選択します。

プロビジョニング パッケージを Surface ドックに適用する

- Surface UEFI Configurator によって生成された .msi ファイルを取得し、Surface Laptop 6 や Surface Pro 10 などの Surface ホスト デバイスにインストールします。

- ホスト デバイスを Surface Dock 2 または Surface Thunderbolt 4 Dock に接続します。 ドックを接続すると、UEFI ポリシー設定が適用されます。

Surface ドック ポートをセキュリティで保護するためのシナリオ

Surface Dock 2 または Surface Thunderbolt 4 Dock を、企業のホスト デバイスにサインインしている承認されたユーザーに制限すると、別のデータ保護レイヤーが提供されます。 Surface ドックをロックダウンするこの機能は、厳格なセキュリティ プロトコルへの準拠を維持しながら、ドックの機能と生産性の利点を必要とする、安全性の高い環境の特定のお客様にとって重要です。 Surface Dock 2 または Surface Thunderbolt 4 Dock で使用される SEMM は、特にセキュリティ上の理由から USB ポートをロックする場合に、オープン オフィスや共有スペースで役立ちます。

詳細な USB-C 無効化。 DisplayPort と USB Power Delivery をサポートして USB-C ポートを管理すると、すべての機能をオフにするだけでなく、より多くのオプションが提供されます。 たとえば、データ接続を防ぎ、ユーザーが USB ストレージからデータをコピーできないようにすることができますが、ディスプレイを拡張し、USB-C ドックを介してデバイスを充電する機能を保持できます。 Surface Pro 8、Surface Laptop Studio、Surface Go 3 以降、これらのオプションは SEMM PowerShell スクリプトを使用して使用できるようになりました。

動的 USB-C 無効化。 動的 USB-C Disablement を使用すると、機密性の高い作業環境で運用するお客様は、機密データの USB 盗難を防ぎ、組織により多くの制御を提供できます。 Surface Thunderbolt 4 Dock とペアリングすると、IT 管理者は、対象となる Surface デバイスがドッキング解除または未承認のドックに接続されるたびに、USB-C ポートをロックダウンできます。

ヒント

この機能は、Surface Pro 10、Surface Laptop 6、および Surface Laptop Studio 2 で使用できます。

ユーザーがオフィスの承認されたドックに接続されている場合の動的 USB-C 無効化では、USB-C ポートはデバイス上で完全な機能を持ちます。 ただし、オフサイトの場合でもドックに接続してアクセサリやモニターを使用できますが、USB ポートを使用してデータを転送することはできません。

これらのシナリオで USB-C ポートを管理するには、次のタスクが必要です。

- このページで前述したように、Surface Pro 10 や Surface Laptop 6 などのホスト デバイスをプロビジョニングし、UEFI Configurator によって生成された .msi パッケージを使用して Surface ドックを SEMM にプロビジョニングします。

- "Authenticated" デバイスと "認証されていない" デバイスの UEFI ポリシー設定を含む別の .msi パッケージをCreateします。

- 詳細な USB-C 無効化または動的 USB-C 無効化を構成します。

詳細については、「 Surface デバイスで USB ポートを管理する」を参照してください。

Surface アプリを使用してマネージド状態を確認する

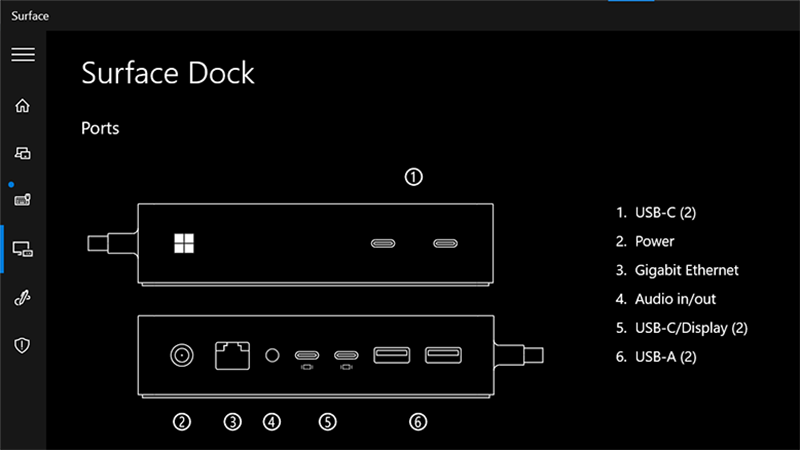

構成パッケージを適用したら、すべての Surface デバイスに既定でインストールされている Surface アプリから直接、ドックの結果のポリシーの状態をすばやく確認できます。 Surface アプリがデバイス上にない場合は、Microsoft Store からダウンロードしてインストールできます。

テスト シナリオ

目的: 認証されたユーザーによるポート アクセスのみを許可するようにポリシー設定を構成します。

前述のように、認証されたユーザーのすべてのポートをオンにし、認証されていないユーザーの場合はオフにします。

ターゲット デバイスに構成パッケージを適用し、ドックを接続します。

Surface App を開き、[Surface ドック] を選択して、Surface ドックのポリシーの結果の状態を表示します。 ポリシー設定が適用されている場合、Surface App (Surface Thunderbolt 4 Dock と Surface Dock 2 の場合はここに示します) は、ポートが使用可能であることを示します。

ここで、認証されていないユーザーのすべてのポートがポリシー設定によって正常にオフになっていることを確認する必要があります。 Surface Dock 2 または Surface Thunderbolt 4 Dock をアンマネージド デバイス (たとえば、作成した構成パッケージの管理範囲外の Surface デバイス) に接続します。

Surface App を開き、[Surface ドック] を選択します。 結果として得られるポリシーの状態 (Surface Thunderbolt 4 Dock と Surface Dock 2 の場合) は、ポートがオフになっていることを示します。

ヒント

デバイスの所有権を保持し、すべてのユーザーにフル アクセスを許可する場合は、すべてが有効になっている新しいパッケージを作成できます。 デバイスの制限と所有権を完全に削除する (非管理対象にする) 場合は、Surface UEFI Configurator で [リセット ] を選択して、ターゲット デバイスに適用するパッケージを作成します。

お疲れさまでした。 ターゲット ホスト デバイスで Surface Dock ポートを正常に管理しました。

付録: ルート証明書とホスト証明書の要件

構成パッケージを作成する前に、Surface Dock 2 または Surface Thunderbolt 4 Dock の所有権を認証する公開キー証明書を準備し、デバイスのライフサイクル中にそれ以降の所有権の変更を容易にする必要があります。 ホスト証明書とプロビジョニング証明書では、EKU ID ( クライアント認証拡張キー使用法 (EKU) オブジェクト識別子 (OID)) を入力する必要があります。

必要な EKU 値を表 1 および表 2 に示します。

注意

証明書は安全な場所に保管し、適切にバックアップされていることを確認します。 これを行わないと、Surface UEFI をリセットしたり、管理されている Surface UEFI 設定を変更したり、登録済みの Surface デバイスから SEMM を削除したりすることはできません。

表 1. ルート証明書とドック証明書の要件

| 証明書 | アルゴリズム | 説明 | 有効期限 | EKU OID |

|---|---|---|---|---|

| ルート証明機関 | ECDSA_P384 | - 384 ビットプライム楕円曲線デジタル署名アルゴリズム (ECDSA) を使用したルート証明書 - セキュリティで保護されたハッシュ アルゴリズム (SHA) 256 キーの使用法: CERT_DIGITAL_SIGNATURE_KEY_USAGE - CERT_KEY_CERT_SIGN_KEY_USAGE CERT_CRL_SIGN_KEY_USAGE |

30 年 | 該当せず |

| Dock 証明機関 | ECC P256 曲線 | - 256 ビット楕円曲線暗号化 (ECC) を使用したホスト証明書 - SHA 256 キー使用法: CERT_KEY_CERT_SIGN_KEY_USAGE - パス長制約 = 0 |

20 年 | 1.3.6.1.4.1.311.76.9.21.2 1.3.6.1.4.1.311.76.9.21.3 |

注

ドック CA は .p7b ファイルとしてエクスポートする必要があります。

プロビジョニング管理証明書の要件

表 2 に示すように、各ホスト デバイスにはドキュメント CA と 2 つの証明書が必要です。

表 2. プロビジョニング管理証明書の要件

| 証明書 | アルゴリズム | 説明 | EKU OID |

|---|---|---|---|

| ホスト認証証明書 | ECC P256 SHA 256 |

ホスト デバイスの ID を証明します。 | 1.3.6.1.4.1.311.76.9.21.2 |

| プロビジョニング管理証明書 | ECC P256 SHA256 |

ドックにインストールされている現在の CA を置き換えることで、ドックの所有権またはポリシー設定を変更できます。 | 1.3.6.1.4.1.311.76.9.21.3 1.3.6.1.4.1.311.76.9.21.4 |

注

ホスト認証とプロビジョニング証明書は、.pfx ファイルとしてエクスポートする必要があります。

詳細については、「 Certificate Services アーキテクチャ のドキュメント」を参照し、 Windows Server 2019 Inside Out または Windows Server 2008PKI と Certificate Security の適切な章を Microsoft Press から入手できます。

詳細情報

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示