Intune でのアプリ保護ポリシーの展開に関するトラブルシューティング

この記事は、IT 管理者が、Microsoft Intuneでアプリ保護ポリシー (APP) を適用するときの問題を理解し、トラブルシューティングするのに役立ちます。 状況に適用されるセクションの指示に従ってください。 アプリ 保護ポリシーのユーザーの問題 のトラブルシューティングやアプリ 間のデータ転送のトラブルシューティングなど、アプリ関連のその他のトラブルシューティング ガイダンスについては、ガイドを参照してください。

開始する前に

トラブルシューティングを開始する前に、いくつかの基本的な情報を収集して、問題の理解を深め、解決策を見つける時間を短縮してください。

次の背景情報を収集します。

- どのポリシー設定が適用され、または適用されないのですか? ポリシーは適用されていますか?

- ユーザー エクスペリエンスとは ユーザーは対象アプリをインストールして起動しましたか?

- 問題はいつ始まりましたか? アプリ保護はこれまでに機能しましたか?

- 問題があるプラットフォーム (Android または iOS) はどれですか?

- 何人のユーザーが影響を受けていますか? すべてのユーザーまたは一部のユーザーのみが影響を受けていますか?

- 影響を受けるデバイスの数は? すべてのデバイスまたは一部のデバイスのみが影響を受けていますか?

- Intuneアプリ保護ポリシーではモバイル デバイス管理 (MDM) サービスは必要ありませんが、Intuneまたはサード パーティの MDM ソリューションを使用している影響を受けるユーザーは影響を受けますか?

- すべてのマネージド アプリまたは特定のアプリのみが影響を受けるか。 たとえば、Intune App SDK を使用して構築された基幹業務 (LOB) アプリは影響を受けますが、ストア アプリは影響を受けませんか?

- デバイスで使用されている Intune 以外の管理サービスはありますか?

上記の情報を用意すると、トラブルシューティングを開始できます。

推奨される調査フロー

アプリ保護ポリシーの展開を成功するかどうかは、設定とその他の依存関係の適切な構成に依存します。 Intune APP に関する一般的な問題を調査するための推奨フローは次のとおりです。これについては、この記事で詳しく確認します。

- アプリ保護ポリシーを展開するための前提条件を満たしていることを確認します。

- アプリ保護ポリシーの状態とターゲット設定チェック確認します。

- ユーザーが対象になっていることを確認します。

- マネージド アプリが対象であることを確認します。

- 対象の企業アカウントを使用して、影響を受けるアプリケーションにユーザーがサインインしたことを確認します。

- デバイス データを収集します。

手順 1: アプリ保護ポリシーの前提条件を確認する

トラブルシューティングの最初の手順は、すべての前提条件が満たされているかどうかをチェックすることです。 INTUNE APP は任意の MDM ソリューションとは無関係に使用できますが、次の前提条件を満たす必要があります。

ユーザーに Intune ライセンスが割り当てられている必要があります。

ユーザーは、アプリ保護ポリシーの対象となるセキュリティ グループに属している必要があります。 同じアプリ保護ポリシーは、使用している特定のアプリを対象にしている必要があります。

Android デバイスの場合、アプリ保護ポリシーを受け取るには、ポータル サイト アプリが必要です。

Word、Excel、または PowerPoint アプリを使用する場合は、次の追加要件を満たす必要があります。

- ユーザーは、ユーザーのMicrosoft Entra アカウントにリンクされたMicrosoft 365 Apps for businessまたはエンタープライズのライセンスを持っている必要があります。 サブスクリプションには、モバイル デバイスの Office アプリが含まれている必要があります。また、OneDrive for Business のクラウド ストレージ アカウントを含めることも可能です。 次の手順に従って、Microsoft 365 管理センターで Microsoft 365 ライセンスを割り当てることができます。

- ユーザーには、細かな [名前を付けて保存] 機能を使用して構成された管理されている場所が必要です。 このコマンドは、[組織データのコピーの保存] アプリケーション保護ポリシー設定の下にあります。 たとえば、管理対象の場所が OneDrive の場合、OneDrive アプリはユーザーのWord、Excel、または PowerPoint アプリで構成する必要があります。

- 管理対象の場所が OneDrive の場合、アプリは、ユーザーに展開されているアプリの保護ポリシーの対象となる必要があります。

注:

現段階では、Office モバイル アプリは SharePoint Online のみをサポートし、オンプレミスの SharePoint はサポートされていません。

Intuneアプリ保護ポリシーをオンプレミス リソース (Microsoft Skype for Business と Microsoft Exchange Server) と共に使用する場合は、Skype for Businessと Exchange のハイブリッド 先進認証を有効にする必要があります。

手順 2: アプリ保護ポリシーの状態を確認する

アプリ保護ポリシーの状態を理解するには、次の詳細を確認します。

- 影響を受けるデバイスからユーザー チェックインが行われていますか?

- 問題のシナリオのアプリケーションは、対象となるポリシーを使用して管理されていますか?

- ポリシー配信のタイミングが予想される動作内にあることを確認します。 詳細については、「アプリ保護ポリシーの配布タイミングを理解する」を参照してください。

詳細情報を取得するには、次の手順に従います。

- Microsoft Intune 管理センターにサインインします。

- [アプリ>モニター>アプリ保護状態] を選択し、[割り当てられたユーザー] タイルを選択します。

- [ アプリ レポート ] ページで、[ ユーザーの選択 ] を選択して、ユーザーとグループの一覧を表示します。

- 影響を受けるユーザーのいずれかを一覧から検索して選択し、[ユーザーの 選択] を選択します。 [アプリ レポート] ページの上部で、ユーザーがアプリ保護のライセンスを取得し、Microsoft 365 のライセンスを持っているかどうかを確認できます。 また、すべてのユーザーのデバイスのアプリの状態を確認することもできます。

- 対象となるアプリ、デバイスの種類、ポリシー、デバイスのチェック状態、最終同期時刻などの重要な情報をメモしておきます。

注:

アプリ保護ポリシーは、アプリが作業コンテキストで使用されている場合にのみ適用されます。 たとえば、ユーザーが職場アカウントを使用してアプリにアクセスしている場合などです。

詳細については、「Microsoft Intune でアプリ保護ポリシーのセットアップを検証する方法」を参照してください。

手順 3: ユーザーが対象であることを確認する

Intune アプリ保護ポリシーは、ユーザーのターゲット設定を行う必要があります。 アプリ保護ポリシーをユーザーまたはユーザー グループに割り当てない場合、ポリシーは適用されません。

対象ユーザーにポリシーが適用されていることを確認するには、次の手順に従います。

- Microsoft Intune 管理センターにサインインします。

- [アプリ>モニター>アプリ保護状態] を選択し、[ユーザーの状態] タイル (デバイス OS プラットフォームに基づく) を選択します。 開いた [ アプリ レポート ] ウィンドウで、[ ユーザーの選択 ] を選択してユーザーを検索します。

- リストからユーザーを選択します。 そのユーザーの詳細を確認できます。 新しくターゲットを設定したユーザーがレポートに表示されるまで、最大で 24 時間かかる場合があることに注意してください。

ユーザー グループにポリシーを割り当てる場合は、ユーザーがユーザー グループ内にあることを確認します。 これを行うには、次の手順を実行します。

- Microsoft Intune 管理センターにサインインします。

- [ グループ > ] [すべてのグループ] の順に選択し、アプリ保護ポリシーの割り当てに使用するグループを検索して選択します。

- [管理] セクションで、[メンバー] を選択します。

- 影響を受けるユーザーが一覧にない場合は、「Microsoft Entra グループとグループ メンバーシップ ルールを使用してアプリとリソースへのアクセスを管理する」を参照してください。 影響を受けるユーザーがグループに含まれていることを確認します。

- 影響を受けるユーザーが、ポリシーの除外されたグループに含まれていないことを確認します。

重要

- Intune アプリ保護ポリシーは、デバイス グループではなく、ユーザー グループに割り当てる必要があります。

- 影響を受けるデバイスが Android Enterprise を使用している場合、個人所有の仕事用プロファイルのみがアプリ保護ポリシーをサポートします。

- 影響を受けるデバイスで Apple の自動デバイス登録 (ADE) が使用されている場合は、 ユーザー アフィニティ が有効になっていることを確認します。 ユーザー アフィニティは、認証を必要とするアプリに必須です。 iOS/iPadOS の ADE 登録の詳細については、「iOS または iPadOS デバイスを自動登録する」を参照してください。

手順 4: マネージド アプリが対象であることを確認する

アプリ保護ポリシー Intune構成する場合、対象のアプリはアプリ SDK Intune使用する必要があります。 そうしない場合、アプリ保護ポリシーが正しく機能しない可能性があります。

対象のアプリが保護されたアプリMicrosoft Intune一覧表示されていることを確認します。 LOB またはカスタム アプリの場合は、アプリで最新バージョンの Intune App SDK が使用されていることを確認します。

iOS の場合、各バージョンには、これらのポリシーの適用方法と機能に影響する修正プログラムが含まれているため、この方法が重要です。 詳細については、「Intune App SDK iOS リリース」を参照してください。 Android ユーザーは、アプリがポリシー ブローカー エージェントとして機能するため、ポータル サイト アプリの最新バージョンをインストールする必要があります。

手順 5: 対象の企業アカウントを使用して、影響を受けるアプリケーションにサインインしたユーザーを確認する

一部のアプリはユーザー サインインなしで使用できますが、Intune APP を使用してアプリを正常に管理するには、ユーザーが会社の資格情報を使用してアプリにサインインする必要があります。 アプリ保護ポリシー Intune、ユーザーの ID がアプリとアプリ SDK の間で一貫性Intune必要があります。 影響を受けるユーザーが会社のアカウントを使用してアプリに正常にサインインしたことを確認します。

ほとんどのシナリオでは、ユーザーはユーザー プリンシパル名 (UPN) を使用して自分のアカウントにサインインします。 ただし、一部の環境 (オンプレミスのシナリオなど) では、ユーザーは他の形式のサインイン資格情報を使用する場合があります。 このような場合、アプリで使用される UPN がMicrosoft Entra IDの UPN オブジェクトと一致しない場合があります。 この問題が発生すると、アプリ保護ポリシーは想定どおりに適用されません。

Microsoft の推奨されるベスト プラクティスは、UPN をプライマリ SMTP アドレスと照合することです。 この方法により、ユーザーは一貫性のある ID を持つことで、マネージド アプリ、Intuneアプリ保護、およびその他のMicrosoft Entra リソースにログインできます。 詳細については、「UserPrincipalName の作成Microsoft Entra」を参照してください。

この一貫性を保証する唯一の方法は、最新の認証を使用することです。 社内構成では、アプリが最新の認証なしで動作するシナリオがあります。 ただし、結果の一貫性や保証はありません。

お使いの環境で代替サインイン方法が必要な場合は、「 代替ログイン ID の構成」(特に 代替 ID を使用したハイブリッド モダン認証) を参照してください。

手順 6: Microsoft Edge を使用してデバイス データを収集する

ユーザーと協力して、実行しようとしていることと、実行している手順に関する詳細を収集します。 ユーザーに、動作のスクリーンショットまたはビデオ録画を収集するように依頼します。 これは、実行されている明示的なデバイス アクションを明確にするのに役立ちます。 次に、デバイス上の Microsoft Edge を通じてマネージド アプリ ログを収集します。

iOS または Android デバイスに Microsoft Edge がインストールされているユーザーは、Microsoft が公開したすべてのアプリの管理状態を表示できます。 次の手順を使用して、トラブルシューティングに役立つログを送信できます。

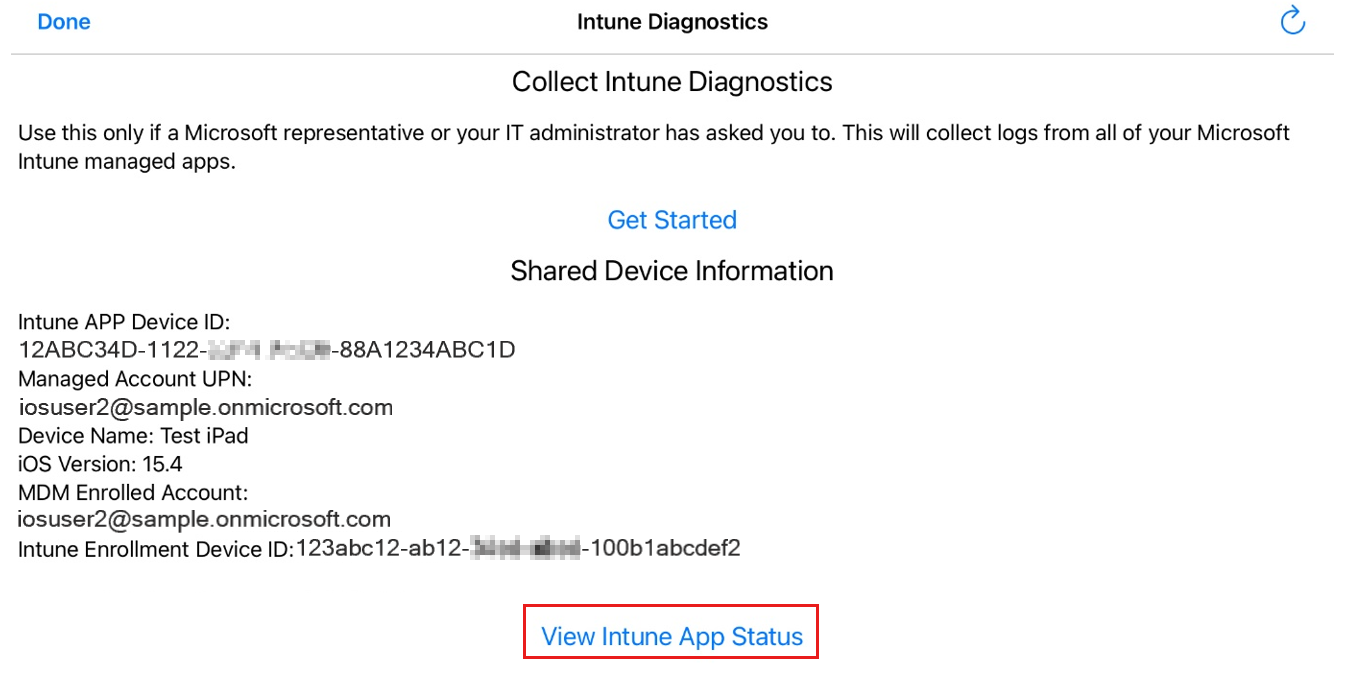

- デバイスで iOS 版と Android 版の Microsoft Edge を開きます。

- アドレス バーに、「about:intunehelp」と入力します。

- iOS 版と Android 版の Microsoft Edge がトラブルシューティング モードで起動します。

この画面から、デバイスに関する 2 つのオプションとデータが表示されます。

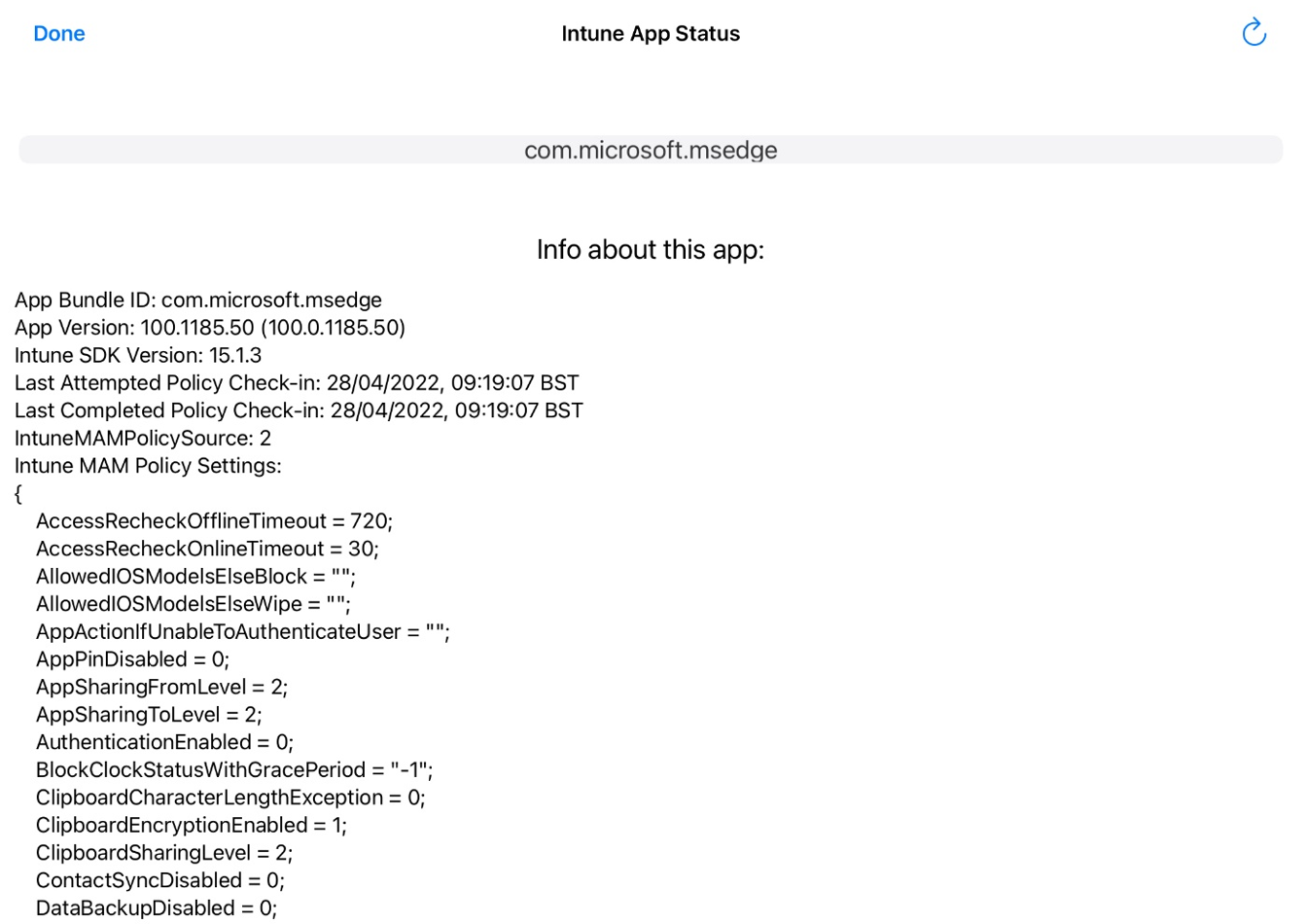

[アプリの状態Intune表示] を選択して、アプリの一覧を表示します。 特定のアプリを選択すると、デバイスで現在アクティブになっているアプリに関連付けられているアプリ設定が表示されます。

特定のアプリに対して表示される情報がアプリのバージョンに制限され、ポリシー チェックイン タイムスタンプを持つバンドルである場合は、デバイス上のそのアプリにポリシーが現在適用されていないことを意味します。

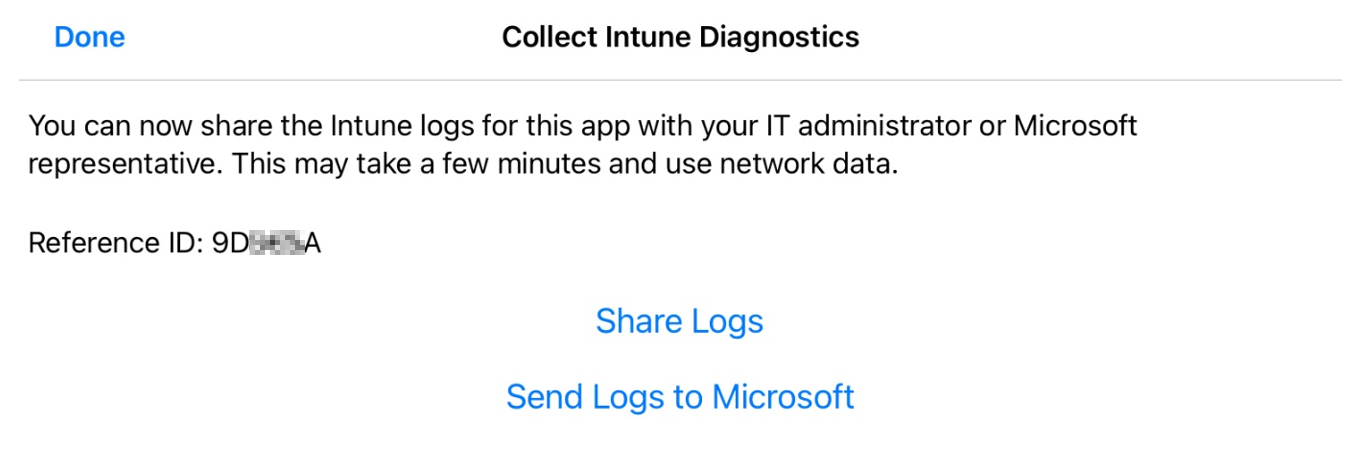

[ 開始] オプションを使用すると、アプリが有効なアプリケーションに関するログを収集できます。 アプリ保護ポリシーのサポート チケットを Microsoft で開く場合は、可能であれば、影響を受けるデバイスからこれらのログを常に提供する必要があります。 Android 固有の手順については、「アップロードとメール ログ」を参照してください。

Intune 診断 (APP) ログに保存されている設定のリストについては、「クライアント アプリの保護ログを確認する」を参照してください。

その他のトラブルシューティング シナリオ

APP の問題のトラブルシューティングを行う場合は、次の一般的なシナリオを確認してください。 「 一般的なデータ転送の問題」のシナリオを確認することもできます。

シナリオ: ポリシーの変更が適用されていない

Intune App SDK では、ポリシーの変更が定期的にチェックされます。 ただし、この手順は、次のいずれかの理由で遅延する可能性があります。

- アプリがサービスにチェックインしていない。

- ポータル サイト アプリがデバイスから削除された。

Intune アプリ保護ポリシーはユーザー ID に依存します。 そのため、アプリへの職場または学校アカウントを使用し、サービスへの一貫性のある接続を使用する有効なログインが必要です。 ユーザーがアプリにサインインしていない場合、またはポータル サイト プリがデバイスから削除されている場合は、ポリシーの更新は適用されません。

重要

Intune App SDK では、選択的ワイプが 30 分ごとにチェックされます。 ただし、既にサインインしているユーザーに対する既存のポリシーの変更は、最大 8 時間表示されない場合があります。 このプロセスを高速化するには、ユーザーにアプリからログアウトしてから、再度ログインするか、デバイスを再起動します。

アプリ保護の状態をチェックするには、次の手順に従います。

- Microsoft Intune 管理センターにサインインします。

- [アプリ>モニター>アプリ保護状態] を選択し、[割り当てられたユーザー] タイルを選択します。

- [アプリ レポート] ページで、[ ユーザーの選択 ] を選択して、ユーザーとグループの一覧を開きます。

- 影響を受けるユーザーのいずれかを一覧から検索して選択し、[ユーザーの 選択] を選択します。

- 状態や最終同期時刻など、現在適用されているポリシーを確認します。

- 状態が [チェックインされていません] の場合、または表示で最近の同期が行われなかったことが示されている場合は、ユーザーが一貫性のあるネットワーク接続を持っているかどうかをチェックします。 Android ユーザーの場合は、最新バージョンの ポータル サイト アプリがインストールされていることを確認します。

Intune アプリ保護ポリシーには、マルチ ID サポートが含まれます。 Intune は、アプリにサインインしている職場または学校アカウントにのみアプリ保護ポリシーを適用できます。 ただし、職場または学校アカウントは、デバイスごとに 1 つだけサポートされます。

シナリオ: Intune登録された iOS デバイスには、追加の構成が必要です

アプリ保護ポリシーを作成するときは、すべてのアプリの種類または次のアプリの種類を対象にすることができます。

- 非管理対象デバイス上のアプリ

- Intune マネージド デバイス上のアプリ

- Android 個人所有の仕事用プロファイル内のアプリ

注:

アプリの種類を指定するには、[ ターゲット] を [すべてのアプリの種類] に [ いいえ] に設定し、[ アプリの種類 ] の一覧から選択します。

iOS Intune マネージド デバイスのみを対象とする場合は、アプリ保護ポリシーと共に次の追加のアプリ構成設定をターゲットにする必要があります。

- IntuneMAMUPN は、すべての MDM (Intune またはサード パーティの EMM) マネージド アプリケーションに対して構成する必要があります。 詳細については、「Microsoft Intuneまたはサード パーティの EMM のユーザー UPN 設定を構成する」を参照してください。

- IntuneMAMDeviceID は、すべてのサード パーティおよび基幹業務 MDM マネージド アプリケーションに対して構成する必要があります。

- IntuneMAMDeviceID をデバイス ID トークンとして構成する必要があります。 たとえば、key=IntuneMAMDeviceID、value={{deviceID}} です。 詳細については、「管理対象の iOS デバイス用アプリ構成ポリシーを追加する」を参照してください。

- IntuneMAMDeviceID 値のみが構成されている場合、Intune APP はデバイスをアンマネージドと見なします。

次の手順

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示