共同管理のトラブルシューティング: 既存のConfiguration Managerマネージド デバイスをIntuneに自動登録する

この記事は、既存のConfiguration Manager管理されたデバイスをIntuneに自動登録することで共同管理を設定するときに発生する可能性がある問題を理解し、トラブルシューティングするのに役立ちます。

このシナリオでは、引き続きConfiguration Managerを使用してWindows 10デバイスを管理したり、ワークロードを必要に応じてMicrosoft Intuneに選択的に移動したりできます。 ワークロードを構成する方法の詳細については、「 サポート ヒント: 共同管理環境でのワークロードの構成」を参照してください。

始める前に

トラブルシューティングを開始する前に、問題に関するいくつかの基本的な情報を収集し、必要なすべての構成手順に従うことを確認することが重要です。 これは、問題をよりよく理解し、解決策を見つける時間を短縮するのに役立ちます。 これを行うには、トラブルシューティング前の質問の次のチェックリストに従います。

- 共同管理を構成するために必要な アクセス許可とロール はありますか?

- どのMicrosoft Entraハイブリッド ID オプションを選択しましたか?

- 現在の MDM 機関は何ですか?

- Microsoft Entra Connect をインストールして構成しましたか?

- 構成に使用した UPN に Microsoft Entra ID P1 または P2 ライセンスを割り当てたか。

- Intuneライセンスをユーザーに割り当てたのですか?

- マネージド ドメインまたはフェデレーション ドメインMicrosoft Entraハイブリッド参加を構成しましたか?

- ハイブリッド参加のConfiguration Manager クライアント エージェント設定Microsoft Entra構成しましたか?

- Intune テナントで自動登録を構成しましたか?

- Configuration Managerで共同管理を有効にしましたか?

ほとんどの問題は、これらの手順の 1 つ以上が完了していないために発生します。 ステップがスキップされたか、正常に完了しなかった場合は、各ステップの詳細をチェックするか、次のチュートリアルを参照してください。既存のConfiguration Manager クライアントの共同管理を有効にする。

Windows 10 デバイスで次のログ ファイルを使用して、クライアントでの共同管理の問題のトラブルシューティングを行います。

%WinDir%\CCM\logs\CoManagementHandler.log

ハイブリッド Microsoft Entra構成のトラブルシューティング

Microsoft Entraハイブリッド ID または Microsoft Entra Connect のいずれかに影響する問題が発生している場合は、次のトラブルシューティング ガイドを参照してください。

- Microsoft Entra Connect のインストールに関する問題のトラブルシューティング

- Microsoft Entra接続同期中のエラーのトラブルシューティング

- Microsoft Entra Connect Sync を使用したパスワード ハッシュ同期のトラブルシューティング

- シームレス シングル サインオンMicrosoft Entraトラブルシューティング

- パススルー認証Microsoft Entraトラブルシューティング

- Active Directory フェデレーション サービス (AD FS)でのシングル サインオンの問題のトラブルシューティング

マネージド ドメインまたはフェデレーション ドメインMicrosoft Entraハイブリッド参加に影響する問題が発生している場合は、次のトラブルシューティング ガイドを参照してください。

一般的な問題

クライアントは、Microsoft Entra IDとIntuneを使用して登録プロセスを開始するために、Configuration Manager管理ポイントからポリシーを受け取りませんでした

この問題は、Intuneではなく、Configuration Managerの問題が原因で発生します。 クライアント ログ ファイルを使用して、このような問題のトラブルシューティングを行うことができます。

Configuration Manager クライアントがインストールされています。 ただし、デバイスはMicrosoft Entra IDに登録されておらず、エラーは表示されません

この問題は通常、Configuration Managerクライアント エージェントの設定が、クライアントに登録を指示するように構成されていないために発生します。

この問題を解決するには、「クライアント設定の構成」の手順に従って、クライアントがMicrosoft Entra IDに登録するように指示していることを確認します。

Configuration Manager クライアントがインストールされ、デバイスがMicrosoft Entra IDに正常に登録されます。 ただし、デバイスはIntuneに自動的に登録されないため、エラーは表示されません

この問題は、通常、Microsoft Entra ID Mobility (MDM および MAM)>Microsoft Intuneで>Intune テナントで自動登録が正しく構成されていない場合に発生します。

この問題を解決するには、「Intuneするデバイスの自動登録を構成する」の手順に従います。

Configuration Manager コンソールの [管理>Cloud Services] の下に共同管理ノードが見つかりません

この問題は、Configuration Managerのバージョンがバージョン 1906 より前の場合に発生します。

この問題を解決するには、Configuration Managerをバージョン 1906 以降に更新します。

ハイブリッド参加済みデバイスMicrosoft Entra登録に失敗し、エラー 0x8018002aを生成できない

この問題が発生すると、次の現象も発生します。

次のエラー メッセージは、イベント ビューアーの [アプリケーションとサービス ログ>] Microsoft>Windows>DeviceManagement-Enterprise-Diagnostic-Provider>管理 ログに記録されます。

自動 MDM 登録: 失敗 (不明な Win32 エラー コード: 0x8018002a)

次のエラー メッセージは、イベント ビューアーのアプリケーションとサービス ログ>Microsoft>Windows>Microsoft Entra ID>Operational ログに記録されます。

エラー: 0xCAA2000C 要求にはユーザーの操作が必要です。

コード: interaction_required

説明: AADSTS50076: 管理者によって行われた構成の変更、または新しい場所に移動したため、多要素認証を使用してアクセスする必要があります。

この問題は、多要素認証 (MFA) が 適用されている場合に発生します。 これにより、Configuration Manager クライアント エージェントは、ログインしているユーザー資格情報を使用してデバイスを登録できなくなります。

注:

MFA を 有効 にすることと 適用する場合には違いがあります。 違いの詳細については、「多要素認証ユーザーの状態Microsoft Entra」を参照してください。 このシナリオは、MFA を有効に しても MFA が 適用されていないことで機能します。

この問題を解決するには、次のいずれかの方法を使用します。

- [MFA ] を [有効] に設定しますが、 適用されません。 詳細については、「多要素認証を設定する」を参照してください。

- 信頼できる IP での登録中に MFA を一時的に無効にします。

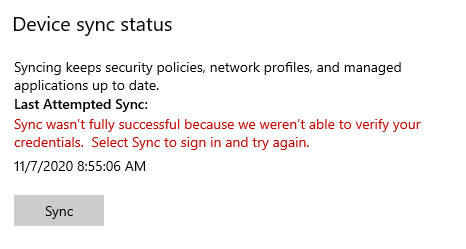

自動登録後にデバイスの同期に失敗する

バージョン 1906 Configuration Manager以降、バージョン 1803 以降Windows 10実行されている共同管理デバイスは、Microsoft Entra デバイス トークンに基づいてMicrosoft Intune サービスに自動的に登録されます。 ただし、デバイスの同期に失敗し、[設定>アカウントアクセス] 職場または学校で次のエラー メッセージが>表示されます。

資格情報を確認できなかったため、同期が完全に成功しなかった。 [同期] を選択してサインインし、もう一度やり直します。

この問題が発生すると、次のエラー メッセージが、イベント ビューアーの [アプリケーションとサービス ログ>] Microsoft>Windows>DeviceManagement-Enterprise-Diagnostic-Provider>管理 ログに記録されます。

MDM セッション: 同期セッションのMicrosoft Entra トークンを取得できませんでした。ユーザー トークン: (不明な Win32 エラー コード: 0xcaa2000c) デバイス トークン: (不正な関数)。

次のエラー メッセージは、イベント ビューアーのアプリケーションとサービス ログ>Microsoft>Windows>Microsoft Entra ID>Operational ログに記録されます。

エラー: 0xCAA2000C 要求にはユーザーの操作が必要です。

コード: interaction_required

説明: AADSTS50076: 管理者によって行われた構成の変更、または新しい場所に移動したため、多要素認証を使用してアクセスする必要があります。

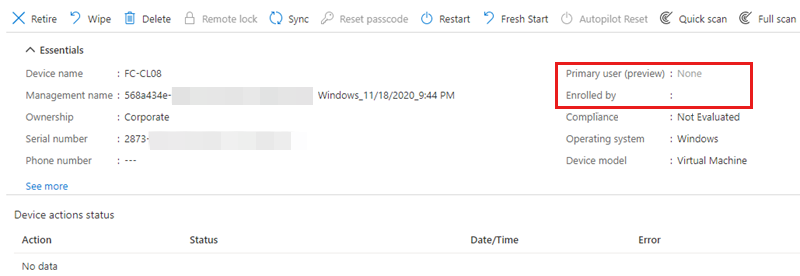

この問題は、MFA が有効または強制されている場合、または MFA を必要とする条件付きアクセス ポリシー Microsoft Entraがすべてのクラウド アプリに適用されている場合に発生します。 ポータルでのデバイスとのユーザーの関連付けを禁止します。

この問題を解決するには、次のいずれかの方法を使用します。

- MFA が [有効] または [強制] の場合:

- [MFA] を [無効] に設定します。 詳細については、「 ユーザーごとのレガシ MFA をオフにする」を参照してください。

- 信頼できる IP を使用して MFA をバイパスします。

- 条件付きアクセス ポリシー Microsoft Entra使用する場合は、ユーザー資格情報を使用してデバイスの同期を許可するために MFA を必要とするポリシーから、Microsoft Intune アプリを除外します。

Microsoft Entra ハイブリッド参加済みWindows 10デバイスがエラー 0x800706D9 または 0x80180023 でIntuneに登録できない

この問題が発生すると、通常、アプリケーションとサービスログ>Microsoft>Windows>DeviceManagement-Enterprise-Diagnostic-Provider>管理 イベント ビューアーログに次のエラー メッセージが表示されます。

MDM 登録: OMA-DM クライアント構成に失敗しました。 RAWResult: (0x800706D9) 結果: (不明な Win32 エラー コード: 0x80180023)。

MDM 登録: プロビジョニングに失敗しました。 結果: (不明な Win32 エラー コード: 0x80180023)。

MDM 登録: 失敗 (不明な Win32 エラー コード: 0x80180023)

自動 MDM 登録: デバイス資格情報 (0x80180023)、失敗 (%2)

MDM の登録解除: サーバーへの登録解除アラートの送信中にエラーが発生しました。 結果: (関数が正しくありません)。。

MDM の登録解除: dmwappushservice のスタートアップの種類を demand-start に変更できませんでした。 結果: (指定されたサービスは、インストールされているサービスとして存在しません)。

この問題は、サービスが dmwappushservice デバイスに存在しない場合に発生します。 確認するには、 を実行 services.msc してこのサービスを探します。

この問題を解決するには、次の手順を実行します。

影響を受けるデバイスと同じバージョンのWindows 10を実行する作業用デバイスで、次のレジストリ キーをエクスポートします。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\dmwappushservice影響を受けるデバイスにローカル管理者としてログオンし、 .reg ファイルを影響を受けるデバイスにコピーし、ローカル レジストリとマージします。

影響を受けるデバイスを再起動します。

古いMicrosoft Entra登録を削除し、グループ ポリシーを更新します。

影響を受けるデバイスをもう一度再起動します。 デバイスは、Microsoft Entra IDに登録し、Intuneに自動的に登録できる必要があります。

Microsoft Entraハイブリッド参加がマネージド ドメインで失敗し、エラー 0x801c03f2

デバイス上のコマンド プロンプトから実行dsregcmd /statusすると、ドメインに参加しているが、ハイブリッド参加Microsoft Entraではないことが確認できます。 次のエラー メッセージは、イベント ビューアーのアプリケーション ログとサービス ログ>Microsoft>Windows>ユーザー デバイス登録>管理ログに記録されます。

サーバーの応答は次のとおりです。{"ErrorType":"DirectoryError","Message":"公開キーのユーザー証明書がデバイス オブジェクトに見つかりません。id <DeviceID>" です。

この問題は、次のいずれかの状況で発生します。

- デバイス オブジェクトがMicrosoft Entra IDに存在しません。

- 属性には

Usercertificate、オンプレミスの Active DirectoryまたはMicrosoft Entra IDにデバイス証明書がありません。

Windows 10デバイス登録をマネージド ドメインで機能させるには、まずデバイス オブジェクトを同期する必要があります。 登録プロセスは次のように機能します。

- Windows 10 デバイスは、オンプレミス ドメインに参加した後に初めて開始されます。

- デバイスの登録がトリガーされ、証明書要求が作成されます。

- 要求が作成されると、証明書の公開キーが、デバイス オブジェクトのオンプレミス AD に発行されます。 これにより、デバイス オブジェクトの

Usercertificate属性が更新されます。 同時に、署名されたデバイス登録要求がMicrosoft Entra IDに送信されます。 - Microsoft Entra IDがデバイス オブジェクトを認証したり、署名された要求を検証したりできないため、登録が失敗します。

- 次回同期サイクルが実行されると、属性が設定されているデバイス オブジェクトが

Usercertificate検索され、デバイス オブジェクトがMicrosoft Entra IDに同期されます。 - 次回登録サービスがトリガーされると (これは 1 時間ごとに実行されます)、デバイスは秘密キーによって署名された新しい要求を送信します。

- Azure では、同期サイクル中にオンプレミス ドメインから受信したパブリック証明書を使用して、要求の署名を検証します。 Microsoft Entra ID要求で署名を確認できる場合、デバイスの登録は成功します。

この問題を解決するには、次の手順を実行します。

オンプレミス AD で、属性が設定され、正しい証明書があることを

Usercertificate確認します。バックエンド デバイス オブジェクトを確認し、属性が

Usercertificate存在し、設定されていることを確認します。証明書が見つからない場合、または誰かがオンプレミス AD から証明書を削除した場合 (これにより、証明書がMicrosoft Entra IDから削除されます)、デバイスの登録は失敗します。 この問題を解決するには、クライアント デバイスで次の操作を行います。

管理者特権のコマンド プロンプト ウィンドウを開き、次のコマンドを実行します。

dsregcmd /leaveを実行

certlm.mscして、ローカル コンピューター証明書ストアを開きます。MS-Organization-Access によって発行されたコンピューター証明書が削除されていることを確認します。

クライアント デバイスを再起動して、新しいデバイス登録をトリガーします。

デバイスが再起動されたら、オンプレミス AD のデバイス オブジェクトで新しい証明書公開キーが更新されていることを確認します。 ドメイン コントローラーが複数ある場合は、属性がすべてのドメイン コントローラーにレプリケートされていることを確認します。

Microsoft Entra Connect サーバーで差分同期をトリガーします。

同期が完了したら、クライアントを再起動するか、コマンドを

dsregcmd /debug実行するか、Workplace Join の下でスケジュールされたタスクの自動デバイス参加を実行することで、デバイスの登録をトリガーできます。

デバイスの自動登録がエラー 0x80280036で失敗する

この問題が発生すると、次のエラー メッセージがアプリケーション ログとサービス ログ>Microsoft>Windows>ユーザー デバイス登録>管理イベント ビューアーに記録されます。

DeviceRegistrationApi::BeginJoin がエラー コードで失敗しました: 0x80280036

説明:

終了コードで結合要求の初期化が失敗しました:TPM は FIPS モードでのみ使用できるコマンドを実行しようとしています。

この問題は、クライアント デバイスの TPM チップで FIPS モードが有効になっている場合に発生します。 FIPS モードは、Azure デバイス登録ではサポートされていないか、推奨されません。 詳細については、「 FIPS モードを推奨しない理由」を参照してください。

ハイブリッド結合Microsoft Entraエラー 0x80090016で失敗する

Windows 10 デバイスのハイブリッド Microsoft Entra登録が失敗し、次のエラー メッセージが表示されます。

問題が発生しました。 正しいサインイン情報を使用し、組織でこの機能を使用していることを確認してください。 これをやり直すか、システム管理者にエラー コードを0x80090016

0x80090016のエラー メッセージは Keyset が存在しません。 つまり、TPM キーにアクセスできなかったため、デバイス登録でデバイス キーを保存できませんでした。

この問題は、Windows が TPM の所有者でない場合に発生します。 Windows 10以降、オペレーティング システムは自動的に初期化され、TPM の所有権を取得します。 ただし、このプロセスが失敗した場合、Windows は所有者にならないので、問題が発生します。

この問題を解決するには、TPM をクリアし、クライアント デバイスを再起動します。 TPM をクリアするには、次の手順に従います。

Windows セキュリティ アプリを開きます。

[ デバイス セキュリティ] を選択します。

[ セキュリティ プロセッサの詳細] を選択します。

[ セキュリティ プロセッサのトラブルシューティング] を選択します。

[ TPM のクリア] をクリックします。

重要

TPM をクリアする前に、次の点に注意してください。

- TPM をクリアすると、データが失われる可能性があります。 TPM に関連付けられている作成されたすべてのキーと、仮想スマート カード、ログオン PIN、BitLocker キーなど、これらのキーによって保護されているデータが失われます。

- デバイスで BitLocker が有効になっている場合は、TPM をクリアする前に BitLocker を無効にしてください。

- TPM によって保護または暗号化されているデータのバックアップと回復方法があることを確認します。

メッセージが表示されたら、デバイスを再起動します。

注:

再起動中に、TPM をクリアすることを確認するボタンを押すよう UEFI から求められる場合があります。 再起動が完了すると、TPM はWindows 10によって自動的に使用できるように準備されます。

デバイスの再起動後、ハイブリッド参加Microsoft Entra成功する必要があります。 確認するには、コマンド プロンプトでコマンドを実行 dsregcmd /status します。 次の結果は、結合が成功したことを示しています。

AzureAdJoined : YES

DomainName : \<on-prem Domain name>

詳細については、「 TPM のトラブルシューティング」を参照してください。

詳細

共同管理の問題のトラブルシューティングの詳細については、次の記事を参照してください。

IntuneとConfiguration Manager共同管理の詳細については、次の記事を参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示