دمج Azure VMware Solution في بنية النظام المحوري

توفر هذه المقالة توصيات لدمج توزيع Azure VMware Solution في بنية Hub and Spoke موجودة أو جديدة على Azure.

يفترض سيناريو Hub و Spoke بيئة سحابية مختلطة مع أحمال عمل على:

- Azure الأصلي باستخدام خدمات IaaS أو PaaS

- حل Azure VMware

- vSphere المحلي

بناء الأنظمة

المركز هو شبكة Azure الظاهرية التي تعمل كنقطة مركزية للاتصال بالسحابة الخاصة المحلية وAzure VMware Solution. Spokes هي شبكات ظاهرية مقترنة بالمركز لتمكين اتصال الشبكة الظاهرية.

تمر نسبة استخدام الشبكة بين مركز البيانات المحلي والسحابة الخاصة ل Azure VMware Solution والمركز عبر اتصالات Azure ExpressRoute. تحتوي الشبكات الظاهرية المحورية عادة على أحمال عمل تستند إلى IaaS ولكن يمكن أن تحتوي على خدمات PaaS مثل App Service Environment، التي لديها تكامل مباشر مع الشبكة الظاهرية، أو خدمات PaaS الأخرى مع تمكين Azure Private Link .

هام

يمكنك استخدام بوابة ExpressRoute موجودة للاتصال ب Azure VMware Solution طالما أنها لا تتجاوز حد أربع دوائر ExpressRoute لكل شبكة ظاهرية. ومع ذلك، للوصول إلى Azure VMware Solution من أماكن العمل من خلال ExpressRoute، يجب أن يكون لديك ExpressRoute Global Reach نظرا لأن بوابة ExpressRoute لا توفر توجيها متعدية بين دوائرها المتصلة.

يوضح الرسم التخطيطي مثالا لنشر Hub و Spoke في Azure المتصل بالحلول المحلية وAzure VMware من خلال ExpressRoute Global Reach.

تحتوي البنية على المكونات الرئيسية التالية:

الموقع المحلي: مركز (مراكز) بيانات العميل المحلي المتصل ب Azure من خلال اتصال ExpressRoute.

سحابة Azure VMware Solution الخاصة: مركز بيانات Azure VMware Solution المعرف بواسطة برنامج واحد أو أكثر من مجموعات vSphere، كل منها بحد أقصى 16 مضيف.

بوابة ExpressRoute: تمكن الاتصال بين سحابة Azure VMware Solution الخاصة والخدمات المشتركة على شبكة Hub الظاهرية وأحمال العمل التي تعمل على الشبكات الظاهرية Spoke عبر الاتصال ExpressRoute.

ExpressRoute Global Reach: يمكن الاتصال بين السحابة الخاصة المحلية وAzure VMware Solution. الاتصال بين Azure VMware Solution ونسيج Azure من خلال ExpressRoute Global Reach فقط.

اعتبارات S2S VPN: يتم دعم الاتصال إلى السحابة الخاصة Azure VMware Solution باستخدام Azure S2S VPN طالما أنها تلبي الحد الأدنى من متطلبات الشبكة ل VMware HCX.

الشبكة الظاهرية المركزية: تعمل كنقطة مركزية للاتصال بشبكتك المحلية والسحابة الخاصة ل Azure VMware Solution.

الشبكة الظاهرية المحورية

IaaS Spoke: تستضيف أحمال العمل المستندة إلى Azure IaaS، بما في ذلك مجموعات توفر الأجهزة الظاهرية ومجموعات مقياس الجهاز الظاهري ومكونات الشبكة المقابلة.

PaaS Spoke: يستضيف خدمات Azure PaaS باستخدام العناوين الخاصة بفضل نقطة النهاية الخاصة والارتباط الخاص.

Azure Firewall: يعمل كقطعة مركزية لتقسيم نسبة استخدام الشبكة بين Spokes وAzure VMware Solution.

بوابة التطبيق: تعرض وتحمي تطبيقات الويب التي تعمل إما على الأجهزة الظاهرية Azure IaaS/PaaS أو Azure VMware Solution (VMs). وهو يتكامل مع خدمات أخرى مثل APIM.

اعتبارات الشبكة والأمان

تمكن اتصالات ExpressRoute حركة المرور من التدفق بين حل Azure VMware المحلي ونسيج شبكة Azure. يستخدم Azure VMware Solution ExpressRoute Global Reach لتنفيذ هذا الاتصال.

نظرا لأن بوابة ExpressRoute لا توفر توجيها متعدية بين دوائرها المتصلة، يجب أن يستخدم الاتصال المحلي أيضا ExpressRoute Global Reach للاتصال بين بيئة vSphere المحلية وAzure VMware Solution.

تدفق نسبة استخدام الشبكة المحلية إلى Azure VMware Solution

تدفق نسبة استخدام الشبكة ل Azure VMware Solution إلى Hub VNet

لمزيد من المعلومات حول شبكات Azure VMware Solution ومفاهيم الاتصال، راجع وثائق منتج Azure VMware Solution.

تجزئة نسبة استخدام الشبكة

جدار حماية Azure هو الجزء المركزي للمخطط المحوري، الذي تم نشره على الشبكة الظاهرية Hub. استخدم جدار حماية Azure أو جهازا ظاهريا آخر مدعوما من Azure (NVA) لإنشاء قواعد نسبة استخدام الشبكة وتقسيم الاتصال بين المحاور المختلفة وأحمال عمل Azure VMware Solution.

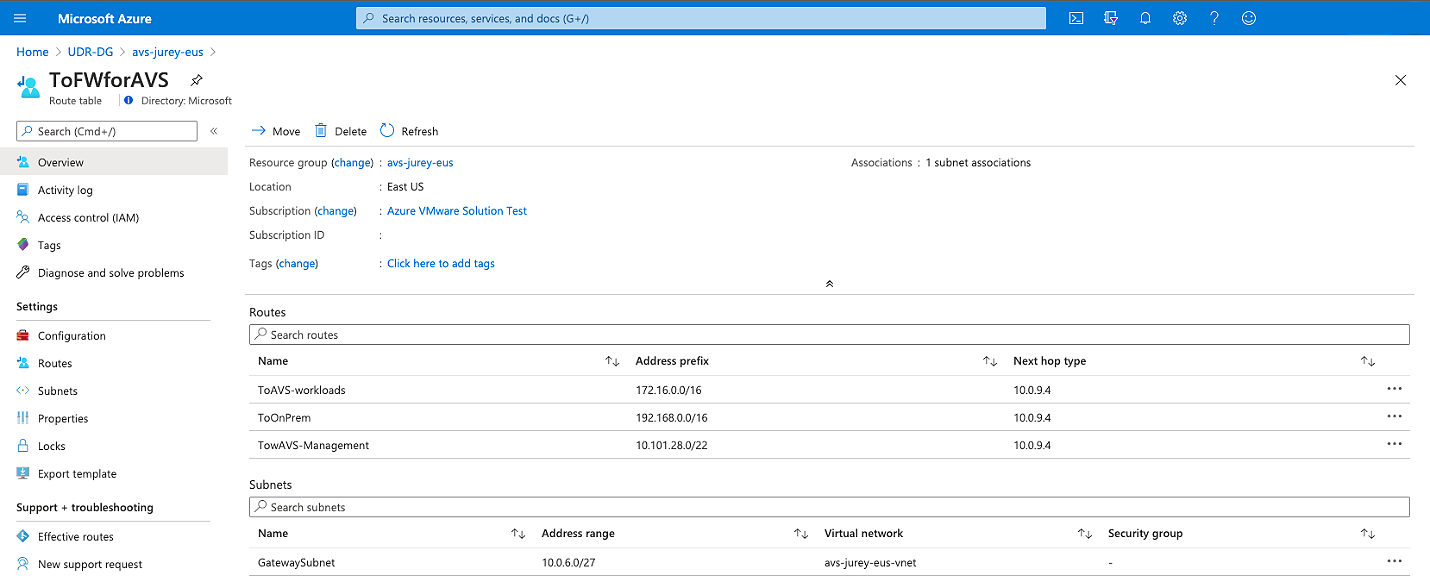

إنشاء جداول التوجيه لتوجيه نسبة استخدام الشبكة إلى Azure Firewall. بالنسبة للشبكات الظاهرية Spoke، قم بإنشاء مسار يعين المسار الافتراضي إلى الواجهة الداخلية لجدار حماية Azure. بهذه الطريقة، عندما يحتاج حمل العمل في الشبكة الظاهرية إلى الوصول إلى مساحة عنوان Azure VMware Solution، يمكن لجدار الحماية تقييمها وتطبيق قاعدة نسبة استخدام الشبكة المقابلة إما للسماح بها أو رفضها.

هام

مسار مع بادئة العنوان 0.0.0.0/0 على إعداد GatewaySubnet غير مدعوم.

تعيين مسارات لشبكات معينة على جدول التوجيه المقابل. على سبيل المثال، التوجيهات للوصول إلى إدارة Azure VMware Solution وبادئات IP لأحمال العمل من أحمال العمل المحورية والطريقة الأخرى.

مستوى ثان من تجزئة نسبة استخدام الشبكة باستخدام مجموعات أمان الشبكة داخل Spokes و Hub لإنشاء نهج حركة مرور أكثر دقة.

إشعار

نسبة استخدام الشبكة من أماكن العمل إلى Azure VMware Solution: يتم تمكين نسبة استخدام الشبكة بين أحمال العمل المحلية، إما المستندة إلى vSphere أو غيرها، بواسطة Global Reach، ولكن نسبة استخدام الشبكة لا تمر عبر جدار حماية Azure على المركز. في هذا السيناريو، يجب تنفيذ آليات تجزئة نسبة استخدام الشبكة، إما محليا أو في Azure VMware Solution.

Application Gateway

تم اختبار Azure Application Gateway V1 وV2 مع تطبيقات الويب التي تعمل على Azure VMware Solution VMs كتجمع خلفية. Application Gateway هي الطريقة الوحيدة المدعومة حاليا لعرض تطبيقات الويب التي تعمل على Azure VMware Solution VMs على الإنترنت. كما يمكن أن يعرض التطبيقات للمستخدمين الداخليين بشكل آمن.

لمزيد من المعلومات، راجع مقالة Azure VMware Solution الخاصة ب Application Gateway.

مربع الانتقال السريع وAzure Bastion

الوصول إلى بيئة Azure VMware Solution باستخدام مربع انتقال سريع، وهو جهاز ظاهري يعمل بنظام Windows 10 أو Windows Server تم نشره في الشبكة الفرعية للخدمة المشتركة داخل الشبكة الظاهرية Hub.

هام

Azure Bastion هي الخدمة الموصى بها للاتصال بصندوق الانتقال لمنع تعريض Azure VMware Solution للإنترنت. لا يمكنك استخدام Azure Bastion للاتصال ب Azure VMware Solution VMs نظرا لأنها ليست كائنات Azure IaaS.

كأفضل ممارسة أمان، انشر خدمة Microsoft Azure Bastion داخل الشبكة الظاهرية Hub. يوفر Azure Bastion وصولا سلسا إلى RDP وSSH إلى الأجهزة الظاهرية المنشورة على Azure دون توفير عناوين IP عامة لتلك الموارد. بمجرد توفير خدمة Azure Bastion، يمكنك الوصول إلى الجهاز الظاهري المحدد من مدخل Microsoft Azure. بعد تأسيس الاتصال، تفتح علامة تبويب جديدة، تعرض سطح مكتب مربع الانتقال، ومن سطح المكتب هذا، يمكنك الوصول إلى مستوى إدارة السحابة الخاصة Azure VMware Solution.

هام

لا تعطي عنوان IP عاما إلى الجهاز الظاهري لمربع الانتقال أو تعرض منفذ 3389/TCP للإنترنت العام.

اعتبارات تحليل Azure DNS

لحل Azure DNS، هناك خياران متاحان:

استخدم وحدات التحكم بالمجال المنشورة على الموزع (الموضحة في اعتبارات الهوية) كخوادم أسماء.

نشر وتكوين منطقة خاصة ل Azure DNS.

أفضل نهج هو الجمع بين كليهما لتوفير تحليل اسم موثوق به ل Azure VMware Solution، المحلي، وAzure.

توصية تصميم عامة: استخدم DNS المدمج مع Active Directory الموجود الذي تم نشره على جهازين ظاهريين على الأقل من Azure في الشبكة الظاهرية Hub وتم تكوينه في الشبكات الظاهرية Spoke لاستخدام خوادم Azure DNS هذه في إعدادات DNS.

يمكنك استخدام Azure Private DNS، حيث ترتبط منطقة Azure Private DNS بالشبكة الظاهرية. يتم استخدام خوادم DNS كمحللات مختلطة مع إعادة توجيه شرطي إلى حل محلي أو Azure VMware الذي يقوم بتشغيل DNS باستخدام البنية الأساسية ل Azure Private DNS للعميل.

لإدارة دورة حياة سجلات DNS تلقائيا للأجهزة الظاهرية المنشورة داخل الشبكات الظاهرية Spoke، قم بتمكين التسجيل التلقائي. عند التمكين، يكون الحد الأقصى لعدد مناطق DNS الخاصة واحدا فقط. إذا تم تعطيله، فإن الحد الأقصى للعدد هو 1000.

يمكن تكوين خوادم Azure VMware Solution المحلية مع معيدات التوجيه الشرطية إلى الأجهزة الظاهرية للمحلل في Azure لمنطقة Azure Private DNS.

اعتبارات الهوية

لأغراض الهوية، أفضل نهج هو نشر وحدة تحكم مجال واحدة على الأقل على الموزع. استخدم شبكتين فرعيتين للخدمة المشتركة بطريقة موزعة على المنطقة أو مجموعة توفر الجهاز الظاهري. لمزيد من المعلومات حول توسيع مجال Active Directory محلي (AD) إلى Azure، راجع Azure Architecture Center.

بالإضافة إلى ذلك، انشر وحدة تحكم مجال أخرى على جانب Azure VMware Solution للعمل كمصدر هوية وDNS داخل بيئة vSphere.

كأفضل ممارسة موصى بها، قم بدمج مجال AD مع معرف Microsoft Entra.