ميزات حماية Azure DDoS

توضح الأقسام التالية الميزات الرئيسية لخدمة Azure DDoS Protection.

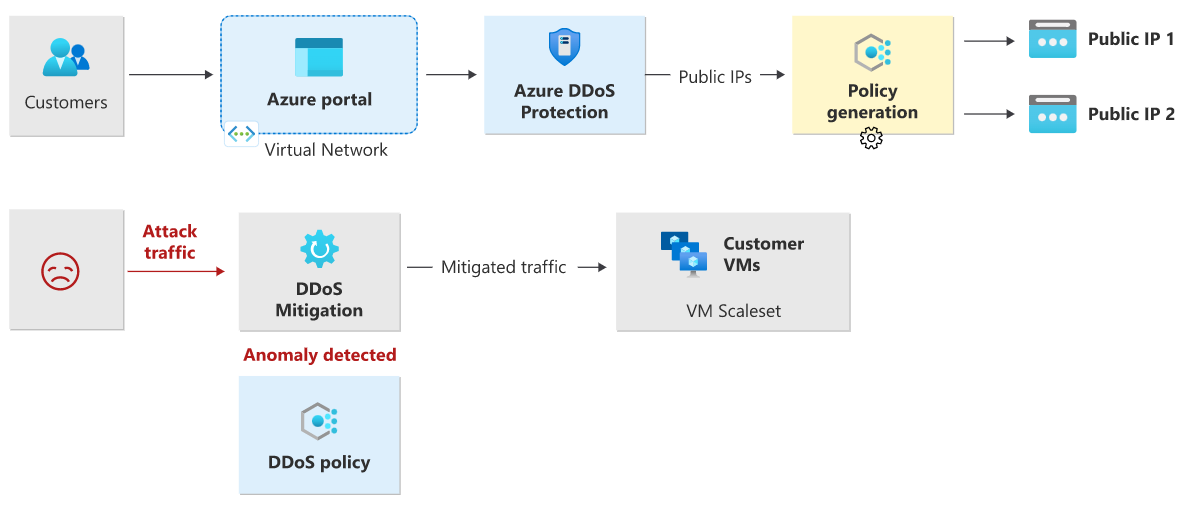

مراقبة دائمة لنسبة استخدام الشبكة

تراقب Azure DDoS Protection الاستخدام الفعلي لنسبة استخدام الشبكة وتقارنها باستمرار بالحدود المحددة في نهج DDoS. عند تجاوز حد نسبة استخدام الشبكة، يبدأ تخفيف DDoS من المخاطر تلقائيًا. حين تعود نسبة استخدام الشبكة إلى ما دون الحد، يتوقف تخفيف المخاطر.

أثناء تخفيف المخاطر، تُعيد خدمة حماية DDoS توجيه نسبة استخدام الشبكة المُرسلة إلى المورد المحمي، وتُجرى العديد من عمليات التدقيق مثل:

- التأكد من تطابق الحِزم مع مواصفات الإنترنت وعدم تشوهها.

- التفاعل مع العميل لتحديد ما إذا كانت نسبة استخدام الشبكة حزمة زائفة (على سبيل المثال: SYN Auth أو SYN Cookie أو عن طريق قطع حزمة للمصدر لإعادة إرسالها).

- حِزم حد المعدل، إذا كان لا يمكن تنفيذ أي أساليب فرض أخرى.

تقوم Azure DDoS Protection بإسقاط حركة مرور الهجوم وإعادة توجيه نسبة استخدام الشبكة المتبقية إلى وجهتها المقصودة. في غضون بضع دقائق من اكتشاف الهجوم، يتم إعلامك من خلال مقاييس Azure Monitor. من خلال تكوين تسجيل الدخول إلى بيانات تتبع الاستخدام ل DDoS Protection، يمكنك كتابة السجلات إلى الخيارات المتاحة للتحليل المستقبلي. يتم الاحتفاظ بالبيانات القياسية في Azure Monitor ل DDoS Protection لمدة 30 يوما.

ضبط الوقت الحقيقي التكيفي

إن تعقيد الهجمات الأخيرة (على سبيل المثال، هجوم موزع لحجب الخدمة متعدد خط متجه) والسلوكيات الخاصة بالتطبيق للمستأجرين تستدعي نُهج حماية مُخصصة لكل عميل. تُحقق الخدمة ذلك باستخدام رؤيتين:

التعلم التلقائي لكل عميل (لكل IP عام) لأنماط نسبة استخدام الشبكة للطبقتين 3 و4.

تقليل الإيجابيات الزائفة، باعتبار أن مقياس Azure يسمح لها باستيعاب كمية كبيرة من نسبة استخدام الشبكة.

بيانات تتبع الاستخدام والمراقبة والتنبيه لحماية DDoS

تعرض Azure DDoS Protection بيانات تتبع الاستخدام الغنية عبر Azure Monitor. يمكنك تكوين تنبيهات لأي من مقاييس Azure Monitor التي تستخدمها حماية DDoS. يمكنك دمج تسجيل الدخول مع Splunk (Azure Event Hubs) وسجلات Azure Monitor وAzure Storage للتحليل المُتقدم عِبر واجهة تشخيص Azure Monitor.

نهج تخفيف حماية Azure DDoS

في مدخل Microsoft Azure، حدد Monitor>Metrics. في جزء Metrics حدد مجموعة الموارد، وحدد نوع مورد من Public IP Address، وحدد عنوان IP العام لـ Azure. تكون مقاييس DDoS مرئية في جزء Available metrics.

تطبق DDoS Protection ثلاثة نهج تخفيف مضبوطة تلقائيا (TCP SYN وTCP وUDP) لكل عنوان IP عام للمورد المحمي، في الشبكة الظاهرية التي تم تمكين DDoS لها. يمكنك عرض حدود النهج عن طريق تحديد حزم البيانات الواردة القياسية لتشغيل التخفيف من مخاطر DDoS.

تُكوّن حدود النُهج تلقائيًا عبر جمع معلومات نسبة استخدام الشبكة المستندة إلى التعلم الآلي. يحدث تخفيف DDoS لعنوان IP المُعرض للهجوم فقط عند تجاوز حد النهج.

لمزيد من المعلومات، راجع عرض وتكوين بيانات تتبع الاستخدام لحماية DDoS.

مقياس لعنوان IP ضمن هجوم موزع لحجب الخدمة

إذا كان عنوان IP العام يتعرض للهجوم، فإن قيمة القياس تحت هجوم موزع لحجب الخدمة أو لا تتغير إلى 1 إذ حماية DDoS تنفذ تُخفيفًا على نسبة استخدام الشبكة للهجوم.

نوصي بتكوين تنبيه على هذا المقياس. سيتم إعلامك بعد ذلك عندما يكون هناك تخفيف من مخاطر DDoS نشط تم تنفيذه على عنوان IP العام الخاص بك.

لمزيد من المعلومات، راجع إدارة حماية Azure DDoS باستخدام مدخل Microsoft Azure.

جدار حماية تطبيق الويب لهجمات الموارد

خاصة بهجمات الموارد في طبقة التطبيق، يجب تكوين جدار حماية تطبيق ويب (WAF) للمساعدة في تأمين تطبيقات الويب. يفحص WAF نسبة استخدام شبكة الويب الواردة لمنع حقن SQL والبرامج النصية عِبر الموقع وDDoS وغيرها من هجمات الطبقة 7. يُوفر Azure جدار حماية تطبيق الويب كميزة لبوابة التطبيق لحماية مركزية لتطبيقات الويب الخاصة بك من الثغرات الأمنية وعمليات الاستغلال الشائعة. يوجد عروض WAF أخرى متاحة من شركاء Azure قد تكون أكثر ملاءمة لاحتياجاتك عبر Azure Marketplace.

حتى جدران حماية تطبيقات الويب عُرضة لهجمات الإرهاق الحَجميّ وهجمات استنزاف الحالة. نوصي بشدة بتمكين DDoS Protection على شبكة WAF الظاهرية للمساعدة في الحماية من هجمات الحجم والبروتوكول. لمزيد من المعلومات، راجع قسم البنى المرجعية ل Azure DDoS Protection.

تخطيط الحماية

التخطيط والتحضير ضروريان لفهم كيفية أداء النظام خلال هجوم موزع لحجب الخدمة. يعد تصميم خطة استجابة لإدارة الحوادث جزءًا من هذا الجهد.

إذا كان لديك DDoS Protection، فتأكد من تمكينه على الشبكة الظاهرية لنقاط النهاية التي تواجه الإنترنت. يساعدك تكوين تنبيهات DDoS في المراقبة المستمرة لأي هجمات محتملة على البنية الأساسية الخاصة بك.

مراقبة تطبيقاتك بشكل مستقل. فهم السلوك العادي للتطبيق. استعد للتصرف إذا كان التطبيق لا يتصرف كما هو متوقع أثناء هجوم موزع لحجب الخدمة.

تعرف على كيفية استجابة خدماتك لهجوم من خلال الاختبار من خلال محاكاة DDoS.

الخطوات التالية

- تعرف على المزيد حول البنيات المرجعية.