Microsoft Defender لمكونات IoT

تم تصميم نظام Microsoft Defender for IoT لتوفير تغطية واسعة ورؤية من مصادر بيانات متنوعة.

توضح الصورة التالية كيفية دفق البيانات إلى Defender for IoT من مستشعرات الشبكة ومصادر الجهات الخارجية لتوفير عرض موحد لأمان IoT/OT. يوفر Defender for IoT في مدخل Microsoft Azure عمليات جرد الأصول وتقييمات الثغرات الأمنية والمراقبة المستمرة للتهديدات.

يتصل Defender for IoT بكل من المكونات السحابية والمكونات المحلية وهو مصمم لقابلية التوسع في البيئات الكبيرة والموزعة جغرافيًا.

يتضمن Defender for IoT مكونات مراقبة أمان OT التالية:

مدخل Microsoft Azure، لإدارة السحابة والتكامل مع خدمات Microsoft الأخرى، مثل Microsoft Sentinel.

تقنية تشغيلية (OT) أو مستشعرات شبكة إنترنت الأشياء للمؤسسات، للكشف عن الأجهزة عبر شبكتك. يتم نشر مستشعرات شبكة Defender ل IoT إما على جهاز ظاهري أو جهاز فعلي. يمكن تكوين مستشعرات OT كأجهزة استشعار متصلة بالسحابة، أو أجهزة استشعار محلية مدارة محليا بالكامل.

وحدة تحكم إدارة محلية لإدارة مستشعر OT المركزي ومراقبته للبيئات المحلية المكبوتة الهواء.

مستشعرات شبكة OT وEnterprise IoT

تكتشف مستشعرات شبكة Defender for IoT حركة مرور الشبكة وتراقبها باستمرار عبر أجهزة الشبكة.

تم إنشاء مستشعرات الشبكة خصيصا لشبكات OT/IoT والاتصال بمنفذ SPAN أو شبكة TAP. يمكن أن توفر مستشعرات شبكة Defender for IoT رؤية للمخاطر في غضون دقائق من الاتصال بالشبكة.

تستخدم مستشعرات الشبكة محركات التحليلات المدركة ل OT/IoT والفحص العميق للحزمة من الطبقة 6 (DPI) للكشف عن التهديدات، مثل البرامج الضارة بدون ملفات، استنادا إلى نشاط شاذ أو غير مصرح به.

يتم جمع البيانات ومعالجتها وتحليلها والتنبيه مباشرة على أداة الاستشعار، والتي يمكن أن تكون مثالية للمواقع ذات النطاق الترددي المنخفض أو اتصال زمن الانتقال العالي. يتم نقل بيانات تتبع الاستخدام والرؤى فقط للإدارة، إما إلى مدخل Microsoft Azure أو وحدة تحكم إدارة محلية.

لمزيد من المعلومات، راجع مسار توزيع Defender for IoT OT.

مستشعرات OT متصلة بالسحابة مقابل أجهزة استشعار OT المحلية

أجهزة الاستشعار المتصلة بالسحابة هي أجهزة استشعار متصلة بـ Defender for IoT في Azure، وتختلف عن أجهزة الاستشعار المدارة محليًا كما يلي:

عندما يكون لديك مستشعر شبكة OT متصل بالسحابة:

يتم عرض جميع البيانات التي يكتشفها المستشعر في وحدة تحكم المستشعر، لكن يتم أيضًا تسليم معلومات التنبيه إلى Azure، إذ يمكن تحليلها ومشاركتها مع خدمات Azure الأخرى.

يمكن دفع حزم التحليل الذكي للمخاطر من Microsoft تلقائيا إلى أجهزة الاستشعار المتصلة بالسحابة.

اسم المستشعر المحدد أثناء الإعداد هو الاسم المعروض في المستشعر، ويتم قراءته من وحدة التحكم في المستشعر فحسب.

في المقابل، عند العمل مع أدوات الاستشعار المدارة محليا:

عرض أي بيانات لجهاز استشعار معين من وحدة تحكم المستشعر. للحصول على عرض موحد لجميع المعلومات التي تم اكتشافها بواسطة العديد من أجهزة الاستشعار، استخدم وحدة تحكم إدارة محلية.

يجب عليك تحميل أي حزم تحليل ذكي للمخاطر يدويا إلى أجهزة الاستشعار المدارة محليا.

يمكن تحديث أسماء أجهزة الاستشعار في وحدة تحكم المستشعر.

لمزيد من المعلومات، راجع إدارة مستشعرات OT من وحدة تحكم المستشعر وإدارة مستشعرات OT من وحدة تحكم الإدارة.

محركات تحليلات Defender ل IoT

تقوم أجهزة استشعار شبكة Defender ل IoT بتحليل البيانات التي تم استيعابها باستخدام محركات التحليلات المضمنة، وتشغيل التنبيهات استنادا إلى كل من حركة المرور في الوقت الفعلي والمسجلة مسبقا.

توفر محركات التحليلات التعلم الآلي وتحليلات ملف التعريف وتحليل المخاطر وقاعدة بيانات الجهاز ومجموعة من الرؤى والتحليل الذكي للمخاطر والتحليلات السلوكية.

على سبيل المثال، يقوم محرك الكشف عن انتهاك النهج بنمذجة شبكات أنظمة التحكم الصناعية (ICS) من أجل الكشف عن الانحرافات عن السلوك "الأساسي" المتوقع باستخدام الكشف عن الشذوذ السلوكي (BAD) كما هو موضح في NISTIR 8219. يتم تطوير هذا الأساس من خلال فهم الأنشطة العادية التي تحدث على الشبكة، مثل أنماط حركة المرور العادية وإجراءات المستخدم والوصول إلى شبكة ICS. ثم يراقب نظام BAD الشبكة لأي انحراف عن السلوك المتوقع ويعلم أي انتهاكات للنهج. تتضمن أمثلة الانحرافات الأساسية الاستخدام غير المصرح به برموز الدالة أو الوصول إلى كائنات معينة أو تغييرات في تكوين الجهاز.

نظرا لأن العديد من خوارزميات الكشف تم إنشاؤها لشبكات تكنولوجيا المعلومات، بدلا من شبكات OT، فإن الأساس الإضافي لشبكات ICS يساعد على تقصير منحنى التعلم للنظام للكشفات الجديدة.

تتضمن مستشعرات شبكة Defender for IoT محركات التحليلات الرئيسية التالية:

| Name | الوصف | الأمثلة |

|---|---|---|

| محرك الكشف عن انتهاك البروتوكول | يحدد استخدام بنيات الحزم وقيم الحقول التي تنتهك مواصفات بروتوكول ICS. تحدث انتهاكات البروتوكول عندما لا تتوافق بنية الحزمة أو قيم الحقول مع مواصفات البروتوكول. |

يشير تنبيه "عملية MODBUS غير القانونية (رمز الدالة صفر)" إلى أن جهازا أساسيا أرسل طلبا برمز الوظيفة 0 إلى جهاز ثانوي. لا يسمح بهذا الإجراء وفقا لمواصفات البروتوكول، وقد لا يتعامل الجهاز الثانوي مع الإدخال بشكل صحيح |

| انتهاك النهج | يحدث انتهاك السياسة بانحراف عن السلوك الأساسي المحدد في الإعدادات المكتسبة أو التي تم تكوينها. | يشير تنبيه "عامل مستخدم HTTP غير المصرح به" إلى أنه يتم استخدام تطبيق لم يتم تعلمه أو الموافقة عليه من قبل النهج كعميل HTTP على جهاز. قد يكون هذا مستعرض ويب أو تطبيقًا جديدًا على هذا الجهاز. |

| محرك الكشف عن البرامج الضارة الصناعية | يحدد السلوكيات التي تشير إلى وجود نشاط شبكة ضارة عبر برامج ضارة معروفة، مثل Conficker و Black Energy و Havex و WannaCry و NotPetya و Triton. | يشير تنبيه "اشتباه النشاط الضار (Stuxnet)" إلى أن المستشعر اكتشف نشاط شبكة مشبوها معروفا بأنه مرتبط بالبرامج الضارة Stuxnet. تعد هذه البرامج الضارة تهديدًا متقدمًا ومستمرًا يستهدف التحكم الصناعي وشبكات SCADA. |

| محرك الكشف عن الحالات الشاذة | يكتشف الاتصالات والسلوكيات غير العادية من جهاز إلى جهاز (M2M). يقوم هذا المحرك بنمذجة شبكات ICS، وبالتالي يتطلب فترة تعلم أقصر من التحليلات التي تم تطويرها ل تكنولوجيا المعلومات. يتم الكشف عن الحالات الشاذة بشكل أسرع، مع الحد الأدنى من الإيجابيات الخاطئة. |

يعكس تنبيه "السلوك الدوري في قناة الاتصال" السلوك الدوري والدوري لنقل البيانات، وهو أمر شائع في الشبكات الصناعية. تتضمن الأمثلة الأخرى محاولات تسجيل الدخول المفرطة إلى SMB، والتنبيهات التي تم الكشف عنها لفحص PLC. |

| الكشف عن الحوادث التشغيلية | يكتشف مشكلات تشغيلية مثل الاتصال المتقطع الذي يمكن أن يشير إلى العلامات المبكرة لفشل المعدات. | يتم تشغيل تنبيه "يشتبه في أن الجهاز غير متصل (غير مستجيب)" عندما لا يستجيب جهاز لأي نوع من الطلبات لفترة محددة مسبقا. قد يشير هذا التنبيه إلى إغلاق الجهاز أو فصله أو عطله. مثال آخر قد يكون إذا تم إرسال أمر إيقاف PLC Siemens S7 تنبيهات. |

خيارات الإدارة

يوفر Defender for IoT دعم شبكة مختلطة باستخدام خيارات الإدارة التالية:

مدخل Azure. استخدم مدخل Microsoft Azure كجزء واحد من الزجاج لعرض جميع البيانات التي تم تناولها من أجهزتك عبر مستشعرات الشبكة المتصلة بالسحابة. يوفر مدخل Microsoft Azure قيمة إضافية، مثل المصنفات والاتصالات ب Microsoft Sentinel وتوصيات الأمان والمزيد.

استخدم أيضًا مدخل Microsoft Azure للحصول على أجهزة وتحديثات برامج جديدة، وداخل أجهزة الاستشعار خاصتك وصيانتها في Defender for IoT، وتحديث حزم معلومات التهديد. على سبيل المثال:

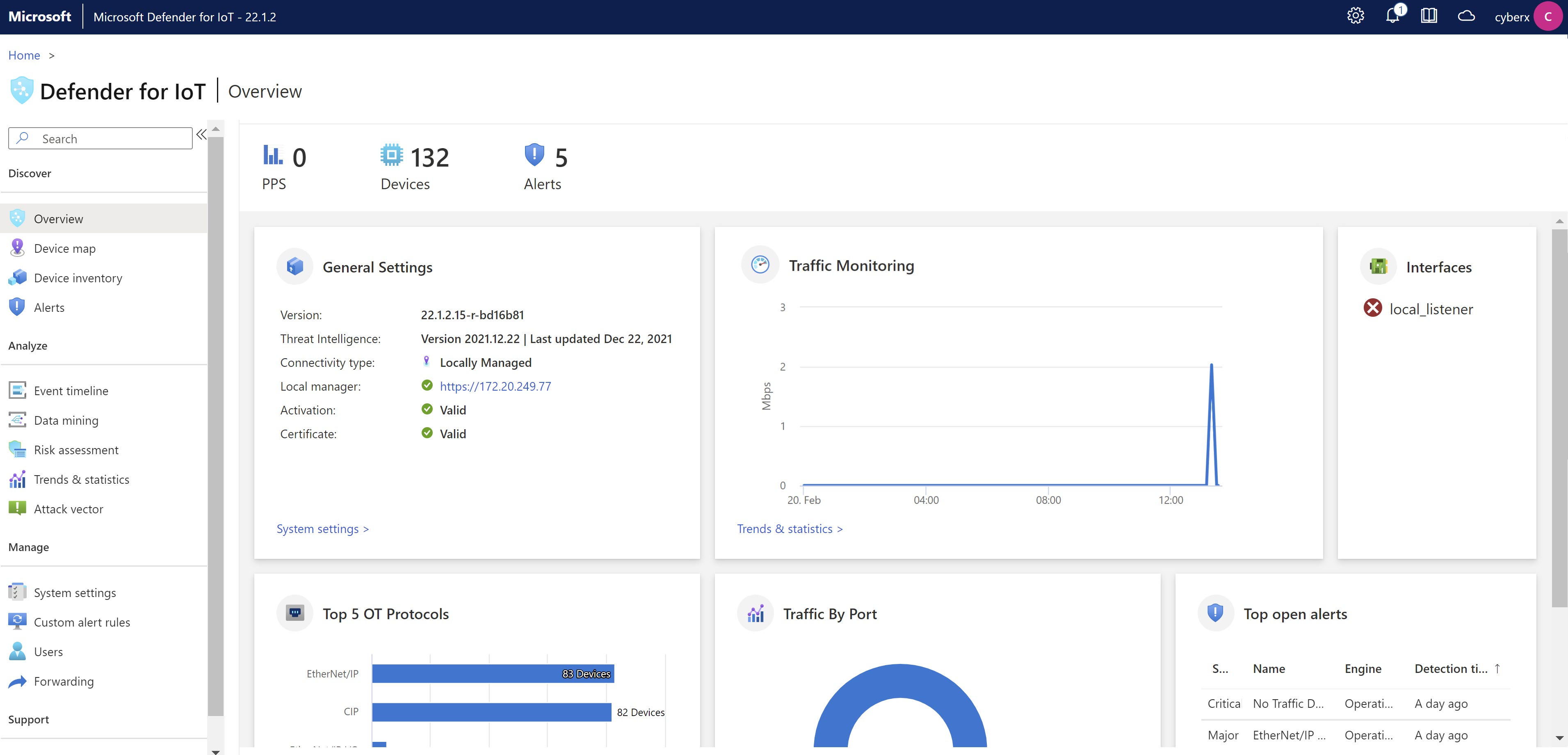

وحدة تحكم مستشعر OT. عرض عمليات الكشف للأجهزة المتصلة بمستشعر OT محدد من وحدة تحكم المستشعر. استخدم وحدة تحكم المستشعر لعرض خريطة شبكة للأجهزة التي تم اكتشافها بواسطة جهاز الاستشعار هذا، وجدول زمني لجميع الأحداث التي تحدث على أداة الاستشعار، وإعادة توجيه معلومات المستشعر إلى أنظمة الشركاء، والمزيد. على سبيل المثال:

وحدة التحكم في الإدارة المحلية . في البيئات المكيفة الهواء، يمكنك الحصول على عرض مركزي للبيانات من جميع أدوات الاستشعار الخاصة بك من وحدة تحكم إدارة محلية، باستخدام أدوات صيانة إضافية وميزات إعداد التقارير.

يجب أن يكون إصدار البرنامج الموجود على وحدة تحكم الإدارة المحلية لديك مساوياً لإصدار أحدث إصدار من المستشعر. كل إصدار لوحدة تحكم الإدارة المحلية متوافق مع الإصدارات السابقة لإصدارات المستشعر الأقدم والمدعومة، ولكن لا يمكنه الاتصال بإصدارات أحدث من المستشعرات.

لمزيد من المعلومات، راجع مسار توزيع إدارة مستشعر OT المكيف الهواء.

الأجهزة التي يراقبها Defender for IoT

يمكن لـ Defender for IoT اكتشاف جميع الأجهزة، من جميع الأنواع، عبر جميع البيئات. يتم سرد الأجهزة في صفحات مخزون الأجهزة لـ Defender for IoT استنادًا إلى اقتران عنوان IP وMAC فريد.

يحدد Defender ل IoT الأجهزة الفردية والفريدة على النحو التالي:

| النوع | الوصف |

|---|---|

| تم تحديده كأجهزة فردية | تتضمن الأجهزة التي تم تعريفها على أنها أجهزة فردية ما يلي: أجهزة تكنولوجيا المعلومات أو OT أو IoT مع واحد أو أكثر من NIC، بما في ذلك أجهزة البنية التحتية للشبكة مثل المحولات وأجهزة التوجيه ملاحظة: يتم احتساب الجهاز، الذي يحتوي على وحدات نمطية أو مكونات لوحة التوصيل بالشبكة مثل الحوامل أو الفتحات، كجهاز واحد بما في ذلك جميع الوحدات النمطية أو مكونات لوحة التوصيل بالشبكة. |

| لم يتم تحديده كأجهزة فردية | لا تعتبر العناصر التالية كأجهزة فردية، ولا تحسب مقابل ترخيصك: - عناوين IP العامة للإنترنت - مجموعات متعددة الإرسال - مجموعات البث - الأجهزة غير النشطة يتم وضع علامة على الأجهزة التي تراقبها الشبكة على أنها غير نشطة عندما لا يتم الكشف عن نشاط الشبكة في غضون وقت محدد: - شبكات OT: لم يتم الكشف عن أي نشاط شبكة لأكثر من 60 يومًا - شبكات IoT الخاصة بالمؤسسات: لم يتم الكشف عن أي نشاط شبكة لأكثر من 30 يومًا ملاحظة: لا تعتبر نقاط النهاية التي يديرها Defender لنقطة النهاية أجهزة منفصلة بواسطة Defender for IoT. |