تكوين وضع النقل IPsec من أجل التناظر الخاص لـ ExpressRoute

تساعدك هذه المقالة في إنشاء أنفاق IPsec في وضع النقل عبر نظير ExpressRoute الخاص. يتم إنشاء النفق بين أجهزة Azure الظاهرية التي تعمل بنظام Windows ومضيفات Windows المحلية. تستخدم الخطوات الواردة في هذه المقالة لهذا التكوين كائنات نهج المجموعة. في حين أنه من الممكن إنشاء هذا التكوين دون استخدام الوحدات التنظيمية (OUs) وكائنات نهج المجموعة (GPOs). يساعد الجمع بين الوحدات التنظيمية ووحدات معالجة الرسومات على تبسيط التحكم في نهج الأمان الخاصة بك ويسمح لك بتوسيع نطاقها بسرعة. تفترض الخطوات الواردة في هذه المقالة أن لديك بالفعل تكوين خدمات مجال Active Directory وأنك على دراية باستخدام OUs وGPOs.

حول هذا التكوين

يستخدم التكوين في الخطوات التالية شبكة Azure ظاهرية واحدة (VNet) مع نظير خاص لـ ExpressRoute. ومع ذلك، يمكن أن يمتد هذا التكوين عبر Azure VNets الأخرى والشبكات المحلية. تساعدك هذه المقالة على تحديد نهج تشفير IPsec الذي يمكنك تطبيقه على مجموعة من أجهزة Azure الظاهرية أو المضيفين المحليين. تعد أجهزة Azure الظاهرية هذه أو الأجهزة المضيفة المحلية جزءاً من نفس الوحدة التنظيمية. يمكنك تكوين التشفير بين أجهزة Azure الظاهرية (vm1 وvm2)، والمضيف المحلي 1 فقط لحركة مرور HTTP مع المنفذ الوجهة 8080. يمكن إنشاء أنواع مختلفة من نهج IPsec بناءً على متطلباتك.

العمل مع OUs

يتم دفع نهج الأمان المرتبطة بالوحدة التنظيمية إلى أجهزة الكمبيوتر عبر كائن نهج المجموعة. بعض مزايا استخدام الوحدات التنظيمية، بدلاً من تطبيق النُهج على مضيف واحد، هي:

- يضمن ربط نهج بوحدة تنظيمية حصول أجهزة الكمبيوتر التي تنتمي إلى الوحدة التنظيمية نفسها على النُهج نفسها.

- يؤدي تغيير نهج الأمان المقترن بالوحدة التنظيمية إلى تطبيق التغييرات على جميع المضيفين في الوحدة التنظيمية.

المخططات

يوضح الرسم البياني التالي الاتصال البيني ومساحة عنوان IP المخصصة. يعمل أجهزة Azure الظاهرية والمضيف المحلي على Windows 2016. تعد أجهزة Azure الظاهرية والمضيف الداخلي 1 جزءاً من نفس المجال. يمكن لأجهزة Azure الظاهرية والمضيفين المحليين حل الأسماء بشكل صحيح باستخدام DNS.

يوضح هذا الرسم التخطيطي أنفاق IPsec قيد النقل في نظير ExpressRoute الخاص.

العمل مع نهج IPsec

في Windows، يرتبط التشفير بنهج IPsec. يحدد نهج IPsec حركة مرور IP المؤمنة وآلية الأمان المطبقة على حزم IP. تتكوننُهج IPSec من العناصر التالية: قوائم التصفية و إجراءات التصفية و قواعد الأمان.

عند تكوين نهج IPsec، من المهم فهم مصطلحات نهج IPsec التالية:

نهج IPsec: مجموعة من القواعد. يمكن أن تكون نهج واحدة فقط نشطة ("معينة") في أي وقت معين. يمكن أن تحتوي كل نهج على قاعدة واحدة أو أكثر، يمكن أن تكون جميعها نشطة في وقت واحد. يمكن تعيين نهج IPsec نشطة واحدة فقط للكمبيوتر في وقت معين. ومع ذلك، ضمن نهج IPsec، يمكنك تحديد إجراءات متعددة يمكن اتخاذها في مواقف مختلفة. ترتبط كل مجموعة من قواعد IPsec بقائمة عوامل تصفية تؤثر على نوع نسبة استخدام الشبكة التي تنطبق عليها القاعدة.

قوائم التصفية: قوائم التصفية عبارة عن مجموعة من عامل تصفية واحد أو أكثر. يمكن أن تحتوي القائمة الواحدة على عوامل تصفية متعددة. يحدد عامل التصفية ما إذا تم حظر الاتصال أو السماح به أو تأمينه بناءً على المعايير التالية: نطاقات عناوين IP أو البروتوكولات أو حتى منافذ محددة. يطابق كل عامل تصفية مجموعة معينة من الشروط؛ على سبيل المثال، الحزم المرسلة من شبكة فرعية معينة إلى كمبيوتر معين على منفذ وجهة محدد. عندما تتطابق ظروف الشبكة مع واحد أو أكثر من عوامل التصفية هذه، يتم تنشيط قائمة التصفية. يتم تعريف كل عامل تصفية داخل قائمة مرشحات محددة. لا يمكن مشاركة عوامل التصفية بين قوائم التصفية. ومع ذلك، يمكن دمج قائمة عوامل التصفية المحددة في العديد من نُهج IPsec.

إجراءات التصفية: تحدد طريقة الأمان مجموعة من خوارزميات الأمان والبروتوكولات والمفتاح الذي يقدمه الكمبيوتر أثناء مفاوضات IKE. إجراءات التصفية هي قوائم بأساليب التأمين، مرتبة حسب التفضيل. عندما يقوم الكمبيوتر بالتفاوض على جلسة IPsec، فإنه يقبل أو يرسل مقترحات بناءً على إعداد الأمان المخزن في قائمة إجراءات التصفية.

قواعد الأمان: تحكم القواعد كيف ومتى تحمي نهج IPsec الاتصال. يستخدم قائمة التصفية وإجراءات التصفية لإنشاء قاعدة IPsec لبناء اتصال IPsec. يمكن أن تحتوي كل نهج على قاعدة واحدة أو أكثر، يمكن أن تكون جميعها نشطة في وقت واحد. تحتوي كل قاعدة على قائمة بعوامل تصفية IP ومجموعة من إجراءات الأمان التي تحدث عند التطابق مع قائمة عوامل التصفية هذه:

- إجراءات تصفية IP

- أساليب المصادقة

- إعدادات نفق IP

- أنواع الاتصال

قبل أن تبدأ

تأكد من استيفاء المتطلبات الأساسية التالية:

يجب أن يكون لديك تكوين خدمات مجال Active Directory فعال يمكنك استخدامه لتنفيذ إعدادات نهج المجموعة. لمزيد من المعلومات حول كائنات نهج المجموعة، راجع كائنات نهج المجموعة.

يجب أن تكون لديك دائرة ExpressRoute نشطة.

- للحصول على معلومات حول إنشاء دائرة ExpressRoute، راجع إنشاء دائرة ExpressRoute.

- تحقق من تمكين الدائرة من قبل موفر الاتصال الخاص بك.

- تحقق من تكوين نظير Azure الخاص لدائرتك. راجع مقالة تكوين التوجيه لتوجيه الإرشادات.

- تحقق من أن لديك VNet وبوابة شبكة ظاهرية تم إنشاؤها وتوفيرها بالكامل. اتبع الإرشادات لـ إنشاء تكوين بوابة شبكة ظاهرية لـ ExpressRoute. تستخدم بوابة الشبكة الظاهرية ل ExpressRoute GatewayType ExpressRoute، وليس VPN.

يجب توصيل بوابة الشبكة الظاهرية ExpressRoute بدائرة ExpressRoute. لمزيد من المعلومات، راجع توصيل VNet بدائرة ExpressRoute.

تحقق من نشر Azure Windows VMs إلى VNet.

تحقق من وجود اتصال بين المضيفين المحليين وأجهزة Azure الظاهرية.

تحقق من أن Azure Windows VMs والمضيفين المحليين يمكنهم استخدام DNS لتحليل الأسماء بشكل صحيح.

سير العمل

- قم بإنشاء كائن نهج المجموعة (GPO) وقم بإقرانه بالوحدة التنظيمية.

- حدد IPsec إجراء التصفية.

- تحديد IPsec قائمة عوامل التصفية.

- قم بإنشاء نهج IPsec باستخدام قواعد الأمان.

- قم بتعيين IPsec GPO إلى OU.

قيم الأمثلة

اسم المجال: ipsectest.com

OU: IPSecOU

أجهزة الكمبيوتر المحلية التي تعمل بنظام التشغيل Windows: host1

Azure Windows VMs: vm1، vm2

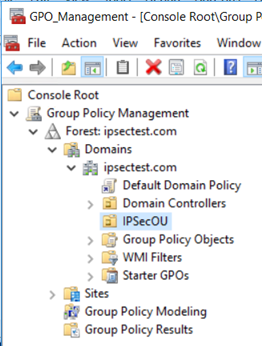

1. قم بإنشاء GPO

أنشئ GPO جديداً مرتبطاً بوحدة تنظيمية عن طريق فتح الأداة الإضافية لإدارة نهج المجموعة. ثم حدد موقع الوحدة التنظيمية التي يتم ربط عنصر نهج المجموعة بها. في المثال، تم تسمية الوحدة التنظيمية IPSecOU.

في الأداة الإضافية "إدارة نهج المجموعة"، حدد الوحدة التنظيمية وانقر بزر الماوس الأيمن. في القائمة المنسدلة، حدد "Create a GPO in this domain, and Link it here… ".

قم بتسمية GPO باسماً بديهياً بحيث يمكنك تحديد موقعه بسهولة لاحقاً. حدد OK لإنشاء وربط كائن نهج المجموعة.

2. تمكين ارتباط GPO

لتطبيق كائن نهج المجموعة على الوحدة التنظيمية، يجب ألا يكون كائن نهج المجموعة مرتبطاً بالوحدة التنظيمية فحسب، بل يجب أيضاً تمكين الارتباط.

حدد موقع كائن نهج المجموعة الذي قمت بإنشائه، وانقر بزر الماوس الأيمن، وحدد Edit من القائمة المنسدلة.

لتطبيق GPO على الوحدة التنظيمية، حدد Link Enabled.

3. حدد إجراء عامل تصفية IP

من القائمة المنسدلة، انقر بزر الماوس الأيمن فوق نهج أمان IP على Active Directory، ثم حدد Manage IP filter lists and filter actions... .

في علامة التبويب "إدارة إجراءات التصفية"، حدد Add.

في معالج إجراء عامل تصفية أمان IP، حدد Next.

قم بتسمية إجراء عامل التصفية باسماً بديهياً بحيث يمكنك العثور عليه لاحقاً. في هذا المثال، تم تسمية إجراء عامل التصفية myEncryption. يمكنك أيضا إضافة وصف. ثم حدد «التالي».

يتيح لك مفاوضة الأمان تحديد السلوك إذا تعذر إنشاء IPsec مع كمبيوتر آخر. حدد Negotiate security، ثم حدد Next.

في صفحة الاتصال بأجهزة الكمبيوتر التي لا تدعم IPsec، حدد Do not allow unsecured communication، ثم حدد Next.

في صفحة مرور IP والأمان، حدد Custom، ثم حدد Settings... .

في صفحة إعدادات أسلوب الأمان المخصص، حدد Data integrity and encryption (ESP): SHA1, 3DES. ثم حدد OK.

في صفحة إدارة إجراءات التصفية، يمكنك ملاحظة أنه تمت إضافة عامل التصفية myEncryption بنجاح. حدد Close.

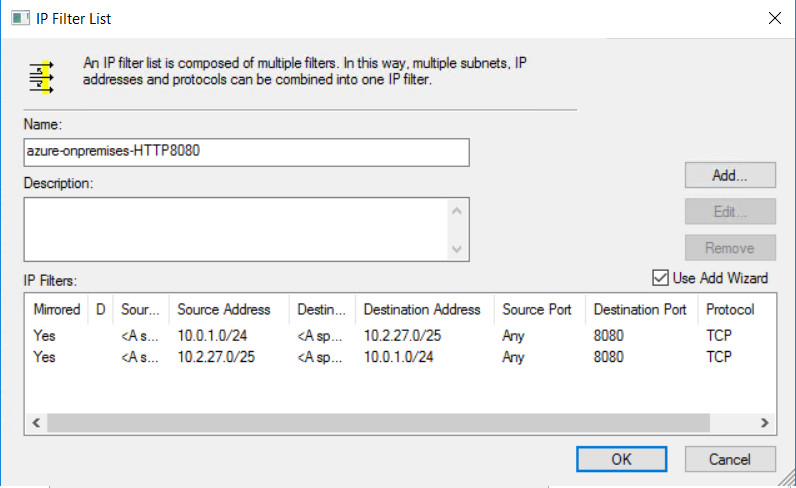

4- تحديد قائمة عوامل تصفية IP

قم بإنشاء قائمة عوامل التصفية التي تحدد حركة مرور HTTP المشفرة باستخدام منفذ الوجهة 8080.

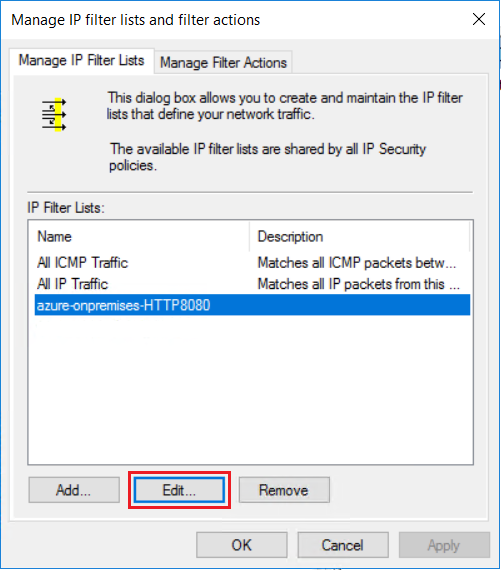

لتحديد أنواع نسبة استخدام الشبكة التي يجب تشفيرها، استخدم قائمة عوامل تصفية IP. في علامة التبويب إدارة قوائم عوامل تصفية IP، حدد Add لإضافة قائمة عوامل تصفية IP جديدة.

في الحقل الاسم: ، اكتب اسماً لقائمة عوامل تصفية IP. على سبيل المثال، azure-on premises-HTTP 8080. ثم حدد Add.

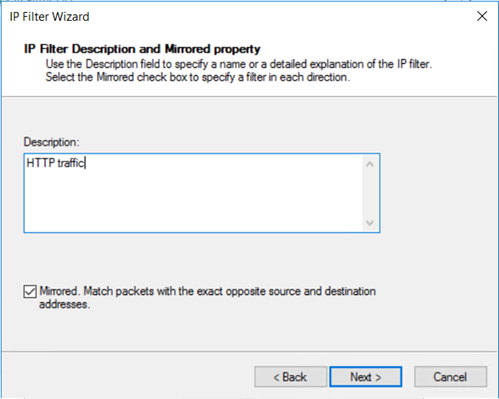

في صفحة وصف عامل تصفية IP والخصائص المنعكسة، حدد Mirrored. يتطابق الإعداد المنعكس مع الحزم التي تسير في كلا الاتجاهين، ما يسمح بالاتصال ثنائي الاتجاه. ثم حدد «Next».

في صفحة مصدر زيارات IP، من القائمة المنسدلة عنوان المصدر: ، اختر A specific IP Address or Subnet.

حدد عنوان المصدر IP Address or Subnet: لحركة مرور IP، ثم حدد Next.

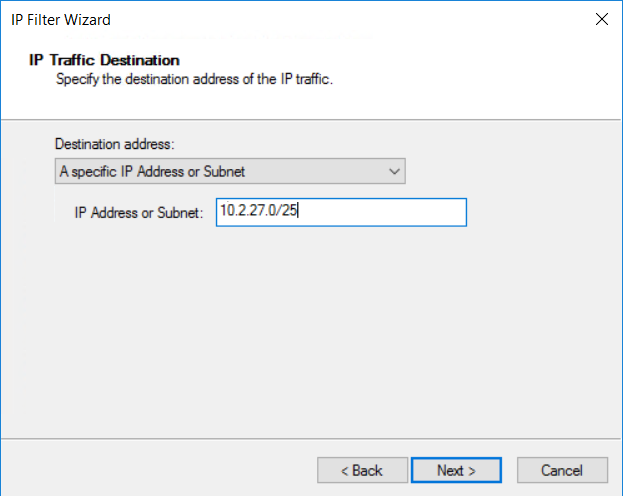

حدد Destination address: عنوان IP أو الشبكة الفرعية. ثم حدد «التالي».

في صفحة نوع بروتوكول IP، حدد TCP. ثم حدد «التالي».

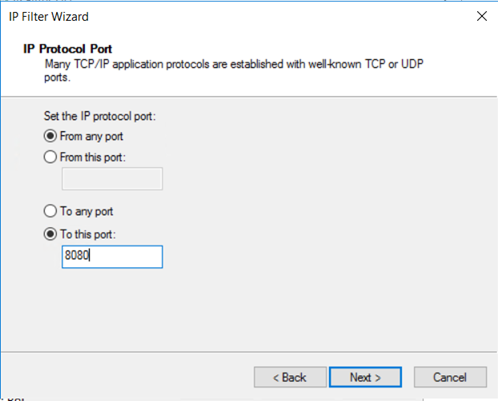

في صفحة منفذ بروتوكول IP، حدد From any port وTo this port: . اكتب 8080 في مربع النص. تحدد هذه الإعدادات فقط تشفير نسبة استخدام الشبكة HTTP على المنفذ الوجهة 8080. ثم حدد «التالي».

اعرض قائمة عوامل تصفية IP. يؤدي تكوين قائمة عوامل تصفية IP azure-on premises-HTTP 8080 إلى تشغيل التشفير لجميع حركات المرور التي تطابق المعايير التالية:

- أي عنوان مصدر في 10.0.1.0/24 (Azure Subnet2)

- أي عنوان وجهة في 10.2.27.0/25 (الشبكة الفرعية المحلية)

- بروتوكول TCP

- منفذ الوجهة 8080

5. قم بتحرير قائمة عوامل تصفية IP

لتشفير نفس النوع من نسبة استخدام الشبكة من المضيف المحلي إلى جهاز Azure الظاهري، فإنك تحتاج إلى عامل تصفية IP ثانٍ. اتبع نفس الخطوات التي استخدمتها لإعداد عامل تصفية IP الأول وإنشاء عامل تصفية IP جديد. الاختلافات الوحيدة هي الشبكة الفرعية المصدر والشبكة الفرعية الوجهة.

لإضافة عامل تصفية IP جديد إلى قائمة عوامل تصفية IP، حدد Edit.

في صفحة IP Filter List، حدد Add.

قم بإنشاء عامل تصفية IP ثانٍ باستخدام الإعدادات الموجودة في المثال التالي:

بعد إنشاء عامل تصفية IP الثاني، ستبدو قائمة عوامل تصفية IP كما يلي:

إذا كان التشفير مطلوباً بين موقع محلي وشبكة Azure الفرعية لحماية أحد التطبيقات. بدلاً من تعديل قائمة عوامل تصفية IP الحالية، يمكنك إضافة قائمة عوامل تصفية IP جديدة. يمكن أن يوفر لك ربط قائمتين أو أكثر من قوائم عوامل تصفية IP بنفس نهج IPsec مزيدا من المرونة. يمكنك تعديل أو إزالة قائمة عوامل تصفية IP دون التأثير على قوائم عوامل تصفية IP الأخرى.

6. قم بإنشاء نهج أمان IPsec

قم بإنشاء نهج IPsec بقواعد الأمان.

حدد IPSecurity Policies on Active directory المقترن بالوحدة التنظيمية. انقر بزر الماوس الأيمن وحدد Create IP Security Policy.

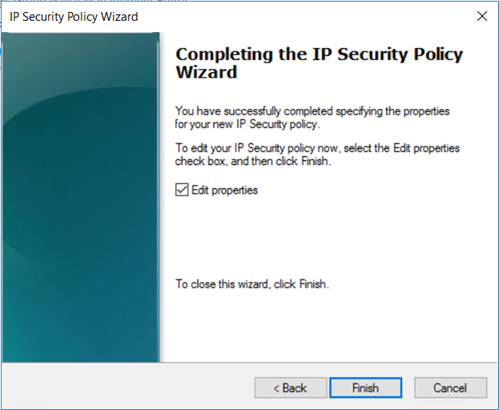

قم بتسمية نهج الأمان. على سبيل المثال، policy-azure-onpremises. ثم حدد «التالي».

حدد Next دون تحديد مربع الاختيار.

تحقق من تحديد مربع الاختيار Edit properties، ثم حدد Finish.

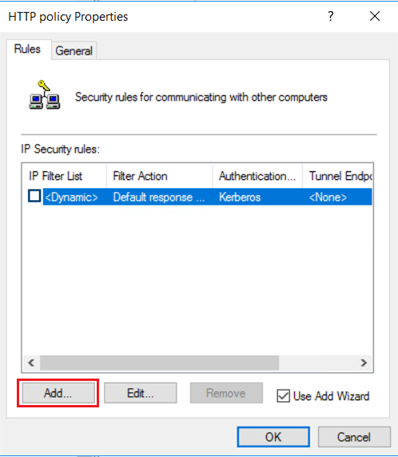

7. قم بتحرير نهج أمان IPsec

أضف إلى نهج IPsec قائمة عوامل تصفية IP وإجراء التصفية اللذين قمت بتكوينهما مسبقاً.

في علامة التبويب خصائص نهج HTTPالقواعد، حدد Add.

في صفحة «Welcome»، حدد «Next».

توفر القاعدة خيار تحديد وضع IPsec: وضع النفق أو وضع النقل.

في وضع النفق، يتم تغليف الحزمة الأصلية بمجموعة من عناوين IP. يحمي وضع النفق معلومات التوجيه الداخلية عن طريق تشفير عنوان IP للحزمة الأصلية. يتم تنفيذ وضع النفق على نطاق واسع بين البوابات في سيناريوهات VPN من موقع إلى موقع. يتم استخدام وضع النفق في معظم الحالات للتشفير من طرف إلى طرف بين المضيفين.

يشفر وضع النقل الحمولة ومقطورة ESP فقط؛ لا يتم تشفير عنوان IP الخاص بالحزمة الأصلية. في وضع النقل، لم يتغير مصدر IP ووجهة IP للحزم.

حدد This rule does not specify a tunnel، ثم حدد Next.

يحدد نوع الشبكة اتصال الشبكة المرتبط بنهج الأمان. حدد All network connections، ثم حدد Next.

حدد قائمة عوامل تصفية IP التي أنشأتها مسبقاً، azure-onpremises-HTTP8080، ثم حدد Next.

حدد إجراء التصفية الموجود myEncryption الذي قمت بإنشائه مسبقاً.

يدعم Windows أربعة أنواع مميزة من المصادقات: Kerberos والشهادات وNTLMv2 والمفتاح الذي تم المشاركة فيه مسبقا. نظراً لأننا نعمل مع المضيفين المنضمين إلى المجال، حدد Active Directory default (Kerberos V5 protocol) ، ثم حدد Next.

ينشئ النهج الجديد قاعدة الأمان: azure-on premises-HTTP 8080. حدد "OK".

يتطلب نهج IPsec جميع اتصالات HTTP على المنفذ الوجهة 8080 لاستخدام وضع النقل IPsec. نظراً لأن HTTP عبارة عن بروتوكول نصي واضح، فإن تمكين نهج الأمان يضمن تشفير البيانات عند نقلها من خلال نظير ExpressRoute الخاص. يعد تكوين نهج IPsec لخدمات مجال Active Directory أكثر تعقيداً من تكوين جدار حماية Windows مع الأمان المتقدم. ومع ذلك، فإنه يسمح لمزيد من التخصيص لاتصال IPsec.

8. قم بتعيين IPsec GPO إلى OU

عرض النهج. تم تعريف نهج مجموعة الأمان، ولكن لم يتم تعيينها بعد.

لتعيين نهج مجموعة الأمان للوحدة التنظيمية IPSecOU، انقر بزر الماوس الأيمن فوق نهج الأمان واختر Assign. تم تعيين نهج مجموعة الأمان لكل كمبيوتر ينتمي إلى الوحدة التنظيمية.

تحقق من تشفير نسبة استخدام الشبكة

للتحقق من التشفير GPO المطبق على الوحدة التنظيمية، قم بتثبيت IIS على جميع أجهزة Azure الظاهرية وفي المضيف 1. يتم تخصيص كل IIS للإجابة على طلبات HTTP على المنفذ 8080. للتحقق من التشفير، يمكنك تثبيت متلصص شبكة (مثل Wireshark) في جميع أجهزة الكمبيوتر في الوحدة التنظيمية. يعمل البرنامج النصي PowerShell كعميل HTTP لإنشاء طلبات HTTP على المنفذ 8080:

$url = "http://10.0.1.20:8080"

while ($true) {

try {

[net.httpWebRequest]

$req = [net.webRequest]::create($url)

$req.method = "GET"

$req.ContentType = "application/x-www-form-urlencoded"

$req.TimeOut = 60000

$start = get-date

[net.httpWebResponse] $res = $req.getResponse()

$timetaken = ((get-date) - $start).TotalMilliseconds

Write-Output $res.Content

Write-Output ("{0} {1} {2}" -f (get-date), $res.StatusCode.value__, $timetaken)

$req = $null

$res.Close()

$res = $null

} catch [Exception] {

Write-Output ("{0} {1}" -f (get-date), $_.ToString())

}

$req = $null

# uncomment the line below and change the wait time to add a pause between requests

#Start-Sleep -Seconds 1

}

يُظهر التقاط الشبكة التالي نتائج المضيف المحلي 1 مع عامل تصفية العرض ESP لمطابقة نسبة استخدام الشبكة المشفرة فقط:

إذا قمت بتشغيل برنامج PowerShell النصي محلياً (عميل HTTP)، فإن التقاط الشبكة في جهاز Azure الظاهري يُظهر تتبعاً مشابهاً.

الخطوات التالية

لمزيد من المعلومات حول ExpressRoute، راجع الأسئلة المتداولة ExpressRoute.

قائمة عوامل تصفية HTTP

قائمة عوامل تصفية HTTP