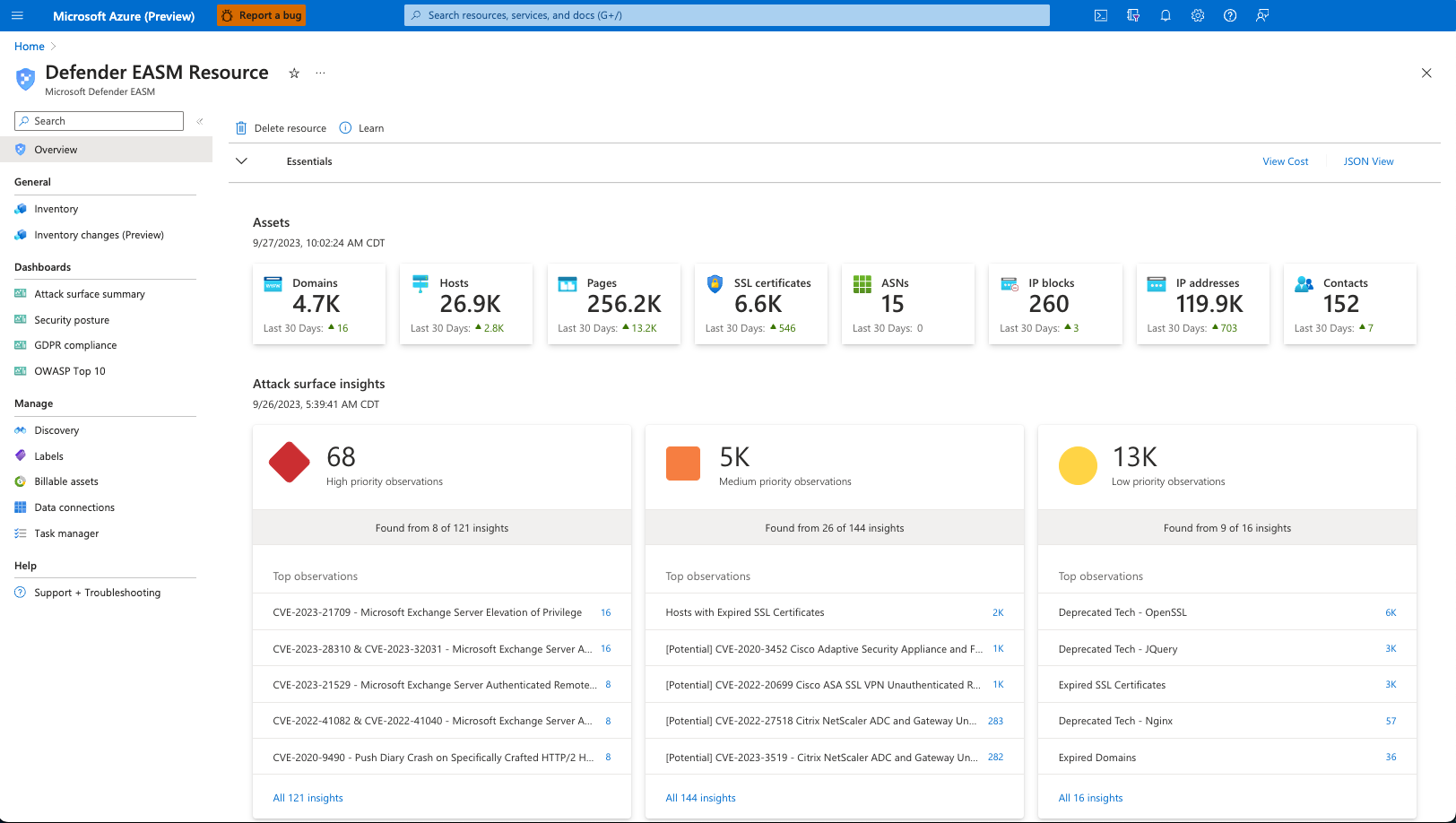

نظرة عامة على Defender EASM

يكتشف إدارة الأجزاء المعرضة للهجوم الخارجية في Microsoft Defender (Defender EASM) باستمرار سطح الهجوم الرقمي الخاص بك وي خرائطه لتوفير عرض خارجي للبنية الأساسية عبر الإنترنت. تمكن هذه الرؤية فرق الأمان وفرق تكنولوجيا المعلومات من تحديد المجهولات وتحديد أولويات المخاطر والقضاء على التهديدات وتوسيع نطاق التحكم في الثغرات الأمنية والتعرض خارج جدار الحماية. يتم إنشاء Attack Surface Insights من خلال الاستفادة من بيانات الثغرات الأمنية والبنية الأساسية لعرض المجالات الرئيسية التي تهم مؤسستك.

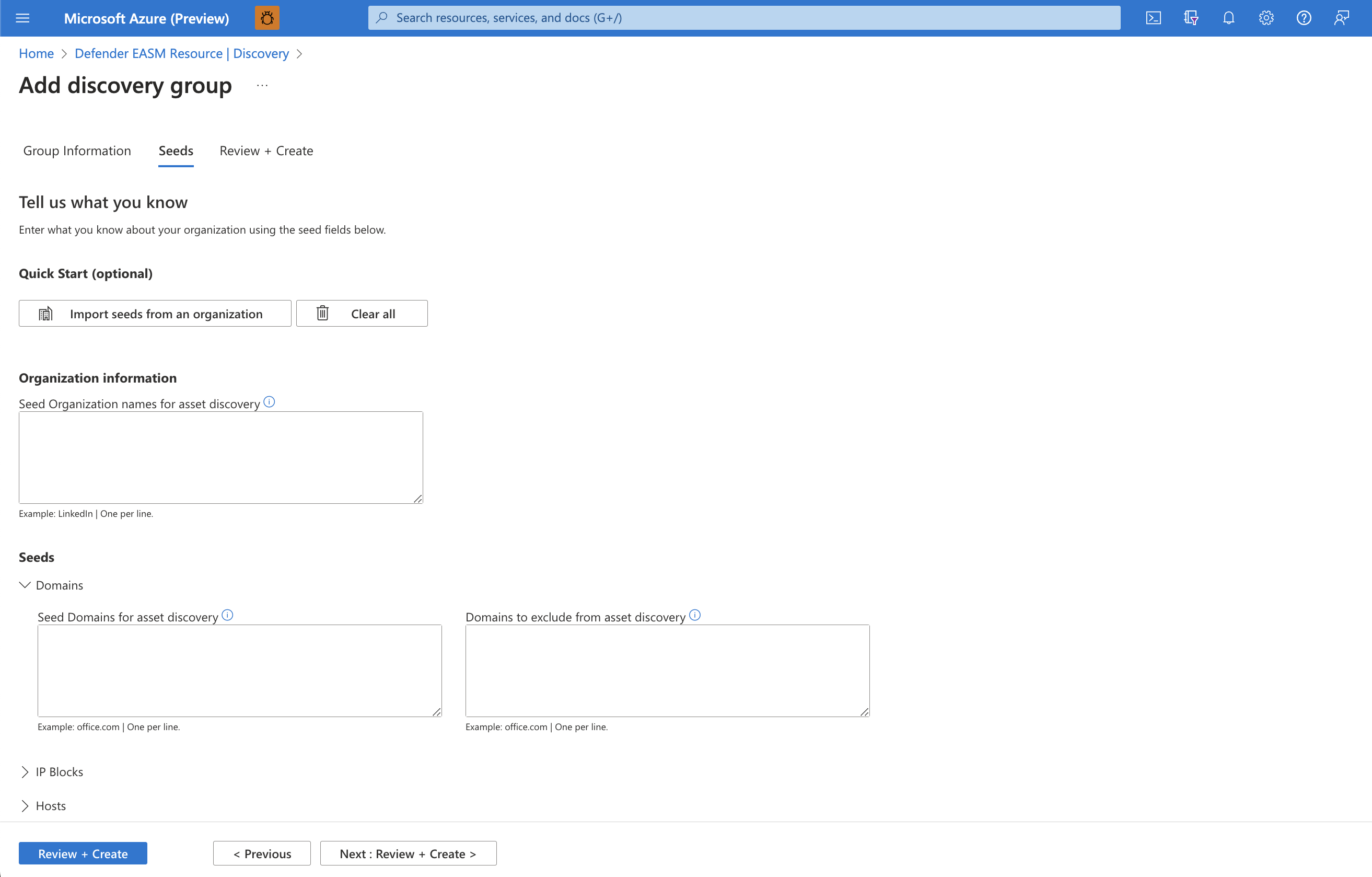

الاكتشاف والمخزون

تبحث تقنية الاكتشاف الخاصة من Microsoft بشكل متكرر عن البنية الأساسية ذات الاتصالات الملحوظة بالأصول المشروعة المعروفة لإجراء استدلالات حول علاقة تلك البنية الأساسية بالمؤسسة والكشف عن خصائص غير معروفة وغير مراقبة سابقا. وتسمى هذه الأصول المشروعة المعروفة اكتشاف 'البذور'؛ يكتشف Defender EASM أولا اتصالات قوية بهذه الكيانات المحددة، ويتكرر للكشف عن المزيد من الاتصالات وتجميع جهاز Attack Surface في النهاية.

يتضمن Defender EASM اكتشاف الأنواع التالية من الأصول:

- المجالات

- اسم المضيف

- صفحات الويب

- كتل IP

- عناوين IP

- Asns

- شهادات SSL

- جهات اتصال WHOIS

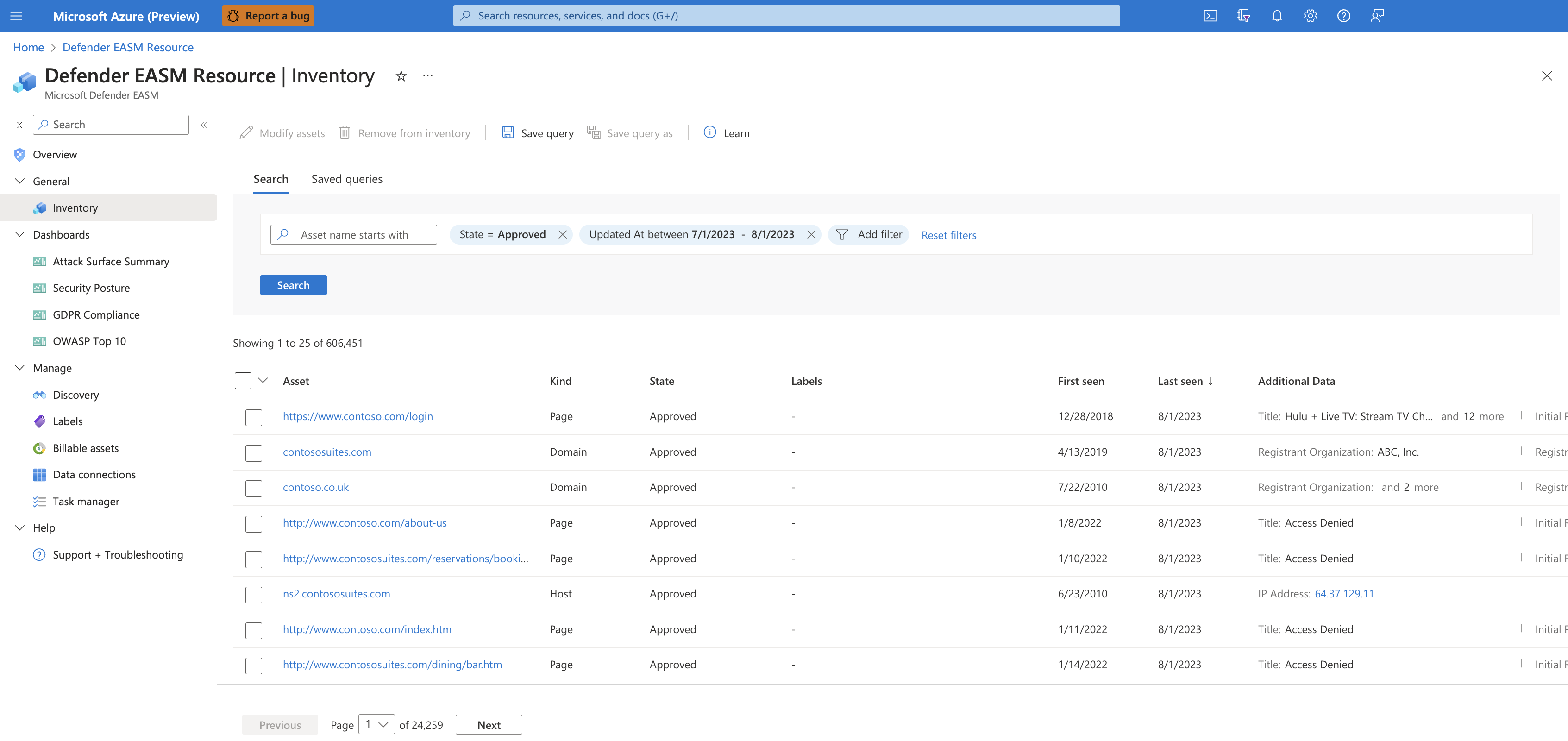

تتم فهرسة الأصول المكتشفة وتصنيفها في Defender EASM Inventory، ما يوفر سجلا ديناميكيا لجميع البنية الأساسية للويب تحت إدارة المؤسسة. يتم تصنيف الأصول على أنها حديثة (نشطة حاليا) أو تاريخية، ويمكن أن تتضمن تطبيقات الويب وتبعيات الجهات الخارجية واتصالات الأصول الأخرى.

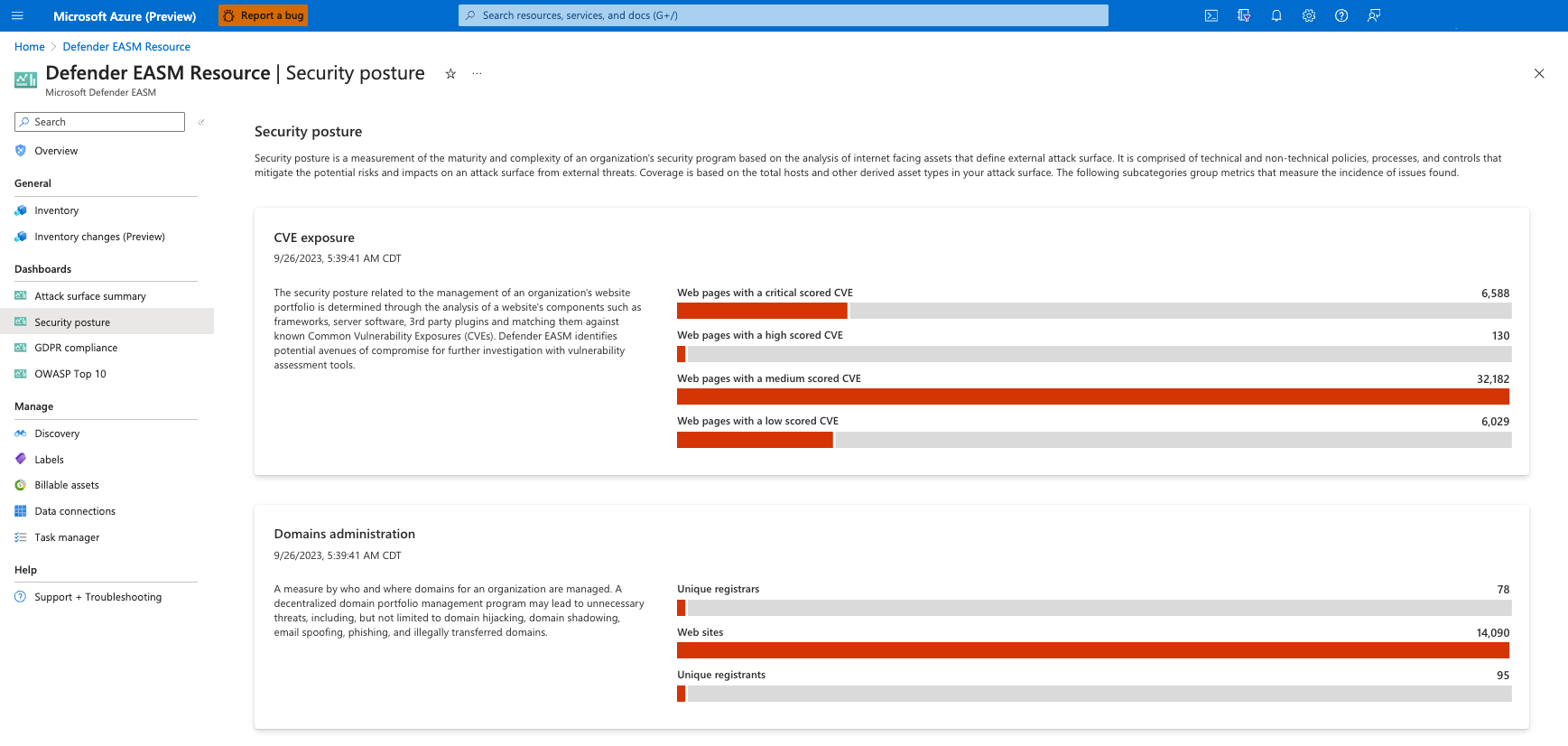

لوحات المعلومات

يوفر Defender EASM سلسلة من لوحات المعلومات التي تساعد المستخدمين على فهم بنيتهم الأساسية عبر الإنترنت بسرعة وأي مخاطر رئيسية على مؤسستهم. تم تصميم لوحات المعلومات هذه لتوفير نظرة ثاقبة على مجالات محددة من المخاطر، بما في ذلك نقاط الضعف والامتثال والنظافة الأمنية. تساعد هذه الرؤى العملاء على معالجة مكونات سطح الهجوم بسرعة التي تشكل أكبر خطر على مؤسستهم.

إدارة الأصول

يمكن للعملاء تصفية مخزونهم لعرض الرؤى المحددة التي يهتمون بها أكثر من غيرها. توفر التصفية مستوى من المرونة والتخصيص يمكن المستخدمين من الوصول إلى مجموعة فرعية محددة من الأصول. يتيح لك هذا الاستفادة من بيانات Defender EASM وفقا لحالة الاستخدام الخاصة بك، سواء البحث عن الأصول التي تتصل بإيقاف البنية الأساسية أو تحديد موارد سحابية جديدة.

أذونات المستخدم

يمكن للمستخدمين الذين تم تعيين أدوار المالك أو المساهم إنشاء موارد Defender EASM وأصول المخزون داخلها وحذفها وتحريرها. يمكن لهذه الأدوار الاستفادة من جميع القدرات المقدمة في النظام الأساسي. يمكن للمستخدمين الذين تم تعيين دور القارئ لهم عرض بيانات Defender EASM، ولكنهم غير قادرين على إنشاء أصول المخزون أو المورد نفسه أو حذفها أو تحريرها.

موقع البيانات وتوافرها وخصوصيتك

يحتوي إدارة الأجزاء المعرضة للهجوم الخارجية في Microsoft Defender على كل من البيانات العمومية والبيانات الخاصة بالعميل. بيانات الإنترنت الأساسية هي بيانات Microsoft العالمية؛ تعتبر التسميات التي يطبقها العملاء بيانات العملاء. يتم تخزين جميع بيانات العميل في المنطقة التي يختارها العميل.

لأغراض الأمان، تجمع Microsoft عناوين IP للمستخدمين عند تسجيل الدخول. يتم تخزين هذه البيانات لمدة تصل إلى 30 يوما ولكن قد يتم تخزينها لفترة أطول إذا لزم الأمر للتحقيق في الاستخدام الاحتيالي أو الضار المحتمل للمنتج.

في حالة سيناريو تعطل المنطقة، يواجه العملاء في المنطقة المتأثرة فقط وقت تعطل.

يتطلب إطار عمل توافق Microsoft حذف جميع بيانات العملاء في غضون 180 يوما من أن المؤسسة لم تعد عميلا ل Microsoft. يتضمن ذلك أيضا تخزين بيانات العملاء في مواقع غير متصلة، مثل النسخ الاحتياطية لقاعدة البيانات. بمجرد حذف مورد، لا يمكن استعادته من قبل فرقنا. يتم الاحتفاظ ببيانات العميل في مخازن البيانات الخاصة بنا لمدة 75 يوما، ولكن لا يمكن استعادة المورد الفعلي. بعد فترة 75 يوما، سيتم حذف بيانات العميل نهائيا.