تجارب الإدارة عبر حسابات المستأجرين

كموفر خدمة، يمكنك استخدام Azure Lighthouse لإدارة موارد Azure لعملائك من داخل مستأجر Microsoft Entra الخاص بك. يمكن تنفيذ العديد من المهام والخدمات المشتركة عبر هؤلاء المستأجرين المُدارين.

تلميح

يمكن أيضا استخدام Azure Lighthouse داخل مؤسسة لديها العديد من مستأجري Microsoft Entra من تلقاء نفسها لتبسيط الإدارة عبر المستأجرين.

فهم المستأجرين والتفويض

مستأجر Microsoft Entra هو تمثيل لمؤسسة. إنه مثيل مخصص لمعرف Microsoft Entra تتلقاه المؤسسة عند إنشاء علاقة مع Microsoft عن طريق الاشتراك في Azure أو Microsoft 365 أو خدمات أخرى. كل مستأجر Microsoft Entra مميز ومنفصل عن مستأجري Microsoft Entra الآخرين، ولديه معرف المستأجر الخاص به (GUID). لمزيد من المعلومات، راجع ما هو معرف Microsoft Entra؟

عادة، من أجل إدارة موارد Azure لعميل، يجب على موفري الخدمة تسجيل الدخول إلى مدخل Microsoft Azure باستخدام حساب مقترن بمستأجر هذا العميل. في هذا السيناريو، يجب على المسؤول في مستأجر العميل إنشاء وإدارة حسابات المستخدمين لمزود الخدمة.

باستخدام Azure Lighthouse، تحدد عملية الإعداد المستخدمين في مستأجر موفر الخدمة الذين تم تعيين أدوار لهم للاشتراكات المفوضة ومجموعات الموارد في مستأجر العميل. يمكن لهؤلاء المستخدمين بعد ذلك تسجيل الدخول إلى مدخل Microsoft Azure، باستخدام بيانات الاعتماد الخاصة بهم، والعمل على الموارد التي تنتمي إلى جميع العملاء الذين لديهم حق الوصول إليها. يمكن للمستخدمين في المستأجر الإداري رؤية جميع هؤلاء العملاء عن طريق زيارة صفحة عملائي في مدخل Microsoft Azure. يمكنهم أيضًا العمل على الموارد مباشرة في سياق اشتراك هذا العميل، إما في مدخل Microsoft Azure أو عبر واجهات برمجة التطبيقات.

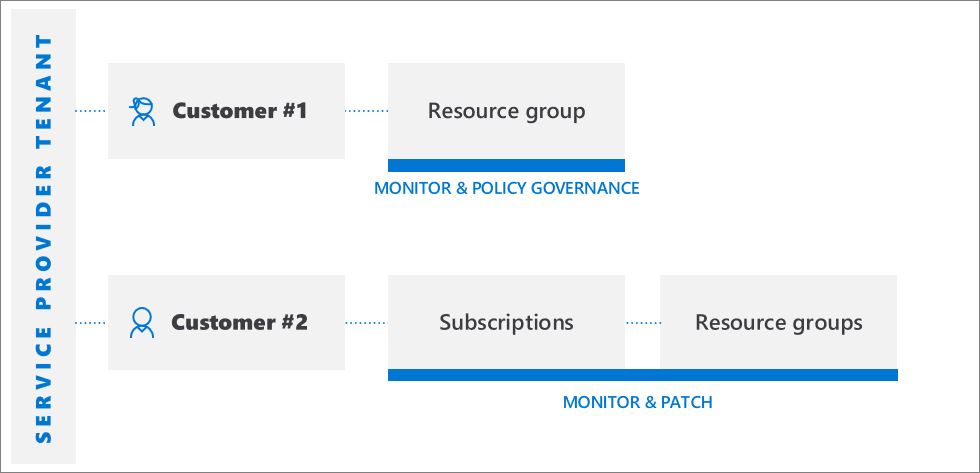

يوفر Azure Lighthouse المرونة لإدارة الموارد لعدة عملاء دون الحاجة إلى تسجيل الدخول إلى حسابات مختلفة في مستأجرين مختلفين. على سبيل المثال، قد يكون لدى موفر الخدمة عميلان لديهما مسؤوليات ومستويات وصول مختلفة. باستخدام Azure Lighthouse، يمكن للمستخدمين المعتمدين تسجيل الدخول إلى مستأجر موفر الخدمة والوصول إلى جميع الموارد المفوضة عبر هؤلاء العملاء، وفقا للأدوار التي تم تعيينها لكل تفويض.

واجهات برمجة التطبيقات ودعم أدوات الإدارة

يمكنك تنفيذ مهام الإدارة على الموارد المفوضة في مدخل Azure، أو يمكنك استخدام واجهات برمجة التطبيقات وأدوات الإدارة مثل Azure CLI وAzure PowerShell. يمكن استخدام جميع واجهات برمجة التطبيقات الموجودة على الموارد المفوضة، ما دام أن الوظيفة مدعومة للإدارة عبر المستأجرين وأن المستخدم لديه الأذونات المناسبة.

يعرض TenantId Azure PowerShell Get-AzSubscription cmdlet للمستأجر الإداري بشكل افتراضي. HomeTenantId تسمح لك السمات و ManagedByTenantIds لكل اشتراك بتحديد ما إذا كان الاشتراك الذي تم إرجاعه ينتمي إلى مستأجر مدار أو إلى المستأجر الإداري الخاص بك.

وبالمثل، تظهر أوامر Azure CLI مثل قائمة حسابات azhomeTenantId السمتين وmanagedByTenants. إذا كنت لا ترى هذه القيم عند استخدام Azure CLI، فحاول مسح ذاكرة التخزين المؤقت عن طريق تشغيل az account clear متبوعًا بـ az login --identity.

في Azure REST API، يتضمن الأمران الاشتراكات - الحصول على و الاشتراكات - القائمة ManagedByTenant.

إشعار

بالإضافة إلى معلومات المستأجر المتعلقة بـ Azure Lighthouse، قد يعكس المستأجرون الذين تظهرهم واجهات برمجة التطبيقات هذه أيضًا مستأجرين شركاء لـ Azure Databricks أو تطبيقات Azure المُدارة.

كما نقدم واجهات برمجة التطبيقات الخاصة بتنفيذ مهام Azure Lighthouse. يرجى الرجوع إلى المرجع لمزيد من المعلومات.

الخدمات والسيناريوهات المحسنة

يمكن استخدام معظم مهام وخدمات Azure مع الموارد المفوضة عبر المستأجرين المدارين، على افتراض منح الأدوار المناسبة. فيما يلي بعض السيناريوهات الرئيسية حيث يمكن أن تكون الإدارة عبر المستأجرين فعالة بشكل خاص.

- إدارة الخوادم المختلطة على نطاق واسع - الخوادم التي تدعم Azure Arc:

- إلحاق الخوادم باشتراكات العملاء المفوضة و/أو مجموعات الموارد في Azure

- إدارة أجهزة Windows Server أو Linux خارج Azure المتصلة بالاشتراكات المفوضة

- إدارة الأجهزة المتصلة باستخدام تركيبات Azure، مثل سياسة Azure ووضع العلامات

- تأكد من تطبيق نفس مجموعة السياسات عبر البيئات المختلطة للعملاء

- استخدم Microsoft Defender for Cloud لمراقبة الامتثال عبر البيئات المختلطة للعملاء

- إدارة مجموعات Kubernetes المختلطة على نطاق واسع - Kubernetes التي تدعم Azure Arc:

- الاتصال مجموعات Kubernetes للاشتراكات المفوضة و/أو مجموعات الموارد

- استخدام GitOps لنشر التكوينات إلى المجموعات المتصلة

- تنفيذ مهام الإدارة مثل فرض النهج عبر المجموعات المتصلة

- استخدام حسابات التنفيذ التلقائي للوصول إلى الموارد المفوضة والعمل معها

- النسخ الاحتياطي واستعادة بيانات العميل من أحمال العمل المحلية، وأجهزة Azure VMs، ومشاركات ملفات Azure، وغيرها الكثير

- عرض البيانات لجميع موارد العملاء المفوَّضين في Backup center

- استخدم مستكشف النسخ الاحتياطي للمساعدة في عرض المعلومات التشغيلية لعناصر النسخ الاحتياطي (بما في ذلك موارد Azure التي لم يتم تكوينها بعد للنسخ الاحتياطي) ومعلومات المراقبة (المهام والتنبيهات) للاشتراكات المفوضة. يتوفر مستكشف النسخ الاحتياطي حالياً فقط لبيانات Azure VM.

- استخدم تقارير النسخ الاحتياطي عبر الاشتراكات المفوضة لتتبع الاتجاهات السابقة وتحليل استهلاك تخزين النسخ الاحتياطي وتدقيق النسخ الاحتياطية وعمليات الاستعادة.

- استخدم Azure Blueprints لتنسيق توزيع قوالب الموارد والبيانات الاصطناعية الأخرى (يتطلب وصولاً إضافياً لإعداد اشتراك العميل)

Azure Cost Management + Billing:

- من المستأجر المُدار، يمكن لشركاء CSP عرض وإدارة وتحليل تكاليف الاستهلاك قبل الضريبة (غير شاملة المشتريات) للعملاء الخاضعين لخطة Azure. تستند التكلفة إلى أسعار التجزئة والوصول إلى التحكم في الوصول استنادا إلى الدور في Azure (Azure RBAC) الذي يمتلكه الشريك لاشتراك العميل. حالياً، يمكنك عرض تكاليف الاستهلاك بأسعار البيع بالتجزئة لكل اشتراك عميل فردي استناداً إلى الوصول إلى Azure RBAC.

- إنشاء Key Vaults في مستأجري العملاء

- استخدام هوية مدارة لإنشاء Key Vaults في مستأجري العملاء

- إدارة بيئات Kubernetes المستضافة ونشر التطبيقات المعبأة في حاويات وإدارتها داخل المستأجرين من العملاء

- نشر وإدارة نظام المجموعات في مستأجري العملاء

- استخدام Azure Monitor للحاويات لمراقبة الأداء عبر مستأجري العملاء

- إنشاء مشاريع الترحيل في مستأجر العميل وترحيل الأجهزة الظاهرية

- عرض التنبيهات للاشتراكات المفوضة، مع القدرة على عرض التنبيهات وتحديثها عبر جميع الاشتراكات

- عرض تفاصيل سجل النشاط للاشتراكات المفوضة

- تحليلات السجل: يجب إنشاء بيانات الاستعلام من مساحات العمل البعيدة في مستأجرين متعددين (لاحظ أنه يجب إنشاء حسابات الأتمتة المستخدمة للوصول إلى البيانات من مساحات العمل في مستأجري العملاء في نفس المستأجر)

- إنشاء التنبيهات وعرضها وإدارتها في مستأجري العملاء

- إنشاء تنبيهات في المستأجرين من العملاء تؤدي إلى التشغيل التلقائي، مثل دفاتر التشغيل الآلي في Azure أو وظائف Azure، في المستأجر الإداري من خلال الإخطار على الويب

- إنشاء إعدادات تشخيصية في مساحات العمل التي تم إنشاؤها في مستأجري العملاء، لإرسال سجلات الموارد إلى مساحات العمل في المستأجر الإداري

- بالنسبة لأحمال عمل SAP، راقب مقاييس حلول SAP من خلال عرض مجمع عبر العملاء المستأجرين

- بالنسبة إلى Azure AD B2C، قم بتوجيه سجلات تسجيل الدخول والتدقيق إلى حلول مراقبة مختلفة

- نشر وإدارة شبكة Azure الظاهرية وبطاقات واجهة الشبكة الظاهرية (vNICs) داخل المستأجرين المدارين

- نشر وتكوين جدار حماية Azure لحماية موارد الشبكة الظاهرية للعملاء

- إدارة خدمات الاتصال مثل Azure Virtual WAN و Azure ExpressRoute و بوابة VPN

- استخدام Azure Lighthouse لدعم السيناريوهات الرئيسية لبرنامج Azure Networking MSP

- إنشاء وتحرير تعريفات السياسة داخل الاشتراكات المفوضة

- نشر تعريفات النهج وتعيينات النهج عبر مستأجرين متعددين

- تعيين تعريفات النهج المعرفة من قِبَل العميل ضمن الاشتراكات المفوضة

- يرى العملاء النهج التي قام موفر الخدمة بتأليفها جنباً إلى جنب مع أي نهج قاموا بتأليفها بأنفسهم

- يمكن معالجة publishIfNotExists أو تعديل التعيينات داخل المستأجر المُدار

- لاحظ أن عرض تفاصيل التوافق للموارد غير المتوافقة في مستأجري العملاء غير مدعوم حالياً

- راجع معرف المستأجر في نتائج الاستعلام التي تم إرجاعها، مما يسمح لك بتحديد ما إذا كان الاشتراك ينتمي إلى مستأجر مدار

- مراقبة حالة موارد العملاء باستخدام Azure Resource Health

- تعقب حالة خدمات Azure التي يستخدمها عملاؤك

- إدارة خيارات الإصلاح بعد كارثة لأجهزة Azure الظاهرية في مستأجري العملاء (لاحظ أنه لا يمكنك استخدام

RunAsالحسابات لنسخ ملحقات الجهاز الظاهري)

- استخدم ملحقات الجهاز الظاهري لتوفير تكوين ما بعد النشر ومهام الأتمتة على Azure VMs

- استخدام تشخيصات التمهيد لاستكشاف أخطاء Azure VMs وإصلاحها

- الوصول إلى الأجهزة الظاهرية باستخدام وحدة التحكم التسلسلية

- دمج الأجهزة الظاهرية مع Azure Key Vault لكلمات المرور أو الأسرار أو مفاتيح التشفير لتشفير القرص باستخدام الهوية المدارة من خلال النهج، ما يضمن تخزين الأسرار في Key Vault في المستأجرين المدارين

- لاحظ أنه لا يمكنك استخدام معرف Microsoft Entra لتسجيل الدخول عن بعد إلى الأجهزة الظاهرية

- الرؤية عبر المستأجرين

- مراقبة التوافق مع نهج الأمان وضمان تغطية الأمان عبر جميع موارد المستأجرين

- مراقبة الامتثال التنظيمي المستمر عبر مستأجرين متعددين في طريقة عرض واحدة

- مراقبة توصيات الأمان القابلة للتنفيذ وفرزها وتحديد أولوياتها باستخدام حساب درجة آمنة

- إدارة وضع الأمان عبر المستأجرين

- إدارة نهج الأمان

- اتخاذ إجراء بشأن الموارد غير المتوافقة مع توصيات الأمان القابلة للتنفيذ

- جمع البيانات المتعلقة بالأمان وتخزينها

- الكشف عن التهديدات عبر المستأجرين وحمايتها

- الكشف عن التهديدات عبر موارد المستأجرين

- تطبيق عناصر التحكم المتقدمة في الحماية من التهديدات مثل الوصول إلى الجهاز الظاهري في الوقت المناسب (JIT)

- تقوية تكوين مجموعة أمان الشبكة باستخدام تقوية الشبكة التكيفية

- تأكد من تشغيل الخوادم فقط للتطبيقات والعمليات التي يجب أن تكون مع عناصر تحكم تطبيق تكيفية

- مراقبة التغييرات على الملفات الهامة وإدخالات السجل باستخدام File Integrity Monitoring (FIM)

- لاحظ أنه يجب تفويض الاشتراك بأكمله إلى المستأجر الإداري؛ سيناريوهات Microsoft Defender for Cloud غير مدعومة مع مجموعات الموارد المفوضة

- إدارة موارد Microsoft Sentinel في مستأجري العملاء

- تتبع الهجمات وعرض التنبيهات الأمنية عبر عدة مستأجرين

- عرض الحوادث عبر مساحات عمل Microsoft Sentinel المتعددة المنتشرة عبر المستأجرين

طلبات الدعم:

- افتح طلبات الدعم من Help + support في مدخل Microsoft Azure للموارد المفوضة (تحديد خطة الدعم المتوفرة للنطاق المفوض)

- استخدام Azure Quota API لعرض وإدارة حصص خدمة Azure لموارد العملاء المفوضة

القيود الحالية

مع جميع السيناريوهات، كن على دراية بالقيود الحالية التالية:

- يمكن تنفيذ الطلبات التي تتم معالجتها بواسطة Azure Resource Manager باستخدام Azure Lighthouse. تبدأ معرفات URI الخاصة بالعملية لهذه الطلبات بـ

https://management.azure.com. ومع ذلك، لا يتم دعم الطلبات التي تتم معالجتها بواسطة مثيل من نوع مورد (مثل الوصول إلى البيانات السرية Key Vault أو الوصول إلى بيانات التخزين) مع Azure Lighthouse. عادة ما تبدأ معرفات URI الخاصة بالعملية لهذه الطلبات بعنوان فريد لمثيلك، مثلhttps://myaccount.blob.core.windows.netأوhttps://mykeyvault.vault.azure.net/. وهذه الأخيرة هي أيضا عادة عمليات بيانات بدلا من عمليات الإدارة. - يجب أن تستخدم تعيينات الأدوار أدوار Azure المضمنة. جميع الأدوار المضمنة مدعومة حالياً مع Azure Lighthouse، باستثناء المالك أو أي أدوار مضمنة بإذن

DataActions. يتم دعم دور مسؤول وصول المستخدم فقط للاستخدام المحدود في تعيين الأدوار للهويات المدارة. الأدوار المخصصة وأدوار مسؤول الاشتراك الكلاسيكي غير مدعومة. لمزيد من المعلومات، راجع دعم الدور ل Azure Lighthouse. - بالنسبة للمستخدمين في المستأجر المدار، لا تظهر تعيينات الأدوار التي تم إجراؤها من خلال Azure Lighthouse ضمن Access Control (IAM) أو مع أدوات CLI مثل

az role assignment list. هذه التعيينات مرئية فقط في مدخل Microsoft Azure في قسم التفويضات في Azure Lighthouse، أو من خلال واجهة برمجة تطبيقات Azure Lighthouse. - بينما يمكنك إلحاق الاشتراكات التي تستخدم Azure Databricks، لا يمكن للمستخدمين في المستأجر الإداري تشغيل مساحات عمل Azure Databricks على اشتراك مفوض.

- بينما يمكنك إلحاق الاشتراكات ومجموعات الموارد التي لديها تأمين الموارد، لن تمنع هذه التأمينات الإجراءات من تنفيذها من قبل المستخدمين في المستأجر الإداري. رفض التعيينات التي تحمي الموارد المدارة من قبل النظام (تعيينات الرفض المعينة من قبل النظام)، مثل تلك التي تم إنشاؤها بواسطة تطبيقات Azure المدارة أو Azure Blueprints، تمنع المستخدمين في المستأجر الإداري من العمل على تلك الموارد. ومع ذلك، لا يمكن للمستخدمين في مستأجر العميل إنشاء تعيينات الرفض الخاصة بهم.

- ومع ذلك، لا يتم دعم تفويض الاشتراكات عبر سحابة وطنية والسحابة العامة Azure، أو عبر سحابتين وطنيتين منفصلتين.

الخطوات التالية

- إلحاق عملائك بـ Azure Lighthouse، إما باستخدام قوالب Azure Resource Manager أو عن طريق نشر عرض خدمات مدارة خاصة أو عامة Azure Marketplace.

- عرض العملاء وإدارتهم بالانتقال إلى عملائي في مدخل Microsoft Azure.

- تعرف على المزيد بشأن هندسة Azure Lighthouse.