إعداد الوصول الخاص

في هذا الدليل، ستتعلم كيفية تعطيل الوصول العام إلى مساحة عمل Azure Managed Grafana وإعداد نقاط النهاية الخاصة. يؤدي إعداد نقاط النهاية الخاصة في Azure Managed Grafana إلى زيادة الأمان عن طريق الحد من نسبة استخدام الشبكة الواردة فقط إلى شبكة معينة.

المتطلبات الأساسية

- حساب Azure مع اشتراك نشط. أنشئ حساباً مجاناً.

- مثيل Azure Managed Grafana موجود في المستوى القياسي. أنشئ واحد إذا لم تكن قد قمت بذلك بالفعل.

تعطيل الوصول العام إلى مساحة عمل

يتم تمكين الوصول العام بشكل افتراضي عند إنشاء مساحة عمل Azure Grafana. يؤدي تعطيل الوصول العام إلى منع كل حركة المرور من الوصول إلى المورد ما لم تمر عبر نقطة نهاية خاصة.

إشعار

عند تمكين الوصول الخاص، لن تعمل مخططات اختبار الاتصال باستخدام ميزة Pin to Grafana لأن مدخل Microsoft Azure لا يمكنه الوصول إلى مساحة عمل Azure Managed Grafana على عنوان IP خاص.

انتقل إلى مساحة عمل Azure Managed Grafana في مدخل Microsoft Azure.

في القائمة اليسرى، ضمن الإعدادات، حدد Networking.

ضمن الوصول العام، حدد معطل لتعطيل الوصول العام إلى مساحة عمل Azure Managed Grafana والسماح بالوصول فقط من خلال نقاط النهاية الخاصة. إذا كان الوصول العام معطلا بالفعل وأردت بدلا من ذلك تمكين الوصول العام إلى مساحة عمل Azure Managed Grafana، يمكنك تحديد Enabled.

حدد حفظ.

قم بإنشاء نقطة نهاية خاصة

بمجرد تعطيل الوصول العام، قم بإعداد نقطة نهاية خاصة باستخدام Azure Private Link. تسمح نقاط النهاية الخاصة بالوصول إلى مساحة عمل Azure Managed Grafana باستخدام عنوان IP خاص من شبكة ظاهرية.

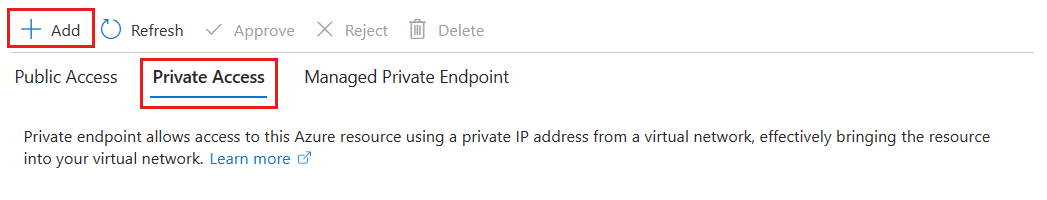

في Networking، حدد علامة التبويب Private Access ثم Add لبدء إعداد نقطة نهاية خاصة جديدة.

املأ علامة التبويب Basics بالمعلومات التالية:

المعلمة الوصف مثال الاشتراك تحديد اشتراك Azure. يجب أن تكون نقطة النهاية الخاصة بك في نفس اشتراك شبكتك الافتراضية. ستحدد شبكة ظاهرية لاحقا في هذا الدليل الإرشادي. MyAzureSubscription مجموعة الموارد حدد مجموعة موارد أو أنشئ مجموعة جديدة. MyResourceGroup الاسم أدخل اسما لنقطة النهاية الخاصة الجديدة لمساحة عمل Azure Managed Grafana. MyPrivateEndpoint اسم واجهة الشبكة يتم إكمال هذا الحقل تلقائيا. تحرير اسم واجهة الشبكة اختياريًا. MyPrivateEndpoint-nic المنطقة حدد المنطقة. يجب أن تكون نقطة النهاية الخاصة والشبكة الظاهرية في نفس المنطقة. (الولايات المتحدة) غرب وسط الولايات المتحدة

حدد Next : Resource>. يوفر Private Link خيارات لإنشاء نقاط نهاية خاصة للأنوع المختلفة من موارد Azure. تتم تعبئة مساحة عمل Azure Managed Grafana الحالية تلقائيا في حقل Resource .

يشير نوع المورد Microsoft.Dashboard/grafana والمورد الفرعي الهدف grafana إلى أنك تقوم بإنشاء نقطة نهاية لمساحة عمل Azure Managed Grafana.

يتم سرد اسم مساحة العمل الخاصة بك ضمن المورد.

حدد Next : Virtual Network>.

حدد Virtual network موجودة لنشر نقطة النهاية الخاصة إليها. إذا لم يكن لديك شبكة ظاهرية، فقم بإنشاء شبكة ظاهرية.

حدد Subnet من القائمة.

يتم تعطيل نهج الشبكة لنقاط النهاية الخاصة بشكل افتراضي. اختياريا، حدد تحرير لإضافة مجموعة أمان شبكة أو نهج جدول توجيه. سيؤثر هذا التغيير على جميع نقاط النهاية الخاصة المقترنة بالشبكة الفرعية المحددة.

ضمن Private IP configuration، حدد خيار تخصيص عناوين IP ديناميكيًا. لمزيد من المعلومات، راجع Private IP addresses.

اختياريًا، يمكنك تحديد Application security group أو إنشائها. تسمح لك مجموعات أمان التطبيق بتجميع الأجهزة الافتراضية وتحديد سياسات أمان الشبكة بناءً على هذه المجموعات.

حدد Next : DNS > لتكوين سجل DNS. إذا كنت لا تريد إجراء تغييرات على الإعدادات الافتراضية، يمكنك الانتقال إلى الأمام إلى علامة التبويب التالية.

بالنسبة للتكامل مع منطقة DNS الخاصة حدد نعم لدمج نقطة النهاية الخاصة بك مع منطقة DNS خاصة. يمكنك أيضا استخدام خوادم DNS الخاصة بك أو إنشاء سجلات DNS باستخدام ملفات المضيف على أجهزتك الظاهرية.

يتم تحديد اشتراك ومجموعة موارد لمنطقة DNS الخاصة بك مسبقا. يمكنك تغييرها اختياريًا.

لمعرفة المزيد حول تكوين DNS، انتقل إلى تحليل الاسم للموارد في شبكات Azure الظاهريةوتكوين DNS لنقاط النهاية الخاصة. يتم سرد قيم منطقة DNS الخاصة بنقطة النهاية الخاصة ل Azure Managed Grafana في منطقة DNS لخدمات Azure.

حدد Next : Tags > وقم بإنشاء العلامات اختياريًا. العلامات هي أزواج أسماء/قيم تمكنك من تصنيف الموارد وعرض الفوترة الموحدة من خلال تطبيق العلامة نفسها على موارد ومجموعات موارد متعددة.

حدد Next : Review + create > لمراجعة المعلومات حول مساحة عمل Azure Managed Grafana ونقطة النهاية الخاصة والشبكة الظاهرية وDNS. يمكنك أيضا تحديد Download a template for automation لإعادة استخدام بيانات JSON من هذا النموذج لاحقًا.

حدد إنشاء.

بمجرد اكتمال النشر، ستتلقى إعلامًا بإنشاء نقطة النهاية الخاصة بك. إذا تمت الموافقة عليها تلقائيا، يمكنك البدء في الوصول إلى مساحة العمل الخاصة بك بشكل خاص. وإلا، يتعين عليك الانتظار للحصول على الموافقة.

إدارة اتصال الارتباط الخاص

انتقل إلى الوصول الخاص للشبكات >في مساحة عمل Azure Managed Grafana للوصول إلى نقاط النهاية الخاصة المرتبطة بمساحة العمل الخاصة بك.

تحقق من حالة الاتصال لاتصال الارتباط الخاص بك. عند إنشاء نقطة نهاية خاصة، لا بد من الموافقة على الاتصال. إذا كان المورد الذي تقوم بإنشاء نقطة نهاية خاصة له موجودًا في دليلك، ولديك أذونات كافية، ستتم الموافقة على طلب الاتصال تلقائيًا. بخلاف ذلك، يجب عليك انتظار موافقة مالك هذا المورد على طلب الاتصال الخاص بك. لمزيد من المعلومات حول نماذج الموافقة على الاتصال، انتقل إلى إدارة نقاط نهاية Azure الخاصة.

للموافقة على اتصال أو رفضه أو إزالته يدويًا، حدد خانة الاختيار بجوار نقطة النهاية التي تريد تحريرها وحدد عنصر إجراء من القائمة العلوية.

حدد اسم نقطة النهاية الخاصة لفتح مورد نقطة النهاية الخاصة والوصول إلى مزيد من المعلومات أو لتحرير نقطة النهاية الخاصة.

إذا كانت لديك مشكلات في نقطة نهاية خاصة، فتحقق من الدليل التالي: استكشاف مشكلات اتصال نقطة النهاية الخاصة لـ Azure وإصلاحها.

الخطوات التالية

في هذا الدليل الإرشادي، تعلمت كيفية إعداد وصول خاص من المستخدمين إلى مساحة عمل Azure Managed Grafana. لمعرفة كيفية تكوين الوصول الخاص بين مساحة عمل Grafana المدارة ومصدر بيانات، راجع الاتصال إلى مصدر بيانات بشكل خاص.