إدارة الوصول إلى مساحة عمل في Microsoft Playwright Testing Preview

في هذه المقالة، ستتعلم كيفية إدارة الوصول إلى مساحة عمل في Microsoft Playwright Testing Preview. تستخدم الخدمة التحكم في الوصول المستند إلى دور Azure (Azure RBAC) لتخويل حقوق الوصول إلى مساحة العمل الخاصة بك. تعيينات الأدوار هي الطريقة التي تتحكم بها في الوصول إلى الموارد باستخدام Azure RBAC.

هام

اختبار Microsoft Playwright قيد المعاينة حاليا. للحصول على الشروط القانونية التي تنطبق على ميزات Azure الموجودة في الإصدار التجريبي أو المعاينة أو التي لم يتم إصدارها بعد في التوفر العام، راجع شروط الاستخدام التكميلية لمعاينات Microsoft Azure.

المتطلبات الأساسية

لتعيين الأدوار في Azure، يحتاج حسابك إلى مسؤول istrator أو Owner أو أحد أدوار المسؤول الكلاسيكية.

للتحقق من أذوناتك في مدخل Microsoft Azure:

- في مدخل Microsoft Azure، انتقل إلى مساحة عمل Microsoft Playwright Testing.

- في الجزء الأيمن، حدد التحكم بالوصول (IAM)، ثم حدد عرض وصولي.

الأدوار الافتراضية

تستخدم مساحات عمل اختبار Microsoft Playwright ثلاثة أدوار مضمنة في Azure. لمنح المستخدمين حق الوصول إلى مساحة عمل، يمكنك تعيين أحد الأدوار المضمنة في Azure التالية:

| الدور | مستوى الوصول |

|---|---|

| القارئ | - الوصول للقراءة فقط إلى مساحة العمل في مدخل Playwright. - عرض نتائج الاختبار لمساحة العمل. - لا يمكن إنشاء الرموز المميزة للوصول إلى مساحة العمل أو حذفها. لا يمكن تشغيل اختبارات Playwright على الخدمة. |

| المساهم | - الوصول الكامل لإدارة مساحة العمل في مدخل Azure ولكن لا يمكن تعيين أدوار في Azure RBAC. - الوصول الكامل إلى مساحة العمل في مدخل Playwright. - إنشاء وحذف رموز الوصول المميزة الخاصة بهم. - تشغيل اختبارات Playwright على الخدمة. |

| المالك | - الوصول الكامل لإدارة مساحة العمل في مدخل Microsoft Azure، بما في ذلك تعيين الأدوار في Azure RBAC. - الوصول الكامل إلى مساحة العمل في مدخل Playwright. - إنشاء وحذف رموز الوصول المميزة الخاصة بهم. - تشغيل اختبارات Playwright على الخدمة. |

هام

قبل تعيين دور Azure RBAC، حدد نطاق الوصول المطلوب. تملي أفضل الممارسات أنه من الأفضل دائما منح أضيق نطاق ممكن فقط. يتم توريث أدوار التحكم في الوصول استناداً إلى الدور لـ Azure المحددة على نطاق أوسع بواسطة الموارد الموجودة تحتها. لمزيد من المعلومات حول نطاق تعيينات دور التحكم في الوصول استناداً إلى الدور لـ Azure، راجع فهم نطاق التحكم في الوصول استناداً إلى الدور لـ Azure.

منح حق الوصول إلى مستخدم

يمكنك منح مستخدم حق الوصول إلى مساحة عمل اختبار Microsoft Playwright باستخدام مدخل Microsoft Azure:

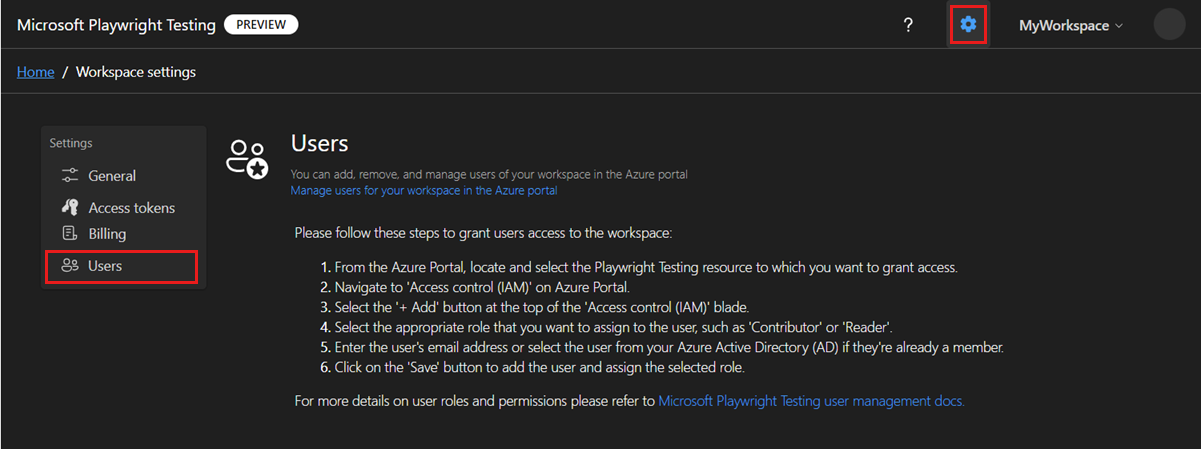

سجل الدخول إلى مدخل Playwright باستخدام حساب Azure الخاص بك.

حدد أيقونة إعدادات مساحة العمل، ثم انتقل إلى صفحة المستخدمون .

حدد إدارة المستخدمين لمساحة العمل الخاصة بك في مدخل Microsoft Azure للانتقال إلى مساحة العمل الخاصة بك في مدخل Microsoft Azure.

بدلا من ذلك، يمكنك الانتقال مباشرة إلى مدخل Microsoft Azure وتحديد مساحة العمل الخاصة بك:

- سجل الدخول إلى مدخل Azure.

- أدخل Playwright Testing في مربع البحث، ثم حدد Playwright Testing في فئة Services .

- حدد مساحة عمل Microsoft Playwright Testing من القائمة.

- في الجزء الأيمن، حدد Access Control (IAM).

في صفحة Access Control (IAM)، حدد Add > Add role assignment.

إذا لم يكن لديك أذونات لتعيين الأدوار، يتم تعطيل الخيار إضافة تعيين دور.

في علامة التبويب Role ، حدد Privileged administrator roles.

حدد أحد الأدوار الافتراضية لاختبار Microsoft Playwright، ثم حدد التالي.

في علامة التبويب الأعضاء ، تأكد من تحديد المستخدم أو المجموعة أو كيان الخدمة.

حدد Select members، وابحث عن المستخدمين أو المجموعات أو كيانات الخدمة وحددها.

حدد Review + assign لتعيين الدور.

لمزيد من المعلومات حول كيفية تعيين الأدوار، راجع تعيين أدوار Azure باستخدام مدخل Microsoft Azure.

إبطال الوصول لمستخدم

يمكنك إبطال وصول المستخدم إلى مساحة عمل Microsoft Playwright Testing باستخدام مدخل Microsoft Azure:

في مدخل Microsoft Azure، انتقل إلى مساحة عمل Microsoft Playwright Testing.

في الجزء الأيمن، حدد Access Control (IAM)، ثم حدد Role assignments.

في قائمة تعيينات الأدوار، أضف علامة اختيار إلى جانب المستخدم والدور الذي تريد إزالته، ثم حدد إزالة.

حدد نعم في نافذة التأكيد لإزالة تعيين الدور.

لمزيد من المعلومات حول كيفية إزالة تعيينات الأدوار، راجع إزالة تعيينات دور Azure.

(اختياري) استخدام مجموعات أمان Microsoft Entra لإدارة الوصول إلى مساحة العمل

بدلا من منح الوصول إلى مستخدمين فرديين أو إبطاله، يمكنك إدارة الوصول لمجموعات المستخدمين باستخدام مجموعات أمان Microsoft Entra. يتضمن هذا الأسلوب الفوائد التالية:

- تجنب الحاجة إلى منح قادة الفريق أو المشروع دور المالك في مساحة العمل. يمكنك منحهم حق الوصول إلى مجموعة الأمان فقط للسماح لهم بإدارة الوصول إلى مساحة العمل.

- يمكنك تنظيم أذونات المستخدمين وإدارتها وإبطالها على مساحة عمل وموارد أخرى كمجموعة، دون الحاجة إلى إدارة الأذونات على أساس المستخدم حسب المستخدم.

- يساعدك استخدام مجموعات Microsoft Entra على تجنب الوصول إلى حد الاشتراك في تعيينات الأدوار.

لاستخدام مجموعات أمان Microsoft Entra:

إضافة مالك المجموعة. لدى هذا المستخدم أذونات لإضافة أعضاء للمجموعة أو إزالتهم. لا يطلب من مالك المجموعة أن يكون عضوا في المجموعة، أو أن يكون له دور RBAC مباشر على مساحة العمل.

قم بتعيين دور RBAC للمجموعة على مساحة العمل، مثل Reader أو Contributor.

إضافة أعضاء المجموعة. يمكن للأعضاء المضافين الآن الوصول إلى مساحة العمل.

إنشاء دور مخصص للمستأجرين المقيدين

إذا كنت تستخدم قيود مستأجر Microsoft Entra والمستخدمين الذين لديهم وصول مؤقت، يمكنك إنشاء دور مخصص في Azure RBAC لإدارة الأذونات ومنح حق الوصول لتشغيل الاختبارات.

نفذ الخطوات التالية لإدارة الأذونات باستخدام دور مخصص:

اتبع هذه الخطوات لإنشاء دور Azure مخصص.

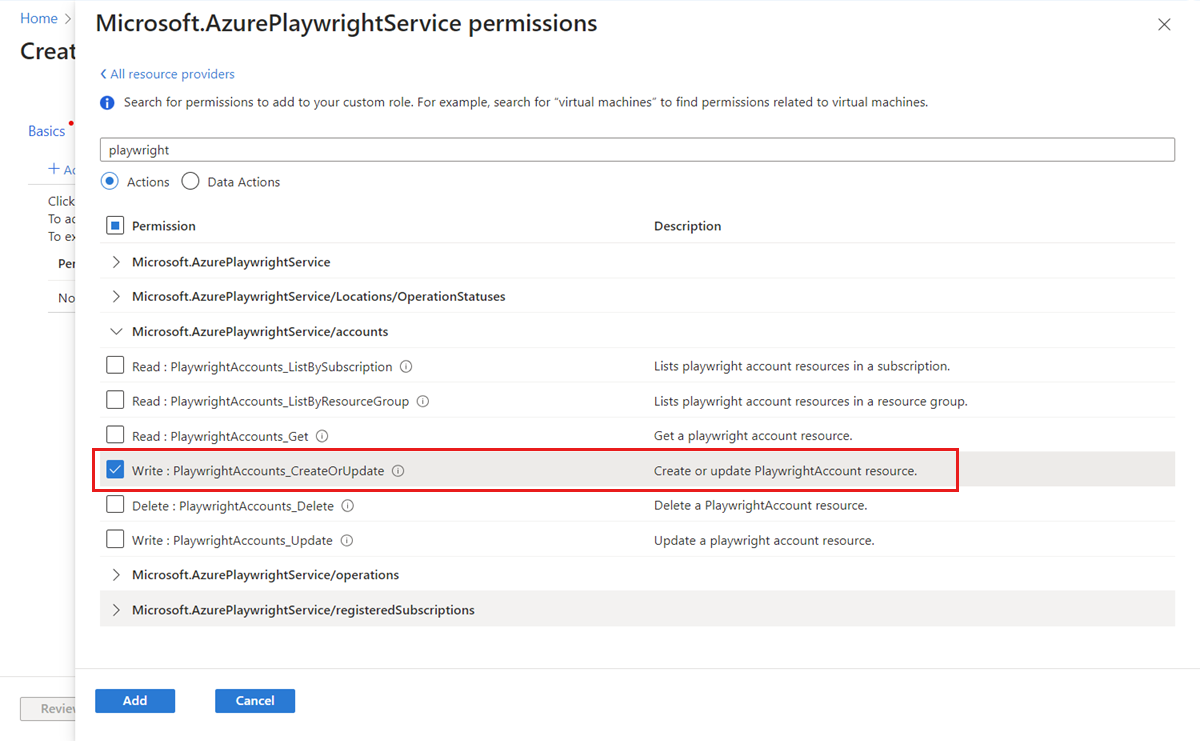

حدد إضافة أذونات، وأدخل Playwright في مربع البحث، ثم حدد Microsoft.AzurePlaywrightService.

microsoft.playwrightservice/accounts/writeحدد الإذن، ثم حدد إضافة.اتبع هذه الخطوات لإضافة تعيين دور للدور المخصص إلى حساب المستخدم.

يمكن للمستخدم الآن متابعة تشغيل الاختبارات في مساحة العمل.

استكشاف الأخطاء وإصلاحها

فيما يلي بعض الأمور التي يجب أن تكون على دراية بها أثناء استخدام التحكم في الوصول المستند إلى دور Azure (Azure RBAC):

عند إنشاء مورد في Azure، مثل مساحة عمل، فأنت لست مالك المورد تلقائيا. يتم توريث دورك من أعلى دور نطاق يتم تخويلك مقابله في هذا الاشتراك. على سبيل المثال، إذا كنت مساهما في الاشتراك، فلديك الأذونات لإنشاء مساحة عمل Microsoft Playwright Testing. ومع ذلك، سيتم تعيين دور المساهم مقابل مساحة العمل هذه، وليس دور المالك.

عندما يكون هناك تعيينان للدور لنفس مستخدم Microsoft Entra مع أقسام متعارضة من Actions/NotActions، قد لا تسري عملياتك المدرجة في NotActions من دور واحد إذا تم إدراجها أيضا كإجراءات في دور آخر. لمعرفة المزيد حول كيفية تحليل Azure لتعيينات الأدوار، اقرأ كيف يحدد Azure RBAC ما إذا كان المستخدم لديه حق الوصول إلى مورد.

قد يستغرق الأمر أحيانا ما يصل إلى ساعة واحدة حتى تسري تعيينات الأدوار الجديدة على الأذونات المخزنة مؤقتا.

المحتوى ذو الصلة

تعرف على كيفية إدارة مساحات عمل اختبار Playwright

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ