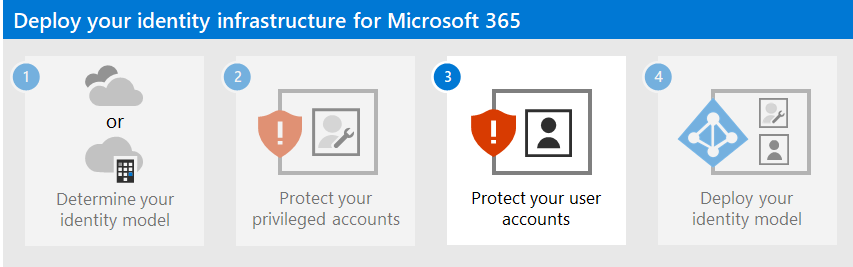

الخطوة 2. حماية حسابات Microsoft 365 المميزة

تنطبق هذه المقالة على كل من Microsoft 365 Enterprise Office 365 Enterprise.

اطلع على جميع محتويات الشركات الصغيرة الخاصة بنا حول مساعدة الشركات الصغيرة وتعليمها.

عادة ما تتم الخروقات الأمنية لمستأجر Microsoft 365، بما في ذلك جمع المعلومات وهجمات التصيد الاحتيالي، عن طريق المساس ببيانات اعتماد حساب Microsoft 365 المميز. الأمان في السحابة هو شراكة بينك وبين Microsoft:

تم بناء خدمات Microsoft السحابية على أساس من الثقة والأمان. توفر لك Microsoft عناصر التحكم في الأمان والقدرات لمساعدتك في حماية بياناتك وتطبيقاتك.

أنت تملك بياناتك وهوياتك ومسؤولية حمايتها وأمان مواردك المحلية وأمان مكونات السحابة التي تتحكم فيها.

توفر Microsoft إمكانات للمساعدة في حماية مؤسستك، ولكنها فعالة فقط إذا كنت تستخدمها. إذا لم تستخدمها، فقد تكون عرضة للهجوم. لحماية حساباتك المميزة، تتوفر Microsoft هنا لمساعدتك في الحصول على إرشادات مفصلة من أجل:

إنشاء حسابات مخصصة ومميزة وقائمة على السحابة واستخدامها فقط عند الضرورة.

تكوين المصادقة متعددة العوامل (MFA) لحسابات Microsoft 365 المميزة المخصصة واستخدام أقوى شكل من أشكال المصادقة الثانوية.

حماية الحسابات المتميزة باستخدام توصيات الوصول إلى الهوية ثقة معدومة والجهاز.

ملاحظة

لتأمين أدوارك المتميزة، تحقق من أفضل الممارسات لأدوار Microsoft Entra لتأمين الوصول المتميز إلى المستأجر الخاص بك.

1. إنشاء حسابات مستخدمين مخصصة ومميزة وقائمة على السحابة واستخدامها فقط عند الضرورة

بدلا من استخدام حسابات المستخدمين اليومية التي تم تعيين أدوار المسؤول لها، قم بإنشاء حسابات مستخدمين مخصصة لها أدوار المسؤول في Microsoft Entra ID.

من هذه اللحظة فصاعدا، يمكنك تسجيل الدخول باستخدام الحسابات المميزة المخصصة فقط للمهام التي تتطلب امتيازات المسؤول. يجب إجراء جميع إدارة Microsoft 365 الأخرى عن طريق تعيين أدوار إدارية أخرى لحسابات المستخدمين.

ملاحظة

يتطلب هذا خطوات إضافية لتسجيل الخروج كحساب مستخدم يومي وتسجيل الدخول باستخدام حساب مسؤول مخصص. ولكن يجب القيام بذلك فقط في بعض الأحيان لعمليات المسؤول. ضع في اعتبارك أن استرداد اشتراكك في Microsoft 365 بعد خرق حساب المسؤول يتطلب المزيد من الخطوات.

تحتاج أيضا إلى إنشاء حسابات وصول في حالات الطوارئ لمنع تأمينها عن طريق الخطأ من Microsoft Entra ID.

يمكنك حماية حساباتك المميزة بشكل أكبر باستخدام Microsoft Entra إدارة الهويات المتميزة (PIM) لتعيين أدوار المسؤول في الوقت المناسب عند الطلب.

2. تكوين المصادقة متعددة العوامل لحسابات Microsoft 365 المميزة المخصصة

تتطلب المصادقة متعددة العوامل (MFA) معلومات إضافية تتجاوز اسم الحساب وكلمة المرور. يدعم Microsoft 365 أساليب التحقق الإضافية هذه:

- تطبيق Microsoft Authenticator

- مكالمة هاتفية

- رمز تحقق تم إنشاؤه عشوائيا تم إرساله من خلال رسالة نصية

- بطاقة ذكية (ظاهرية أو فعلية) (تتطلب مصادقة خارجية)

- جهاز البيومترية

- رمز Oauth المميز

ملاحظة

بالنسبة للمنظمات التي يجب أن تلتزم بمعايير المعهد الوطني للمعايير والتكنولوجيا (NIST)، يتم تقييد استخدام مكالمة هاتفية أو طرق التحقق الإضافية المستندة إلى الرسائل النصية. انقر هنا للحصول على التفاصيل.

إذا كنت شركة صغيرة تستخدم حسابات المستخدمين المخزنة فقط في السحابة (نموذج الهوية السحابي فقط)، فقم بإعداد المصادقة متعددة العوامل لتكوين المصادقة متعددة العوامل (MFA) باستخدام مكالمة هاتفية أو رمز التحقق من الرسالة النصية المرسل إلى هاتف ذكي لكل حساب مميز مخصص.

إذا كنت مؤسسة أكبر تستخدم نموذج هوية مختلط Microsoft 365، فلديك المزيد من خيارات التحقق. إذا كان لديك البنية الأساسية للأمان موجودة بالفعل لأسلوب مصادقة ثانوي أقوى، فقم بإعداد المصادقة متعددة العوامل وتكوين كل حساب مميز مخصص لأسلوب التحقق المناسب.

إذا لم تكن البنية الأساسية للأمان لأسلوب التحقق الأقوى المطلوب في مكانها وتعمل ل Microsoft 365 MFA، نوصي بشدة بتكوين حسابات مميزة مخصصة باستخدام المصادقة متعددة العوامل باستخدام تطبيق Microsoft Authenticator أو مكالمة هاتفية أو رمز التحقق من الرسائل النصية المرسل إلى هاتف ذكي لحساباتك المميزة كإجراء أمان مؤقت. لا تترك حساباتك المميزة المخصصة دون الحماية الإضافية التي توفرها المصادقة متعددة العوامل.

لمزيد من المعلومات، راجع المصادقة متعددة العوامل ل Microsoft 365.

3. حماية حسابات المسؤولين باستخدام توصيات الوصول إلى الهوية ثقة معدومة والجهاز

للمساعدة في ضمان قوة عاملة آمنة ومنتجة، توفر Microsoft مجموعة من التوصيات للهوية والوصول إلى الجهاز. للهوية، استخدم التوصيات والإعدادات في هذه المقالات:

الحماية الإضافية للمؤسسات

استخدم هذه الطرق الإضافية للتأكد من أن حسابك المميز والتكوين الذي تقوم بتنفيذه باستخدامه آمنان قدر الإمكان.

محطة عمل الوصول المتميز

للتأكد من أن تنفيذ المهام ذات الامتيازات العالية آمن قدر الإمكان، استخدم محطة عمل وصول متميزة (PAW). PAW هو كمبيوتر مخصص يستخدم فقط لمهام التكوين الحساسة، مثل تكوين Microsoft 365 الذي يتطلب حسابا متميزا. نظرا لأن هذا الكمبيوتر لا يستخدم يوميا لاستعراض الإنترنت أو البريد الإلكتروني، فمن الأفضل حمايته من هجمات الإنترنت والتهديدات.

للحصول على إرشادات حول كيفية إعداد محطة العمل المتميزة، راجع تأمين الأجهزة كجزء من قصة الوصول المتميز.

لتمكين Azure PIM لحسابات المستأجر والمسؤول Microsoft Entra، راجع خطوات تكوين PIM.

لتطوير خارطة طريق شاملة لتأمين الوصول المتميز ضد المهاجمين عبر الإنترنت، راجع تأمين الوصول المتميز لعمليات النشر المختلطة والسحابات في Microsoft Entra ID.

إدارة الهويات المتميزة

بدلا من تعيين دور مسؤول لحساباتك المميزة بشكل دائم، يمكنك استخدام PIM لتمكين التعيين عند الطلب في الوقت المناسب لدور المسؤول عند الحاجة.

تنتقل حسابات المسؤول من كونها مسؤولين دائمين إلى مسؤولين مؤهلين. دور المسؤول غير نشط حتى يحتاجه شخص ما. ثم تكمل عملية تنشيط لإضافة دور المسؤول إلى الحساب المميز لفترة محددة مسبقا من الوقت. عند انتهاء الوقت، يزيل PIM دور المسؤول من الحساب المميز.

يؤدي استخدام إدارة الهويات المتميزة (PIM) وهذه العملية إلى تقليل مقدار الوقت الذي تتعرض فيه حساباتك المتميزة للهجوم والاستخدام من قبل المستخدمين الضارين.

يتطلب استخدام هذه الميزة إما اشتراكات Microsoft Entra ID Governance أو Microsoft Entra ID P2. للعثور على الترخيص المناسب لمتطلباتك، راجع مقارنة ميزات Microsoft Entra ID المتوفرة بشكل عام.

للحصول على معلومات حول تراخيص المستخدمين، راجع متطلبات الترخيص لاستخدام إدارة الهويات المتميزة.

لمزيد من المعلومات، اطلع على:

- إدارة الهويات المتميزة.

- تأمين الوصول المتميز لعمليات التوزيع المختلطة والسحابات في Microsoft Entra ID

إدارة الوصول المتميز

يتم تمكين إدارة الوصول المتميز عن طريق تكوين النهج التي تحدد الوصول في الوقت المناسب للأنشطة المستندة إلى المهام في المستأجر الخاص بك. يمكن أن يساعد في حماية مؤسستك من الخروقات التي قد تستخدم حسابات المسؤول المميزة الحالية مع الوصول الدائم إلى البيانات الحساسة أو الوصول إلى إعدادات التكوين الهامة. على سبيل المثال، يمكنك تكوين نهج إدارة وصول متميز يتطلب موافقة صريحة للوصول إلى إعدادات علبة بريد المؤسسة وتغييرها في المستأجر الخاص بك.

في هذه الخطوة، ستقوم بتمكين إدارة الوصول المتميز في المستأجر الخاص بك وتكوين نهج الوصول المتميزة التي توفر أمانا إضافيا للوصول المستند إلى المهام إلى البيانات وإعدادات التكوين لمؤسستك. هناك ثلاث خطوات أساسية للبدء بالوصول المتميز في مؤسستك:

- إنشاء مجموعة الموافق

- تمكين الوصول المتميز

- إنشاء نهج الموافقة

تمكن إدارة الوصول المتميز مؤسستك من العمل بامتيازات صفرية وتوفر طبقة من الدفاع ضد الثغرات الأمنية الناشئة بسبب مثل هذا الوصول الإداري الدائم. يتطلب الوصول المتميز موافقات لتنفيذ أي مهمة لها نهج موافقة مقترنة محددة. يجب على المستخدمين الذين يحتاجون إلى تنفيذ المهام المضمنة في نهج الموافقة طلب الموافقة على الوصول ومنحهم.

لتمكين إدارة الوصول المتميز، راجع بدء استخدام إدارة الوصول المتميز.

لمزيد من المعلومات، راجع التعرف على إدارة الوصول المتميز.

برنامج إدارة معلومات الأمان والأحداث (SIEM) لتسجيل Microsoft 365

يقوم برنامج SIEM الذي يتم تشغيله على خادم بإجراء تحليل في الوقت الحقيقي لتنبيهات الأمان والأحداث التي تم إنشاؤها بواسطة التطبيقات وأجهزة الشبكة. للسماح لخادم SIEM بتضمين تنبيهات وأحداث أمان Microsoft 365 في وظائف التحليل وإعداد التقارير الخاصة به، ادمج Microsoft Entra ID في SEIM الخاص بك. راجع مقدمة حول تكامل سجل Azure.

الخطوة التالية

تابع مع الخطوة 3 لتأمين حسابات المستخدمين.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ