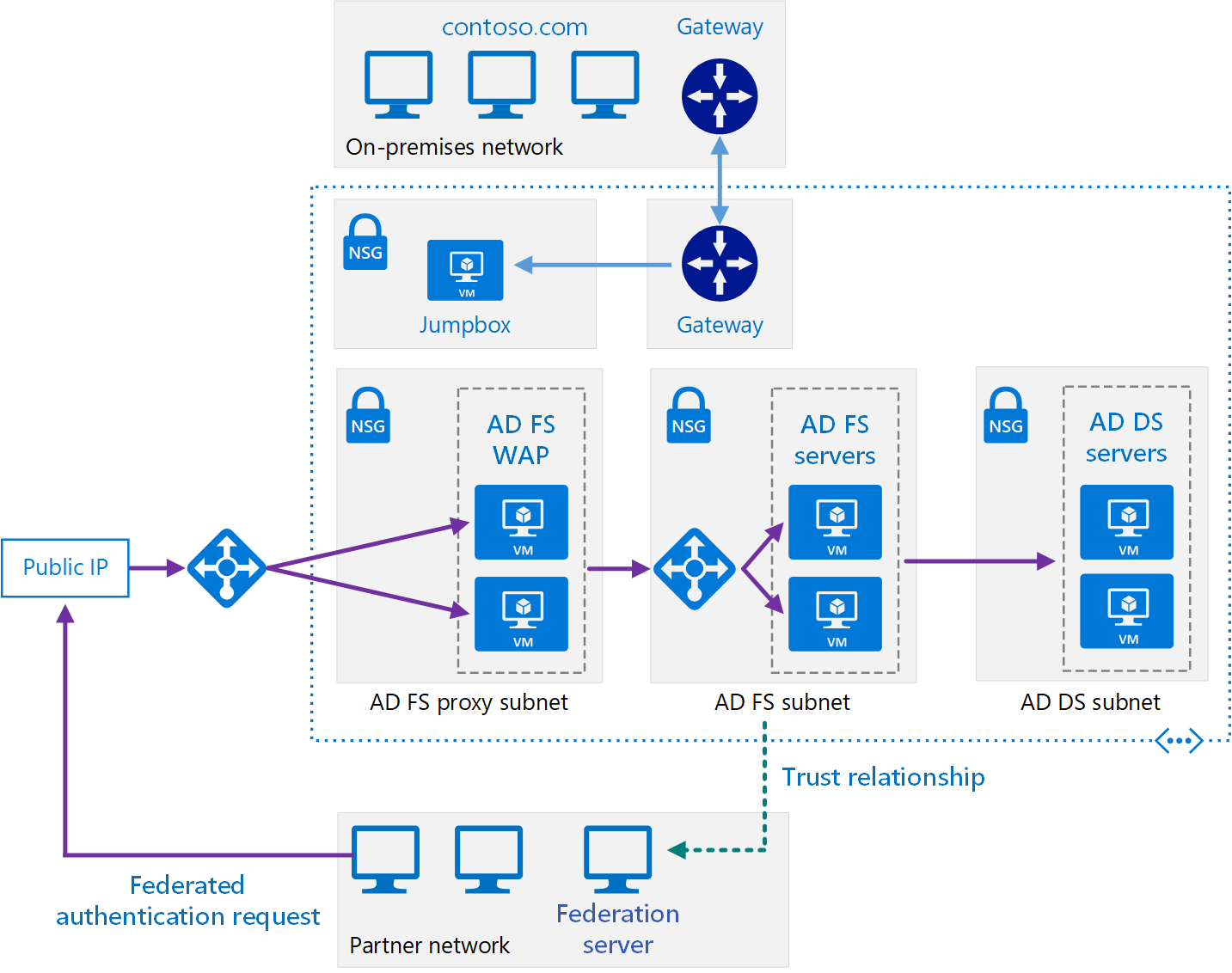

تنفذ هذه البنية المرجعية شبكة مختلطة آمنة توسع شبكتك المحلية إلى Azure وتستخدم خدمات الأمان المشترك لـ Active Directory (AD FS) لإجراء المصادقة الموحدة والتخويل للمكونات التي تعمل في Azure.

الهندسة

قم بتنزيل ملف Visio لهذه البنية.

إشعار

يتضمن ملف Visio 4 علامات تبويب من الرسومات التخطيطية. حدد علامة التبويب AD FS للاطلاع على الرسم التخطيطي للبنية ذات الصلة لهذه المقالة.

Workflow

شبكة خدمات مجال Active Directory الفرعية. يتم تضمين خوادم AD DS في الشبكة الفرعية الخاصة بها مع قواعد مجموعة أمان الشبكة (NSG) التي تعمل كجدار حماية.

خوادم خدمات مجال Active Directory. وحدات التحكم بالمجال التي تعمل كأجهزة ظاهرية في Azure. توفر هذه الخوادم مصادقة الهويات المحلية داخل المجال.

الشبكة الفرعية خدمات الأمان المشترك لـ Active Directory. توجد خوادم خدمات الأمان المشترك لـ Active Directory داخل شبكتها الفرعية الخاصة مع قواعد NSG التي تعمل كجدار حماية.

خوادم خدمات الأمان المشترك لـ Active Directory. توفر خوادم AD FS تخويلًا ومصادقة متحدين. في هذه البنية، يقومون بتنفيذ المهام التالية:

تلقي رموز الأمان المميزة التي تحتوي على مطالبات قدمها خادم اتحاد شريك نيابة عن مستخدم شريك. يتحقق AD FS من أن الرموز المميزة صالحة قبل تمرير المطالبات إلى تطبيق الويب الذي يعمل في Azure لتخويل الطلبات.

التطبيق الذي يعمل في Azure هو جهة الاعتماد. يجب أن يصدر خادم الاتحاد الشريك مطالبات يفهمها تطبيق الويب. يشار إلى خوادم الاتحاد الشريك كشركاء حساب، لأنها ترسل طلبات الوصول نيابة عن الحسابات المصادق عليها في المؤسسة الشريكة. تسمى خوادم AD FS بشركاء الموارد لأنها توفر الوصول إلى الموارد (تطبيق الويب).

مصادقة الطلبات الواردة وتخويلها من المستخدمين الخارجيين الذين يقومون بتشغيل مستعرض ويب أو جهاز يحتاج إلى الوصول إلى تطبيقات الويب، باستخدام خدمات مجال Active Directory وخدمة تسجيل جهاز Active Directory.

يتم تكوين خوادم خدمات الأمان المشترك لـ Active Directory كمزرعة يتم الوصول إليها من خلال موازن تحميل Azure. يحسن هذا التنفيذ التوفر وقابلية التوسع. لا يتم عرض خوادم AD FS مباشرة على الإنترنت. تتم تصفية جميع نسبة استخدام الإنترنت من خلال خوادم وكيل تطبيق الويب AD FS وDMZ (يشار إليها أيضًا باسم شبكة محيطة).

لمزيد من المعلومات حول كيفية عمل خدمات الأمان المشترك لـ Active Directory، راجع نظرة عامة خدمات الأمان المشترك لـ Active Directory. أيضًا، تحتوي المقالة نشر خدمات الأمان المشترك لـ Active Directory في Azure على مقدمة مفصلة خطوة بخطوة للتنفيذ.

الشبكة الفرعية لوكيل AD FS. يمكن احتواء خوادم وكيل AD FS داخل الشبكة الفرعية الخاصة بها، مع توفير قواعد NSG الحماية. يتم عرض الخوادم الموجودة في هذه الشبكة الفرعية إلى الإنترنت من خلال مجموعة من الأجهزة الظاهرية للشبكة التي توفر جدار حماية بين شبكة Azure الظاهرية والإنترنت.

خوادم وكيل تطبيق الويب خدمات الأمان المشترك لـ Active Directory (WAP). تعمل هذه الأجهزة الظاهرية كخوادم خدمات الأمان المشترك لـ Active Directory للطلبات الواردة من المؤسسات الشريكة والأجهزة الخارجية. تعمل خوادم WAP كعامل تصفية، حيث تحمي خوادم خدمات الأمان المشترك لـ Active Directory من الوصول المباشر من الإنترنت. كما هو الحال مع خوادم خدمات الأمان المشترك لـ Active Directory، يمنحك نشر خوادم WAP في مزرعة مع موازنة التحميل توفرًا وقابلية توسع أكبر من نشر مجموعة من الخوادم المستقلة.

إشعار

للحصول على معلومات مفصلة حول تثبيت خوادم WAP، راجع تثبيت وتكوين خادم وكيل تطبيق الويب

المؤسسة الشريكة. مؤسسة شريكة تقوم بتشغيل تطبيق ويب يطلب الوصول إلى تطبيق ويب يعمل في Azure. يصادق خادم الاتحاد في المؤسسة الشريكة الطلبات محليا، ويرسل رموز الأمان المميزة التي تحتوي على مطالبات إلى AD FS قيد التشغيل في Azure. يتحقق AD FS في Azure من صحة رموز الأمان المميزة، وإذا كان صالحا، يمكن تمرير المطالبات إلى تطبيق الويب الذي يعمل في Azure لتخويلها.

إشعار

يمكنك أيضا تكوين نفق VPN باستخدام بوابة Azure لتوفير الوصول المباشر إلى AD FS للشركاء الموثوق بهم. لا تمر الطلبات الواردة من هؤلاء الشركاء عبر خوادم WAP.

المكونات

توسع هذه البنية التنفيذ الموضح في توسيع AD DS إلى Azure. يحتوي على المكونات التالية.

- الشبكة الفرعية AD DS

- خوادم AD DS

- الشبكة الفرعية ل AD FS

- خوادم AD FS

- الشبكة الفرعية لوكيل AD FS

- خوادم وكيل تطبيق الويب AD FS (WAP)

تفاصيل السيناريو

يمكن استضافة AD FS محليا، ولكن إذا كان تطبيقك مختلطا يتم فيه تنفيذ بعض الأجزاء في Azure، فقد يكون نسخ خدمات الأمان المشترك ل Active Directory في السحابة أكثر كفاءة.

يوضح الرسم التخطيطي السابق السيناريوهات التالية:

- يصل رمز التطبيق من مؤسسة شريكة إلى تطبيق ويب مستضاف داخل Azure VNet.

- يصل مستخدم خارجي مسجل لديه بيانات اعتماد مخزنة داخل خدمات مجال Active Directory (DS) إلى تطبيق ويب مستضاف داخل Azure VNet.

- يقوم مستخدم متصل بشبكتك الظاهرية باستخدام جهاز معتمد بتنفيذ تطبيق ويب مستضاف داخل Azure VNet.

تركز هذه البنية المرجعية على الاتحاد السلبي، حيث تقرر خوادم الاتحاد كيفية مصادقة مستخدم ومتى. يوفر المستخدم معلومات تسجيل الدخول عند بدء تشغيل التطبيق. تستخدم مستعرضات الويب هذه الآلية بشكل شائع وتتضمن بروتوكولا يعيد توجيه المستعرض إلى موقع يصادق عليه المستخدم. يدعم AD FS أيضًا الاتحاد النشط، حيث يتحمل التطبيق مسؤولية توفير بيانات الاعتماد دون مزيد من تفاعل المستخدم، ولكن هذا السيناريو خارج نطاق هذه البنية.

للحصول على اعتبارات أخرى، راجع اختيار حل لتكامل Active Directory محلي مع Azure.

حالات الاستخدام المحتملة

تتضمن الاستخدامات النموذجية لهذه البنية الأساسية هذه الحَالات:

- التطبيقات المختلطة حيث يتم تشغيل أحمال العمل جزئياً في أماكن العمل وجزئياً في Azure.

- الحلول التي تستخدم التخويل الموحد لعرض تطبيقات الويب للمؤسسات الشريكة.

- الأنظمة التي تدعم الوصول من مستعرضات الويب التي تعمل خارج جدار الحماية التنظيمي.

- الأنظمة التي تمكن المستخدمين من الوصول إلى تطبيقات الويب عن طريق الاتصال من الأجهزة الخارجية المعتمدة مثل أجهزة الكمبيوتر البعيدة ودفاتر الملاحظات والأجهزة المحمولة الأخرى.

التوصيات

تنطبق التوصيات التالية على معظم السيناريوهات. اتبع هذه التوصيات ما لم يكن لديك متطلب محدد يلغيها.

توصيات الشبكات

تكوين واجهة الشبكة لكل من الأجهزة الظاهرية التي تستضيف خوادم AD FS وWAP مع عناوين IP خاصة ثابتة.

لا تعطي عناوين IP العامة لأجهزة AD FS الظاهرية. لمزيد من المعلومات، راجع قسم اعتبارات المقياس.

قم بتعيين عنوان IP لخوادم خدمة اسم المجال المفضلة والثانوية (DNS) لواجهات الشبكة لكل AD FS وWAP VM للإشارة إلى الأجهزة الظاهرية لـ Active Directory DS. يجب أن تقوم أجهزة Active Directory DS الظاهرية بتشغيل DNS. هذه الخطوة ضرورية لتمكين كل جهاز ظاهري من الانضمام إلى المجال.

تثبيت AD FS

توفر المقالة Deploying a Federation Server Farm إرشادات مفصلة لتثبيت وتكوين AD FS. قم بتنفيذ المهام التالية قبل تكوين خادم AD FS الأول في المزرعة:

الحصول على شهادة موثوق بها بشكل عام لإجراء مصادقة الخادم. يجب أن يحتوي اسم الموضوع على الاسم الذي يستخدمه العملاء للوصول إلى خدمة الاتحاد. يمكن أن يكون هذا اسم DNS المسجل لموازن التحميل، على سبيل المثال، adfs.contoso.com (تجنب استخدام أسماء أحرف البدل مثل *.contoso.com، لأسباب أمنية). استخدم نفس الشهادة على جميع الأجهزة الظاهرية لخادم AD FS. يمكنك شراء شهادة من مرجع مصدق موثوق به، ولكن إذا كانت مؤسستك تستخدم خدمات شهادات Active Directory، فيمكنك إنشاء خدماتك الخاصة.

يتم استخدام الاسم البديل للموضوع بواسطة خدمة تسجيل الجهاز (DRS) لتمكين الوصول من الأجهزة الخارجية. يجب أن يكون هذا من النموذج enterpriseregistration.contoso.com.

لمزيد من المعلومات، راجع الحصول على شهادة طبقة مآخذ توصيل آمنة (SSL) وتكوينها لـ AD FS.

على وحدة التحكم بالمجال، قم بإنشاء مفتاح جذر جديد لخدمة توزيع المفاتيح. تعيين الوقت الفعال إلى الوقت الحالي ناقص 10 ساعات (يقلل هذا التكوين من التأخير الذي يمكن أن يحدث في توزيع المفاتيح ومزامنتها عبر المجال). هذه الخطوة ضرورية لدعم إنشاء حساب خدمة المجموعة المستخدم لتشغيل خدمة AD FS. يوضح أمر PowerShell التالي مثالًا على كيفية القيام بذلك:

Add-KdsRootKey -EffectiveTime (Get-Date).AddHours(-10)أضف كل خادم AD FS VM إلى المجال.

إشعار

لتثبيت AD FS، يجب تشغيل وحدة التحكم بالمجال التي تشغل محاكي وحدة التحكم بالمجال الأساسية (PDC) دور العملية الرئيسية الفردية (FSMO) المرن للمجال ويمكن الوصول إليه من أجهزة AD FS الظاهرية.

الثقة بخدمات الأمان المشترك لـ Active Directory

إنشاء ثقة اتحاد بين تثبيت AD FS الخاص بك، وخوادم الاتحاد لأي مؤسسات شريكة. تكوين أي تصفية المطالبات وتعيينها المطلوبة.

- يجب على موظفي DevOps في كل مؤسسة شريكة إضافة ثقة جهة اعتماد لتطبيقات الويب التي يمكن الوصول إليها من خلال خوادم AD FS.

- يجب على موظفي DevOps في مؤسستك تكوين ثقة موفر المطالبات لتمكين خوادم AD FS من الوثوق بالمطالبات التي تقدمها المؤسسات الشريكة.

- يجب على موظفي DevOps في مؤسستك أيضا تكوين AD FS لتمرير المطالبات إلى تطبيقات الويب الخاصة بمؤسستك.

لمزيد من المعلومات، راجع Establishing Federation Trust.

نشر تطبيقات الويب الخاصة بمؤسستك وإتاحتها للشركاء الخارجيين باستخدام المصادقة المسبقة من خلال خوادم WAP. لمزيد من المعلومات، راجع نشر التطبيقات باستخدام المصادقة المسبقة لـAD FS

يدعم AD FS تحويل الرمز المميز وزيادة. لا يوفر معرف Microsoft Entra هذه الميزة. باستخدام AD FS، عند إعداد علاقات الثقة، يمكنك:

- تكوين تحويلات المطالبة لقواعد التخويل. على سبيل المثال، يمكنك تعيين أمان المجموعة من تمثيل تستخدمه مؤسسة شريكة غير تابعة لـ Microsoft إلى شيء يمكن لـ Active Directory DS تخويله في مؤسستك.

- تحويل المطالبات من تنسيق إلى آخر. على سبيل المثال، يمكنك التعيين من SAML 2.0 إلى SAML 1.1 إذا كان تطبيقك يدعم مطالبات SAML 1.1 فقط.

مراقبة AD FS

توفر حزمة إدارة مركز النظام من Microsoft خدمات الأمان المشترك لـ Active Directory 2012 R2 مراقبة استباقية وتفاعلية لنشر AD FS لخادم الاتحاد. تراقب حزمة الإدارة هذه:

- الأحداث التي تسجلها خدمة AD FS في سجلات الأحداث الخاصة بها.

- بيانات الأداء التي تجمعها عدادات أداء AD FS.

- الصحة العامة لنظام خدمات الأمان المشترك لـActive Directory وتطبيقات الويب (الأطراف المعتمدة)، وتوفر تنبيهات للمشكلات والتحذيرات الحرجة.

خيار آخر هو Monitor AD FS باستخدام Microsoft Entra الاتصال Health. يوفر Microsoft Entra الاتصال Health مراقبة قوية للبنية الأساسية للهوية المحلية. فإنه يتيح لك الحفاظ على اتصال موثوق به بـ «Microsoft 365» و«Microsoft Online Services». وتتحقق هذه الموثوقية من خلال تزويد قدرات المراقبة لمكونات الهوية الرئيسية الخاصة بك. أيضا، فإنه يسهل الوصول إلى نقاط البيانات الرئيسية حول هذه المكونات.

الاعتبارات

تنفذ هذه الاعتبارات ركائز Azure Well-Architected Framework، وهو عبارة عن مجموعة من المبادئ التوجيهية التي يمكن استخدامها لتحسين جودة حمل العمل. لمزيد من المعلومات، يرجى مراجعةMicrosoft Azure Well-Architected Framework.

كفاءة الأداء

كفاءة الأداء هي قدرة حمل عملك على تغيير الحجم لتلبية المطالب التي يضعها المستخدمون عليها بطريقة فعالة. لمزيد من المعلومات، يرجى مراجعةأنماط كفاءة الأداء.

تعطي الاعتبارات التالية، الملخصة من المقالة تخطيط نشر AD FS الخاص بك، نقطة بداية لتحجيم مزارع AD FS:

- إذا كان لديك أقل من 1000 مستخدم، فلا تقم بإنشاء خوادم مخصصة، ولكن بدلا من ذلك قم بتثبيت AD FS على كل خادم من خوادم خدمات مجال Active Directory في السحابة. تأكد من أن لديك خادمين على الأقل لـActive Directory DS للحفاظ على التوفر. إنشاء خادم WAP واحد.

- إذا كان لديك ما بين 1000 و15000 مستخدم، فبادر بإنشاء خادمين مخصصين ل AD FS واثنين من خوادم WAP المخصصة.

- إذا كان لديك ما بين 15,000 و60,000 مستخدم، قم بإنشاء ما بين ثلاثة وخمسة خوادم AD FS مخصصة واثنين على الأقل من خوادم WAP المخصصة.

تفترض هذه الاعتبارات أنك تستخدم أحجام VM ثنائية النواة (D4_v2 القياسية أو أفضل) في Azure.

إذا كنت تستخدم قاعدة البيانات الداخلية لـ Windows لتخزين بيانات تكوين AD FS، فأنت مقيد بثمانية خوادم AD FS في المزرعة. إذا كنت تتوقع أنك بحاجة إلى المزيد في المستقبل، فاستخدم SQL Server. لمزيد من المعلومات، راجع دور قاعدة بيانات تكوين AD FS.

الموثوقيه

تضمن الموثوقية أن التطبيق الخاص بك يمكن أن يفي بالالتزامات التي تتعهد بها لعملائك. لمزيد من المعلومات، يرجى مراجعة نظرة عامة على ركيزة الموثوقية.

إنشاء مزرعة AD FS مع خادمين على الأقل لزيادة توفر الخدمة. استخدم حسابات تخزين مختلفة لكل جهاز ظاهري لـ AD FS في المزرعة. يساعد هذا الأسلوب على التأكد من أن الفشل في حساب تخزين واحد لا يجعل المزرعة بأكملها غير قابلة للوصول.

إنشاء مجموعات توفر Azure منفصلة لأجهزة AD FS وWAP الظاهرية. تأكد من وجود جهازين ظاهريين على الأقل في كل مجموعة. يجب أن تحتوي كل مجموعة توفر على مجالي تحديث على الأقل واثنين من مجالات الخطأ.

تكوين موازنات التحميل لأجهزة AD FS الظاهرية وأجهزة WAP الظاهرية كما يلي:

استخدم موازن تحميل Azure لتوفير وصول خارجي إلى الأجهزة الظاهرية لـ WAP، وموازن تحميل داخلي لتوزيع الحمل عبر خوادم AD FS في المزرعة.

تمرير نسبة استخدام الشبكة التي تظهر فقط على المنفذ 443 (HTTPS) إلى خوادم AD FS/WAP.

امنح موازن التحميل عنوان IP ثابتًا.

إنشاء فحص صحة باستخدام HTTP مقابل

/adfs/probe. لمزيد من المعلومات، راجع التحقق من صحة موازن تحميل الأجهزة ووكيل تطبيق الويب / AD FS 2012 R2.إشعار

تستخدم خوادم AD FS بروتوكول إشارة اسم الخادم (SNI)، لذلك تفشل محاولة التحقق باستخدام نقطة نهاية HTTPS من موازن التحميل.

أضف سجل DNS إلى المجال لموازن تحميل AD FS. حدد عنوان IP لموازن التحميل، وامنحه اسمًا في المجال (مثل adfs.contoso.com). هذا هو اسم العملاء وخوادم WAP المستخدمة للوصول إلى مزرعة خوادم AD FS.

يمكنك استخدام إما SQL Server أو قاعدة البيانات الداخلية لـ Windows للاحتفاظ بمعلومات تكوين AD FS. يوفر قاعدة البيانات الداخلية لـ Windows التكرار الأساسي. تتم كتابة التغييرات مباشرة إلى واحدة فقط من قواعد بيانات AD FS في مجموعة خدمات الأمان المشترك لـ Active Directory، بينما تستخدم الخوادم الأخرى النسخ المتماثل للسحب للحفاظ على تحديث قواعد البيانات الخاصة بها. يمكن أن يوفر استخدام SQL Server التكرار الكامل لقاعدة البيانات وقابلية الوصول العالية باستخدام تجاوز الفشل للمجموعات أو النسخ المتطابق.

الأمان

ويوفر عامل الأمان ضمانات للحماية من الهجمات المتعمدة واستغلال البيانات والأنظمة القيمة الخاصة بك. للمزيد من المعلومات، يرجى الرجوع إلى نظرة عامة على ركيزة الأمان.

يستخدم AD FS HTTPS، لذا تأكد من أن قواعد NSG للشبكة الفرعية التي تحتوي على الأجهزة الظاهرية لطبقة الويب تسمح بطلبات HTTPS. يمكن أن تنشأ هذه الطلبات من الشبكة المحلية، والشبكات الفرعية التي تحتوي على طبقة الويب، وطبقة الأعمال، وطبقة البيانات، وDMZ الخاص، وDMZ العام، والشبكة الفرعية التي تحتوي على خوادم AD FS.

منع التعرض المباشر لخوادم AD FS إلى الإنترنت. خوادم AD FS هي أجهزة كمبيوتر مرتبطة بالمجال لديها تخويل كامل لمنح رموز الأمان المميزة. إذا تم اختراق خادم، يمكن للمستخدم الضار إصدار رموز الوصول الكاملة لجميع تطبيقات الويب وجميع خوادم الاتحاد المحمية بواسطة AD FS. إذا كان يجب على النظام معالجة الطلبات من المستخدمين الخارجيين الذين لا يتصلون من مواقع الشركاء الموثوق بهم، فاستخدم خوادم WAP لمعالجة هذه الطلبات. لمزيد من المعلومات، راجع مكان وضع وكيل خادم الاتحاد.

ضع خوادم AD FS وخوادم WAP في شبكات فرعية منفصلة مع جدران الحماية الخاصة بها. يمكنك استخدام قواعد NSG لتعريف قواعد جدار الحماية. يجب أن تسمح جميع جدران الحماية بنسبة استخدام الشبكة على المنفذ 443 (HTTPS).

تقييد الوصول المباشر لتسجيل الدخول إلى خوادم AD FS وWAP. يجب أن يكون موظفو DevOps فقط قادرين على الاتصال. لا تنضم إلى خوادم WAP إلى المجال.

ضع في اعتبارك استخدام مجموعة من الأجهزة الظاهرية للشبكة التي تسجل معلومات مفصلة عن حركة المرور التي تجتاز حافة الشبكة الظاهرية لأغراض التدقيق.

تحسين التكلفة

يركز تحسين التكلفة على البحث عن طرق للحد من النفقات غير الضرورية وتحسين الكفاءة التشغيلية. لمزيد من المعلومات، راجع نظرة عامة على ركيزة تحسين التكلفة.

فيما يلي اعتبارات التكلفة للخدمات المستخدمة في هذه البنية.

خدمات مجال AD

ضع في اعتبارك الحصول على خدمات مجال Active Directory كخدمة مشتركة تستهلكها أحمال عمل متعددة لخفض التكاليف. لمزيد من المعلومات، راجع أسعار خدمات مجال Active Directory.

خدمات الأمان المشترك لـ Active Directory

للحصول على معلومات حول الإصدارات التي يقدمها معرف Microsoft Entra، راجع تسعير Microsoft Entra. تتوفر ميزة خدمات اتحاد AD في جميع الإصدارات.

التميز التشغيلي

يجب أن يكون موظفو DevOps مستعدين لأداء المهام التالية:

- إدارة خوادم الاتحاد، بما في ذلك إدارة مزرعة AD FS، وإدارة نهج الثقة على خوادم الاتحاد، وإدارة الشهادات المستخدمة من قبل خدمات الاتحاد.

- إدارة خوادم WAP بما في ذلك إدارة مزرعة WAP والشهادات.

- إدارة تطبيقات الويب بما في ذلك تكوين الأطراف المعتمدة وأساليب المصادقة وتعيينات المطالبات.

- النسخ الاحتياطي لمكونات AD FS.

للحصول على اعتبارات DevOps أخرى، راجع DevOps: توسيع خدمات مجال Active Directory (AD DS) إلى Azure.

المساهمون

تحتفظ Microsoft بهذه المقالة. وهي مكتوبة في الأصل من قبل المساهمين التاليين.

الكاتب الرئيسي:

- سارة باركس | مهندس حلول سحابي أول

لمشاهدة ملفات تعريف LinkedIn غير العامة، سجل الدخول إلى LinkedIn.

الخطوات التالية

- وثائق Azure Activity Directory

- إدارة الهوية في التطبيقات متعددة المُستأجرين

- أمان إدارة الهوية

- Azure Firewall