تشفير بيانات شفاف لقاعدة بيانات SQL، ومثيل SQL المدار، وAzure Synapse Analytics

ينطبق على: Azure SQL Database

Azure SQL Database  Azure SQL Managed Instance

Azure SQL Managed Instance  Azure Synapse Analytics

Azure Synapse Analytics

يساعد تشفير البيانات الشفاف (TDE) في حماية قاعدة بيانات Azure SQL ومثيل Azure SQL المدار وAzure Synapse Analytics ضد تهديد النشاط غير المتصل الضار عن طريق تشفير البيانات الثابتة. فإنه ينفذ تشفير في الوقت الحقيقي وفك تشفير لقاعدة البيانات والنسخ الاحتياطية المقترنة وملفات سجل المعاملات الثابتة دون الحاجة إلى تغييرات على التطبيق. افتراضيًا، يتم تمكين TDE لجميع قواعد بيانات Azure SQL التي تم نشرها حديثًا ويجب تمكينها يدويًا لقواعد بيانات Azure SQL القديمة. بالنسبة لمثيل Azure SQL المدار، يتم تمكين TDE على مستوى المثيل وقواعد البيانات التي تم إنشاؤها حديثًا. يجب تمكين TDE يدويًا لـ Azure Synapse Analytics.

ملاحظة

تنطبق هذه المقالة على قاعدة بيانات Azure SQL ومثيل SQL Azure المدار وAzure Synapse Analytics (تجمعات SQL المخصصة ( المعروفة سابقًا بـ SQL DW)). للحصول على وثائق حول تشفير البيانات الشفاف لتجمعات SQL المخصصة داخل مساحات عمل Synapse، راجع تشفير Azure Synapse Analytics.

ملاحظة

قد يتم إرسال بعض العناصر التي تأخذ محتوى العميل بعين الاعتبار، مثل أسماء الجداول وأسماء الكائنات وأسماء الفهارس، في ملفات السجل للحصول على الدعم واستكشاف الأخطاء وإصلاحها بواسطة Microsoft.

TDE ينفذ في الوقت الحقيقي الإدخال / إخراج التشفير وفك تشفير البيانات على مستوى الصفحة. يتم فك تشفير كل صفحة عند قراءتها في الذاكرة ثم تشفيرها قبل كتابتها على القرص. يقوم TDE بتشفير تخزين قاعدة البيانات بأكملها باستخدام مفتاح متماثل يسمى مفتاح تشفير قاعدة البيانات (DEK). عند بدء تشغيل قاعدة البيانات، يتم فك تشفير DEK المشفر ثم يُستخدم لفك تشفير وإعادة تشفير ملفات قاعدة البيانات في عملية محرك قاعدة بيانات SQL Server. يُعد DEK محمياً بواسطة حامي TDE. حامي TDE عبارة عن شهادة مُدارة بواسطة الخدمة (خدمة تشفير بيانات شفاف مُدارة) أو مفتاح غير متماثل مخزن في Azure Key Vault (تشفير بيانات شفاف مُدار بواسطة العميل).

بالنسبة إلى قاعدة بيانات Azure SQL وAzure Synapse Analytics، يتم تعيين حامي TDE على مستوى الخادم ويتم توريثه بواسطة جميع قواعد البيانات المشفرة المرتبطة بهذا الخادم. بالنسبة إلى Azure SQL المثيل المدار، يتم تعيين حامي TDE على مستوى المثيل ويتم توريثه بواسطة جميع قواعد البيانات المشفرة على هذا المثيل. يشير مصطلح الخادم إلى كل من الخادم والمثيل في جميع أنحاء هذه الوثيقة، ما لم يذكر بشكل مختلف.

هام

يتم تشفير جميع قواعد البيانات التي تم إنشاؤها حديثًا في قاعدة بيانات SQL بشكل افتراضي باستخدام خدمة تشفير البيانات الشفافة المُدارة. تكون قواعد بيانات SQL الموجودة التي تم إنشاؤها قبل مايو 2017 وقواعد البيانات SQL التي تم إنشاؤها من خلال الاستعادة والنسخ المتماثل الجغرافي ونسخة قاعدة البيانات غير مشفرة بشكل افتراضي. لا يتم تشفير قواعد بيانات مثيل SQL المُدار الموجودة التي تم إنشاؤها قبل فبراير 2019 بشكل افتراضي. ترث قواعد بيانات مثيل SQL المُدار التي تم إنشاؤها من خلال استعادة حالة التشفير من المصدر. لاستعادة قاعدة بيانات TDE مشفرة موجودة، يجب أولاً استيراد شهادة TDE المطلوبة إلى مثيل SQL المُدار.

ملاحظة

لا يمكن استخدام TDE لتشفير قواعد بيانات النظام، مثل قاعدة البيانات master، في قاعدة بيانات Azure SQL ومثيل Azure SQL المُدار. تحتوي قاعدة البيانات master على كائنات مطلوبة لتنفيذ عمليات TDE على قواعد بيانات المستخدم. يُستحسن عدم تخزين أي بيانات حساسة في قواعد بيانات النظام. ويجري الآن تعميم تشفير البنية الأساسية الذي يشفر قواعد بيانات النظام بما في ذلك قاعدة البيانات "master".

تشفير البيانات الشفافة الذي تديره الخدمة

في Azure، الإعداد الافتراضي لـ TDE هو أن DEK محمي بواسطة شهادة خادم مضمن. شهادة الخادم المضمنة فريدة لكل خادم وخوارزمية التشفير المستخدمة هي AES 256. إذا كانت قاعدة بيانات في علاقة النسخ المتماثل الجغرافية، فيتم حماية كل من قواعد البيانات الأساسية والثانوية الجغرافية بواسطة مفتاح الخادم الأصل لقاعدة البيانات الأساسية. إذا كانت قاعدتا البيانات متصلتين بنفس الخادم، فإنهما تشتركان أيضاً في نفس الشهادة المضمنة. تقوم Microsoft تلقائيًا بتدوير هذه الشهادات وفقًا لسياسة الأمان الداخلي، كما تتم حماية المفتاح الجذر بواسطة مخزن سري داخلي توفره Microsoft. يمكن للعملاء التحقق من توافق قاعدة بيانات SQL ومثيل SQL المُدار مع نهج الأمان الداخلي في تقارير تدقيق جهات الأمان الأخرى المستقلة المتوفر على مركز توثيق Microsoft.

كما تقوم Microsoft بنقل المفاتيح وإدارتها بسهولة حسب الحاجة للنسخ المتماثل الجغرافي والاستعادة.

تشفير البيانات الشفاف الذي يديره العميل -Bring Your Own Key

كما يُشار إلى هذا بمصطلح دعم إنشاء مفتاحك (BYOK) لـTDE. في هذا السيناريو، يكون "حامي TDE" الذي يقوم بتشفير DEK مفتاحًا غير متماثل يديره العميل، ويتم تخزينه في Azure Key Vault المملوك والمدار بواسطة العميل (نظام إدارة المفاتيح الخارجية المستند إلى السحابة من Azure) ولا يترك استخراجه من Key Vault مرة أخرى. يمكن إنشاء حامي TDE بواسطة key vault أو نقله إلى key vault من جهاز وحدة أمان الأجهزة المحلية (HSM). تحتاج قاعدة بيانات SQL ومثيل SQL المُدار و Azure Synapse إلى منح أذونات إلى key vault المملوك بواسطة العميل لفك تشفير وتشفير DEK. إذا تم إبطال أذونات الخادم إلى المخزن الرئيسي، فستكون قاعدة البيانات غير قابلة للوصول، ويتم تشفير جميع البيانات.

مع TDE مع تكامل Azure Key Vault، يمكن للمستخدمين التحكم في مهام الإدارة الرئيسية بما في ذلك تناوب المفاتيح وأذونات الخزنة الرئيسية والنسخ الاحتياطية الرئيسية وتمكين التدقيق / الإبلاغ عن جميع حماة TDE باستخدام وظائف Azure Key Vault. يوفر Key Vault إدارة مركزية للمفاتيح، ويعزز وحدات HSM الخاضعة للمراقبة بإحكام، ويتيح فصل المهام بين إدارة المفاتيح والبيانات للمساعدة في تلبية الامتثال لنُهج الأمان. لمعرفة المزيد حول BYOK لقاعدة بيانات Azure SQL وAzure Synapse، راجع تشفير البيانات الشفاف باستخدام التكامل مع Azure Key Vault.

لبدء استخدام TDE باستخدام التكامل معAzure Key Vault، راجع الدلائل الإرشادية تشغيل تشفير البيانات الشفاف باستخدام مفتاحك من Key Vault.

نقل قاعدة بيانات محمية بتشفير البيانات الشفاف

لا تحتاج إلى فك تشفير قواعد البيانات للعمليات داخل Azure. يتم توريث إعدادات TDE في قاعدة البيانات المصدر أو قاعدة البيانات الأولية بشفافية على الهدف. تتضمن العمليات المضمنة ما يلي:

- الاستعادة الجغرافية

- الاستعادة في نقطة زمنية ذاتية الخدمة

- استعادة قاعدة بيانات محذوفة

- النسخ المتماثل الجغرافي النشط

- إنشاء نسخة من قاعدة بيانات

- استعادة ملف النسخ الاحتياطي إلى مثيل Azure SQL المُدار

هام

لا يتم دعم النسخ الاحتياطي اليدوي للنسخة فقط لقاعدة البيانات المشفرة بواسطة خدمة TDE المُدار في مثيل Azure SQL المُدار حيث لا يمكن الوصول إلى الشهادة المستخدمة للتشفير. في مثل هذه الحالة، استخدم ميزة الاستعادة إلي نقطة معينة من الوقت لنقل هذا النوع من قاعدة البيانات إلى مثيل SQL المُدار الآخر، أو التبديل إلى المفتاح المُدار بواسطة العميل.

وعند تصدير قاعدة بيانات محمية بواسطة TDE، لا يتم تشفير المحتوى المُصدّر من قاعدة البيانات. يتم تخزين هذا المحتوى المُصدّر في ملفات BACPAC غير المشفرة. تأكد من حماية ملفات BACPAC بشكل مناسب وتمكين TDE بعد انتهاء استيراد قاعدة البيانات الجديدة.

على سبيل المثال، إذا تم تصدير الملف BACPAC من مثيل SQL Server، لا يتم تشفير المحتوى المستورد لقاعدة البيانات الجديدة تلقائيًا. وبالمثل، إذا تم استيراد ملف BACPAC إلى مثيل SQL Server، لا تكون قاعدة البيانات الجديدة مشفرة تلقائيًا.

الاستثناء الوحيد هو عند تصدير قاعدة بيانات من وإلى نفس قاعدة بيانات SQL. يتم تمكين TDE على قاعدة البيانات الجديدة، ولكن ملف BACPAC نفسه لا يزال غير مشفر.

إدارة تشفير البيانات الشفاف

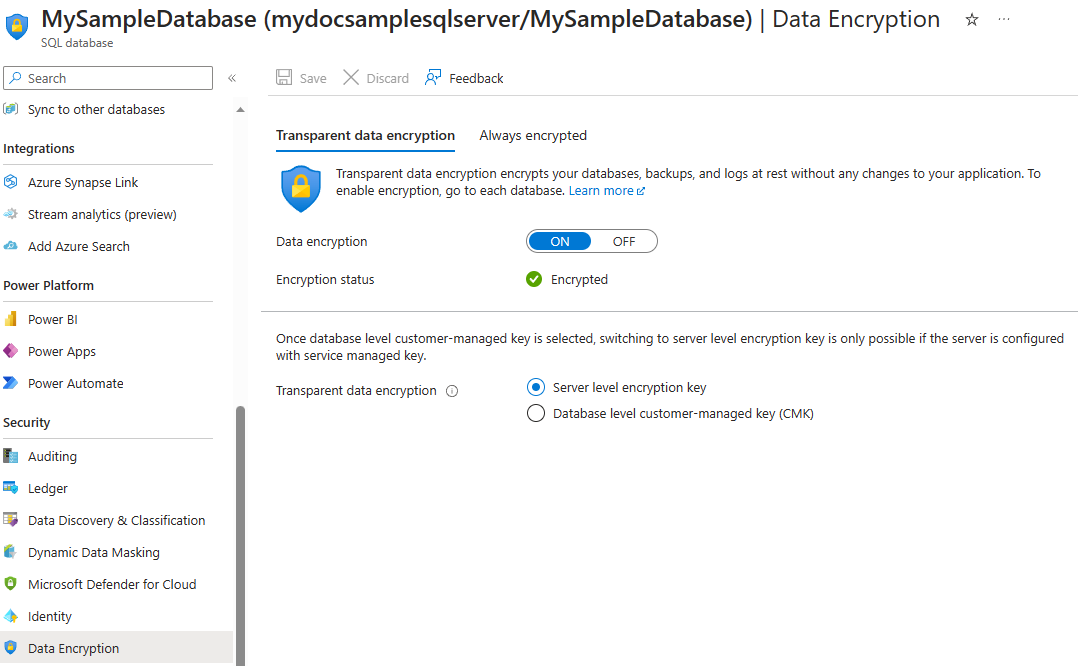

إدارة TDE في مدخل Microsoft Azure.

لتكوين TDE من خلال مدخل Microsoft Azure، يجب أن تكون متصلاً من خلال الدور كمالك لحساب Azure أو مساهم أو مدير أمان SQL.

قم بتمكين TDE على مستوى قاعدة البيانات أو تعطيله. بالنسبة لمثيل Azure SQL المُدار، استخدم Transact-SQL (T-SQL) لتشغيل TDE على قاعدة بيانات أو إيقاف تشغيله. بالنسبة لقاعدة بيانات Azure SQL وAzure Synapse، يمكنك إدارة TDE لقاعدة البيانات في مدخل Microsoft Azure بعد تسجيل الدخول باستخدام حساب مسؤول Azure أو حساب المساهم. ابحث عن إعدادات TDE ضمن قاعدة بيانات المستخدم. بشكل افتراضي، يتم استخدام تشفير البيانات الشفافة المدارة بواسطة الخدمة. يتم إنشاء شهادة TDE تلقائياً للخادم الذي يحتوي على قاعدة البيانات.

تقوم بتعيين المفتاح الرئيسي TDE، والمعروفة باسم حامي TDE، على مستوى الخادم أو المثيل. لاستخدام TDE مع دعم BYOK وحماية قواعد البيانات الخاصة بك باستخدام مفتاح من Key Vault، افتح إعدادات TDE ضمن إعدادات خادمك.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ