إدارة المستخدمين وكيانات الخدمة والمجموعات

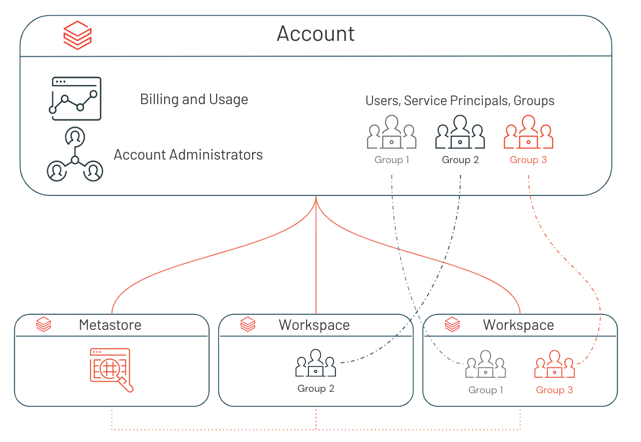

تقدم هذه المقالة نموذج إدارة هوية Azure Databricks وتوفر نظرة عامة حول كيفية إدارة المستخدمين والمجموعات وأساسيات الخدمة في Azure Databricks.

للحصول على منظور متمرس حول أفضل طريقة لتكوين الهوية في Azure Databricks، راجع أفضل ممارسات الهوية.

لإدارة الوصول للمستخدمين وكيانات الخدمة والمجموعات، راجع المصادقة والتحكم في الوصول.

هويات Azure Databricks

هناك ثلاثة أنواع من هوية Azure Databricks:

- المستخدمون: هويات المستخدم التي تم التعرف عليها بواسطة Azure Databricks وتمثيلها بواسطة عناوين البريد الإلكتروني.

- أساسيات الخدمة: الهويات للاستخدام مع الوظائف والأدوات التلقائية والأنظمة مثل البرامج النصية والتطبيقات وأنظمة CI/CD الأساسية.

- المجموعات: مجموعة من الهويات التي يستخدمها المسؤولون لإدارة وصول المجموعة إلى مساحات العمل والبيانات والكائنات الأخرى القابلة للتأمين. يمكن تعيين جميع هويات Databricks كأعضاء في المجموعات. هناك نوعان من المجموعات في Azure Databricks: مجموعات الحسابات والمجموعات المحلية لمساحة العمل. لمزيد من المعلومات، راجع الفرق بين مجموعات الحسابات والمجموعات المحلية لمساحة العمل.

يمكن أن يكون لديك بحد أقصى 10000 مستخدم مشترك ومدير خدمة و5000 مجموعة في حساب. يمكن أن تحتوي كل مساحة عمل على 10000 مستخدم وكيانات خدمة مشتركة كحد أقصى و5000 مجموعة.

للحصول على إرشادات مفصلة، راجع:

- إدارة المستخدمين

- إدارة كيانات الخدمة

- إدارة المجموعات

- مزامنة المستخدمين والمجموعات من معرف Microsoft Entra

روبوت Who يمكنه إدارة الهويات في Azure Databricks؟

لإدارة الهويات في Azure Databricks، يجب أن يكون لديك أحد الإجراءات التالية: دور مسؤول الحساب أو دور مسؤول مساحة العمل أو دور المدير في كيان الخدمة أو المجموعة.

يمكن لمسؤولي الحساب إضافة مستخدمين وأساسيات خدمة ومجموعات إلى الحساب وتعيين أدوار المسؤول لهم. يمكن لمسؤولي الحساب تحديث المستخدمين وكيانات الخدمة والمجموعات وحذفها في الحساب. يمكنهم منح المستخدمين حق الوصول إلى مساحات العمل، طالما أن مساحات العمل هذه تستخدم اتحاد الهوية.

لإنشاء مسؤول حسابك الأول، راجع إنشاء أول مسؤول حساب

يمكن لمسؤولي مساحة العمل إضافة مستخدمين وكيانات خدمة إلى حساب Azure Databricks. يمكنهم أيضا إضافة مجموعات إلى حساب Azure Databricks إذا تم تمكين مساحات العمل الخاصة بهم لاتحاد الهوية. يمكن لمسؤولي مساحة العمل منح المستخدمين وكيانات الخدمة والمجموعات حق الوصول إلى مساحات العمل الخاصة بهم. لا يمكنهم حذف المستخدمين وكيانات الخدمة من الحساب.

يمكن لمسؤولي مساحة العمل أيضا إدارة مجموعات مساحة العمل المحلية. لمزيد من المعلومات، راجع إدارة مجموعات مساحة العمل المحلية (القديمة).

يمكن لمديري المجموعة إدارة عضوية المجموعة وحذف المجموعة. يمكنهم أيضا تعيين دور مدير المجموعة للمستخدمين الآخرين. يكون لمسؤولي الحساب دور مدير المجموعة على جميع المجموعات في الحساب. يتمتع مسؤولو مساحة العمل بدور مدير المجموعة في مجموعات الحسابات التي يقومون بإنشائها. راجع روبوت Who يمكنه إدارة مجموعات الحسابات؟.

يمكن لمديري الخدمة الأساسيين إدارة الأدوار على كيان الخدمة. يكون لمسؤولي الحساب دور مدير الخدمة الأساسي على جميع كيانات الخدمة في الحساب. يتمتع مسؤولو مساحة العمل بدور مدير الخدمة الأساسي على كيانات الخدمة التي يقومون بإنشائها. لمزيد من المعلومات، راجع الأدوار لإدارة أساسيات الخدمة.

كيف يعين المسؤولون مستخدمين للحساب؟

توصي Databricks باستخدام تزويد SCIM لمزامنة جميع المستخدمين والمجموعات تلقائيا من Microsoft Entra ID (المعروف سابقا ب Azure Active Directory) إلى حساب Azure Databricks الخاص بك. لا يملك المستخدمون في حساب Azure Databricks أي وصول افتراضي إلى مساحة عمل أو بيانات أو موارد حساب. يمكن لمسؤولي الحساب ومسؤولي مساحة العمل تعيين مستخدمي الحساب إلى مساحات العمل. يمكن لمسؤولي مساحة العمل أيضا إضافة مستخدم جديد مباشرة إلى مساحة عمل، والتي تضيف المستخدم تلقائيا إلى الحساب وتعينه إلى مساحة العمل هذه.

باستخدام مشاركة لوحة المعلومات في الحساب، يمكن للمستخدمين مشاركة لوحات المعلومات المنشورة مع مستخدمين آخرين في حساب Databricks، حتى إذا لم يكن هؤلاء المستخدمون أعضاء في مساحة العمل الخاصة بهم. لمزيد من المعلومات، راجع ما هي المشاركة في الحساب؟.

للحصول على إرشادات مفصلة حول إضافة مستخدمين إلى الحساب، راجع:

- مزامنة المستخدمين والمجموعات من معرف Microsoft Entra

- إضافة مستخدمين إلى حسابك

- إضافة كيانات الخدمة إلى حسابك

- إضافة مجموعات إلى حسابك

كيف يعين المسؤولون المستخدمين لمساحات العمل؟

لتمكين مستخدم أو كيان خدمة أو مجموعة من العمل في مساحة عمل Azure Databricks، يحتاج مسؤول الحساب أو مسؤول مساحة العمل إلى تعيينهم إلى مساحة عمل. يمكنك تعيين الوصول إلى مساحة العمل للمستخدمين وكيانات الخدمة والمجموعات الموجودة في الحساب طالما تم تمكين مساحة العمل لاتحاد الهوية.

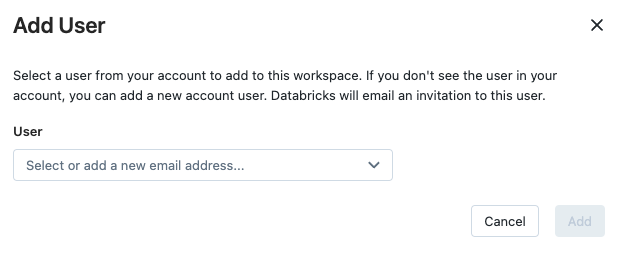

يمكن لمسؤولي مساحة العمل أيضا إضافة مستخدم جديد أو كيان خدمة أو مجموعة حساب مباشرة إلى مساحة عمل. يضيف هذا الإجراء تلقائيا المستخدم أو كيان الخدمة أو مجموعة الحساب المختارة إلى الحساب ويعينها إلى مساحة العمل المحددة هذه.

إشعار

يمكن لمسؤولي مساحة العمل أيضا إنشاء مجموعات مساحة عمل محلية قديمة في مساحات العمل باستخدام واجهة برمجة تطبيقات مجموعات مساحة العمل. لا تتم إضافة مجموعات مساحة العمل المحلية تلقائيا إلى الحساب. لا يمكن تعيين مجموعات مساحة العمل المحلية إلى مساحات عمل إضافية، أو منح حق الوصول إلى البيانات في مخزن بيانات تعريف كتالوج Unity.

بالنسبة لمساحات العمل التي لم يتم تمكينها لاتحاد الهوية، يدير مسؤولو مساحة العمل مستخدمي مساحة العمل وأساسيات الخدمة والمجموعات الخاصة بهم بالكامل ضمن نطاق مساحة العمل. تتم إضافة المستخدمين وكيانات الخدمة المضافة إلى مساحات العمل الموحدة غير المتعلقة بالهوية تلقائيا إلى الحساب. المجموعات المضافة إلى مساحات العمل الموحدة غير الخاصة بالهوية هي مجموعات مساحة عمل محلية قديمة لا تتم إضافتها إلى الحساب.

للحصول على إرشادات مفصلة، راجع:

كيف يمكن المسؤولون اتحاد الهوية على مساحة عمل؟

إذا تم إنشاء حسابك بعد 9 نوفمبر 2023، يتم تمكين اتحاد الهوية على جميع مساحات العمل الجديدة بشكل افتراضي، ولا يمكن تعطيله.

لتمكين اتحاد الهوية في مساحة عمل، يحتاج مسؤول الحساب إلى تمكين مساحة العمل ل Unity Catalog عن طريق تعيين مخزن بيانات تعريف كتالوج Unity. راجع تمكين مساحة عمل كتالوج Unity.

عند اكتمال التعيين، يتم وضع علامة على اتحاد الهوية على أنه ممكن في علامة تبويب تكوين مساحة العمل في وحدة تحكم الحساب.

يمكن لمسؤولي مساحة العمل معرفة ما إذا كانت مساحة العمل تحتوي على اتحاد هوية ممكن من صفحة إعدادات مسؤول مساحة العمل. في مساحة عمل موحدة للهوية، عند اختيار إضافة مستخدم أو كيان خدمة أو مجموعة في إعدادات مسؤول مساحة العمل، يكون لديك خيار تحديد مستخدم أو كيان خدمة أو مجموعة من حسابك لإضافتها إلى مساحة العمل.

في مساحة عمل متحدة غير هوية، ليس لديك خيار إضافة مستخدمين أو أساسيات خدمة أو مجموعات من حسابك.

تعيين أدوار المسؤولين

يمكن لمسؤولي الحساب تعيين مستخدمين آخرين كمسؤولي حسابات. يمكن أن يصبحوا أيضا مسؤولي metastore كتالوج Unity بحكم إنشاء metastore، ويمكنهم نقل دور مسؤول metastore إلى مستخدم أو مجموعة أخرى.

يمكن لكل من مسؤولي الحساب ومسؤولي مساحة العمل تعيين مستخدمين آخرين كمسؤولين في مساحة العمل. يتم تحديد دور مسؤول مساحة العمل من خلال العضوية في مجموعة مسؤولي مساحة العمل، وهي مجموعة افتراضية في Azure Databricks ولا يمكن حذفها.

يمكن لمسؤولي الحساب أيضا تعيين مستخدمين آخرين كمسؤولين في Marketplace.

راجع:

- تعيين أدوار مسؤول الحساب إلى مستخدم

- تعيين دور مسؤول مساحة العمل إلى مستخدم باستخدام صفحة إعدادات مسؤول مساحة العمل

- تعيين مسؤول metastore

- تعيين دور مسؤول Marketplace

إعداد تسجيل الدخول الأحادي (SSO)

يتوفر تسجيل الدخول الأحادي (SSO) في شكل Microsoft Entra ID (المعروف سابقا ب Azure Active Directory) تسجيل الدخول المدعوم في Azure Databricks لجميع العملاء. يمكنك استخدام Microsoft Entra ID تسجيل الدخول الأحادي لكل من وحدة تحكم الحساب ومساحات العمل.

راجع تسجيل الدخول الأحادي.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ