بنية الأمان لحلول IoT

عند تصميم حل إنترنت الأشياء وتصميمه، من المهم فهم التهديدات المحتملة وتضمين الدفاعات المناسبة. يساعدك فهم كيفية اختراق المهاجم لنظام على التأكد من وجود عوامل التخفيف المناسبة من البداية.

نماذج التهديدات

توصي Microsoft باستخدام عملية نمذجة المخاطر كجزء من تصميم حل IoT. إذا لم تكن على دراية بنمذجة المخاطر ودورة حياة التطوير الآمنة، فشاهد:

الأمان لدى IoT

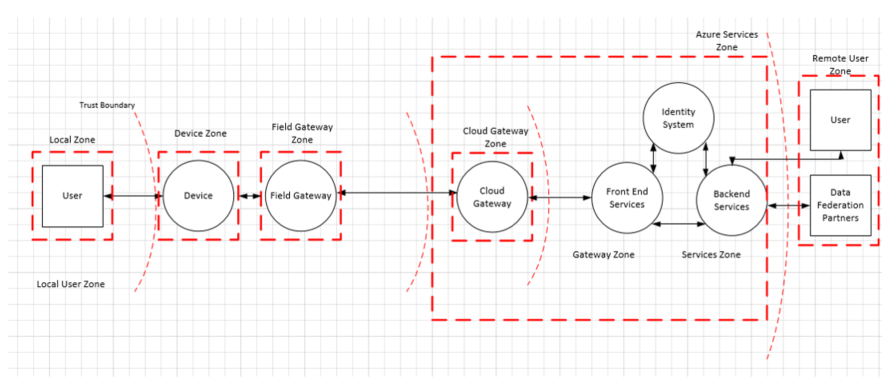

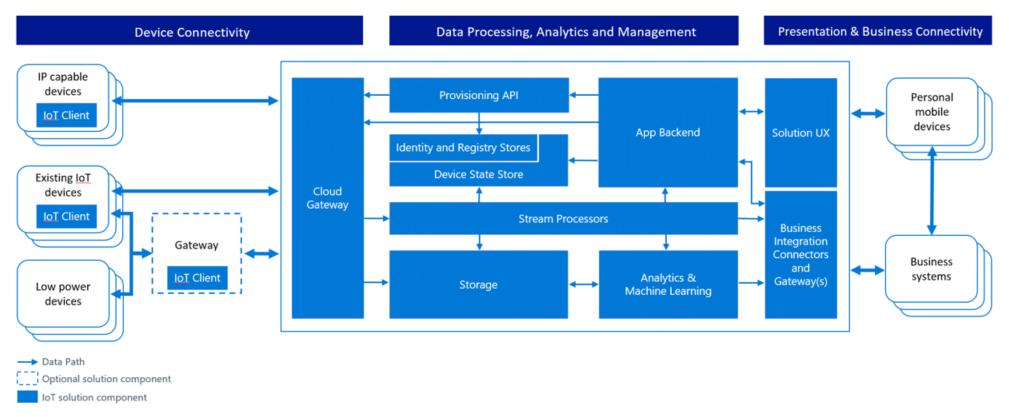

من المفيد تقسيم بنية IoT إلى عدة مناطق كجزء من تمرين نمذجة المخاطر:

- الجهاز

- بوابة الحقل

- بوابة السحابة

- الخدمة

غالبا ما يكون لكل منطقة بياناتها ومتطلبات المصادقة والتخويل الخاصة بها. يمكنك أيضا استخدام المناطق لعزل الضرر وتقييد تأثير مناطق الثقة المنخفضة على مناطق الثقة الأعلى.

يتم فصل كل منطقة بحد ثقة، يظهر كخط أحمر منقط في الرسم التخطيطي التالي. يمثل نقل البيانات من مصدر إلى آخر. أثناء هذا الانتقال، يمكن أن تخضع البيانات للتهديدات التالية:

- تزييف الهوية

- العبث بالبيانات

- القدرة على الإنكار

- كشف المعلومات

- رفض الخدمة

- رفع الامتيازات

لمعرفة المزيد، راجع نموذج تصنيف المخاطر.

يمكنك استخدام تصنيف المخاطر لنمذجة التهديدات لكل مكون داخل كل منطقة. وتتناول الأقسام التالية كل عنصر من المكونات والشواغل والحلول الأمنية المحددة التي ينبغي وضعها موضع التنفيذ.

يناقش الجزء المتبقي من هذه المقالة التهديدات والتخفيفات لهذه المناطق والمكونات بمزيد من التفصيل.

منطقة الجهاز

بيئة الجهاز هي المساحة المحيطة بالجهاز حيث يكون الوصول الفعلي والوصول الرقمي للشبكة المحلية إلى الجهاز ممكنا. ومن المفترض أن تكون الشبكة المحلية متميزة ومعزولة عن الإنترنت العام، ولكن من المحتمل أن تكون مرتبطة به. تتضمن بيئة الجهاز أي تقنية لاسلكية لاسلكية قصيرة المدى تسمح بالاتصال من نظير إلى نظير للأجهزة. لا يتضمن أي تقنية ظاهرية للشبكة تخلق وهم مثل هذه الشبكة المحلية. لا يتضمن شبكات المشغل العام التي تتطلب أي جهازين للاتصال عبر مساحة الشبكة العامة إذا كان عليهم الدخول في علاقة اتصال نظير إلى نظير.

منطقة بوابة الحقل

بوابة الحقل هي جهاز أو جهاز أو برنامج كمبيوتر خادم للأغراض العامة يعمل كممكن اتصال، ومن المحتمل أن يكون نظام التحكم في الجهاز ومركز معالجة بيانات الجهاز. تتضمن منطقة بوابة الحقل بوابة الحقل نفسها وجميع الأجهزة المرفقة بها. تعمل البوابات الميدانية خارج مرافق معالجة البيانات المخصصة، وعادة ما تكون مرتبطة بالموقع، ومن المحتمل أن تخضع للتسلل المادي، ولديها تكرار تشغيلي محدود. عادة ما تكون بوابة الحقل شيئا يمكن للمهاجم تخريبه ماديا إذا تمكن من الوصول المادي.

تختلف بوابة الحقل عن موجه حركة المرور من حيث أنه كان لها دور نشط في إدارة الوصول وتدفق المعلومات. تحتوي بوابة الحقل على منطقتين سطحيتين مميزتين. يواجه أحد الأجهزة المرفقة به ويمثل داخل المنطقة. تواجه الأخرى جميع الأطراف الخارجية وهي حافة المنطقة.

منطقة بوابة السحابة

بوابة السحابة هي نظام يتيح الاتصال عن بعد من وإلى الأجهزة أو بوابات الحقول المنشورة في مواقع متعددة. عادة ما تمكن بوابة السحابة نظام التحكم وتحليل البيانات المستند إلى السحابة، أو اتحادا لمثل هذه الأنظمة. في بعض الحالات، قد تسهل بوابة السحابة الوصول على الفور إلى الأجهزة ذات الأغراض الخاصة من المحطات الطرفية مثل الأجهزة اللوحية أو الهواتف. في منطقة بوابة السحابة، تمنع التدابير التشغيلية الوصول الفعلي المستهدف ولا تتعرض بالضرورة للبنية الأساسية السحابية العامة.

قد يتم تعيين بوابة سحابية في تراكب ظاهرية الشبكة لعزل بوابة السحابة وجميع أجهزتها المرفقة أو بوابات الحقول من أي حركة مرور شبكة أخرى. بوابة السحابة نفسها ليست نظام التحكم في الجهاز أو منشأة معالجة أو تخزين لبيانات الجهاز؛ واجهة هذه المرافق مع بوابة السحابة. تتضمن منطقة بوابة السحابة بوابة السحابة نفسها مع جميع بوابات الحقول والأجهزة المرفقة بها بشكل مباشر أو غير مباشر. حافة المنطقة هي منطقة سطح مميزة تتواصل جميع الأطراف الخارجية من خلالها.

منطقة الخدمات

الخدمة في هذا السياق هي أي مكون برنامج أو وحدة نمطية تتفاعل مع الأجهزة من خلال حقل أو بوابة سحابية. يمكن للخدمة جمع البيانات من الأجهزة والتحكم في هذه الأجهزة. الخدمة هي وسيط يعمل تحت هويته نحو البوابات والأنظمة الفرعية الأخرى من أجل:

- تخزين البيانات وتحليلها

- إصدار أوامر للأجهزة استنادا إلى رؤى البيانات أو الجداول الزمنية

- عرض المعلومات وقدرات التحكم للمستخدمين النهائيين المعتمدين

أجهزة إنترنت الأشياء

غالبا ما تكون أجهزة IoT أجهزة ذات أغراض خاصة تتراوح بين مستشعرات درجة الحرارة البسيطة وخطوط إنتاج المصنع المعقدة مع آلاف المكونات داخلها. مثال على قدرات جهاز IoT تشمل:

- قياس الظروف البيئية والإبلاغ عنها

- صمامات تحول

- التحكم في servos

- سبر المنبهات

- تشغيل الأضواء أو إيقاف تشغيلها

يملي الغرض من هذه الأجهزة تصميمها التقني والميزانية المتاحة لإنتاجها وتشغيلها المجدول مدى الحياة. ويقيد الجمع بين هذه العوامل ميزانية الطاقة التشغيلية المتاحة والبصمة المادية وقدرات التخزين والحوسبة والأمان المتاحة.

تتضمن الأشياء التي يمكن أن تسوء مع جهاز IoT تلقائي أو يتم التحكم فيه عن بعد ما يلي:

- العيوب المادية

- التحكم في العيوب المنطقية

- الاختراق غير المصرح به والتلاعب المتعمد.

يمكن أن تكون عواقب هذه الإخفاقات شديدة مثل كمية الإنتاج المدمرة أو المباني المحترقة أو الإصابة والموت. لذلك، هناك شريط أمان عال للأجهزة التي تجعل الأشياء تتحرك أو بيانات أداة استشعار التقرير التي تؤدي إلى أوامر تتسبب في نقل الأشياء.

التحكم في الجهاز وتفاعلات بيانات الجهاز

تحتوي الأجهزة المتصلة ذات الأغراض الخاصة على عدد كبير من مناطق سطح التفاعل المحتملة وأنماط التفاعل، والتي يجب أخذها في الاعتبار لتوفير إطار عمل لتأمين الوصول الرقمي إلى تلك الأجهزة. يشير الوصول الرقمي إلى العمليات التي يتم تنفيذها من خلال البرامج والأجهزة بدلا من الوصول الفعلي المباشر إلى الجهاز. على سبيل المثال، يمكن التحكم في الوصول الفعلي عن طريق وضع الجهاز في غرفة مع قفل على الباب. بينما لا يمكن رفض الوصول الفعلي باستخدام البرامج والأجهزة، فيمكن اتخاذ تدابير لمنع الوصول الفعلي من التسبب في تداخل النظام.

أثناء استكشاف أنماط التفاعل، انظر إلى التحكم في الجهاز وبيانات الجهاز بنفس مستوى الانتباه. يشير التحكم في الجهاز إلى أي معلومات مقدمة إلى جهاز بهدف تعديل سلوكه. تشير بيانات الجهاز إلى المعلومات التي يرسلها الجهاز إلى أي طرف آخر حول حالته وحالة بيئته الملحوظة.

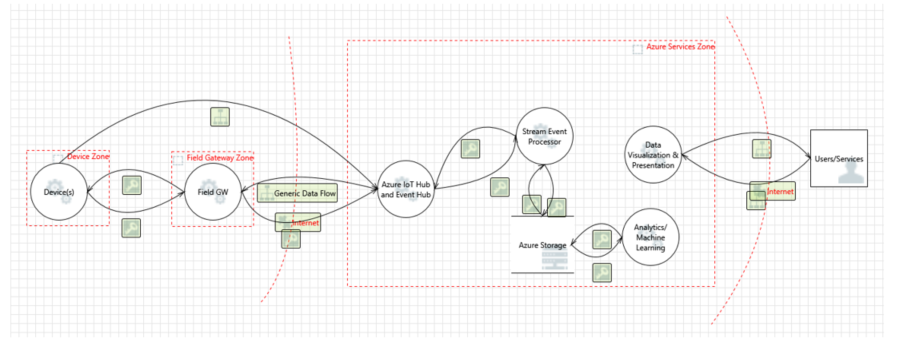

نمذجة المخاطر للبنية المرجعية ل Azure IoT

يستخدم هذا القسم بنية مرجع Azure IoT لتوضيح كيفية التفكير في نمذجة المخاطر ل IoT وكيفية معالجة التهديدات المحددة:

يوفر الرسم التخطيطي التالي طريقة عرض مبسطة للبنية المرجعية باستخدام نموذج رسم تخطيطي لتدفق البيانات:

تفصل البنية قدرات الجهاز وبوابة الحقل. يمكنك هذا الأسلوب من استخدام أجهزة بوابة حقل أكثر أمانا. يمكن لأجهزة بوابة الحقل الاتصال بالبوابة السحابية باستخدام بروتوكولات آمنة، والتي تتطلب عادة قوة معالجة أكبر من جهاز بسيط، مثل منظم الحرارة، يمكن أن توفره من تلقاء نفسها. في منطقة خدمات Azure في الرسم التخطيطي، تكون خدمة Azure IoT Hub هي بوابة السحابة.

استنادا إلى البنية الموضحة سابقا، تعرض الأقسام التالية بعض أمثلة نمذجة المخاطر. تركز الأمثلة على العناصر الأساسية لنموذج التهديد:

- العمليات

- الاتصالات

- التخزين

العمليات

فيما يلي بعض الأمثلة على التهديدات في فئة العمليات. يتم تصنيف التهديدات استنادا إلى نموذج تصنيف المخاطر:

تزييف هوية: قد يستخرج المهاجم مفاتيح التشفير من جهاز، إما على مستوى البرنامج أو الأجهزة. ثم يستخدم المهاجم هذه المفاتيح للوصول إلى النظام من جهاز فعلي أو ظاهري مختلف باستخدام هوية الجهاز الأصلي.

رفض الخدمة: يمكن أن يصبح الجهاز غير قادر على العمل أو الاتصال عن طريق التداخل مع الترددات الراديوية أو قطع الأسلاك. على سبيل المثال، لا يمكن للكاميرا المراقبة التي تم إيقاف اتصالها بالقوة أو الشبكة عن قصد الإبلاغ عن البيانات، على الإطلاق.

العبث بالبيانات: يمكن للمهاجم استبدال البرنامج على الجهاز جزئيا أو كليا. إذا كانت مفاتيح التشفير الخاصة بالجهاز متوفرة للتعليمات البرمجية للمهاجمين، فيمكنه بعد ذلك استخدام هوية الجهاز.

العبث بالبيانات: يمكن أن تستهدف كاميرا المراقبة التي تعرض صورة مرئية طيفية لممر فارغ صورة لمثل هذا الممر. قد يقوم مستشعر دخان أو حريق بالإبلاغ عن شخص يحمل ولاعة تحته. في كلتا الحالتين، قد يكون الجهاز موثوقا تقنيا بالكامل تجاه النظام، لكنه يبلغ عن المعلومات المتلاعب بها.

العبث بالبيانات: قد يستخدم المهاجم مفاتيح التشفير المستخرجة لاعتراض البيانات المرسلة من الجهاز ومنعها واستبدالها ببيانات خاطئة تمت مصادقتها بالمفاتيح المسروقة.

الكشف عن المعلومات: إذا كان الجهاز يقوم بتشغيل برامج تم التلاعب بها، فمن المحتمل أن يؤدي هذا البرنامج المتلاعب به إلى تسريب البيانات إلى أطراف غير مصرح بها.

الكشف عن المعلومات: قد يستخدم المهاجم مفاتيح التشفير المستخرجة لإدخال التعليمات البرمجية في مسار الاتصال بين الجهاز وبوابة الحقل أو بوابة السحابة لسحب المعلومات.

رفض الخدمة: يمكن إيقاف تشغيل الجهاز أو تحويله إلى وضع لا يكون فيه الاتصال ممكنا (وهو أمر مقصود في العديد من الأجهزة الصناعية).

العبث بالبيانات: يمكن إعادة تكوين الجهاز للعمل في حالة غير معروفة لنظام التحكم (خارج معلمات المعايرة المعروفة) وبالتالي توفير البيانات التي يمكن تفسيرها بشكل خاطئ

رفع الامتياز: يمكن إجبار الجهاز الذي يقوم بوظيفة معينة على القيام بشيء آخر. على سبيل المثال، من الممكن خداع الصمام المبرمج لفتح منتصف الطريق لفتحه على طول الطريق.

تزييف الهوية/العبث/التنصل: إذا لم يتم تأمينه (وهو ما يحدث نادرا مع عناصر التحكم عن بعد للمستهلك)، يمكن للمهاجم التعامل مع حالة الجهاز بشكل مجهول. رسم توضيحي جيد هو جهاز تحكم عن بعد يمكنه إيقاف تشغيل أي تلفزيون.

يوضح الجدول التالي أمثلة على التخفيف من حدة هذه التهديدات. القيم في عمود التهديد هي اختصارات:

- تزييف هوية (S)

- العبث (T)

- الإنكرار (R)

- الكشف عن المعلومات (I)

- رفض الخدمة (D)

- رفع الامتياز (E)

| المكون | التهديد | التخفيف | الخطر | تنفيذ |

|---|---|---|---|---|

| الجهاز | S | تعيين الهوية للجهاز ومصادقة الجهاز | استبدال الجهاز أو جزء منه بجهاز آخر. كيف تعرف أنك تتحدث إلى الجهاز الصحيح؟ | مصادقة الجهاز، باستخدام بروتوكول أمان طبقة النقل أو IPSec. يجب أن تدعم البنية الأساسية استخدام المفتاح المشترك مسبقا (PSK) على تلك الأجهزة التي لا يمكنها التعامل مع التشفير الكامل غير المتماثل. استخدم معرف Microsoft Entra، OAuth. |

| TRID | تطبيق آليات منع التلاعب بالجهاز، على سبيل المثال، من خلال جعل استخراج المفاتيح ومواد التشفير الأخرى من الجهاز أمرا صعبا أو مستحيلا. | الخطر هو إذا كان شخص ما يعبث بالجهاز (تدخل مادي). كيف أنت متأكد من أن هذا الجهاز لم يتم العبث به. | التخفيف الأكثر فعالية هو وحدة النظام الأساسي الموثوق بها (TPM). يخزن TPM المفاتيح في دوائر خاصة على الشريحة لا يمكن قراءة المفاتيح منها، ولكن يمكن استخدامها فقط لعمليات التشفير التي تستخدم المفتاح. تشفير ذاكرة المتعلقة بالجهاز. إدارة المفتاح المتعلق بالجهاز. توقيع التعليمة البرمجية. | |

| E | التحكم بالوصول للجهاز. مخطط التخويل. | في حال كان الجهاز يسمح بتنفيذ الإجراءات الفردية بناء على أوامر من مصدر خارجي، أو حتى أجهزة استشعار مخترقة، فإنه يسمح للهجوم بتنفيذ عمليات لا يمكن الوصول إليها بطريقة أخرى. | وجود مخطط التخويل للجهاز. | |

| بوابة الحقل | S | مصادقة بوابة الحقل إلى بوابة السحابة (مثل المستندة إلى الشهادة أو PSK أو المستندة إلى المطالبة.) | إذا كان بإمكان شخص ما تزييف الهوية لبوابة الحقل، فيمكنه تقديم نفسه كأي جهاز. | TLS RSA/PSK، IPSec، RFC 4279. كافة المخاوف نفسها لتخزين المفاتيح والمصادقة على الأجهزة بشكل عام - أفضل حالة هي استخدام TPM. 6LowPAN امتداد لـ IPSec لدعم شبكات الاستشعار اللاسلكية. |

| TRID | حماية Field Gateway من العبث (TPM) | قد تؤدي هجمات تزييف هوية البوابة السحابية التي تعتقد أنها تتحدث إلى البوابة الميدانية إلى الكشف عن المعلومات والعبث بالبيانات | تشفير الذاكرة، TPMs، المصادقة. | |

| E | آلية التحكم في الوصول ل Field Gateway |

الاتصالات

فيما يلي بعض الأمثلة على التهديدات في فئة الاتصال. يتم تصنيف التهديدات استنادا إلى نموذج تصنيف المخاطر:

رفض الخدمة: تكون الأجهزة المقيدة بشكل عام تحت تهديد DoS عندما تستمع بنشاط للاتصالات الواردة أو مخططات البيانات غير المرغوب فيها على الشبكة. يمكن للمهاجم فتح العديد من الاتصالات بالتوازي وإما عدم خدمتها أو خدمتها ببطء، أو إغراق الجهاز بحركة مرور غير مرغوب فيها. في كلتا الحالتين، يمكن أن يصبح الجهاز غير صالح للعمل على الشبكة.

تزييف الهوية والكشف عن المعلومات: غالبا ما تحتوي الأجهزة المقيدة والأجهزة ذات الأغراض الخاصة على مرافق أمان واحدة للجميع مثل حماية كلمة المرور أو رمز PIN. في بعض الأحيان يعتمدون كليا على الوثوق بالشبكة، ويمنحون حق الوصول إلى المعلومات إلى أي جهاز على نفس الشبكة. إذا كانت الشبكة محمية بواسطة مفتاح مشترك يتم الكشف عنه، يمكن للمهاجم التحكم في الجهاز أو مراقبة البيانات التي يرسلها.

تزييف هوية: يمكن للمهاجم اعتراض البث أو تجاوزه جزئيا وتزييف هوية المنشئ.

العبث بالبيانات: قد يعترض المهاجم البث أو يتجاوزه جزئيا ويرسل معلومات خاطئة.

الكشف عن المعلومات: يمكن للمهاجم التنصت على بث والحصول على معلومات دون إذن.

رفض الخدمة: قد يتشويش المهاجم إشارة البث ويرفض توزيع المعلومات.

يوضح الجدول التالي أمثلة على التخفيف من حدة هذه التهديدات:

| المكون | التهديد | التخفيف | الخطر | تنفيذ |

|---|---|---|---|---|

| مركز IoT للجهاز | TID | (D) TLS (PSK/RSA) لتشفير نسبة استخدام الشبكة | التنصت أو التدخل في الاتصال بين الجهاز والبوابة | الأمان في مستوى البروتوكول. باستخدام البروتوكولات المخصصة، فتحتاج إلى معرفة كيفية حمايتها. في معظم الحالات، يتم الاتصال من الجهاز إلى IoT Hub (يبدأ الجهاز بالاتصال). |

| جهاز لجهاز | TID | (D)TLS (PSK/RSA) من أجل تشفير نسبة استخدام الشبكة. | قراءة البيانات المنقولة بين الأجهزة. العبث في البيانات. التحميل الزائد للجهاز باتصالات جديدة | الأمان في مستوى البروتوكول (MQTT/AMQP/HTTP/CoAP. باستخدام البروتوكولات المخصصة، فتحتاج إلى معرفة كيفية حمايتها. يتمثل التخفيف من تهديد DoS في نظير الأجهزة من خلال سحابة أو بوابة ميدانية وجعلها تعمل فقط كعملاء تجاه الشبكة. بعد أن يقوم وسيط البوابة بالتناظر، قد يكون هناك اتصال مباشر بين الأقران. |

| جهاز الكيان الخارجي | TID | الاقتران القوي للكيان الخارجي بالجهاز | تنصت الاتصال إلى الجهاز. تداخل الاتصال مع الجهاز | إقران الكيان الخارجي بشكل آمن بجهاز NFC / Bluetooth LE. التحكم في اللوحة التشغيلية للجهاز (المادي). |

| بوابة سحابة بوابة الحقل | TID | TLS (PSK/RSA) من أجل تشفير نسبة استخدام الشبكة. | التنصت أو التدخل في الاتصال بين الجهاز والبوابة | الأمان في مستوى البروتوكول (MQTT/AMQP/HTTP/CoAP). باستخدام البروتوكولات المخصصة، فتحتاج إلى معرفة كيفية حمايتها. |

| بوابة سحابة الجهاز | TID | TLS (PSK/RSA) من أجل تشفير نسبة استخدام الشبكة. | التنصت أو التدخل في الاتصال بين الجهاز والبوابة | الأمان في مستوى البروتوكول (MQTT/AMQP/HTTP/CoAP). باستخدام البروتوكولات المخصصة، فتحتاج إلى معرفة كيفية حمايتها. |

التخزين

يعرض الجدول التالي أمثلة على عوامل التخفيف من المخاطر لتهديدات التخزين:

| المكون | التهديد | التخفيف | الخطر | تنفيذ |

|---|---|---|---|---|

| تخزين الجهاز | TRID | تشفير التخزين، توقيع السجلات | قراءة البيانات من التخزين، والعبث ببيانات القياس عن بعد. العبث ببيانات التحكم في الأوامر في قائمة الانتظار أو المخزنة مؤقتا. يمكن أن يؤدي العبث بحزم التكوين أو تحديث البرامج الثابتة أثناء التخزين المؤقت أو في قائمة الانتظار محليا إلى اختراق مكونات نظام التشغيل و/أو النظام | التشفير أو رمز مصادقة الرسالة (MAC) أو التوقيع الرقمي. حيثما أمكن، التحكم في الوصول القوي من خلال قوائم التحكم في الوصول إلى الموارد (ACLs) أو الأذونات. |

| صورة نظام تشغيل الجهاز | TRID | العبث بنظام التشغيل /استبدال مكونات نظام التشغيل | قسم نظام التشغيل للقراءة فقط، صورة نظام التشغيل الموقعة، التشفير | |

| تخزين Field Gateway (وضع البيانات في قائمة الانتظار) | TRID | تشفير التخزين، توقيع السجلات | قراءة البيانات من التخزين، والعبث ببيانات القياس عن بعد، والعبث ببيانات التحكم في الأوامر في قائمة الانتظار أو المخزنة مؤقتا. يمكن أن يؤدي العبث بحزم التكوين أو تحديث البرامج الثابتة (الموجهة للأجهزة أو بوابة الحقول) أثناء التخزين المؤقت أو في قائمة الانتظار محليا إلى اختراق مكونات نظام التشغيل و/أو النظام | Bitlocker. |

| صورة نظام تشغيل Field Gateway | TRID | العبث بنظام التشغيل /استبدال مكونات نظام التشغيل | قسم نظام التشغيل للقراءة فقط، صورة نظام التشغيل الموقعة، التشفير |

الخطوات التالية

لمعرفة المزيد حول أمان IoT، راجع: