قواعد مسؤول الأمان في Azure Virtual Network Manager

في هذه المقالة، ستتعرف على قواعد مسؤول الأمان في Azure Virtual Network Manager. تستخدم قواعد مسؤول الأمان لتعريف قواعد أمان الشبكة العمومية التي تنطبق على جميع الشبكات الظاهرية داخل مجموعة شبكة اتصال. يمكنك التعرف على قواعد مسؤول الأمان وكيفية عملها ومتى تستخدمها.

هام

يتوفر Azure Virtual Network Manager بشكل عام لتكوينات اتصال النظام المحوري وتكوينات الأمان مع قواعد مسؤول الأمان. تظل تكوينات اتصال الشبكة في المعاينة العامة.

يتم توفير إصدار المعاينة هذا دون اتفاقية مستوى الخدمة، ولا يوصى به لأحمال العمل الخاصة بالإنتاج. بعض الميزات ربما لا تكون مدعمة أو بها بعض القدرات المقيدة. لمزيد من المعلومات، راجع شروط الاستخدام التكميلية لمعاينات Microsoft Azure.

ما هي قاعدة مسؤول الأمان؟

قواعد مسؤول الأمان هي قواعد أمان الشبكة العمومية التي تفرض نهج الأمان المحددة في مجموعة القواعد على الشبكات الظاهرية. يمكن استخدام هذه القواعد للسماح أو السماح دائما أو رفض نسبة استخدام الشبكة عبر الشبكات الظاهرية داخل مجموعات الشبكة المستهدفة. يمكن أن تتكون مجموعات الشبكة هذه فقط من شبكات ظاهرية ضمن نطاق مثيل إدارة الشبكة الظاهرية. لا يمكن تطبيق قواعد مسؤول الأمان على الشبكات الظاهرية التي لا يديرها مدير شبكة ظاهرية.

فيما يلي بعض السيناريوهات التي يمكن فيها استخدام قواعد مسؤول الأمان:

| السيناريو | الوصف |

|---|---|

| تقييد الوصول إلى منافذ الشبكة عالية المخاطر | يمكن استخدام قواعد مسؤول الأمان لحظر حركة المرور على منافذ معينة مستهدفة عادة من قبل المهاجمين، مثل المنفذ 3389 لبروتوكول سطح المكتب البعيد (RDP) أو المنفذ 22 ل Secure Shell (SSH). |

| فرض متطلبات التوافق | يمكن استخدام قواعد مسؤول الأمان لفرض متطلبات التوافق. على سبيل المثال، حظر حركة المرور من أو إلى عناوين IP أو كتل شبكة محددة. |

| حماية البيانات الحساسة | يمكن استخدام قواعد مسؤول الأمان لتقييد الوصول إلى البيانات الحساسة عن طريق حظر نسبة استخدام الشبكة من أو إلى عناوين IP أو شبكات فرعية معينة. |

| فرض تجزئة الشبكة | يمكن استخدام قواعد مسؤول الأمان لفرض تجزئة الشبكة عن طريق حظر حركة المرور بين الشبكات الظاهرية أو الشبكات الفرعية. |

| فرض الأمان على مستوى التطبيق | يمكن استخدام قواعد مسؤول الأمان لفرض الأمان على مستوى التطبيق عن طريق حظر حركة المرور من تطبيقات أو خدمات معينة أو إليها. |

باستخدام Azure Virtual Network Manager، لديك موقع مركزي لإدارة قواعد مسؤول الأمان. تتيح لك المركزية تحديد نهج الأمان على نطاق واسع وتطبيقها على شبكات ظاهرية متعددة في وقت واحد.

إشعار

حاليا، لا تنطبق قواعد مسؤول الأمان على نقاط النهاية الخاصة التي تقع ضمن نطاق شبكة ظاهرية مدارة.

كيف تعمل قواعد مسؤول الأمان؟

تسمح قواعد مسؤول الأمان بنسبة استخدام الشبكة أو ترفضها على منافذ وبروتوكولات وبادئات IP المصدر/الوجهة في اتجاه محدد. عند تعريف قاعدة مسؤول أمان، يمكنك تحديد الشروط التالية:

- أولوية القاعدة

- الإجراء المطلوب اتخاذه (السماح أو الرفض أو السماح دائما)

- اتجاه حركة المرور (الواردة أو الصادرة)

- البروتوكول الذي سيتم استخدامه

لفرض نهج الأمان عبر شبكات ظاهرية متعددة، يمكنك إنشاء تكوين مسؤول أمان ونشره. يحتوي هذا التكوين على مجموعة من مجموعات القواعد، وتحتوي كل مجموعة قواعد على قاعدة واحدة أو أكثر من قواعد مسؤول الأمان. بمجرد الإنشاء، يمكنك إقران مجموعة القواعد بمجموعات الشبكة التي تتطلب قواعد مسؤول الأمان. ثم يتم تطبيق القواعد على كافة الشبكات الظاهرية المضمنة في مجموعات الشبكة عند نشر التكوين. يوفر التكوين الفردي فرضا مركزيا وقابلا للتطوير لنهج الأمان عبر شبكات ظاهرية متعددة.

هام

يمكن نشر تكوين مسؤول أمان واحد فقط في منطقة. ومع ذلك، يمكن أن توجد تكوينات اتصال متعددة في منطقة. لنشر تكوينات مسؤول أمان متعددة إلى منطقة، يمكنك إنشاء مجموعات قواعد متعددة في تكوين أمان بدلا من ذلك.

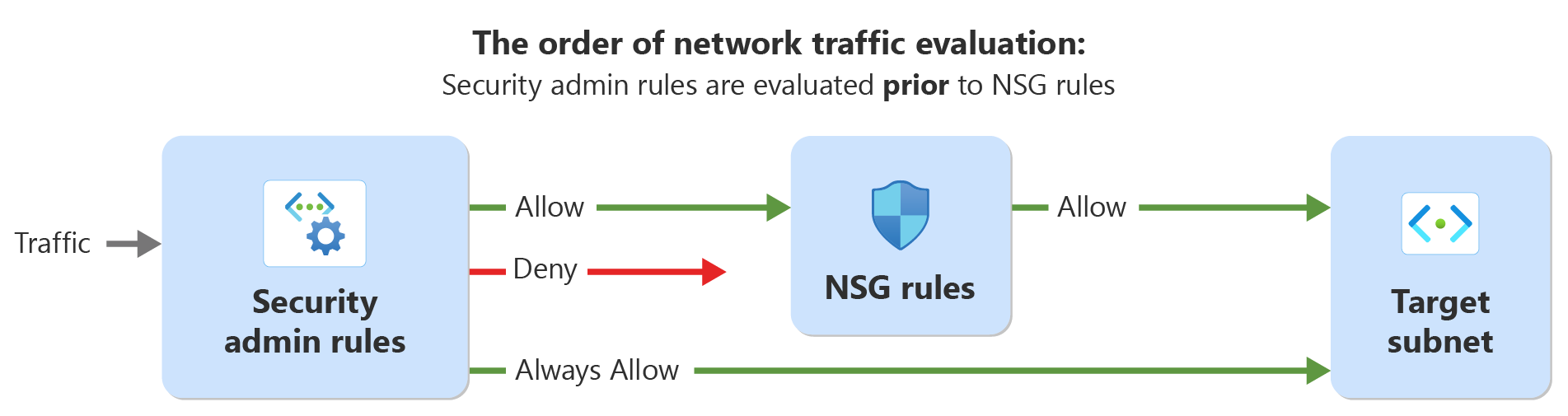

كيفية تقييم قواعد مسؤول الأمان ومجموعات أمان الشبكة (NSGs)

يمكن استخدام قواعد مسؤول الأمان ومجموعات أمان الشبكة (NSGs) لفرض نهج أمان الشبكة في Azure. ومع ذلك، فإن لها نطاقات وأولويات مختلفة. #

تهدف قواعد مسؤول الأمان إلى استخدامها من قبل مسؤولي الشبكة لفريق حوكمة مركزي، وبالتالي تفويض قواعد NSG إلى فرق خدمة أو تطبيقات فردية لتحديد الأمان بشكل أكبر حسب الحاجة. قواعد مسؤول الأمان لها أولوية أعلى من NSGs ويتم تقييمها قبل قواعد NSG.

من ناحية أخرى، تستخدم مجموعات أمان الشبكة لتصفية نسبة استخدام الشبكة من وإلى الشبكات الفرعية الفردية أو واجهات الشبكة. الغرض من استخدامها من قبل فرق التطبيقات أو الخدمات الفردية لتحديد الأمان حسب الحاجة. NSGs لها أولوية أقل من قواعد مسؤول الأمان ويتم تقييمها بعد قواعد مسؤول الأمان.

يتم تطبيق قواعد مسؤول الأمان حاليا على مستوى الشبكة الظاهرية، بينما يمكن ربط مجموعات أمان الشبكة على مستوى الشبكة الفرعية وNIC. يوضح هذا الجدول هذه الاختلافات والتشابهات:

| نوع القاعدة | الجماعة المستهدفة | مطبق على | ترتيب التقييم | أنواع الإجراءات | معلمات |

|---|---|---|---|---|---|

| قواعد مسؤول الأمان | مسؤولو الشبكة، فريق الحوكمة المركزية | الشبكات الظاهرية | أولوية أعلى | السماح، الرفض، السماح دائما | الأولوية، البروتوكول، الإجراء، المصدر، الوجهة |

| قواعد مجموعة أمان الشبكة | فرق فردية | الشبكات الفرعية وNIC | أولوية أقل، بعد قواعد مسؤول الأمان | السماح، الرفض | الأولوية، البروتوكول، الإجراء، المصدر، الوجهة |

يمكن لقواعد مسؤول الأمان تنفيذ ثلاثة إجراءات على حركة المرور: السماح والسماح دائما والرفض. عند الإنشاء، يتم تقييم السماح بالقواعد أولا، متبوعا بقواعد مجموعة أمان الشبكة. يسمح هذا الإجراء لقواعد مجموعة أمان الشبكة بمعالجة نسبة استخدام الشبكة بشكل مختلف إذا لزم الأمر.

إذا قمت بإنشاء قاعدة السماح دائما أو الرفض ، يتم إنهاء تقييم نسبة استخدام الشبكة بعد تقييم قاعدة مسؤول الأمان. باستخدام قاعدة السماح دائما، تنتقل نسبة استخدام الشبكة مباشرة إلى المورد وتنهي المزيد من التقييم (وربما المتعارض) بواسطة قواعد NSG. يمكن أن يكون هذا الإجراء مفيدا لفرض حركة المرور ومنع الرفض بواسطة قواعد مجموعة أمان الشبكة. باستخدام قاعدة رفض، يتم إيقاف حركة المرور دون تسليمها إلى الوجهة. لا تعتمد قواعد مسؤول الأمان على مجموعات أمان الشبكة، لذلك يمكن استخدامها لإنشاء قواعد أمان افتراضية بمفردها.

باستخدام قواعد مسؤول الأمان ومجموعات أمان الشبكة معا، يمكنك فرض نهج أمان الشبكة على المستويين العالمي والفردي، مما يضمن أن الشبكات الظاهرية آمنة ومتوافقة مع نهج أمان مؤسستك.

هام

عند نشر قواعد مسؤول الأمان، يتم استخدام نموذج التناسق النهائي. وهذا يعني أنه سيتم تطبيق قواعد مسؤول الأمان في النهاية على الموارد الموجودة في شبكة ظاهرية بعد تأخير قصير. ستتلقى الموارد التي تمت إضافتها إلى شبكة ظاهرية لديها بالفعل قواعد مسؤول أمان مطبقة عليها في النهاية نفس قواعد مسؤول الأمان هذه مع تأخير أيضا.

فوائد قواعد مسؤول الأمان

توفر قواعد مسؤول الأمان العديد من الفوائد لتأمين موارد مؤسستك. باستخدام قواعد مسؤول الأمان، يمكنك فرض نسبة استخدام الشبكة المسموح بها ومنع الرفض من خلال قواعد مجموعة أمان الشبكة المتعارضة. يمكنك أيضا إنشاء قواعد مسؤول الأمان الافتراضية التي لا تعتمد على مجموعات أمان الشبكة للوجود. يمكن أن تكون هذه القواعد الافتراضية مفيدة بشكل خاص عندما يخطئ مالكو التطبيقات في تكوين مجموعات أمان الشبكة أو نسيانها. بالإضافة إلى ذلك، توفر قواعد مسؤول الأمان طريقة لإدارة الأمان على نطاق واسع، ما يقلل من الحمل التشغيلي الذي يأتي مع عدد متزايد من موارد الشبكة.

حماية المنافذ عالية المخاطر

استنادا إلى دراسة الصناعة واقتراحات من Microsoft، نوصي العملاء بتقييد نسبة استخدام الشبكة من الخارج باستخدام قواعد مسؤول الأمان لهذه القائمة من المنافذ عالية المخاطر. غالبا ما تستخدم هذه المنافذ لإدارة الموارد أو نقل البيانات غير الآمنة/غير المشفرة ولا ينبغي أن تتعرض للإنترنت. ومع ذلك، هناك أوقات تحتاج فيها بعض الشبكات الظاهرية ومواردها إلى السماح بنسبة استخدام الشبكة للإدارة أو العمليات الأخرى. يمكنك إنشاء استثناءات عند الحاجة. تعرف على كيفية حظر المنافذ عالية المخاطر مع استثناءات لهذه الأنواع من السيناريوهات.

| منفذ | البروتوكول | الوصف |

|---|---|---|

| 20 | TCP | حركة مرور FTP غير المشفرة |

| 21 | TCP | حركة مرور FTP غير المشفرة |

| 22 | TCP | ssh. هجمات القوة الغاشمة المحتملة |

| 23 | TCP | يسمح TFTP بنسبة استخدام الشبكة غير المصادق عليها و/أو غير المشفرة |

| 69 | بروتوكول مخطط بيانات المستخدم | يسمح TFTP بنسبة استخدام الشبكة غير المصادق عليها و/أو غير المشفرة |

| 111 | TCP/UDP | Rpc. المصادقة غير المشفرة المسموح بها |

| 119 | TCP | NNTP للمصادقة غير المشفرة |

| 135 | TCP/UDP | End Point Mapper، خدمات إدارة متعددة عن بعد |

| 161 | TCP | SNMP للمصادقة غير الآمنة / بدون مصادقة |

| 162 | TCP/UDP | SNMP Trap - غير آمن / لا توجد مصادقة |

| 445 | TCP | SMB - متجه هجوم معروف |

| 512 | TCP | Rexec على Linux - الأوامر البعيدة دون مصادقة التشفير |

| 514 | TCP | Remote Shell - الأوامر البعيدة دون مصادقة أو تشفير |

| 593 | TCP/UDP | HTTP RPC EPMAP - استدعاء إجراء عن بعد غير مشفر |

| 873 | TCP | Rsync - نقل الملفات غير المشفرة |

| 2049 | TCP/UDP | نظام ملف الشبكة |

| 3389 | TCP | RDP - منفذ هجوم القوة الغاشمة الشائع |

| 5800 | TCP | المخزن المؤقت للإطار البعيد VNC عبر HTTP |

| 5900 | TCP | المخزن المؤقت للإطار البعيد VNC عبر HTTP |

| 11211 | بروتوكول مخطط بيانات المستخدم | Memcached |

الإدارة عند تغيير السعة

يوفر Azure Virtual Network Manager طريقة لإدارة نهج الأمان الخاصة بك على نطاق واسع باستخدام قواعد مسؤول الأمان. عند تطبيق تكوين مسؤول أمان على مجموعة شبكة اتصال، تتلقى جميع الشبكات الظاهرية والموارد المضمنة الخاصة بها في نطاق مجموعات الشبكة قواعد مسؤول الأمان في النهج.

تتم حماية الموارد الجديدة جنبا إلى جنب مع الموارد الموجودة. على سبيل المثال، إذا أضفت أجهزة ظاهرية جديدة إلى شبكة ظاهرية في نطاق قاعدة مسؤول الأمان، يتم تأمين الأجهزة الظاهرية تلقائيا أيضا. بعد وقت قصير من نشر هذه الأجهزة الظاهرية، سيتم تطبيق قواعد مسؤول الأمان وحمايتها.

عند تحديد مخاطر أمان جديدة، يمكنك نشرها على نطاق واسع عن طريق إنشاء قاعدة مسؤول أمان للحماية من المخاطر الجديدة وتطبيقها على مجموعات الشبكة. بمجرد نشر هذه القاعدة الجديدة، ستتم حماية جميع الموارد في نطاق مجموعات الشبكة الآن وفي المستقبل.

عدم تطبيق قواعد مسؤول الأمان

في معظم الحالات، تنطبق قواعد مسؤول الأمان على جميع الشبكات الظاهرية والشبكات الفرعية ضمن نطاق تكوين الأمان المطبق لمجموعة الشبكة. ومع ذلك، هناك بعض الخدمات التي لا تطبق قواعد مسؤول الأمان بسبب متطلبات الشبكة للخدمة. يفرض نهج هدف شبكة الخدمة هذه المتطلبات.

عدم تطبيق قواعد مسؤول الأمان على مستوى الشبكة الظاهرية

بشكل افتراضي، لا يتم تطبيق قواعد مسؤول الأمان على شبكة ظاهرية تحتوي على الخدمات التالية:

- مثيلات Azure SQL المدارة

- Azure Databricks

عندما تحتوي شبكة ظاهرية على هذه الخدمات، تتخطى قواعد مسؤول الأمان هذه الشبكة الظاهرية. إذا كنت تريد تطبيق السماح بالقواعد على هذه الشبكة الظاهرية، يمكنك إنشاء تكوين الأمان الخاص بك باستخدام AllowRulesOnly الحقل المعين في فئة securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices.NET. عند التعيين، يتم تطبيق السماح بالقواعد في تكوين الأمان فقط على هذه الشبكة الظاهرية. لا يتم تطبيق قواعد الرفض على هذه الشبكة الظاهرية. يمكن أن تستمر الشبكات الظاهرية بدون هذه الخدمات في استخدام قواعد السماح والرفض.

يمكنك إنشاء تكوين أمان باستخدام السماح بالقواعد فقط ونشره على الشبكات الظاهرية باستخدام Azure PowerShell وAzure CLI.

إشعار

عندما تطبق مثيلات Azure Virtual Network Manager المتعددة إعدادات مختلفة في securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices الفئة على نفس الشبكة الظاهرية، سيتم استخدام إعداد مثيل إدارة الشبكة بأعلى نطاق.

لنفترض أن لديك مديرين للشبكة الظاهرية. يتم تحديد نطاق مدير الشبكة الأول لمجموعة إدارة الجذر ولديه تكوين أمان مع تعيين إلى AllowRulesOnly في securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices الفئة. يتم تحديد نطاق مدير الشبكة الظاهرية الثاني إلى اشتراك ضمن مجموعة إدارة الجذر ويستخدم الحقل الافتراضي None في تكوين الأمان الخاص به. عندما يطبق كلا التكوينين قواعد مسؤول الأمان على نفس الشبكة الظاهرية، سيتم تطبيق إعداد AllowRulesOnly على الشبكة الظاهرية.

عدم تطبيق قواعد مسؤول الأمان على مستوى الشبكة الفرعية

وبالمثل، لا تطبق بعض الخدمات قواعد مسؤول الأمان على مستوى الشبكة الفرعية عندما تكون الشبكة الظاهرية للشبكات الفرعية ضمن نطاق تكوين مسؤول الأمان. وتشمل هذه الخدمات ما يلي:

- Azure Application Gateway

- Azure Bastion

- Azure Firewall

- Azure Route Server

- Azure VPN Gateway

- WAN ظاهرية

- Azure ExpressRoute Gateway

في هذه الحالة، لا تؤثر قواعد مسؤول الأمان على الموارد الموجودة في الشبكة الفرعية مع هذه الخدمات. ومع ذلك، الشبكات الفرعية الأخرى داخل نفس الشبكة الظاهرية لديها قواعد مسؤول الأمان المطبقة عليها.

إشعار

إذا كنت تريد تطبيق قواعد مسؤول الأمان على الشبكات الفرعية التي تحتوي على بوابة تطبيق Azure، فتأكد من أن كل شبكة فرعية تحتوي فقط على بوابات تم توفيرها مع تمكين عزل الشبكة. إذا كانت الشبكة الفرعية تحتوي على Azure Application Gateway دون عزل الشبكة، فلن يتم تطبيق قواعد مسؤول الأمان على هذه الشبكة الفرعية.

حقول مسؤول الأمان

عند تعريف قاعدة مسؤول الأمان، هناك حقول مطلوبة واختيارية.

الحقول المطلوبة

أولوية

أولوية قاعدة مسؤول الأمان هي عدد صحيح بين 1 و4096. كلما انخفضت القيمة كلما ارتفعت أولوية القاعدة. على سبيل المثال، تتجاوز قاعدة الرفض ذات الأولوية 10 قاعدة السماح ذات الأولوية 20.

العمل

يمكنك تحديد أحد الإجراءات الثلاثة لقاعدة أمان:

| الإجراء | الوصف |

|---|---|

| السماح | يسمح بحركة المرور على المنفذ والبروتوكول وبادئات IP المصدر/الوجهة المحددة في الاتجاه المحدد. |

| Deny | حظر نسبة استخدام الشبكة على المنفذ والبروتوكول وبادئات IP المصدر/الوجهة المحددة في الاتجاه المحدد. |

| السماح دائما | بغض النظر عن القواعد الأخرى ذات الأولوية الأقل أو مجموعات أمان الشبكة المعرفة من قبل المستخدم، اسمح بحركة المرور على المنفذ والبروتوكول وبادئات IP المصدر/الوجهة المحددة في الاتجاه المحدد. |

الاتجاه

يمكنك تحديد اتجاه حركة المرور التي تنطبق عليها القاعدة. يمكنك تحديد إما الواردة أو الصادرة.

البروتوكول

البروتوكولات المدعومة حاليا مع قواعد مسؤول الأمان هي:

- TCP

- بروتوكول مخطط بيانات المستخدم

- ICMP

- Esp

- AH

- أي بروتوكولات

الحقول الاختيارية

أنواع المصدر والوجهة

- عناوين IP: يمكنك توفير عناوين IPv4 أو IPv6 أو كتل العنوان في رمز CIDR. لسرد عنوان IP متعدد، افصل كل عنوان IP بفاسمة.

- علامة الخدمة: يمكنك تحديد علامات خدمة معينة استنادا إلى المناطق أو الخدمة بأكملها. راجع علامات الخدمة المتوفرة، للحصول على قائمة العلامات المدعومة.

منافذ المصدر والوجهة

يمكنك تعريف منافذ شائعة معينة لحظرها من المصدر أو إلى الوجهة. فيما يلي قائمة بمنافذ TCP الشائعة:

| منافذ | اسم الخدمة |

|---|---|

| 20, 21 | FTP |

| 22 | SSH |

| 23 | Telnet |

| 25 | SMTP |

| 53 | DNS |

| 80 | HTTP |

| 443 | HTTPS |

| 3389 | RDP |

| 1433 | SQL |

الخطوات التالية

تعرف على كيفية حظر حركة مرور الشبكة باستخدام تكوين مسؤول أمان.