برنامج تعليمي: تصفية حركة مرور الشبكة باستخدام مجموعة أمان الشبكة باستخدام مدخل Microsoft Azure

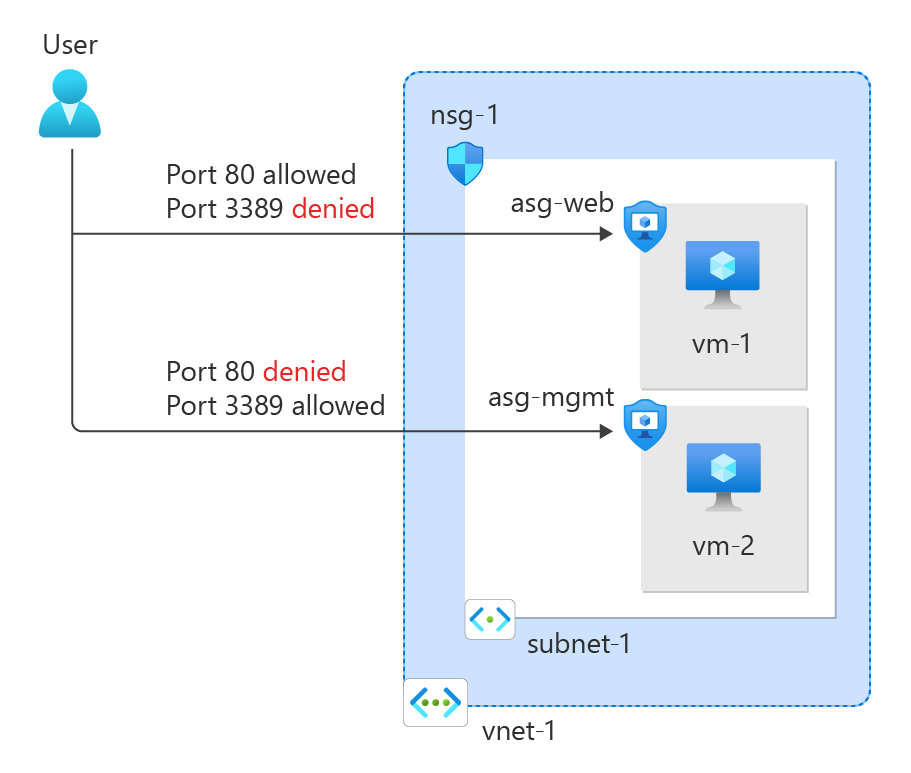

يمكنك استخدام مجموعة أمان شبكة Azure لتصفية نسبة استخدام الشبكة من موارد Azure وإليها في الشبكة الظاهرية لـ Azure.

تحتوي مجموعات أمان الشبكة على قواعد أمان تقوم بتصفية نسبة استخدام الشبكة حسب عنوان IP والمنفذ والبروتوكول. عندما تكون مجموعة أمان الشبكة مقترنة بشبكة فرعية، يتم تطبيق قواعد الأمان على الموارد الموزعة في تلك الشبكة الفرعية.

في هذا البرنامج التعليمي، تتعلم كيفية:

- قم بإنشاء مجموعة أمان الشبكة وقواعد الأمان

- إنشاء مجموعات أمان التطبيق

- قم بإنشاء شبكة افتراضية وربط مجموعة أمان الشبكة بشبكة فرعية

- توزيع الأجهزة الظاهرية وربط واجهات الشبكة الخاصة بها إلى مجموعات أمان التطبيق

المتطلبات الأساسية

- حساب Azure مع اشتراك نشط. يمكنك إنشاء حساب مجانًا.

تسجيل الدخول إلى Azure

قم بتسجيل الدخول إلى بوابة Azure.

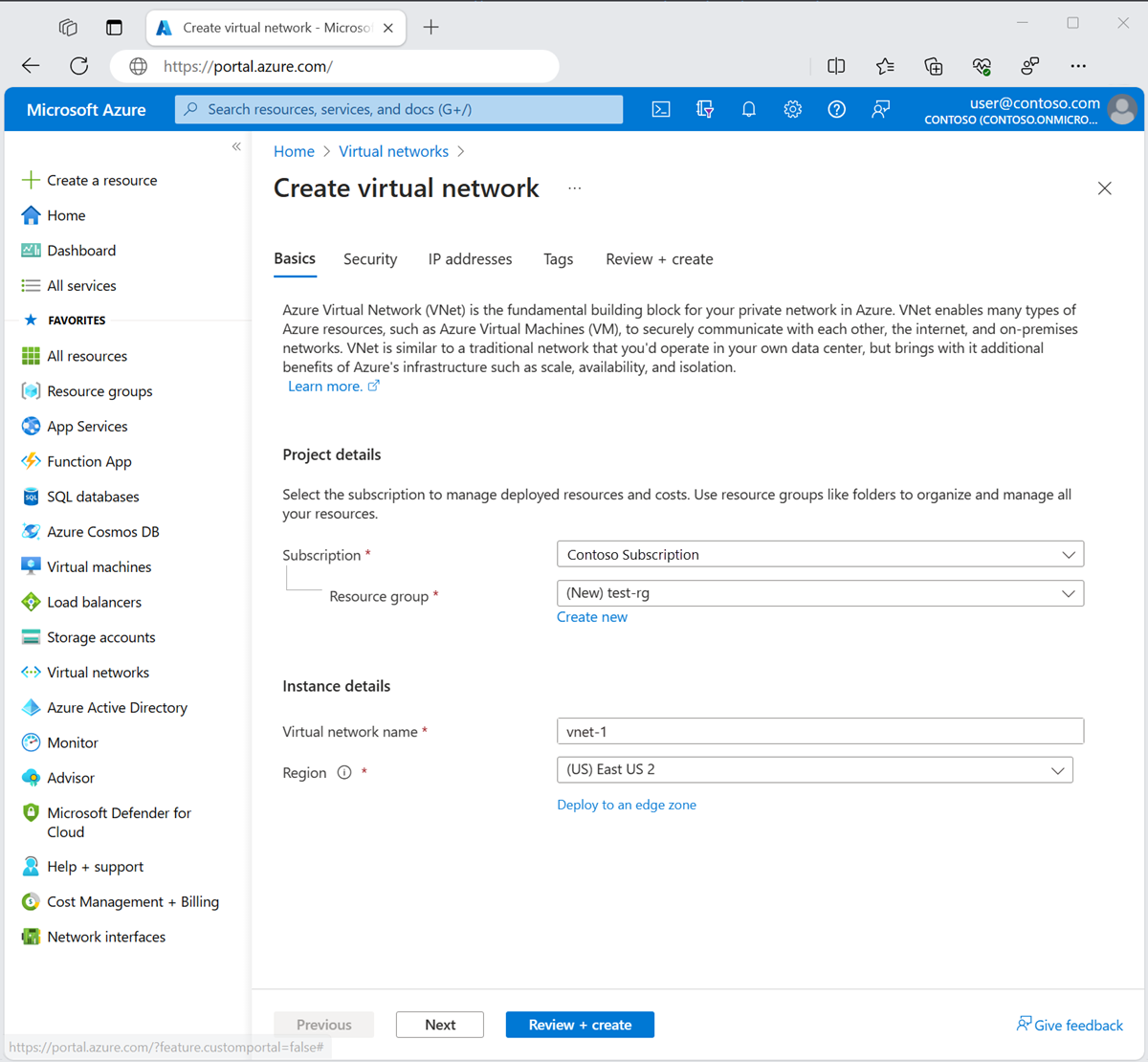

إنشاء شبكة ظاهرية

ينشئ الإجراء التالي شبكة ظاهرية مع شبكة فرعية للمورد.

في المدخل، ابحث عن Virtual networks وحددها.

في صفحة الشبكة الظاهرية، حدد + إنشاء.

في علامة التبويب أساسياتلـ إنشاء شبكة ظاهرية، أدخل أو حدد المعلومات التالية:

الإعداد القيمة تفاصيل المشروع الاشتراك حدد Subscription الخاص بك. مجموعة الموارد حدد إنشاء جديد.

أدخل test-rg في Name.

حدد موافق.تفاصيل المثيل الاسم أدخل vnet-1. المنطقة حدد شرق الولايات المتحدة 2. حدد التالي للمتابعة إلى علامة التبويب الأمان .

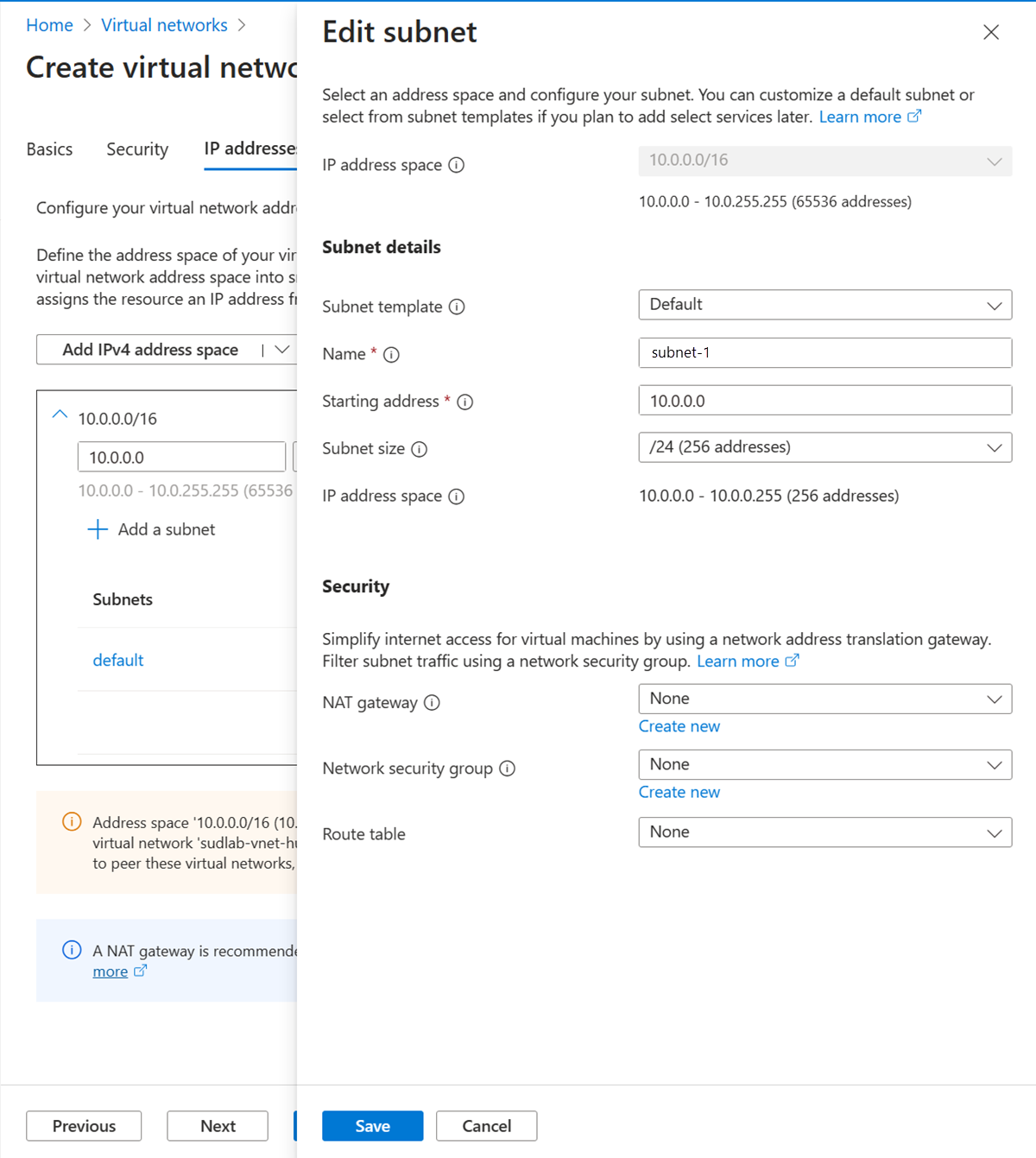

حدد التالي للمتابعة إلى علامة التبويب عناوين IP.

في مربع مساحة العنوان في الشبكات الفرعية، حدد الشبكة الفرعية الافتراضية.

في تحرير الشبكة الفرعية، أدخل المعلومات التالية أو حددها:

الإعداد القيمة تفاصيل الشبكة الفرعية قالب الشبكة الفرعية اترك الافتراضي الافتراضي. الاسم أدخل subnet-1. عنوان البدء اترك الإعداد الافتراضي 10.0.0.0. حجم الشبكة الفرعية اترك الإعداد الافتراضي ل /24(256 عنوانا).

حدد حفظ.

حدد Review + create في أسفل الشاشة، وعند اجتياز التحقق من الصحة، حدد Create.

إنشاء مجموعات أمان التطبيق

تتيح لك مجموعة أمان التطبيقات (ASGs) تجميع الخوادم معًا بوظائف مماثلة، مثل خوادم الويب.

في مربع البحث أعلى المدخل، أدخل مجموعة أمان التطبيق. حدد مجموعات أمان التطبيق في نتائج البحث.

حدد + إنشاء.

في Basics، في إنشاء application security group أدخل هذه المعلومات أو حددها:

الإعداد القيمة تفاصيل المشروع الاشتراك حدد Subscription الخاص بك. مجموعة الموارد حدد test-rg. تفاصيل المثيل الاسم أدخل asg-web. المنطقة حدد شرق الولايات المتحدة 2. حدد "Review + create".

حدد + إنشاء.

كرر الخطوات السابقة، مع تحديد القيم التالية:

الإعداد القيمة تفاصيل المشروع الاشتراك حدد Subscription الخاص بك. مجموعة الموارد حدد test-rg. تفاصيل المثيل الاسم أدخل asg-mgmt. المنطقة حدد شرق الولايات المتحدة 2. حدد "Review + create".

حدد إنشاء.

إنشاء مجموعة أمان الشبكة

تقوم مجموعة أمان الشبكة (NSG) بتأمين حركة مرور الشبكة في شبكتك الافتراضية.

في مربع البحث أعلى المدخل، أدخل Network security group. حدد "Network security group" في نتائج البحث.

إشعار

في نتائج البحث عن مجموعات أمان الشبكة، قد ترى مجموعات أمان الشبكة (الكلاسيكية). حدد مجموعات أمان الشبكة.

حدد + إنشاء.

في علامة التبويبBasics في Create network security group، أدخل هذه المعلومات أو حددها:

الإعداد القيمة تفاصيل المشروع الاشتراك حدد Subscription الخاص بك. مجموعة الموارد حدد test-rg. تفاصيل المثيل الاسم أدخل nsg-1. الموقع حدد شرق الولايات المتحدة 2. حدد "Review + create".

حدد إنشاء.

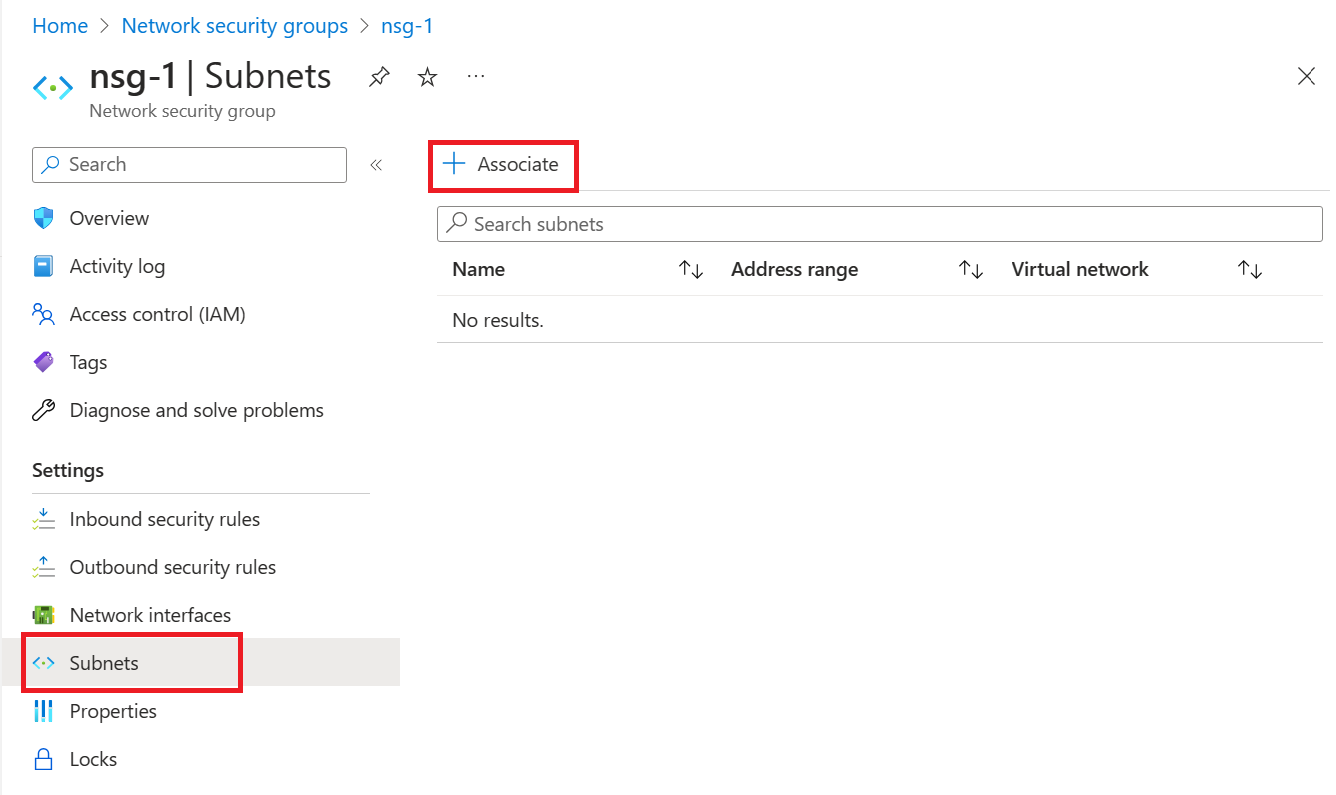

إقران مجموعة أمان الشبكة بالشبكة الفرعية

في هذا القسم، يمكنك إقران مجموعة أمان الشبكة بالشبكة الفرعية للشبكة الظاهرية التي أنشأتها سابقا.

في مربع البحث أعلى المدخل، أدخل Network security group. حدد "Network security group" في نتائج البحث.

حدد nsg-1.

حدد الشبكات الفرعيةمن قسم الإعدادات من nsg-1.

في صفحة Subnets، حدد + Associate:

ضمن Associate subnet، حدد vnet-1 (test-rg) للشبكة الظاهرية.

حدد subnet-1 للشبكة الفرعية، ثم حدد OK.

إنشاء قواعد الأمان

حدد Inbound security rules من قسم الإعدادات من nsg-1.

في صفحة قواعد الأمان الواردة، حدد + إضافة.

إنشاء قاعدة أمان تسمح بالمنافذ 80 و443 إلى مجموعة أمان تطبيق asg-web . في صفحة إضافة قاعدة أمان واردة، أدخل المعلومات التالية أو حددها:

الإعداد القيمة Source اترك الخيار الافتراضي "Any". نطاقات منافذ المصادر اترك الخيار الافتراضي (*). الوجهة حدد "Application security group". مجموعة أمان تطبيق الوجهة حدد asg-web. الخدمة اترك الخيار الافتراضي "Custom". نطاقات المنفذ الوجهات أدخل 80443. البروتوكول حدد TCP. الإجراء اترك الخيار الافتراضي "Allow". أولوية اترك القيمة الافتراضية 100. الاسم أدخل allow-web-all. حدد إضافة.

أكمل الخطوات السابقة بالمعلومات التالية:

الإعداد القيمة Source اترك الخيار الافتراضي "Any". نطاقات منافذ المصادر اترك الخيار الافتراضي (*). الوجهة حدد "Application security group". مجموعة أمان تطبيق الوجهة حدد asg-mgmt. الخدمة حدد RDP. الإجراء اترك الخيار الافتراضي "Allow". أولوية اترك القيمة الافتراضية 110. الاسم أدخل allow-rdp-all. حدد إضافة.

تنبيه

في هذه المقالة، يتم عرض RDP (المنفذ 3389) على الإنترنت للجهاز الظاهري الذي تم تعيينه لمجموعة أمان تطبيق asg-mgmt .

بالنسبة لبيئات الإنتاج، بدلاً من تعريض المنفذ 3389 للإنترنت، يوصى بالاتصال بموارد Azure التي تريد إدارتها باستخدام VPN أو اتصال شبكة خاصة أو Azure Bastion.

لمزيد من المعلومات حول Azure Bastion، راجع ما هو Azure Bastion؟.

أنشئ الأجهزة الظاهرية

إنشاء اثنين من الأجهزة الظاهرية (جهاز ظاهري) في هذه الشبكة الظاهرية.

في المدخل، ابحث عن الأجهزة الظاهرية وحددها.

في الأجهزة الظاهرية، حدد + إنشاء، ثم جهاز Azure الظاهري.

في "Create a virtual machine"، أدخل هذه المعلومات أو حددها في علامة التبويب "Basics":

الإعداد القيمة تفاصيل المشروع الاشتراك حدد Subscription الخاص بك. مجموعة الموارد حدد test-rg. تفاصيل المثيل اسم الجهاز الظاهري أدخل vm-1. المنطقة حدد (US) Eeast US 2 خيارات التوفر اترك القيمة الافتراضية لا يوجد تكرار مطلوب للبنية الأساسية. نوع الأمان حدد قياسي. Image حدد Windows Server 2022 Datacenter - x64 Gen2. مثيل Azure Spot اترك التحديد الافتراضي غير مٌحدد. الحجم تحديد الحجم. حساب المسؤول اسم مستخدم أدخل username. كلمة المرور إدخال «password». تأكيد كلمة المرور اعادة ادخال كلمة السر. قواعد المنفذ الوارد حدد المنافذ الداخلية حدد لا شيء. حدد Next: Disks ثم Next: Networking.

في علامة التبويب شبكة الاتصال، أدخل أو حدد المعلومات التالية:

الإعداد القيمة واجهة الشبكة الشبكة الظاهرية حدد vnet-1. الشبكة الفرعية حدد subnet-1 (10.0.0.0/24). عنوان IP عام اترك الإعداد الافتراضي لعنوان IP عام جديد. المجموعة الأمنية للشبكة NIC حدد لا شيء. حدد علامة التبويب "Review + create"، أو حدد الزر الأزرق "Review + create" أسفل الصفحة.

حدد إنشاء. قد يستغرق الجهاز الظاهري بضع دقائق للنشر.

كرر الخطوات السابقة لإنشاء جهاز ظاهري ثان يسمى vm-2.

ربط واجهات الشبكة بـ ASG

عندما أنشأت الأجهزة الظاهرية، أنشأ Azure واجهة شبكة لكل جهاز افتراضي، وأرفقها بالجهاز الظاهري.

أضف واجهة الشبكة لكل جهاز ظاهري إلى إحدى مجموعات أمان التطبيقات التي قمت بإنشائها مسبقًا:

في مربع البحث الموجود أعلى المدخل، أدخل Virtual machine. حدد "Virtual machines" في نتائج البحث.

حدد vm-1.

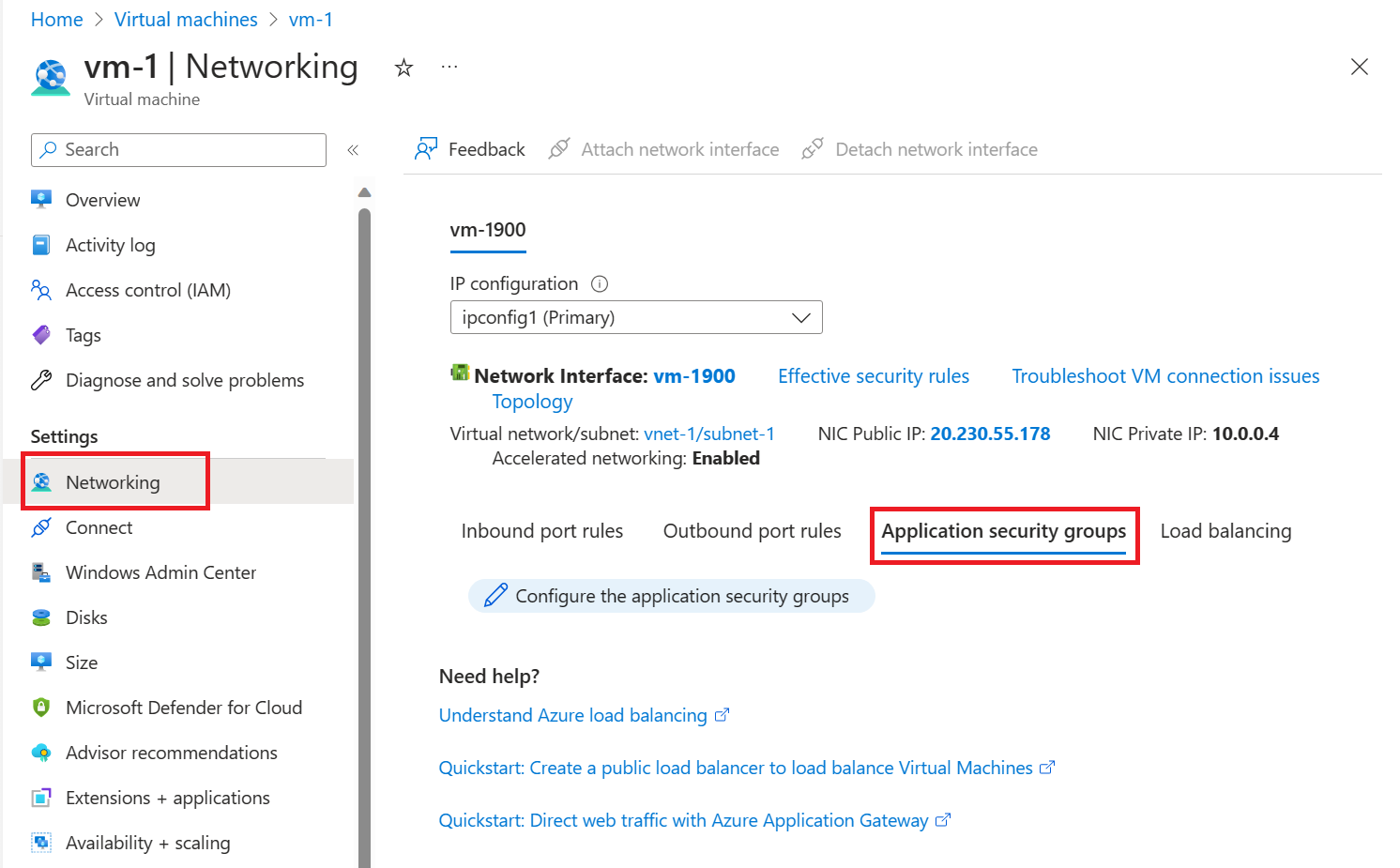

حدد Networking من قسم الإعدادات من vm-1.

حدد علامة التبويب "Application security groups"، ثم حدد "Configure the application security groups".

في تكوين مجموعات أمان التطبيق، حدد asg-web في القائمة المنسدلة مجموعات أمان التطبيق، ثم حدد حفظ.

كرر الخطوات السابقة ل vm-2، وتحديد asg-mgmt في القائمة المنسدلة مجموعات أمان التطبيق.

اختبار عوامل تصفية حركة مرور البيانات

في مربع البحث الموجود أعلى المدخل، أدخل Virtual machine. حدد "Virtual machines" في نتائج البحث.

حدد vm-2.

في صفحة Overview، حدد الزر الاتصال ثم حدد Native RDP.

حدد Download RDP file.

افتح ملف rdp الذي تم تنزيله وحدد "Connect". أدخل اسم المستخدم ورمز الوصول اللذين حددتهما عند إنشاء الجهاز الظاهري.

حدد موافق.

قد تتلقى تحذير شهادة أثناء عملية الاتصال. إذا تلقيت التحذير، فحدد "Yes" أو "Continue"، لمتابعة الاتصال.

ينجح الاتصال، لأن نسبة استخدام الشبكة الواردة من الإنترنت إلى مجموعة أمان تطبيق asg-mgmt مسموح بها من خلال المنفذ 3389.

ترتبط واجهة الشبكة ل vm-2 بمجموعة أمان تطبيق asg-mgmt وتسمح بالاتصال.

افتح جلسة عمل PowerShell على vm-2. الاتصال إلى vm-1 باستخدام ما يلي:

mstsc /v:vm-1ينجح اتصال RDP من vm-2 إلى vm-1 لأن الأجهزة الظاهرية في نفس الشبكة يمكنها الاتصال ببعضها البعض عبر أي منفذ بشكل افتراضي.

لا يمكنك إنشاء اتصال RDP بالجهاز الظاهري vm-1 من الإنترنت. تمنع قاعدة الأمان الخاصة ب asg-web الاتصالات بالمنفذ 3389 الوارد من الإنترنت. تُرفض نسبة استخدام الشبكة الواردة من الإنترنت إلى كافة الموارد بشكل افتراضي.

لتثبيت Microsoft IIS على الجهاز الظاهري vm-1 ، أدخل الأمر التالي من جلسة PowerShell على الجهاز الظاهري vm-1 :

Install-WindowsFeature -name Web-Server -IncludeManagementToolsبعد اكتمال تثبيت IIS، اقطع الاتصال بالجهاز الظاهري vm-1 ، مما يتركك في اتصال سطح المكتب البعيد للجهاز الظاهري vm-2 .

قطع الاتصال بالجهاز الظاهري vm-2 .

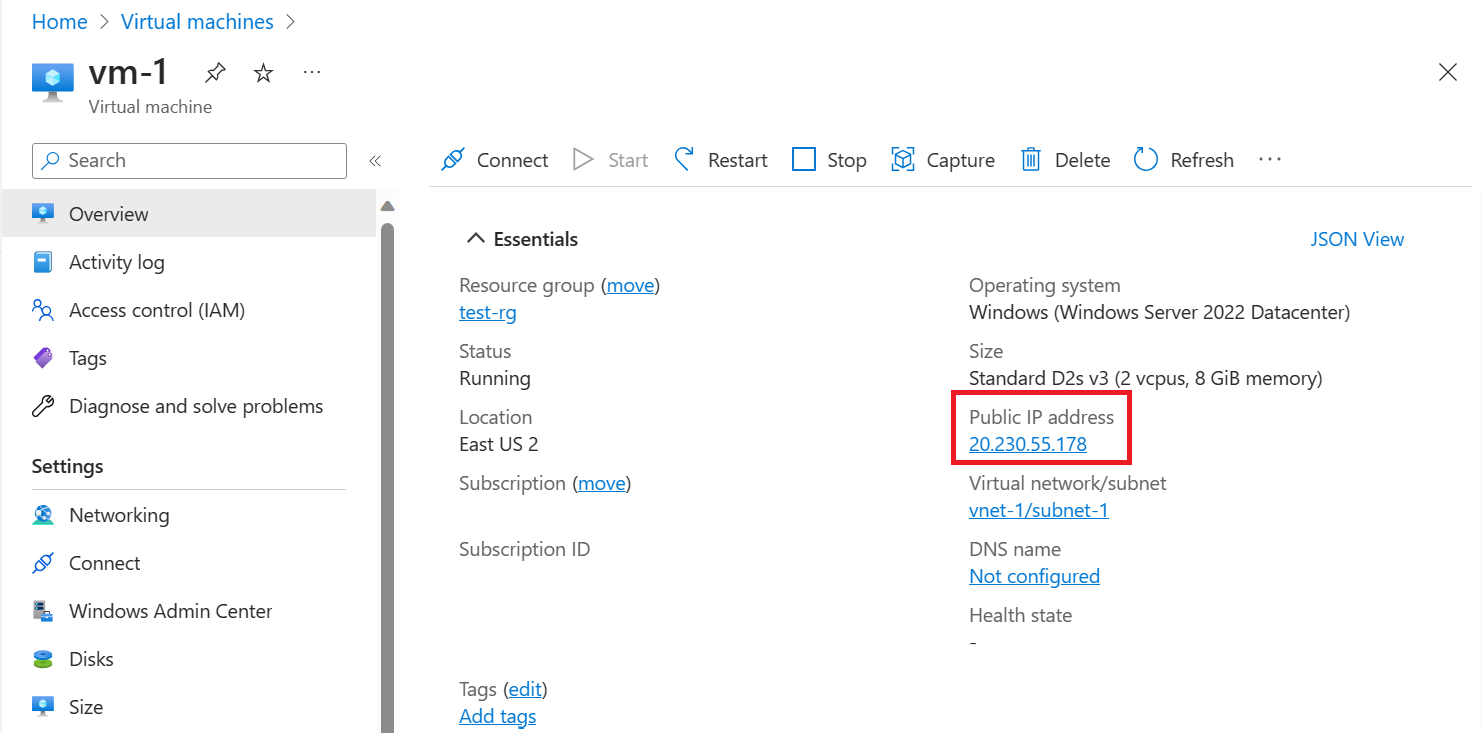

ابحث عن vm-1 في مربع البحث في المدخل.

في صفحة نظرة عامة على vm-1، لاحظ عنوان IP العام لجهازك الظاهري. العنوان الموضح في المثال التالي هو 20.230.55.178، عنوانك مختلف:

للتأكد من أنه يمكنك الوصول إلى خادم الويب vm-1 من الإنترنت، افتح مستعرض إنترنت على الكمبيوتر واستعرض للوصول إلى

http://<public-ip-address-from-previous-step>.

ترى الصفحة الافتراضية IIS، لأنه يسمح بنسبة استخدام الشبكة الواردة من الإنترنت إلى مجموعة أمان تطبيق asg-web من خلال المنفذ 80.

ترتبط واجهة الشبكة المرفقة ل vm-1 بمجموعة أمان تطبيق asg-web وتسمح بالاتصال.

تنظيف الموارد

عند الانتهاء من استخدام الموارد التي قمت بإنشائها، يمكنك حذف مجموعة الموارد وجميع مواردها:

في مدخل Azure، ابحث عن مجموعة المواردوحددها.

في صفحة Resource groups ، حدد مجموعة موارد test-rg .

في صفحة test-rg ، حدد Delete resource group.

أدخل test-rg في Enter resource group name لتأكيد الحذف، ثم حدد Delete.

الخطوات التالية

في هذا البرنامج التعليمي، سوف تتعلّم:

- إنشاء مجموعة أمان للشبكة وربطها بشبكة فرعية افتراضية.

- تم إنشاء مجموعات أمان التطبيق للويب والإدارة.

- إنشاء جهازين ظاهريين وربط واجهات الشبكة الخاصة بهما بمجموعات أمان التطبيق.

- اختبر تصفية شبكة مجموعة أمان التطبيق.

لمعرفة المزيد حول مجموعات أمان الشبكة، راجع "Network security group overview" و"Manage a network security group".

يقوم Azure بتوجيه حركة المرور بين الشبكات الفرعية افتراضياً. يمكنك بدلاً من ذلك، اختيار توجيه حركة مرور البيانات بين الشبكات الفرعية عبر جهاز ظاهري يعمل كجدار حماية، على سبيل المثال.

لمعرفة كيفية إنشاء جدول توجيه، انتقل إلى البرنامج التعليمي التالي.