دليل المستخدم التجريبي: إدارة الثغرات الأمنية في Microsoft Defender

دليل المستخدم هذا هو أداة بسيطة لمساعدتك في إعداد الإصدار التجريبي المجاني إدارة الثغرات الأمنية في Microsoft Defender لتحقيق أقصى استفادة. باستخدام الخطوات المقترحة في هذا الدليل من فريق أمان Microsoft، ستتعرف على كيفية مساعدة إدارة الثغرات الأمنية في حماية المستخدمين والبيانات.

ملاحظة

العرض التجريبي إدارة الثغرات الأمنية في Microsoft Defender غير متوفر حاليا ل:

- عملاء حكومة الولايات المتحدة الذين يستخدمون GCC High وDd

- Microsoft Defender for Business العملاء

ما هو إدارة الثغرات الأمنية في Microsoft Defender؟

يتطلب تقليل المخاطر الإلكترونية برنامجا شاملا لإدارة الثغرات الأمنية المستندة إلى المخاطر لتحديد وتقييم ومعالجة وتتبع الثغرات الأمنية الهامة عبر أصولك الأكثر أهمية.

يوفر إدارة الثغرات الأمنية في Microsoft Defender رؤية الأصول، والاكتشاف والتقييم المستمرين في الوقت الحقيقي للثغرات الأمنية، والتهديدات المدركة للسياق & ترتيب أولويات الأعمال، وعمليات المعالجة المضمنة. يتضمن قدرات حتى تتمكن فرقك من تقييم أكبر المخاطر التي تتعرض لها مؤسستك وتحديد أولوياتها ومعالجتها بسلاسة.

شاهد الفيديو التالي لمعرفة المزيد حول إدارة الثغرات الأمنية ل Defender:

لنبدأ

الخطوة 1: الإعداد

ملاحظة

يحتاج المستخدمون إلى تحديد دور المسؤول العام في Microsoft Entra ID لإعداد الإصدار التجريبي. لمزيد من المعلومات، راجع الأدوار المطلوبة لبدء الإصدار التجريبي.

تحقق من الأذونات والمتطلبات المسبقة.

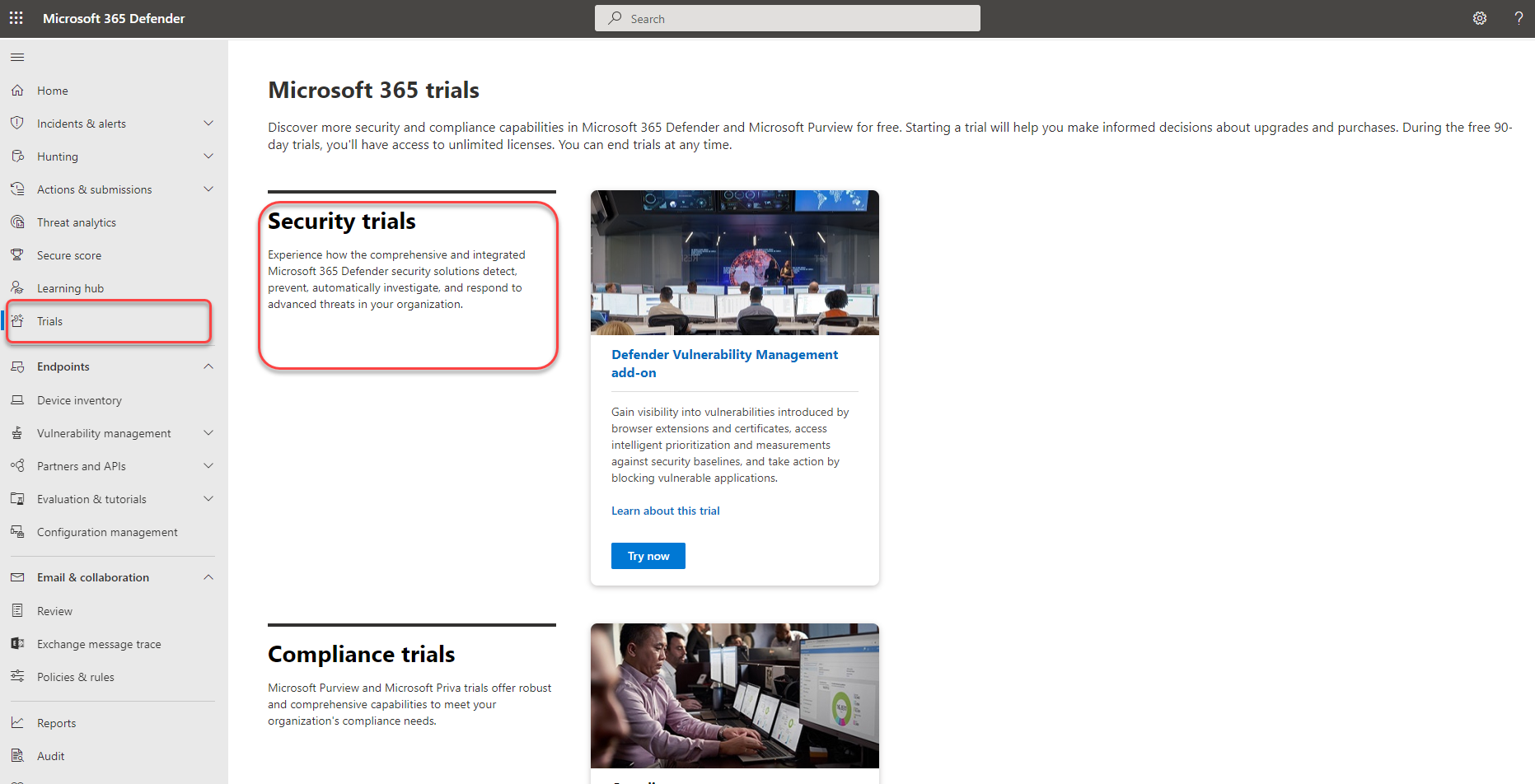

يمكن الوصول إلى الإصدار التجريبي إدارة الثغرات الأمنية في Microsoft Defender بعدة طرق:

إذا كان لديك حق الوصول إلى مدخل Microsoft Defender 365، فانتقل إلى الإصدارات التجريبية في شريط جزء التنقل الأيسر. بمجرد الوصول إلى مركز الإصدارات التجريبية من Microsoft 365:

- إذا كان لديك Defender for Endpoint الخطة 2، فابحث عن بطاقة الوظيفة الإضافية Defender Vulnerability Management وحدد Try now.

- إذا كنت عميلا جديدا أو عميلا موجودا ل Defender لنقطة النهاية P1 أو عميل Microsoft 365 E3، فاختر بطاقة Defender Vulnerability Management وحدد Try now.

- قم بالتسجيل من خلال مركز مسؤول Microsoft (المسؤولون العموميون فقط).

ملاحظة

لمزيد من الخيارات حول كيفية التسجيل في الإصدار التجريبي، راجع التسجيل للحصول على إدارة الثغرات الأمنية في Microsoft Defender.

راجع المعلومات حول ما تم تضمينه في الإصدار التجريبي، ثم حدد بدء الإصدار التجريبي. بمجرد تنشيط الإصدار التجريبي، قد يستغرق الأمر ما يصل إلى 6 ساعات حتى تصبح الميزات الجديدة متاحة في المدخل.

- تستمر التجربة الإضافية لإدارة الثغرات الأمنية ل Defender لمدة 90 يوما.

- تستمر تجربة Defender Vulnerability Management المستقلة لمدة 90 يوما.

عندما تكون جاهزا للبدء، تفضل بزيارة مدخل Microsoft Defender وحدد إدارة الثغرات الأمنية في شريط التنقل الأيسر لبدء استخدام الإصدار التجريبي من Defender Vulnerability Management.

ملاحظة

إذا كنت Microsoft Defender لعملاء السحابة، فشاهد قدرات إدارة الثغرات الأمنية للخوادم لمعرفة المزيد حول قدرات Defender Vulnerabilities Management المتوفرة لمؤسستك.

جرب إدارة الثغرات الأمنية ل Defender

الخطوة 1: معرفة ما يجب حمايته في طريقة عرض واحدة

تقوم الماسحات الضوئية المضمنة وبدون عامل بمراقبة المخاطر واكتشافها باستمرار حتى عندما لا تكون الأجهزة متصلة بشبكة الشركة. تعمل تغطية الأصول الموسعة على دمج تطبيقات البرامج والشهادات الرقمية وملحقات المستعرض والأجهزة والبرامج الثابتة في عرض مخزون واحد.

مخزون الجهاز - يعرض مخزون الجهاز قائمة بالأجهزة الموجودة في شبكتك. بشكل افتراضي، تعرض القائمة الأجهزة التي شوهدت في آخر 30 يوما. في لمحة، سترى معلومات مثل المجالات ومستويات المخاطر والنظام الأساسي لنظام التشغيل و CVEs المقترنة وتفاصيل أخرى لتحديد الأجهزة الأكثر عرضة للخطر بسهولة.

اكتشاف وتقييم برامج مؤسستك في عرض مخزون موحد واحد:

- مخزون تطبيقات البرامج - مخزون البرامج في Defender Vulnerability Management هو قائمة بالتطبيقات المعروفة في مؤسستك. تتضمن طريقة العرض رؤى الثغرات الأمنية والتكوين الخاطئ عبر البرامج المثبتة مع درجات وتفاصيل ذات تأثير ذي أولوية مثل الأنظمة الأساسية لنظام التشغيل والموردين وعدد نقاط الضعف والتهديدات وعرض على مستوى الكيان للأجهزة المكشوفة.

- تقييمات ملحقات المستعرض - تعرض صفحة ملحقات المستعرض قائمة بالملحقات المثبتة عبر مستعرضات مختلفة في مؤسستك. تحتاج الملحقات عادة إلى أذونات مختلفة لتشغيلها بشكل صحيح. توفر Defender Vulnerability Management معلومات مفصلة حول الأذونات التي يطلبها كل ملحق وتحدد تلك التي تحتوي على أعلى مستويات المخاطر المرتبطة، والأجهزة التي تم تشغيل الملحق بها، والإصدارات المثبتة، والمزيد.

- مخزون الشهادات - يسمح لك مخزون الشهادات باكتشاف الشهادات الرقمية المثبتة عبر مؤسستك وتقييمها وإدارتها في طريقة عرض واحدة. يمكن أن يساعدك هذا في:

- حدد الشهادات التي على وشك انتهاء صلاحيتها حتى تتمكن من تحديثها ومنع انقطاع الخدمة.

- الكشف عن الثغرات الأمنية المحتملة بسبب استخدام خوارزمية التوقيع الضعيفة (على سبيل المثال، SHA-1-RSA)، أو حجم المفتاح القصير (على سبيل المثال، RSA 512 بت)، أو خوارزمية تجزئة التوقيع الضعيفة (على سبيل المثال، MD5).

- ضمان الامتثال للمبادئ التوجيهية التنظيمية والسياسة التنظيمية.

- الأجهزة والبرامج الثابتة - يوفر مخزون الأجهزة والبرامج الثابتة قائمة بالأجهزة والبرامج الثابتة المعروفة في مؤسستك. يوفر قوائم جرد فردية لنماذج النظام والمعالجات و BIOS. تتضمن كل طريقة عرض تفاصيل مثل اسم المورد وعدد نقاط الضعف ونتائج تحليلات التهديدات وعدد الأجهزة المكشوفة.

الفحص المصادق عليه لنظام التشغيل Windows - باستخدام الفحص المصادق عليه لنظام التشغيل Windows، يمكنك استهدافه عن بعد بواسطة نطاقات IP أو أسماء المضيفين ومسح خدمات Windows ضوئيا من خلال تزويد Defender Vulnerability Management ببيانات الاعتماد للوصول إلى الأجهزة عن بعد. بمجرد تكوين الأجهزة المستهدفة غير المدارة، سيتم مسحها ضوئيا بانتظام بحثا عن الثغرات الأمنية في البرامج.

تعيين قيمة الجهاز - يساعدك تحديد قيمة الجهاز على التمييز بين أولويات الأصول. يتم استخدام قيمة الجهاز لدمج شهية المخاطر لأصل فردي في حساب درجة التعرض لإدارة الثغرات الأمنية ل Defender. ستتلقى الأجهزة المعينة ك "قيمة عالية" وزنا أكبر. خيارات قيمة الجهاز:

- منخفضه

- عادي (افتراضي)

- عاليه

يمكنك أيضا استخدام واجهة برمجة تطبيقات قيمة الجهاز المعينة.

الخطوة 2: تعقب أنشطة المعالجة والتخفيف من حدتها

معالجة الطلب - تسد قدرات إدارة الثغرات الأمنية الفجوة بين مسؤولي الأمان ومسؤولي تكنولوجيا المعلومات من خلال سير عمل طلب المعالجة. يمكن لمسؤولي الأمان مثلك طلب من مسؤول تكنولوجيا المعلومات معالجة ثغرة أمنية من صفحات التوصية إلى Intune.

عرض أنشطة المعالجة - عند إرسال طلب معالجة من صفحة توصيات الأمان، فإنه يبدأ نشاط معالجة. يتم إنشاء مهمة أمان يمكن تعقبها في صفحة المعالجة، ويتم إنشاء تذكرة معالجة في Microsoft Intune.

حظر التطبيقات الضعيفة - تستغرق معالجة الثغرات الأمنية وقتا ويمكن أن تعتمد على مسؤوليات وموارد فريق تكنولوجيا المعلومات. يمكن لمسؤولي الأمان تقليل مخاطر الثغرة الأمنية مؤقتا عن طريق اتخاذ إجراء فوري لحظر جميع الإصدارات الضعيفة المعروفة حاليا من أحد التطبيقات أو تحذير المستخدمين الذين لديهم رسائل قابلة للتخصيص قبل فتح إصدارات التطبيقات الضعيفة حتى يكتمل طلب المعالجة. يمنح خيار الحظر فرق تكنولوجيا المعلومات الوقت لتصحيح التطبيق دون قلق مسؤولي الأمان من استغلال الثغرات الأمنية في هذه الأثناء.

ملاحظة

عند انتهاء الإصدار التجريبي، سيتم إلغاء حظر التطبيقات المحظورة على الفور بينما قد يتم تخزين ملفات التعريف الأساسية لفترة إضافية قصيرة قبل حذفها.

استخدم قدرات التقييم المحسنة مثل تحليل مشاركات الشبكة لحماية مشاركات الشبكة الضعيفة. نظرا لأن مشاركات الشبكة يمكن الوصول إليها بسهولة من قبل مستخدمي الشبكة، فإن نقاط الضعف الشائعة الصغيرة يمكن أن تجعلهم عرضة للخطر. تستخدم هذه الأنواع من التكوينات الخاطئة بشكل شائع في البرية من قبل المهاجمين للحركة الجانبية والاستطلاع واختراق البيانات والمزيد. لهذا السبب قمنا ببناء فئة جديدة من تقييمات التكوين في Defender Vulnerability Management التي تحدد نقاط الضعف الشائعة التي تعرض نقاط النهاية الخاصة بك إلى متجهات الهجوم في مشاركات شبكة Windows. يساعدك هذا على:

- عدم السماح بالوصول دون اتصال إلى المشاركات

- إزالة المشاركات من المجلد الجذر

- إزالة تعيين أذونات كتابة المشاركة إلى "الجميع"

- تعيين تعداد المجلدات للمشاركات

عرض أجهزة مؤسستك ومراقبتها باستخدام تقرير الأجهزة الضعيفة الذي يعرض الرسوم البيانية والمخططات الشريطية ذات اتجاهات الأجهزة الضعيفة والإحصاءات الحالية. الهدف هو أن تفهم نفس ونطاق التعرض لجهازك.

الخطوة 3: إعداد تقييمات أساس الأمان

بدلا من تشغيل عمليات فحص التوافق في نقطة زمنية، يساعدك تقييم خطوط الأمان الأساسية على مراقبة امتثال مؤسستك بشكل مستمر واستباقي مقابل معايير أمان الصناعة في الوقت الفعلي. ملف تعريف أساس الأمان هو ملف تعريف مخصص يمكنك إنشاؤه لتقييم نقاط النهاية ومراقبتها في مؤسستك مقابل معايير أمان الصناعة (CIS، NIST، MS). عند إنشاء ملف تعريف أساس أمان، تقوم بإنشاء قالب يتكون من إعدادات تكوين جهاز متعددة ومعيار أساسي للمقارنة مقابله.

توفر خطوط الأمان الأساسية الدعم لمعيارات مركز أمان الإنترنت (CIS) Windows 10 Windows 11 وWindows Server 2008 R2 وما فوق، بالإضافة إلى معايير Security Technical Implementation Guides (STIG) Windows 10 وWindows Server 2019.

- بدء استخدام تقييم خطوط أساس الأمان

- مراجعة نتائج تقييم ملف تعريف أساس الأمان

- استخدام التتبع المتقدم

ملاحظة

عندما ينتهي الإصدار التجريبي، قد يتم تخزين ملفات تعريف أساس الأمان لفترة إضافية قصيرة قبل حذفها.

الخطوة 4: الإنشاء تقارير مفيدة للحصول على رؤى متعمقة باستخدام واجهات برمجة التطبيقات والتتبع المتقدم

يمكن أن تساعد واجهات برمجة تطبيقات Defender Vulnerability Management في زيادة الوضوح في مؤسستك من خلال طرق عرض مخصصة لوضعك الأمني وأتمتة مهام سير عمل إدارة الثغرات الأمنية. قم بتخفيف حمل عمل فريق الأمان الخاص بك من خلال جمع البيانات وتحليل درجة المخاطر والتكامل مع العمليات والحلول التنظيمية الأخرى. لمزيد من المعلومات، اطلع على:

يتيح التتبع المتقدم الوصول المرن إلى البيانات الأولية لإدارة الثغرات الأمنية ل Defender، والتي تسمح لك بفحص الكيانات بشكل استباقي بحثا عن التهديدات المعروفة والمحتملة. لمزيد من المعلومات، راجع البحث عن الأجهزة المكشوفة.

معلومات الترخيص والإصدار التجريبي

كجزء من إعداد الإصدار التجريبي، سيتم تطبيق التراخيص التجريبية الجديدة لإدارة الثغرات الأمنية ل Defender على المستخدمين تلقائيا. لذلك، لا يلزم تعيين (يمكن للتطبيق التجريبي تطبيق ما يصل إلى 1000000 ترخيص تلقائيا). التراخيص نشطة طوال مدة الإصدار التجريبي.

الشروع في العمل مع الإصدار التجريبي

يمكنك البدء في استخدام ميزات Defender Vulnerability Management بمجرد رؤيتها في مدخل Microsoft Defender. لا يتم إنشاء أي شيء تلقائيا ولن يتأثر المستخدمون. عند الانتقال إلى كل حل، قد يتم إرشادك لإجراء تكوينات إعداد إضافية لبدء استخدام الميزات.

تمديد الإصدار التجريبي

يمكنك تمديد الإصدار التجريبي خلال آخر 15 يوما من الفترة التجريبية. تقتصر على فترتي تجريبيتين كحد أقصى. إذا لم تقم بالتمديد بحلول الوقت الذي تنتهي فيه الفترة التجريبية، فستحتاج إلى الانتظار لمدة 30 يوما على الأقل قبل التسجيل للحصول على نسخة تجريبية ثانية.

إنهاء التجربة

يمكن للمسؤولين تعطيل الإصدار التجريبي في أي وقت عن طريق تحديد الإصدارات التجريبية على شريط التنقل الأيسر، والانتقال إلى بطاقة Defender Vulnerability Management التجريبية وتحديد End trial.

ما لم يذكر خلاف ذلك للحل، سيتم الاحتفاظ ببياناتك التجريبية للوقت، عادة 180 يوما، قبل حذفها نهائيا. يمكنك الاستمرار في الوصول إلى البيانات التي تم جمعها أثناء الإصدار التجريبي حتى ذلك الوقت.

موارد إضافية

- البنود والشروط: راجع أحكام وشروط الإصدارات التجريبية من Microsoft 365.

- مقارنة العروض: إدارة الثغرات الأمنية في Microsoft Defender

- وثائق إدارة الثغرات الأمنية ل Defender

- ورقة البيانات: إدارة الثغرات الأمنية في Microsoft Defender: تقليل المخاطر الإلكترونية من خلال الاكتشاف والتقييم المستمرين للثغرات الأمنية وتحديد الأولويات المستندة إلى المخاطر والمعالجة

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ