إدارة الأجهزة الظاهرية لـ Windows باستخدام Azure Bastion

يريد موظفو تكنولوجيا المعلومات في Contoso القدرة على الاتصال بأجهزة IaaS الظاهرية الخاصة بهم في Azure من مدخل Azure مباشرة وبشكل آمن. تقترح Azure Bastion، النظام الأساسي كخدمة (PaaS) ليوفر اتصال بروتوكول سطح المكتب البعيد (RDP) وSSH مباشرة إلى أجهزة ظاهرية في مدخل Azure عبر بروتوكول أمان طبقة النقل. يمكن لـ Contoso توفير Azure Bastion داخل الشبكة الظاهرية الخاصة بهم.

تلميح

عند الاتصال بممسوسات أجهزة ظاهرية عبر Azure Bastion، لا تحتاج الأجهزة الظاهرية إلى عنوان IP عام.

كيف يعمل

غالبًا ما تكون الوسيلة الأساسية للاتصال بأجهزة IaaS الظاهرية عن بُعد هي بروتوكول سطح المكتب البعيد (RDP) وSSH. ومع ذلك، بسبب الثغرات الأمنية للبروتوكول، فإنه من غير المرغوب فيه للغاية الكشف عن منافذ RDP/SSH على الإنترنت.

للمساعدة في التخفيف من هذا التهديد، يمكنك نشر مضيفي bastion (المعروفين أيضا باسم خوادم الانتقال السريع) في الجانب العام من الشبكة المحيطة.

يساعد استخدام Azure Bastion على حماية أجهزة ظاهرية من Contoso من خلال تجنب الحاجة إلى الكشف عن منافذ بروتوكول سطح المكتب البعيد (RDP) وSSH للإنترنت، مع توفير الأمان والراحة لاستخدام كل من بروتوكول سطح المكتب البعيد (RDP) وSSH. لأي شبكة ظاهرية تقدمها، يوفر Azure Bastion اتصال بروتوكول سطح المكتب البعيد (RDP) وSSH آمنًا إلى كافة الأجهزة الظاهرية في تلك الشبكة الظاهرية.

إشعار

لا تحتاج إلى تثبيت أي عميل أو عامل أو برنامج إضافي على الأجهزة الظاهرية المُدارة.

إشعار

يمكنك نشر Azure Bastion لكل شبكة ظاهرية بدلاً من لكل اشتراك أو حساب.

الخوادم المضيفة لـ Bastion:

- تم تصميمها وتكوينها لتحمل الهجمات.

- توفير اتصال بروتوكول سطح المكتب البعيد (RDP) وSSH إلى أحمال العمل الخاصة بك من Azure فيما بعد bastion.

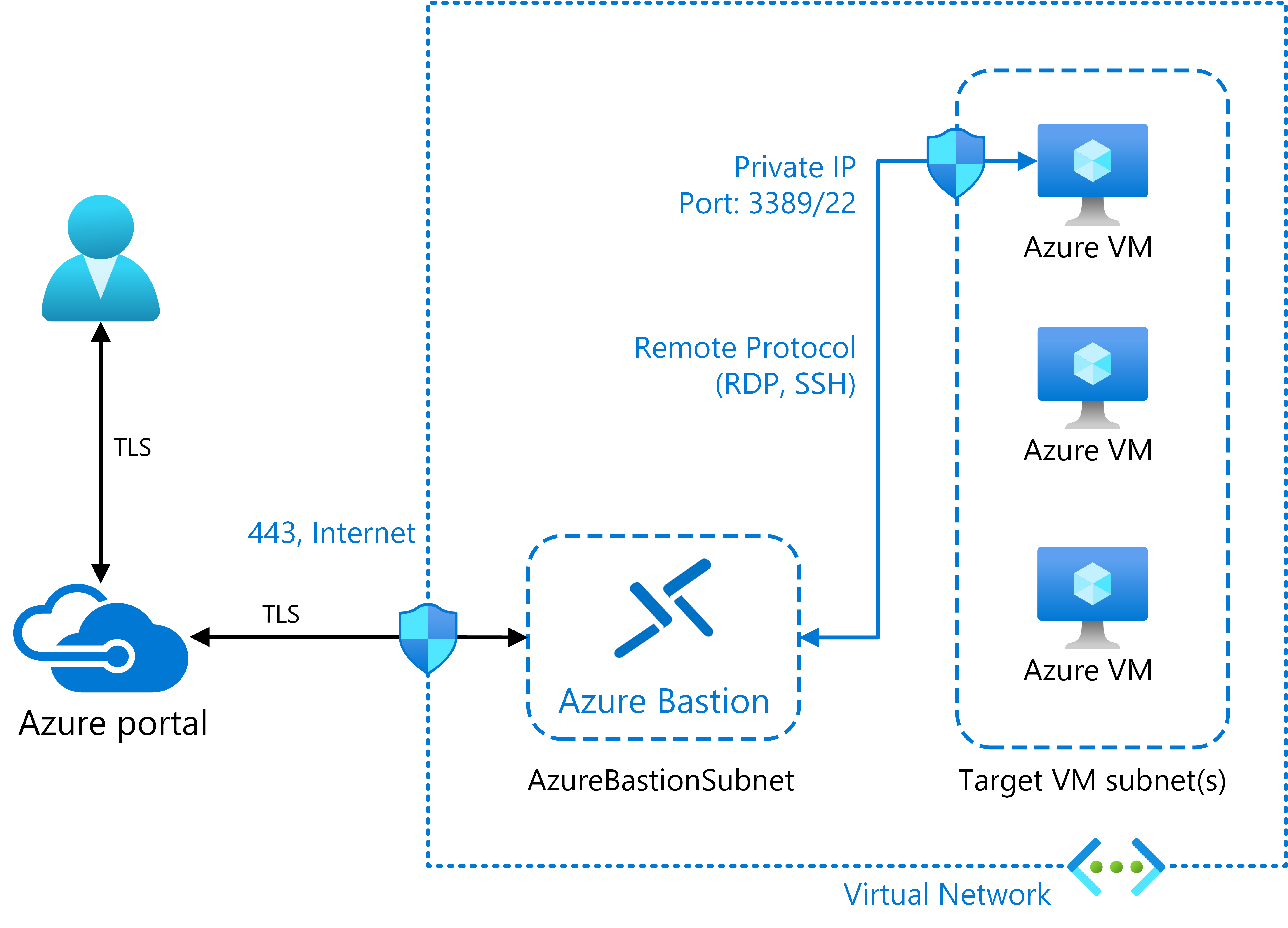

يعرض الرسم التخطيطي التالي بنية توزيع Bastion Azure نموذجي. في هذا المخطط:

يتم نشر مضيف bastion في الشبكة الظاهرية.

إشعار

يتم توصيل الأجهزة الظاهرية المحمية ومضيف bastion إلى نفس الشبكة الظاهرية، على الرغم من أنها في الشبكات الفرعية المختلفة.

يتصل المستخدم بمدخل Azure باستخدام أي مستعرض HTML5 عبر بروتوكول أمان طبقة النقل.

يحدد المستخدم الجهاز الظاهري للاتصال به.

فتح جلسة RDP/SSH في المتصفح.

يصف الجدول التالي الميزات المتوفرة بعد توزيع Bastion Azure.

| ميزة | الوصف |

|---|---|

| بروتوكول سطح المكتب البعيد (RDP) وSSH عبر مدخل Azure | يمكنك الوصول إلى جلسة عمل بروتوكول سطح المكتب البعيد (RDP) وSSH مباشرة في مدخل Azure. |

| جلسة عن بُعد عبر بروتوكول أمان طبقة النقل وجدار حماية اجتياز لـ RDP/SSH | يستخدم Azure Bastion عميل ويب HTML5 بحيث تحصل على جلسة عمل RDP/SSH عبر بروتوكول أمان طبقة النقل بمنفذ 443. وهذا يمكّن نسبة استخدام الشبكة من اجتياز جدران الحماية بشكل آمن. |

| لا يوجد IP العام المطلوب على الجهاز الظاهري لـ Azure | يفتح Azure Bastion اتصال RDP/SSH إلى الجهاز الظاهري لـ Azure باستخدام IP الخاص على الجهاز الظاهري الخاص بك. |

| لا متاعب في إدارة مجموعات أمان الشبكات (NSGs) | نظرًا إلى أن Azure Bastion يتصل بأجهزة ظاهرية لديك عبر IP خاص، يمكنك تكوين مجموعات أمان الشبكات للسماح لـ RDP/SSH من Bastion Azure فقط. لا تحتاج إلى تطبيق أي من مجموعات أمان الشبكات على الشبكة الفرعية لـ Azure Bastion. |

| الحماية من مسح المنافذ ضوئيًا | الأجهزة الظاهرية المحمية الخاص بك من مسح المنافذ ضوئيًا من قبل المتسللين الخبثاء والحاقدين لأنك لا تحتاج إلى الكشف عن الأجهزة الظاهرية الخاصة بك إلى الإنترنت. |

| زيادة حماية في مكان واحد فقط | يقع Azure Bastion في شبكة ظاهرية فرعية محيطة خاصة بك، لذلك لا داعي للقلق بشأن زيادة حماية الأجهزة الظاهرية الفردية في الشبكة الظاهرية لديك. |

توزيع مضيف bastion

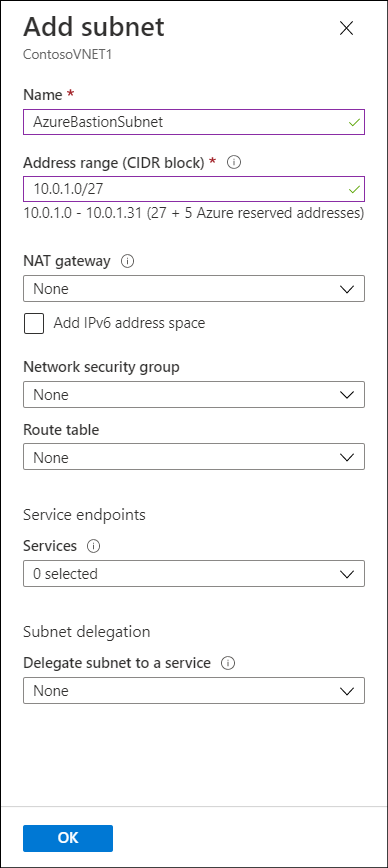

لتوزيع مضيف Bastion Azure باستخدام مدخل Azure، ابدأ بإنشاء شبكة فرعية في الشبكة الظاهرية المناسبة. يجب أن تكون هذه الشبكة الفرعية:

- أن تُسمى AzureBastionSubnet

- لديك بادئة /26 على الأقل

- تكن في شبكة ظاهرية كنت تنوي حمايتها باستخدام Azure Bastion

لإنشاء الشبكة الفرعية المطلوبة، في مدخل Azure، حدد موقع شبكة ظاهرية وافتحه حيث تريد توزيع Bastion Azure. إحدى الطرق للقيام بذلك هي مراجعة خصائص أحد الأجهزة الظاهرية الذي تريد حمايته:

- في الجهاز الظاهري، في جزء التنقل، حدد Networking.

- في جزء التفاصيل، حدد رابط الشبكة الظاهرية/الشبكة الفرعية المكونة. يعرض هذا شفرة الشبكة الظاهرية.

بعد ذلك، لإنشاء الشبكة الفرعية:

- في جزء الشبكة الظاهرية، في الإعدادات، حدد Subnets.

- في جزء الشبكات الفرعية ، حدد + الشبكة الفرعية.

- في جزء Add subnet، أدخل اسم AzureBastionSubnet، ثم قم بتكوين نطاق العنوان المناسب (كتلة CIDR). يجب أن يكون لهذا بادئة /26 على الأقل.

- حدد مجموعة أمان الشبكة إذا لزم الأمر، ثم حدد موافق.

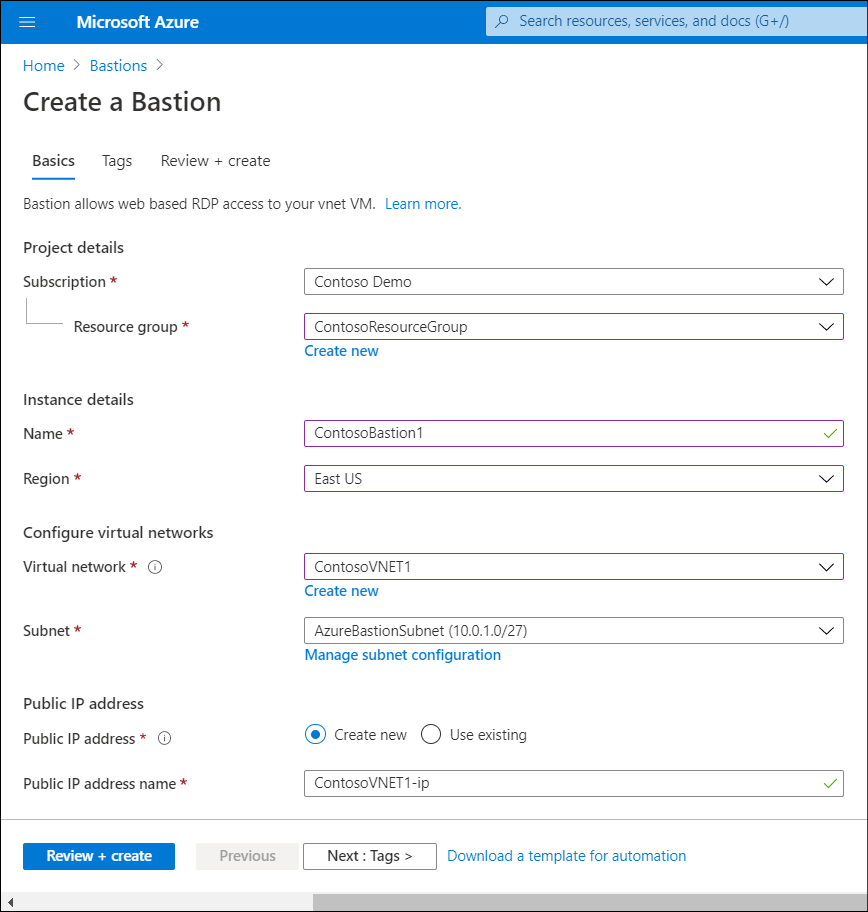

وأخيرًا، إنشاء Bastion Azure باستخدام الإجراء التالي:

في مدخل Microsoft Azure، ابحث عن Bastions وحدده.

في جزء Bastions ، حدد Create Bastion.

في جزء Create a Bastion ، أدخل المعلومات التالية، ثم حدد Review + create.

- الوصف

- مجموعة الموارد

- الاسم

- المنطقة

- الشبكة الظاهرية

- الشبكة الفرعية

- عنوان IP العام

عند ظهور المطالبة، حدد "Create".

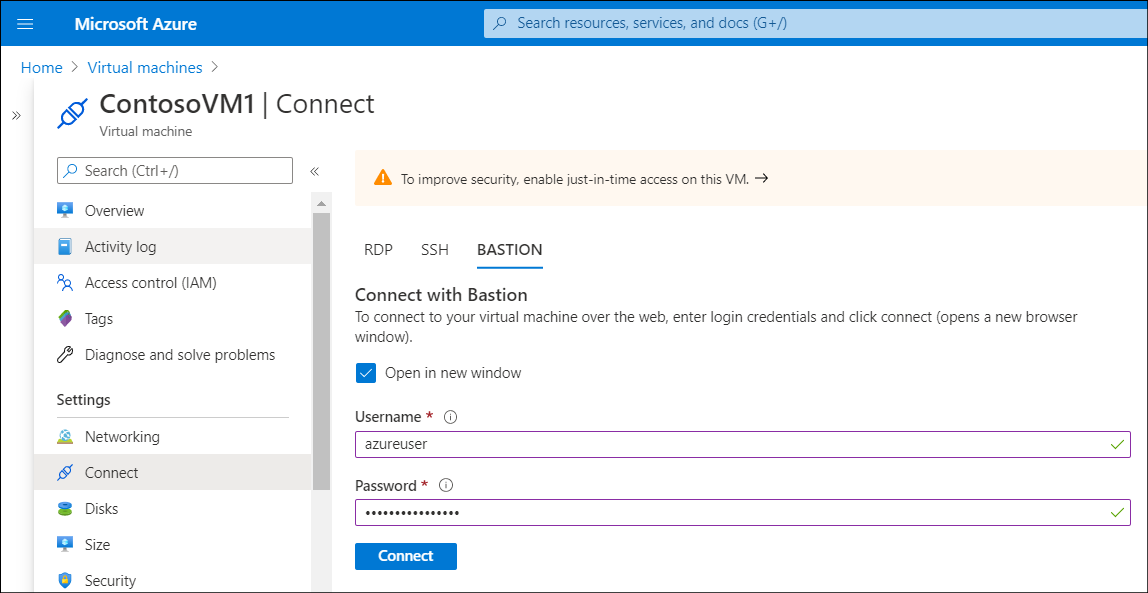

الاتصال بجهاز Windows ظاهري باستخدام Azure Bastion

للاتصال بجهاز ظاهري من خلال Azure Bastion، سوف تحتاج إلى:

- دور القارئ على الجهاز الظاهري.

- دور القارئ في مركز معلومات الشبكة (NIC) مع IP الخاص بالجهاز الظاهري.

- دور قارئ في مورد Bastion Azure.

- الجهاز الظاهري لدعم اتصال وارد عبر منفذ بروتوكول تحكم الإرسال 3389 (بروتوكول سطح المكتب البعيد (RDP)).

نفذ الإجراءات التالية:

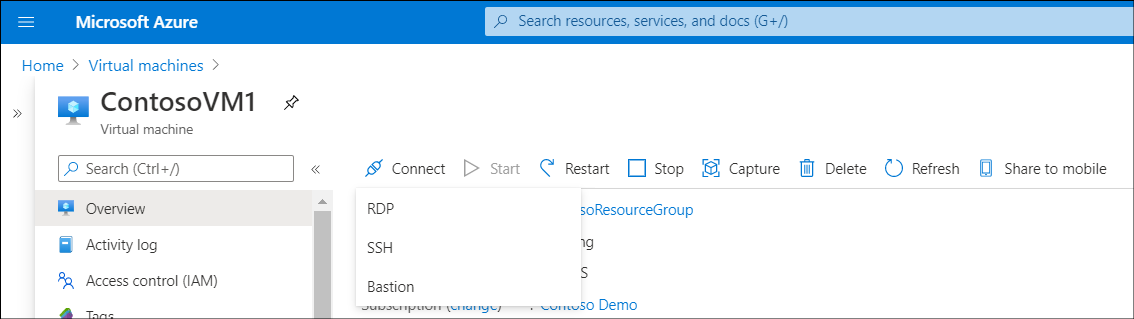

انتقل إلى الجهاز الظاهري الذي تريد الاتصال به.

حدد الجهاز الظاهري، وفي جزء الجهاز الظاهري، حدد الاتصال.

في القائمة المنسدلة الاتصال، حدد Bastion.

أدخل بيانات اعتماد مستخدم لديه الأذونات المناسبة، ثم حدد الاتصال. يتم فتح اتصال بروتوكول سطح المكتب البعيد (RDP) إلى هذا الجهاز الظاهري عبر Bastion مباشرة في مدخل Azure باستخدام المنفذ 443 وخدمة Bastion.

لقراءة إضافية

يمكنك معرفة المزيد من خلال مراجعة المستند التالي.