تكوين الإدارة في الوقت المناسب

أخصائيو الأمن في Contoso يعرفون أن جميع الأجهزة الظاهرية الخاصة بهم من المحتمل أن تكون في خطر من قراصنة متسللين خبثاء يبحثون بقوة في نقاط الضعف الأمنية. هؤلاء الأشخاص يبحثون عن المنافذ المفتوحة مثل بروتوكول سطح المكتب البعيد (RDP) وSSH. على الرغم من أن استخدام Azure Bastion يمكن أن يساعد في تقليل هذه المخاطر، فإن المتخصصين يرغبون في معرفة المزيد عن عمليات أخرى لتقليل المخاطر التي يمكن أن تقدمها Azure. قررت التحقق من ميزة الوصول إلى الجهاز الظاهري في الوقت المناسب الخاصة بمركز الأمان. باستخدام في الوقت المناسب، يمكنك تأمين نسبة استخدام الشبكة الواردة إلى الأجهزة الظاهرية الخاصة بك، ما يساعد على تقليل التعرض للهجمات مع الاستمرار في توفير القدرة على الاتصال بالأجهزة الظاهرية عند الحاجة.

كيف تعمل إدارة في الوقت المناسب؟

تمكين في الوقت المناسب للأجهزة الظاهرية من خلال مركز الأمان. ثم يمكنك تعريف منافذ شبكة الاتصال التي يتم تأمينها للاتصالات الواردة على الأجهزة الظاهرية. يفرض مركز الأمان رفض كافة قواعد نسبة استخدام الشبكة الواردة للمنافذ المحددة باستخدام قواعد NSG وAzure Firewall. معًا، تساعد هذه العناصر لحماية الأجهزة الظاهرية الخاصة بك عن طريق فحص منافذ الإدارة.

إذا كان المسؤول بحاجة إلى تنفيذ مهمة إدارة على جهاز ظاهري محمي، يتحقق "مركز الأمان" من أن المستخدم لديه أذونات التحكم بالوصول (RBAC) استنادًا إلى الدور المطلوب لذلك الجهاز الظاهري، ثم يوافق على الطلب ثم يعيد تكوين مجموعات أمان الشبكات وجدار حماية لـ Azure. تسمح هذه التغييرات بنسبة استخدام الشبكة الواردة إلى المنافذ المحددة من عنوان IP ذي الصلة، لفترة زمنية محددة.

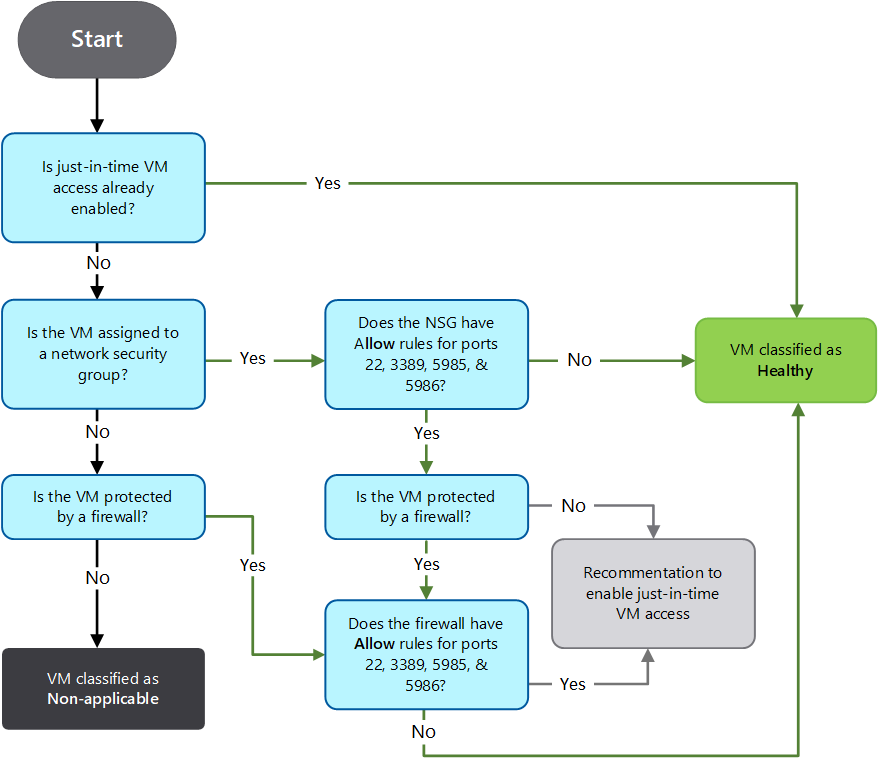

يطبق "مركز الأمان" منطق التدفق لتحديد كيفية تصنيف الأجهزة الظاهرية. يصنف مركز الأمان الجهاز على أنه سليم عن طريق التحقق من:

- إذا كانت حالة تمكين الوصول بالقوت المناسب بالفعل على الجهاز الظاهري

- إذا تم تعيين الجهاز الظاهري إلى مجموعة أمان الشبكة التي لا تحتوي على السماح بقواعد للمنافذ 22، 3389، 5985، 5986

- إذا كان الجهاز الظاهري محميًا بواسطة جدار حماية لا يحتوي على قواعد السماح بمنافذ 22، 3389، 5985، 5986

إذا لم يكن الجهاز الظاهري ممكنا بالفعل JIT، ولم يتم تعيينه إلى NSG، ولم يكن محميا أيضا بجدار حماية، فإن مركز الأمان يصنف الجهاز الظاهري على أنه غير قابل للتطبيق. وإلا، يوصي مركز الأمان بتمكين في الوقت المناسب للجهاز الظاهري.

يصف الرسم التخطيطي التالي عملية التدفق.

باستخدام هذا المنطق، قد يقرر "مركز الأمان" أن الجهاز الظاهري يمكن أن يستفيد من في الوقت المناسب. نتيجة لهذا التحديد، يتم نقل الجهاز الظاهري إلى علامة التبويب الموارد غير السليمة في شفرة مركز الأمان التوصيات لإدارة منافذ الأجهزة الظاهرية يجب أن تكون محمية بالتحكم في الوصول إلى الشبكة في الوقت المناسب.

تلميح

يمكنك الوصول إلى هذه المعلومات في Security Center عن طريق تحديد رابط Compute & apps في قسم RESOURCE SECURITY HYGIENE . ثم حدد منافذ إدارة الأجهزة الظاهرية التي يجب حمايتها بالتحكم في الوصول إلى الشبكة في الوقت المناسب.

تمكين بالوقت المناسب على الأجهزة الظاهرية الخاصة بك

يمكنك تمكين بالوقت المناسب داخل مركز الأمان. نفذ الإجراءات التالية:

من قائمة الأجهزة الظاهرية المعروضة في علامة التبويب الموارد غير السليمة، حدد أي جهاز تريد تمكينه ل JIT، ثم حدد معالجة.

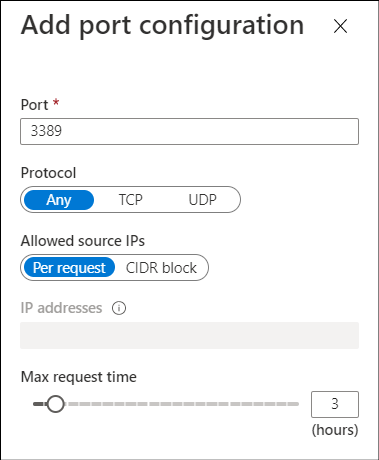

في شفرة تكوين الوصول إلى الجهاز الظاهري في الوقت المحدد، لكل منفذ من المنافذ المدرجة:

- حدد المنفذ وقم بتكوينه باستخدام أحد المنافذ التالية:

- 22

- 3389

- 5985

- 5986

- تكوين منفذ البروتوكول، وهو رقم البروتوكول.

- تكوين البروتوكول:

- أي

- TCP

- بروتوكول مخطط بيانات المستخدم

- تكوين عناوين IP المصدر المسموح بها عن طريق الاختيار بين:

- لكل طلب

- مجموعة توجيه بين مجالات غير مصنفة (CIDR)

- اختر الحد الأقصى لوقت الطلب. المدة الافتراضية هي 3 ساعات.

- حدد المنفذ وقم بتكوينه باستخدام أحد المنافذ التالية:

إذا أجريت تغييرات، فحدد موافق.

عند الانتهاء من تكوين كافة المنافذ، حدد حفظ.

بدلاً من ذلك، يمكنك الانتقال إلى الجهاز الظاهري في مدخل Azure. في جزء الجهاز الظاهري المحدد للجهاز الظاهري، حدد كلا من الأمان في جزء التنقل، ويجب حماية ارتباط منافذ إدارة الأجهزة الظاهرية بالتحكم في الوصول إلى الشبكة في الوقت المناسب.

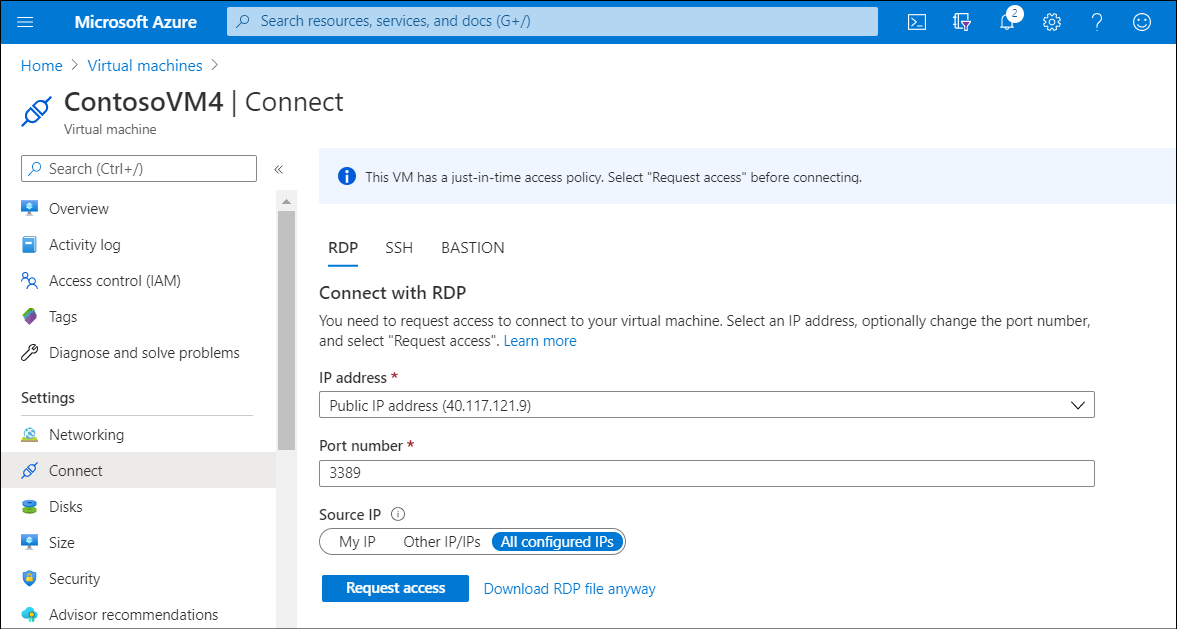

طلب الوصول إلى الجهاز الظاهري المؤمن بالوقت المناسب

إذا حاولت الاتصال بجهاز ظاهري غير محمي باستخدام JIT، فستتلقى تحذيرا في شفرة الاتصال.

تلميح

يمكنك تحديد هذا الارتباط التحذيري لتمكين بالوقت المناسب.

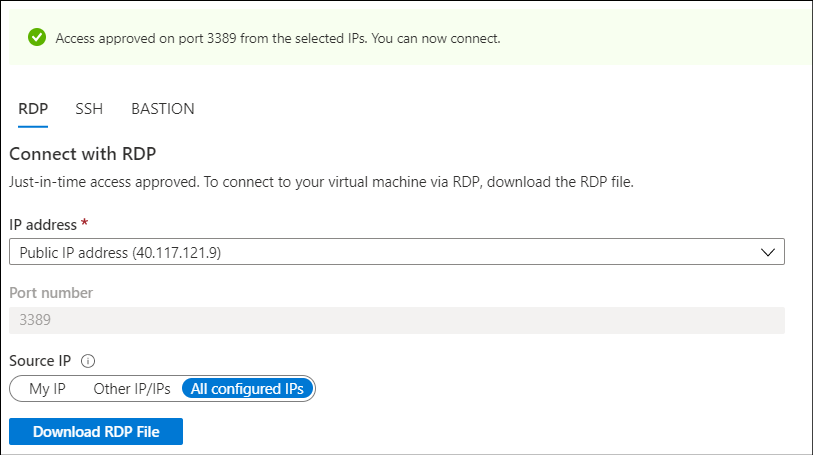

ومع ذلك، إذا تم تمكين بالوقت المناسب للجهاز الظاهري ومحاولة الاتصال به، فسيفيدك Azure بطلب الوصول. يمكنك القيام بذلك عن طريق تحديد طلب الوصول.

بعد تحديد طلب الوصول، يستغرق مركز الأمان ما يصل إلى دقيقة لتمكين الوصول، على افتراض أن لديك الأذونات ذات الصلة. بعد منح الوصول، يتم عرض رسالة تفيدك بأن لديك حق الوصول عبر المنفذ المطلوب.

تجربة

إذا كنت ترغب في محاولة إعداد JIT للأجهزة الظاهرية الخاصة بك، يمكنك محاولة التمرين - تمكين الوصول إلى الجهاز الظاهري ل JIT. ستحتاج إلى اشتراك Azure لاستخدامه. إذا لم يكن لديك اشتراك، يمكنك الحصول على اشتراك Azure تجريبي مجاني. بعد إكمال التدريب، احذف أية مجموعات موارد قمت بإنشائها.

إشعار

تأكد من تحديد اشتراك مسجّل في المستوى القياسي لمركز الأمان، أو له فترة نسخة تجريبية نشطة مدتها 30 يومًا لـ "مركز الأمان".