الأمان

تقوم مؤسسات الرعاية الصحية بتخزين بيانات العملاء الشخصية والتي يحتمل أن تكون حساسة. تقوم المؤسسات المالية بتخزين أرقام الحسابات والأرصدة وتواريخ المعاملات. يقوم بائعو التجزئة بتخزين سجل الشراء ومعلومات الحساب والتفاصيل الديموغرافية للعملاء. قد يكشف حادث الأمان هذه البيانات الحساسة، ما قد يسبب إحراجًا شخصيًا أو ضررًا ماليًا. كيف تضمن سلامة بيانات العميل وتضمن أن أنظمتك آمنة؟

في هذه الوحدة، ستتعرف على العناصر المهمة لركيزة الأمان.

ما هو الأمان؟

يتعلق الأمان في المقام الأول بحماية البيانات التي تستخدمها مؤسستك وتخزنها وتنقلها. البيانات التي تخزنها مؤسستك أو تتعامل معها هي في صميم أصولك القابلة للتأمين. قد تكون هذه البيانات بيانات حساسة حول العملاء، أو معلومات مالية حول مؤسستك، أو بيانات خط أعمال مهمة تدعم مؤسستك. كما أن تأمين البنية التحتية التي توجد عليها البيانات، إلى جانب الهويات المستخدمة للوصول إليها، أمر بالغ الأهمية.

قد تخضع بياناتك لمتطلبات قانونية وتنظيمية أكثر صرامة. تعتمد هذه المتطلبات الإضافية على مكان وجودك أو نوع البيانات التي تخزنها أو الصناعة التي يعمل فيها تطبيقك.

على سبيل المثال، في قطاع الرعاية الصحية في الولايات المتحدة، هناك قانون يسمى قانون قابلية نقل التأمين الصحي والمساءلة (HIPAA). في الصناعة المالية، يهتم معيار أمان بيانات صناعة بطاقات الدفع بمعالجة بيانات بطاقة الائتمان. والمنظمات التي تخزن البيانات التي تنطبق عليها هذه القوانين والمعايير، مطالبة بضمان وجود ضمانات معينة لحماية تلك البيانات. في أوروبا، تحدد اللائحة العامة لحماية البيانات (GDPR) قواعد كيفية حماية البيانات الشخصية، وتحدد حقوق الأفراد المتعلقة بالبيانات المخزنة. تتطلب بعض البلدان/المناطق عدم مغادرة أنواع معينة من البيانات لحدودها.

عند حدوث خرق أمني، يمكن أن يكون هناك تأثير كبير على الشؤون المالية وسمعة كل من المؤسسات والعملاء. يكسر خرق الأمان الثقة التي يرغب العملاء في غرسها في مؤسستك، ويمكن أن يؤثر على صحة المؤسسة على المدى الطويل.

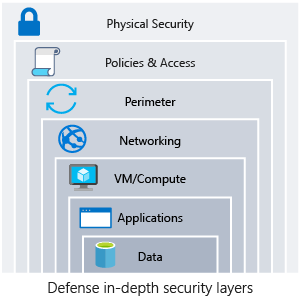

الدفاع في العمق

يؤدي اتباع نهج متعدد الطبقات لتأمين بيئتك إلى زيادة وضعها الأمني. المعروف باسم الدفاع في العمق، يمكننا تقسيم الطبقات على النحو التالي:

- بيانات

- التطبيقات

- جهاز ظاهري/حساب

- الشبكات

- المحيط

- السياسات والوصول

- الأمان المادي

تركز كل طبقة على منطقة مختلفة حيث يمكن أن تحدث الهجمات، وتنشئ عمق حماية في حالة فشل طبقة واحدة أو تجاوز المهاجم لها. إذا ركزت على طبقة واحدة فقط، فسيحصل المهاجم على وصول غير مقيد إلى بيئتك إذا تجاوز هذه الطبقة.

تؤدي معالجة الأمان في الطبقات إلى زيادة العمل الذي يتعين على المهاجم القيام به للوصول إلى أنظمتك وبياناتك. تحتوي كل طبقة على عناصر تحكم وتقنيات وقدرات أمان مختلفة تنطبق. عندما تحدد وسائل الحماية التي يجب وضعها موضع التنفيذ، فغالبًا ما تكون التكلفة مصدر قلق. تحتاج إلى الموازنة بين التكلفة ومتطلبات العمل والمخاطر الإجمالية على الأعمال.

لا يوجد نظام أمان واحد أو عنصر تحكم أو تقنية واحدة تحمي بنيتك بشكل كامل. الأمن هو أكثر من مجرد تقنية؛ إنه يتعلق أيضًا بالأشخاص والعمليات. يساعد إنشاء بيئة تبحث بشكل شامل في الأمان وتجعله مطلبا بشكل افتراضي على ضمان أمان مؤسستك قدر الإمكان.

الحماية من الهجمات الشائعة

في كل طبقة، هناك بعض الهجمات الشائعة التي تريد الحماية منها. لا تتضمن القائمة التالية جميع طبقات الحماية، ولكن يمكن أن تعطيك فكرة عن كيفية مهاجمة كل طبقة وأنواع الحماية التي قد تحتاج إليها.

طبقة البيانات: يمكن أن يؤدي الكشف عن مفتاح تشفير أو استخدام تشفير ضعيف إلى جعل بياناتك عرضة للخطر في حالة حدوث وصول غير مصرح به.

طبقة التطبيق: إدخال التعليمات البرمجية الضارة وتنفيذها هي السمات المميزة لهجمات طبقة التطبيق. وتشمل الهجمات الشائعة حقن SQL والبرمجة النصية عبر المواقع (XSS).

VM/طبقة الحوسبة: البرامج الضارة هي طريقة شائعة لمهاجمة بيئة، والتي تتضمن تنفيذ تعليمات برمجية ضارة لاخلال النظام. بعد وجود البرامج الضارة على النظام، يمكن أن تحدث المزيد من الهجمات التي تؤدي إلى التعرض لبيانات الاعتماد والحركة الجانبية في جميع أنحاء البيئة.

طبقة الشبكات: الاستفادة من المنافذ المفتوحة غير الضرورية على الإنترنت هي طريقة شائعة للهجوم. قد تتضمن المنافذ المفتوحة أيضا ترك بروتوكولات SSH أو RDP مفتوحة للأجهزة الظاهرية. عندما تكون هذه البروتوكولات مفتوحة، فإنها يمكن أن تسمح بهجمات القوة العمياء ضد الأنظمة الخاصة بك بينما يحاول المهاجمون الوصول.

طبقة المحيط: غالبا ما تحدث هجمات رفض الخدمة (DoS) في هذه الطبقة. تحاول هذه الهجمات إرباك موارد الشبكة وإجبارها على عدم الاتصال بالإنترنت أو جعلها غير قادرة على الاستجابة للطلبات المشروعة.

النهج وطبقة الوصول: هذه الطبقة هي المكان الذي تحدث فيه المصادقة للتطبيق الخاص بك. قد تتضمن هذه الطبقة بروتوكولات مصادقة حديثة مثل OpenID Connect أو OAuth أو المصادقة المستندة إلى Kerberos مثل Active Directory. يعد الكشف عن بيانات الاعتماد مخاطرة في هذه الطبقة، ومن المهم الحد من أذونات الهويات. تريد أيضًا أن تكون لدينا مراقبة للبحث عن الحسابات المخترقة المحتملة، مثل عمليات تسجيل الدخول القادمة من أماكن غير معتادة.

الطبقة المادية: يمكن أن يحدث الوصول غير المصرح به إلى المرافق من خلال طرق مثل صياغة الأبواب وسرقة شارات الأمان في هذه الطبقة.

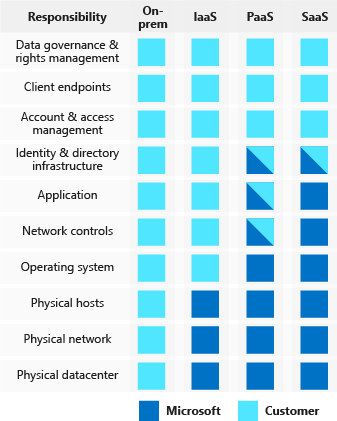

المسؤولية الأمنية المشتركة

إعادة النظر في نموذج المسؤولية المشتركة، يمكننا إعادة صياغة هذا النموذج في سياق الأمان. اعتمادا على نوع الخدمة التي تحددها، يتم تضمين بعض الحماية الأمنية في الخدمة، بينما يبقى البعض الآخر مسؤوليتك. التقييم الدقيق للخدمات والتقنيات التي تحددها ضروري، للتأكد من أنك توفر عناصر التحكم الأمنية المناسبة للبنية الخاصة بك.