إنشاء أساس حسابات تخزين لصالح Azure

يُوفر حساب Azure Storage مساحة اسم خدمة فريدة لتخزين عناصر بيانات تخزين Azure والوصول إليها.

توصيات أمان حساب Azure Storage

تصف الأقسام التالية توصيات Azure Storage الموجودة في CIS Microsoft Azure Foundations Security Benchmark الإصدار 1.3.0. تتضمن كل توصية الخطوات الأساسية التي يجب إكمالها في مدخل Microsoft Azure. يجب عليك إكمال هذه الخطوات لاشتراكك وباستخدام مواردك للتحقق من صحة كل توصية أمان. ضع في اعتبارك أن خيارات المستوى 2 قد تقيد بعض الميزات أو الأنشطة، لذا ضع في اعتبارك خيارات الأمان التي تقرر فرضها بعناية.

تتطلب عمليات نقل محسنة أمنيًا - المستوى 1

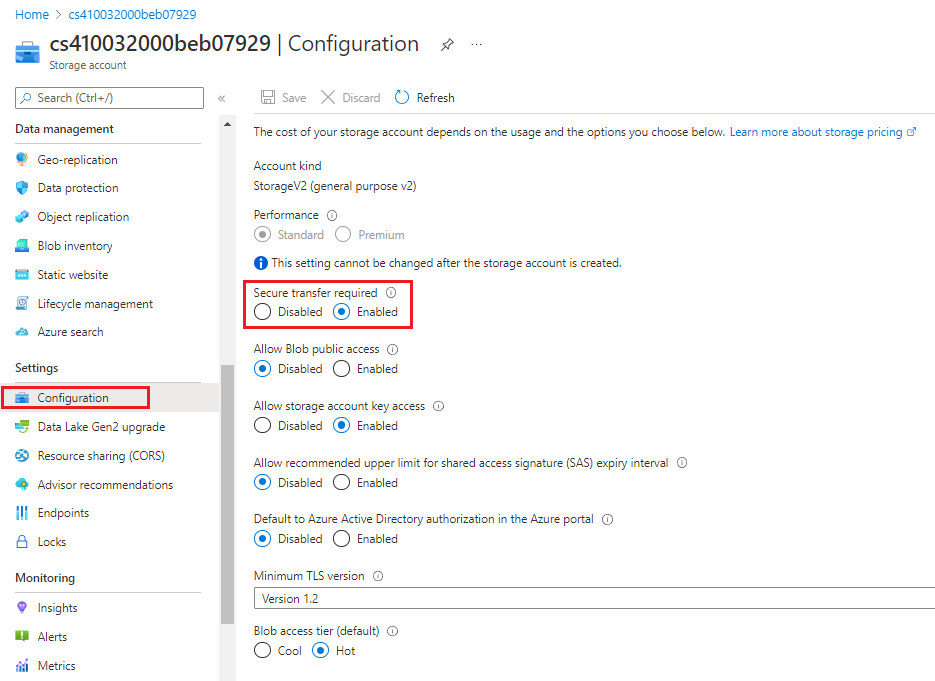

تشفير البيانات بين Azure Storage والعميل هو خطوة يجب عليك اتخاذها لضمان أمان بيانات Azure Storage. يُوصى أولًا باستخدام بروتوكول HTTPS دائمًا. يضمن استخدام HTTPS الاتصال الآمن عبر الإنترنت العام. لتنفيذ استخدام HTTPS عند استدعاء واجهات برمجة تطبيقات REST للوصول إلى العناصر في حسابات التخزين، شغل خيار "Secure transfer required" لحساب التخزين. بعد تشغيل عنصر التحكم هذا، تُرفض الاتصالات التي تستخدم HTTP. أكمل الخطوات التالية لكل حساب تخزين في اشتراكك.

سجل دخولك إلى مدخل Azure. ابحث عن "Storage accounts" وحدده.

في جزء "Storage accounts"، حدد حساب تخزين.

في القائمة الموجودة على اليسار، ضمن "Settings"، حدد "Configuration".

في جزء "Configuration"، تأكد من تعيين "Secure transfer required" إلى "Enabled".

إذا غيرت أي إعدادات، في شريط القوائم، حدد "Save".

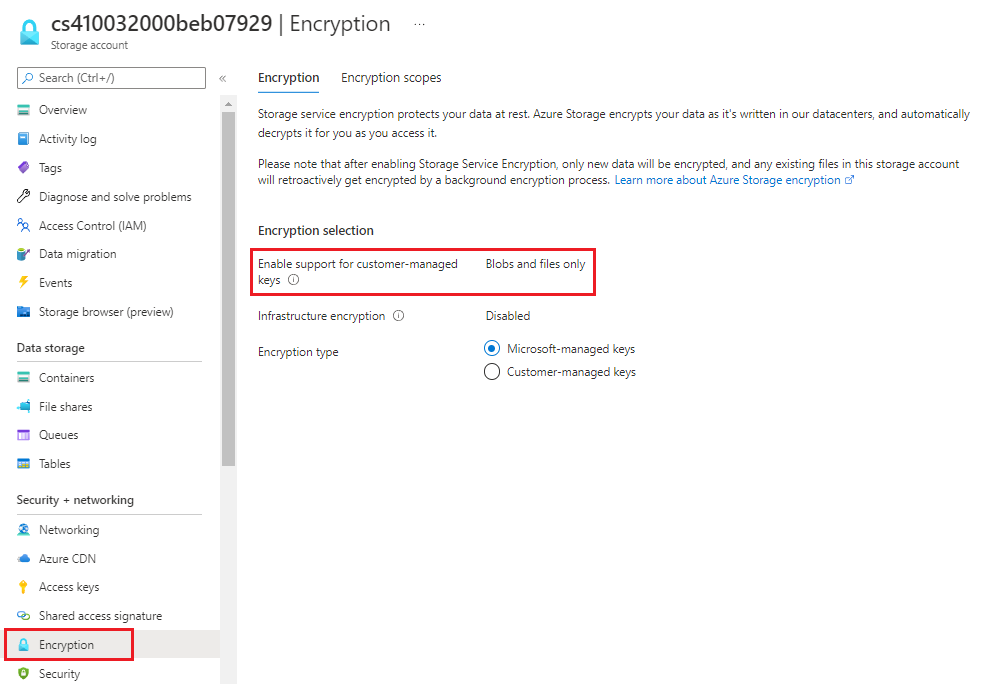

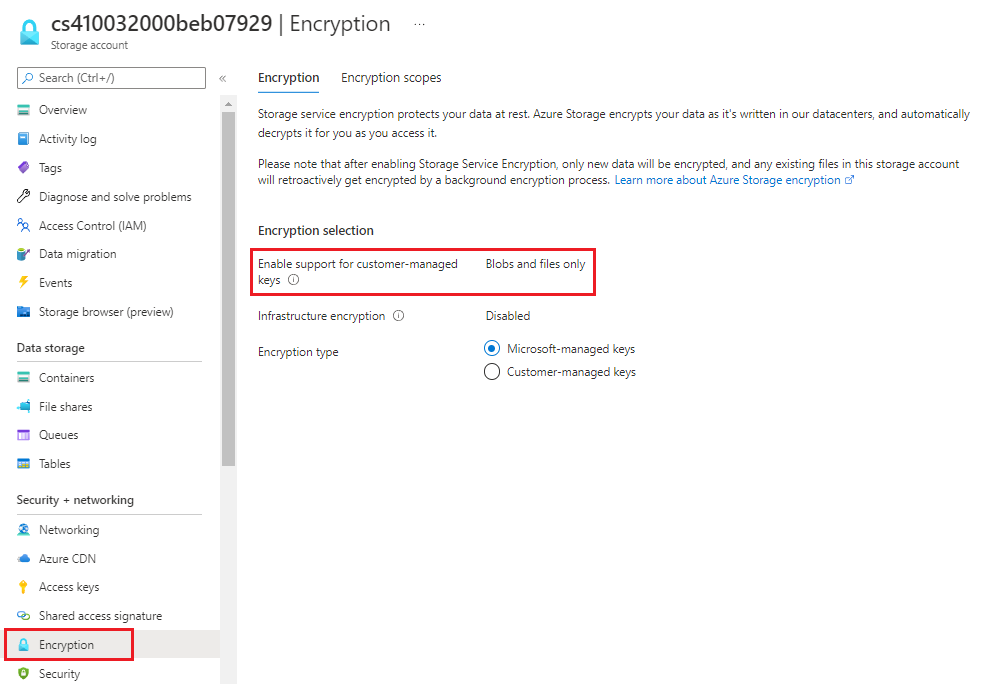

تفعيل تشفير الكائن الكبير الثنائي (blob) - المستوى 1

Azure Blob Storage عبارة عن حل تخزين عنصر من Microsoft للسحابة. Blob Storage هو الأمثل لتخزين كميات ضخمة من البيانات غير المنظمة. البيانات غير المنظمة هي بيانات لا تلتزم بنموذج بيانات أو تعريف معين. ومن أمثلة ذلك البيانات النصية أو الثنائية. يحمي تشفير خدمة التخزين بياناتك الثابتة. يُشفر Azure Storage بياناتك كما هي مكتوبة في مراكز البيانات، ويفك تشفيرها تلقائيًا أثناء وصولك إليها.

سجل دخولك إلى مدخل Azure. ابحث عن "Storage accounts" وحدده.

في جزء "Storage accounts"، حدد حساب تخزين.

في القائمة الموجودة على اليسار، ضمن "Security + networking"، حدد "Encryption".

في جزء "Encryption"، راجع تمكين تشفير Azure Storage لجميع حسابات التخزين الجديدة والحالية، وأنه لا يمكن تعطيله.

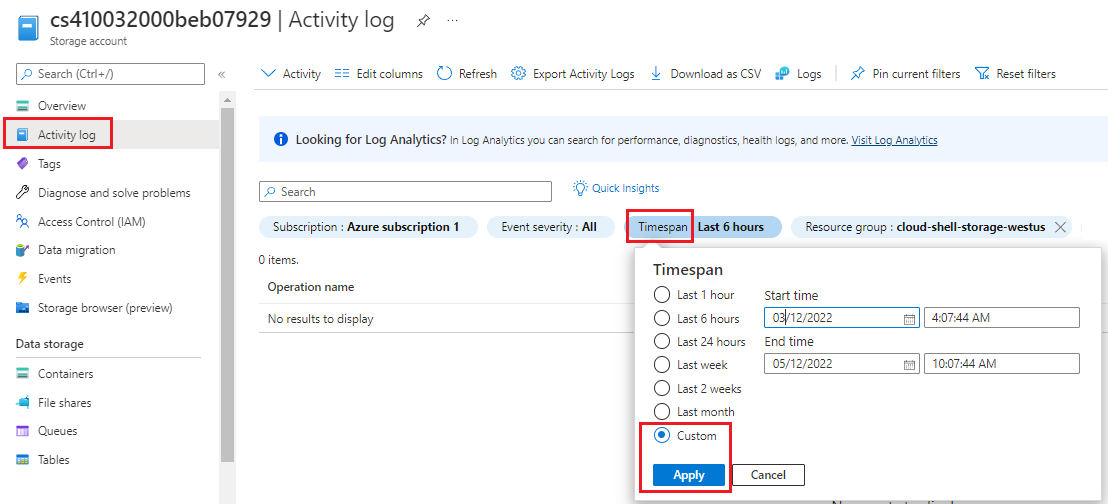

إعادة إنشاء مفاتيح الوصول بصورة دورية - المستوى 1

عند إنشاء حساب تخزين في Azure، يُنشئ Azure مفتاحي وصول إلى تخزين سعة 512 بت. هذه المفاتيح مستخدمة للمصادقة عند الوصول إلى حساب التخزين. يضمن تدوير هذه المفاتيح بانتظام أن أي وصول غير مُتعمد أو كشف هذه المفاتيح مقيّد بالوقت. أكمل الخطوات التالية لكل حساب تخزين في اشتراك Azure.

سجل دخولك إلى مدخل Azure. ابحث عن "Storage accounts" وحدده.

في جزء "Storage accounts"، حدد حساب تخزين.

في القائمة اليسرى، حدد "Activity log".

في "Activity log"، في القائمة المنسدلة "Timespan"، حدد "Custom". حدد "Start Time" و"End Time" لإنشاء نطاق من 90 يومًا أو أقل.

حدد تطبيق.

لإعادة إنشاء مفاتيح الوصول إلى التخزين لحساب تخزين معين إذا لم تكن تستخدم Azure Key Vault مع تدوير المفتاح، بادر بتشغيل الأمر التالي باستخدام معلومات اشتراكك:

POST https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Storage/storageAccounts/{accountName}/regenerateKey?api-version=2019-04-01إذا غيرت أي إعدادات، في شريط القوائم، حدد "Save".

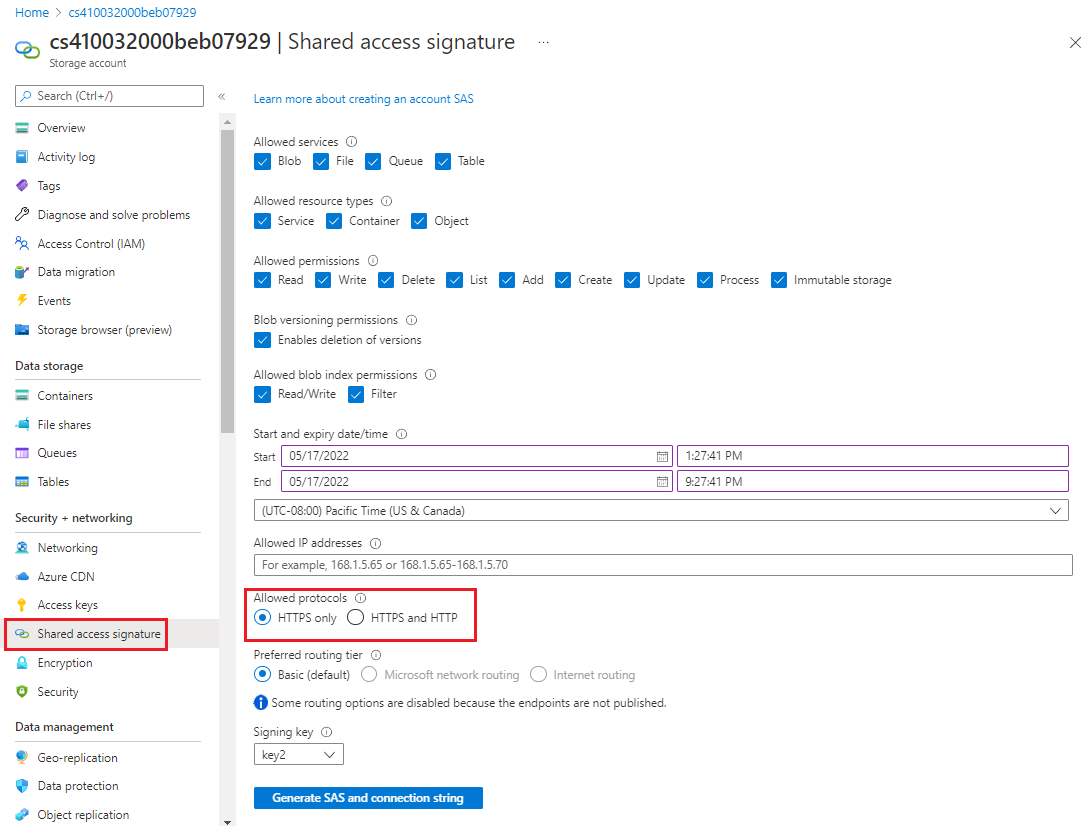

يتطلب انتهاء صلاحية الرموز المميزة لتوقيع الوصول المشترك في غضون ساعة - المستوى 1

توقيع الوصول المشترك هو عنوان URI يمنح حقوق الوصول المُقيد إلى موارد Azure Storage. يمكنك تقديم توقيع وصول مشترك إلى العملاء الذين لا يجب الوثوق بهم باستخدام مفتاح حساب التخزين خاصتك، ولكنك ترغب في تفويض الوصول لموارد حساب تخزين معينة. من خلال توزيع توقيع الوصول المشترك URI على هؤلاء العملاء، يمكنك منحهم حق الوصول إلى مورد لفترة محددة من الوقت، مع مجموعة محددة من الأذونات.

إشعار

للحصول على التوصيات الواردة في CIS Microsoft Azure Foundations Security Benchmark الإصدار 1.3.0، لا يمكن التحقق تلقائيًا من أوقات انتهاء صلاحية الرمز المميز لتوقيع الوصول المشترك. تتطلب التوصية التحقق اليدوي.

تتطلب مشاركة الرموز المميزة لتوقيع الوصول المشترك فقط عبر HTTPS - المستوى 1

يجب السماح للرموز المميزة لتوقيع الوصول المشترك فقط عبر بروتوكول HTTPS. أكمل الخطوات التالية لكل حساب تخزين في اشتراك Azure.

سجل دخولك إلى مدخل Azure. ابحث عن "Storage accounts" وحدده.

في جزء "Storage accounts"، حدد حساب تخزين.

في القائمة ضمن "Security + networking"، حدد "Shared access signature".

في جزء "Shared access signature"، ضمن "Start and expiry date/time"، عيّن تواريخ وأوقات "Start" و"End".

ضمن Allowed protocols، حدد HTTPS only.

إذا غيرت أي إعدادات، في شريط القوائم، حدد "Generate SAS and connection string".

تكوين ميزات توقيع الوصول المشترك في الأقسام التالية.

تفعيل تشفير ملفات Azure - المستوى 1

يُشفِر تشفير قرص Azure نظام التشغيل وأقراص البيانات في أجهزة IaaS الظاهرية. يُستخدم كل من التشفير من جانب العميل والتشفير من جانب الخادم (SSE) لتشفير البيانات في تخزين Azure. أكمل الخطوات التالية لكل حساب تخزين في اشتراك Azure.

سجل دخولك إلى مدخل Azure. ابحث عن "Storage accounts" وحدده.

في جزء "Storage accounts"، حدد حساب تخزين.

في القائمة الموجودة على اليسار، ضمن "Security + networking"، حدد "Encryption".

في جزء "Encryption"، تحقق من تمكين تشفير Azure Storage لكافة تخزين الملفات وتخزين الكائن الثنائي كبير الحجم الجديد والحالي، وأنه لا يمكن تعطيله.

تتطلب الوصول الخاص فقط إلى حاويات blob - المستوى 1

يمكنك تمكين الوصول للقراءة العامة فقط، والمجهولة إلى حاوية وكائنات ثنائية كبيرة الحجم في تخزين Azure Blob. من خلال تشغيل الوصول العام المجهول للقراءة، يمكنك منح حق الوصول للقراءة فقط إلى هذه الموارد دون مشاركة مفتاح الحساب ودون الحاجة إلى توقيع وصول مشترك. بشكلٍ افتراضي، قد يتم الوصول إلى حاوية وأية كائنات ثنائية كبيرة الحجم داخلها فقط من قِبل مستخدم تم منحه الأذونات المناسبة. لمنح المستخدمين المجهولين حق الوصول للقراء إلى حاوية وكائناتها الثنائية كبيرة الحجم، يمكنك تعيين مستوى وصول الحاوية إلى "public".

مع ذلك، عند منح إمكانية وصول عامة إلى حاوية، يستطيع مستخدمون مجهولون قراءة كائنات ثنائية كبيرة الحجم ضمن حاوية يمكن الوصول إليها بشكل عام دون إذن الطلب. يُوصى للأمان بتعيين الوصول إلى حاويات التخزين على private بدلًا من ذلك. أكمل الخطوات التالية لكل حساب تخزين في اشتراك Azure.

سجل دخولك إلى مدخل Azure. ابحث عن "Storage accounts" وحدده.

في جزء "Storage accounts"، حدد حساب تخزين.

في القائمة الموجودة على اليسار، ضمن "Data storage"، حدد "Containers".

في جزء "Containers"، تأكد من تعيين "Public access level" إلى "Private".

إذا غيرت أي إعدادات، في شريط القوائم، حدد "Save".