إنشاء أساس الشبكات

حسب التصميم، تزيد خدمات تكوين شبكات Azure من المرونة والتوفر والتكيف والأمان وتكامل البيانات. يمكن الاتصال بالشبكة بين الموارد الموجودة في Azure، وبين الموارد المحلية والموارد التي تستضيفها Azure ومن وإلى الإنترنت وAzure.

توصيات أمنية لشبكة Azure

تصف الأقسام التالية توصيات تكوين شبكة Azure الموجودة في CIS Microsoft Azure Foundations Security Benchmark الإصدار 1.3.0. تتضمن كل توصية الخطوات الأساسية التي يجب إكمالها في مدخل Microsoft Azure. يجب عليك إكمال هذه الخطوات لاشتراكك وباستخدام مواردك للتحقق من صحة كل توصية أمان. ضع في اعتبارك أن خيارات المستوى 2 قد تقيد بعض الميزات أو الأنشطة، لذا ضع في اعتبارك خيارات الأمان التي تقرر فرضها بعناية.

تقييد وصول بروتوكول سطح المكتب البعيد (RDP) وSSH من الإنترنت - المستوى 1

من الممكن الوصول إلى الأجهزة الظاهرية Azure باستخدام بروتوكول سطح المكتب البعيد (RDP) وبروتوكول Secure Shell (SSH). يمكنك استخدام هذه البروتوكولات لإدارة الأجهزة الظاهرية من المواقع البعيدة. البروتوكولات قياسية في حوسبة مركز البيانات.

تتمثل مشكلة الأمان المحتملة باستخدام بروتوكول سطح المكتب البعيد (RDP) وبروتوكول SSH عبر الإنترنت في أن المهاجمين يمكنهم استخدام تقنيات القوة الغاشمة للوصول إلى الأجهزة الظاهرية Azure. بعد أن يحصل المهاجمون على حق الوصول، يمكنهم استخدام جهازك الظاهري كلوحة إطلاق لتسوية الأجهزة الأخرى على شبكتك الظاهرية أو حتى مهاجمة الأجهزة المتصلة بالشبكة خارج Azure.

من المستحسن تعطيل بروتوكول سطح المكتب البعيد المباشر (RDP) ووصول (SSH) من الإنترنت إلى أجهزة Azure الظاهرية خاصتك. أكمل الخطوات التالية لكل جهاز ظاهري في اشتراك Azure.

سجل دخولك إلى مدخل Azure. العثور على الأجهزة الظاهرية وتحديدها.

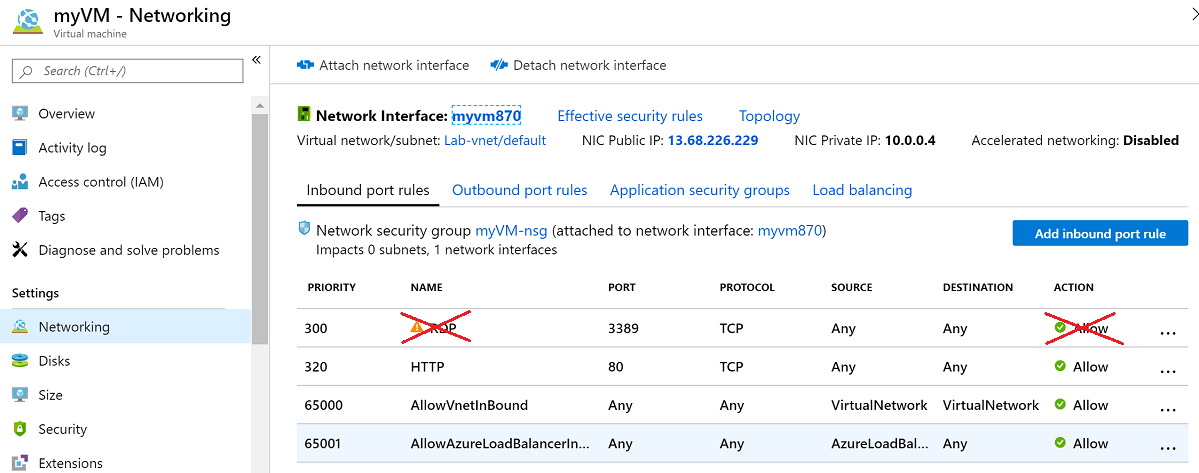

في القائمة اليسرى، ضمن Settings، حدد Networking.

في جزء Networking، تحقق من أن علامة التبويب Inbound port rules ليس لها قاعدة لبروتوكول سطح المكتب البعيد (RDP)، على سبيل المثال:

port=3389, protocol = TCP, Source = Any or Internet.تحقق من أن علامة التبويب Inbound Port Rules ليس لها قاعدة لبروتوكول SSH، على سبيل المثال:

port=22, protocol = TCP, Source = Any or Internet.

عند تعطيل بروتوكول سطح المكتب البعيد المباشر (RDP) ووصول بروتوكول SSH من الإنترنت، يكون لديك خيارات أخرى يمكنك استخدامها للوصول إلى الأجهزة الظاهرية هذه للإدارة عن بعد:

- VPN من نقطة إلى موقع

- VPN من موقع إلى موقع

- Azure ExpressRoute

- مضيف Azure Bastion

تقييد الوصول إلى SQL Server من الإنترنت - المستوى 1

تساعدك أنظمة جدار الحماية على منع الوصول غير المصرح به إلى موارد الكمبيوتر. إذا كان جدار الحماية قيد التشغيل ولكن لم يكن مُكوناً على نحوٍ صحيحٍ، فقد يتم حظر محاولات الاتصال بـ SQL Server.

للوصول إلى مثيل SQL Server من خلال جدار حماية، يجب تكوين جدار الحماية على الكمبيوتر الذي يشغل SQL Server. السماح بالدخول لنطاق IP 0.0.0.0/0 (بداية عنوان IP بالقيمة 0.0.0.0 ونهاية IP بالقيمة 0.0.0.0) يسمح بالوصول المفتوح إلى نسبة استخدام الشبكة كاملةً، وهذا من المحتمل أن يجعل قاعدة بيانات SQL Server عرضةً للهجمات. تأكد من عدم وجود قواعد بيانات SQL Server تسمح بالدخول من الإنترنت. أكمل الخطوات التالية لكل مثيل SQL Server.

سجل دخولك إلى مدخل Azure. ابحث عن خوادم SQL وحددها.

في جزء القائمة، ضمنSecurity، حدد Networking.

في جزء Networking، في علامة التبويب Public access، تأكد من وجود قاعدة جدار حماية. تأكد من عدم وجود قاعدة تحتوي علىStart IP لـ

0.0.0.0و End IP لـ0.0.0.0 أو أي تركيبات أخرى تسمح بالوصول إلى نطاقات IP العامة الأوسع.إذا قمت بتغيير أي إعدادات، فحدد Save.

تفعيل مراقب الشبكة - المستوى 1

سجلات تدفق NSG هي ميزة من ميزات Azure Network Watcher التي تمنحك معلومات عن نسبة استخدام الشبكة في دخول وخروج عنوان IP من خلال NSG. تتم كتابة سجلات Flow بتنسيق JSON، وتظهر:

- التدفقات الصادرة والواردة على أساس كل قاعدة.

- واجهة الشبكة (NIC) التي ينطبق عليها التدفق.

- معلومات من 5 مجموعات عن التدفق: عناوين IP المصدر والوجهة ومنافذ المصدر والوجهة والبروتوكول الذي تم استخدامه.

- ما إذا كانت حركة المرور مسموح بها أو مرفوضة.

- في الإصدار 2، معلومات عن معدل النقل مثل البايت وحزم البيانات.

سجل دخولك إلى مدخل Azure. ابحث عن مراقب الشبكة وحدده.

حدد Network Watcher لاشتراكك وموقعك.

إذا لم تكن هناك سجلات تدفق NSG لاشتراكك، فبادر بإنشاء سجل تدفق NSG.

تعيين فترة استبقاء سجل تدفق NSG لما يزيد عن 90 يومًا - المستوى 2

يتم تمكين Network Watcher تلقائياً في منطقة شبكتك الظاهرية، عندما تُنشئ شبكة ظاهرية أو تحدثها في اشتراكك. لا تتأثر مواردك ولا يتم تقييم أي رسوم عند تمكين Network Watcher تلقائياً.

يمكنك استخدام سجلات تدفق NSG للتحقق من الحالات الشاذة والحصول على نظرة ثاقبة على الانتهاكات المُشتبه بها.

سجل دخولك إلى مدخل Azure. ابحث عن مراقب الشبكة وحدده.

في القائمة اليسرى، ضمن Logs، حدد NSG flow logs.

حدد سجل تدفق NSG.

تأكد من أن Retention (days) أكبر من 90 يوماً.

إذا غيرت أي إعدادات، في شريط القوائم، حدد "Save".