اعتبارات أمنية أساسية أخرى

يجب عليك اتباع بعض توصيات الأمان الإضافية لتعيين الأمان العام وعناصر التحكم التشغيلية في اشتراك Azure الخاص بك.

المزيد من توصيات الأمان

تصف الأقسام التالية توصيات إضافية موجودة في معيار أمان CIS Microsoft Azure Foundations الإصدار 1.3.0. تتضمن كل توصية الخطوات الأساسية التي يجب إكمالها في مدخل Microsoft Azure. يجب عليك إكمال هذه الخطوات لاشتراكك وباستخدام مواردك للتحقق من صحة كل توصية أمان. ضع في اعتبارك أن خيارات المستوى 2 قد تقيد بعض الميزات أو الأنشطة، لذا ضع في اعتبارك خيارات الأمان التي تقرر فرضها بعناية.

تعيين تاريخ انتهاء الصلاحية على جميع المفاتيح في Azure Key Vault - المستوى 1

بالإضافة إلى المفتاح، قد يتم تحديد السمات التالية لمفتاح في Azure Key Vault. في مطلب JSON، تكون الكلمة الأساسية والسمات والأقواس { } مطلوبة حتى في حالة عدم وجود سمات محددة. على سبيل المثال، بالنسبة للسمة الاختيارية IntDate، القيمة الافتراضية هي forever. تحدد expسمة (وقت انتهاء الصلاحية) وقت انتهاء الصلاحية الذي يجب عدم استخدام المفتاح فيه أو بعده لعملية التشفير، باستثناء أنواع عمليات معينة في ظل ظروف معينة. تتطلب معالجة exp السمة أن يكون التاريخ والوقت الحاليان قبل تاريخ انتهاء الصلاحية والوقت المحددين exp في القيمة.

نُوصى بتدوير مفاتيحك في key vault وتعيين وقت انتهاء صلاحية صريح لجميع المفاتيح. وهذه العملية تضمن عدم استخدام المفاتيح بعد مدة بقاء معينة لها. يخزن Key Vault البيانات السرية ويديرها كتسلسلات من 8 بتات، تسمى ثماني بتات، بحد أقصى 25 كيلوبايت لكل منها. بالنسبة إلى البيانات شديدة الحساسية، يجب على العملاء التفكير في المزيد من طبقات لحماية البيانات. على سبيل المثال تشفير البيانات باستخدام مفتاح حماية منفصل قبل التخزين في Key Vault. أكمل الخطوات التالية لجميع المفاتيح في كل من خزائن المفاتيح الخاصة بك.

سجل دخولك إلى مدخل Azure. ابحث عن Key Vault وحددها.

في القائمة اليسرى ضمن عناصر، حدد مفاتيح.

في جزء مفاتيح لمخزن المفاتيح، تأكد من تعيين تاريخ انتهاء الصلاحية لكل مفتاح في المخزن حسب الاقتضاء.

إذا غيرت أي إعدادات، في شريط القوائم، حدد "Save".

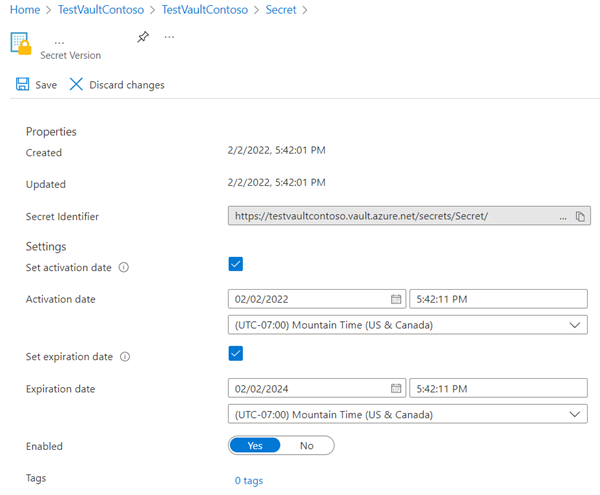

تعيين تاريخ انتهاء الصلاحية على جميع الأسرار في Azure Key Vault - المستوى 1

إليك تخزينًا آمنًا والتحكم في الوصول إلى الرموز المميزة وكلمات المرور والشهادات ومفاتيح API وأسرار أخرى. تأكد من أن جميع الأسرار في Azure Key Vault لها مجموعة وقت انتهاء صلاحية. أكمل الخطوات التالية لجميع المفاتيح في كل من خزائن المفاتيح الخاصة بك.

سجل دخولك إلى مدخل Azure. ابحث عن Key Vault وحددها.

في القائمة اليسرى ضمن عناصر، حدد أسرار.

في جزء أسرار لمخزن المفاتيح، تأكد من تعيين تاريخ انتهاء الصلاحية لكل مفتاح في المخزن حسب الاقتضاء.

توضح لقطة الشاشة التالية تعيين تاريخ انتهاء الصلاحية على كلمة مرور:

إذا غيرت أي إعدادات، في شريط القوائم، حدد "Save".

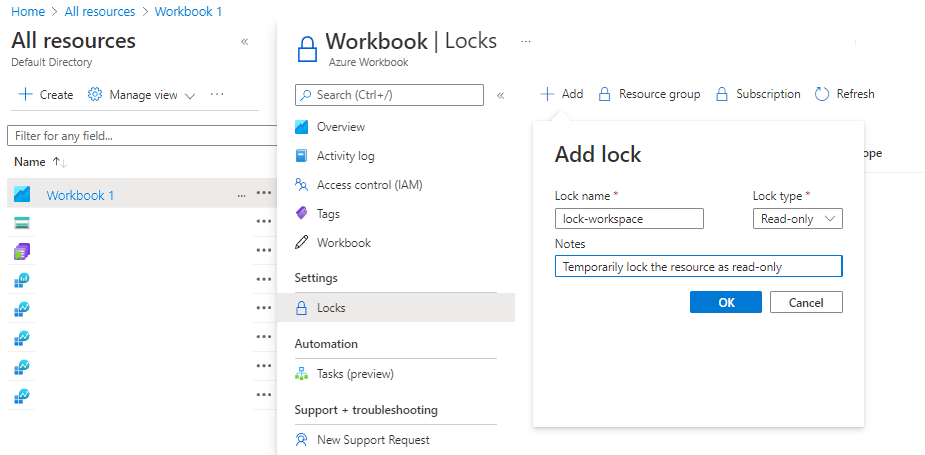

تعيين تأمين الموارد لموارد Azure المهمة المفقودة - المستوى 2

بصفتك مسؤولاً، قد تحتاج إلى تأمين اشتراك أو مجموعة موارد أو مورد لمنع المستخدمين الآخرين من حذف الموارد الهامة أو تعديلها بطريق الخطأ. في مدخل Microsoft Azure، تكون مستويات التأمين للقراءة فقط وحذف. بخلاف التحكم في الوصول استناداً إلى الدور، يمكنك استخدام عميات تأمين الإدارة لتطبيق قيود على جميع المستخدمين والأدوار. يُطبَّق تأمين Azure Resource Manager فقط على العمليات التي تحدث في مستوى الإدارة، والتي تتكون من العمليات المرسلة إلى https://management.azure.com. لا تقيد عمليات التأمين طريقة أداء الموارد لوظائفها الخاصة. تغييرات الموارد مقيدة، ولكن عمليات الموارد غير مقيدة.

تلميح

على سبيل المثال، Read-only تأمين على قاعدة بيانات SQL يمنعك من حذف أو تعديل قاعدة البيانات. ومع ذلك، فإنه لا يمنعك من إنشاء أو تحديث أو حذف البيانات في قواعد البيانات على هذا الخادم. يسمح بحركات البيانات لأنه لا يتم إرسال هذه العمليات إلى https://management.azure.com.

أكمل الخطوات التالية لجميع الموارد المهمة الحرجة في اشتراك Azure الخاص بك.

سجل دخولك إلى مدخل Azure. ابحث عن جميع الموارد وحددها.

حدد موردًا أو مجموعة موارد أو اشتراكًا تريد قفله.

في القائمة أسفل الإعدادات، حدد تأمين.

في جزء تأمين، في شريط القوائم، حدد إضافة.

في جزء إضافة تأمين، أدخل اسماً للقفل وحدد مستوى تأمين. يمكنك بشكل اختياري إضافة ملاحظات تصف التأمين.