وصف نموذج انعدام الثقة

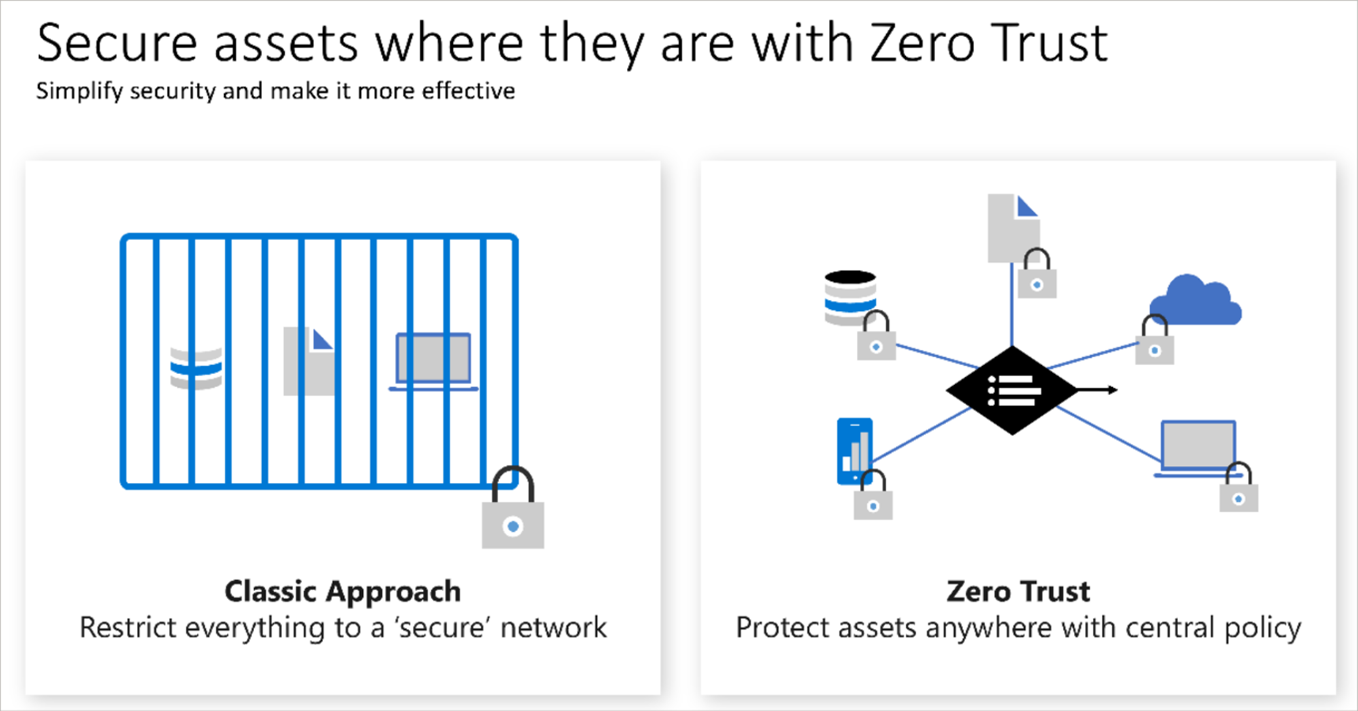

ثقة معدومة هو نموذج أمان يفترض أسوأ سيناريو ويحمي الموارد بهذا التوقع. يفترض نموذج الثقة المعدومة حدوث خرق في البداية، ثم يتحقق من كل طلب كما لو كان مصدره شبكة غير خاضعة للرقابة.

واليوم، تحتاج المؤسسات إلى نموذج أمني جديد يتكيف بفعالية مع تعقيد البيئة الحديثة؛ يحتضن القوى العاملة المتنقلة؛ ويحمي الأشخاص والأجهزة والتطبيقات والبيانات أينما كانوا.

لمعالجة هذا العالم الجديد من الحوسبة، توصي Microsoft بشدة بنموذج الأمان ثقة معدومة، والذي يستند إلى هذه المبادئ التوجيهية:

- التحقق بشكل صريح - قم دائماً بالمصادقة والتخويل استناداً إلى جميع نقاط البيانات المتوفرة.

- استخدام الوصول الأقل امتيازاً - تقييد وصول المستخدم من خلال Just-In-Time and Just-Enough-Access (JIT / JEA) والسياسات التكيفية القائمة على المخاطر وحماية البيانات.

- افترض الخرق - تقليل نصف قطر الانفجار والوصول المقطعي. تحقق من التشفير الشامل. استخدم التحليلات للحصول على الرؤية، وقيادة اكتشاف التهديدات، وتحسين الدفاعات.

الضبط إلى ثقة معدومة

تقليدياً، كانت شبكات الشركات مقيدة ومحمية وافترضت أنها آمنة بشكل عام. يمكن فقط لأجهزة الكمبيوتر المدارة الانضمام إلى الشبكة، وتم التحكم بإحكام في الوصول إلى VPN، وكانت الأجهزة الشخصية مقيدة أو محظورة بشكل متكرر.

نموذج ثقة معدومة عكس هذا السيناريو. بدلاً من افتراض أن الجهاز آمن لأنه داخل شبكة الشركة، فإنه يتطلب من الجميع المصادقة. ثم يمنح الوصول استناداً إلى المصادقة بدلاً من الموقع.