وصف الدفاع المتعمق

الهدف من الدفاع المتعمق هو حماية المعلومات ومنع سرقتها من خلال غير المصرح لهم بالوصول إليها.

تستخدم استراتيجية الدفاع المتعمقة سلسلة من الآليات لإبطاء تقدم الهجوم الذي يهدف إلى الحصول على وصول غير مُصرح به إلى البيانات.

طبقات الدفاع المتعمق

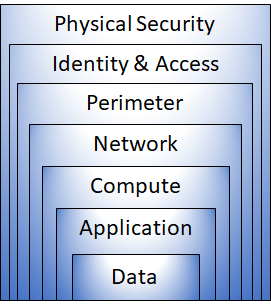

يمكنك تصور الدفاع المتعمق على أنه مجموعة من الطبقات، مع البيانات التي سيتم تأمينها في المركز وجميع الطبقات الأخرى التي تعمل لحماية طبقة البيانات المركزية هذه.

توفر كل طبقة حماية بحيث إذا تم اختراق طبقة واحدة، هناك طبقة لاحقة بالفعل لمنع المزيد من التوغل. يعمل هذا النهج على تجنب الاعتماد على أي طبقة واحدة من الحماية. فهو يبطئ الهجوم ويوفر التنبيه عن بُعد الذي يُمكن فرق الأمن من العمل عليه، إما تلقائياً أو يدوياً.

نعرض فيما يلي لمحة موجزة عن دور كل طبقة:

- طبقة الأمان المادية هي خط الدفاع الأول لحماية أجهزة الحوسبة في مركز البيانات.

- تتحكم طبقة الهوية والوصول في الوصول إلى البنية التحتية والتحكم في التغيير.

- تستخدم طبقة المحيط الحماية ضد قطع الخدمة الموزعة (DDoS) لتصفية الهجمات واسعة النطاق قبل أن تتسبب في قطع الخدمة عن المستخدمين.

- تقييد طبقة الشبكة الاتصال بين الموارد من خلال عناصر التحكم في الوصول والتجزئة.

- تؤمن طبقة الحوسبة الوصول إلى الأجهزة الظاهرية.

- تساعد طبقة التطبيق على ضمان أن تكون التطبيقات آمنة وخالية من الثغرات الأمنية.

- تتحكم طبقة البيانات في الوصول إلى بيانات العمل والعملاء التي تحتاج إلى حمايتها.

توفر تلك الطبقات إرشادات للمساعدة في اتخاذ قرارات تكوين الأمان في كل طبقات التطبيقات.

توفر Azure أدوات وميزات الأمان في كل مستوى من مفهوم الدفاع في العمق. هيا نلقي نظرة فاحصة على كل طبقة.

الأمان المادي

إن تأمين الوصل ماديًا إلى الأبنية والتحكم في الوصول إلى أجهزة الحوسبة داخل مركز البيانات هما خط الدفاع الأول.

ومع توفر الأمان المادي، فإن الهدف هو توفير ضمانات مادية ضد الوصول إلى الأصول. يضمن ذلك عدم تجاوز الطبقات الأخرى، وأن الفقدان أو السرقة يتم التعامل معها بشكل مناسب. تستخدم Microsoft آليات أمان فعلية متنوعة في مراكز البيانات الخاصة بها في السحابة.

الهوية والوصول

تتعلق طبقة الهوية والوصول بضمان أمان الهويات وأن الوصول الممنوح هو فقط ما هو مطلوب، وتسجيل الدخول للأحداث، وتسجيل التغييرات.

في هذه الطبقة، من المهم مراعاة ما يلي:

- التحكم في الوصول إلى البنية التحتية والتحكم في التغيير.

- استخدام تسجيل الدخول الأحادي (SSO) والمصادقة متعددة العوامل.

- تدقيق الأحداث والتغييرات.

المحيط

في محيط الشبكة، يتعلق الأمر بحماية الموارد من الهجمات المستندة إلى الشبكة. من المهم تحديد هذه الهجمات، والقضاء على تأثيرها، وتنبيهك عند حدوث ذلك للحفاظ على أمان شبكتك.

في هذه الطبقة، من المهم مراعاة ما يلي:

- استخدام الحماية ضد قطع الخدمة الموزعة DDoS لتصفية الهجمات واسعة النطاق قبل أن تؤثر على توّفر نظام للمستخدمين.

- استخدم جدران الحماية المحيطة لتحديد الهجمات الضارة ضد الشبكة والتنبيه بشأنها.

الشبكة

في هذه الطبقة، ينصب التركيز على الحد من اتصال الشبكة عبر جميع مواردك للسماح فقط بما هو مطلوب. من خلال الحد من هذا الاتصال، يمكنك تقليل خطر انتشار هجوم إلى أنظمة أخرى على الشبكة.

في هذه الطبقة، من المهم مراعاة ما يلي:

- الحد من الاتصال بين الموارد.

- الرفض بشكل افتراضي.

- تقييد الوصول إلى الإنترنت الداخلي والحد من الوصول خارجيًا عند الاقتضاء.

- تنفيذ اتصال آمن بالشبكات الداخلية.

Compute

البرامج الضارة والأنظمة غير المصححة والأنظمة غير المؤمنة بشكل صحيح تفتح بيئتك للتعرض للهجمات. ينصب التركيز في هذه الطبقة على التأكد من أن موارد الحوسبة آمنة، وأن لديك عناصر التحكم المناسبة لتقليل مشكلات الأمان.

في هذه الطبقة، من المهم مراعاة ما يلي:

- الوصول الآمن إلى الأجهزة الظاهرية.

- تنفيذ حماية نقطة النهاية على الأجهزة والحفاظ على الأنظمة مصححة وحديثة.

التطبيق

يساعد دمج الأمان في دورة حياة تطوير التطبيقات على تقليل عدد الثغرات الأمنية المُدخلة في التعليمات البرمجية. ينبغي لكل فريق تطوير التأكد من أن تطبيقاته آمنة بشكل افتراضي.

في هذه الطبقة، من المهم مراعاة ما يلي:

- تأكد من أن التطبيقات آمنة وخالية من الثغرات الأمنية.

- تخزين أسرار التطبيق الحساسة على وسيلة تخزين آمنة.

- جعل الأمان أحد متطلبات التصميم لكل عمليات تطوير التطبيقات.

بيانات

يتحمل أولئك الذين يخزنون البيانات ويتحكمون في الوصول إليها مسؤولية ضمان تأمينها بشكل صحيح. غالبًا ما تفرض المتطلبات التنظيمية الضوابط والعمليات التي يجب تطبيقها لضمان سرية البيانات وتكاملها وتوافرها.

في جميع الحالات تقريبًا، يسعى المهاجمون وراء البيانات:

- تخزينه في قاعدة بيانات.

- المخزنة على قرص داخل الأجهزة الظاهرية.

- المخزنة في البرامج كخدمة تأجير البرامج (SaaS)، مثل Office 365.

- المُدارة من خلال التخزين السحابي.