تحديد نموذج تكامل Microsoft Entra

معرف Microsoft Entra ليس AD DS في السحابة؛ بدلا من ذلك، إنها خدمة دليل جديدة تماما مصممة للتطبيقات المستندة إلى السحابة والمستندة إلى الويب، والتي تشارك بعض الوظائف مع AD DS. يمكن لفريق تكنولوجيا المعلومات في Contoso تنفيذ معرف Microsoft Entra ومزامنة هوياته المحلية مع السحابة. هذه الخطوات من شأنها تمكين الموظفين Contoso من استخدام SSO للوصول إلى كل من الموارد في المقر والموارد ذات الصلة في مستأجر Azure الخاصة بهم.

يمكن لفريق تكنولوجيا المعلومات استخدام معرف Microsoft Entra لزيادة إنتاجية الموظفين، وتبسيط عمليات تكنولوجيا المعلومات، وتحسين الأمان لاعتماد خدمات سحابية مختلفة. يمكن لموظفي Contoso الوصول إلى التطبيقات عبر الإنترنت باستخدام حساب مستخدم واحد. كما يمكن لـ Contoso تنفيذ إدارة المستخدم المركزية باستخدام الأوامر المعروفة Windows PowerShell cmdlets. تجدر الإشارة أيضا إلى أنه نظرا لأن معرف Microsoft Entra قابل للتطوير بدرجة كبيرة ومتاح بشكل كبير حسب التصميم، فلن يتعين على فريق تكنولوجيا المعلومات الحفاظ على البنية الأساسية ذات الصلة أو القلق بشأن التعافي من الكوارث.

كمكون من Azure، يمكن لمعرف Microsoft Entra دعم المصادقة متعددة العوامل كجزء من استراتيجية وصول شاملة للخدمات السحابية، وبالتالي توفير طبقة إضافية من الأمان. توفر وحدة التحكم في الوصول استنادًا إلى الدور وكلمة مرور الخدمة الذاتية وإدارة المجموعة وتسجيل الجهاز حلولًا لإدارة الهوية الجاهزة للمؤسسات. يوفر معرف Microsoft Entra أيضا حماية متقدمة للهوية بالإضافة إلى التقارير والتنبيه المحسنة التي يمكن أن تساعدك على التعرف على التهديدات بشكل أكثر كفاءة.

نظرة عامة على معرف Microsoft Entra

يعد معرف Microsoft Entra جزءا من عرض النظام الأساسي كخدمة (PaaS) ويعمل كخدمة دليل تديرها Microsoft في السحابة. وهو ليس جزءًا من البنية التحتية الأساسية التي يمتلكها العملاء ويديرونها، كما أنه ليس خدمة مقدمة من IaaS. وفي حين أن هذا يعني أن لديك سيطرة أقل على تنفيذه، فهذا يعني أيضًا أنك لست مضطرًا لتخصيص الموارد لتشغيله أو صيانته.

باستخدام معرف Microsoft Entra، يمكنك أيضا الوصول إلى مجموعة من الميزات غير المتوفرة محليا في AD DS، مثل دعم المصادقة متعددة العوامل وحماية الهوية وإعادة تعيين كلمة مرور الخدمة الذاتية. يمكنك استخدام معرف Microsoft Entra لتوفير وصول أكثر أمانا إلى الموارد المستندة إلى السحابة للمؤسسات والأفراد من خلال:

- ضبط إعدادات الوصول إلى التطبيقات.

- ضبط إعدادات SSO لتطبيقات SaaS المستندة إلى السحابة.

- إدارة المستخدمين والمجموعات.

- توفير المستخدمين.

- تمكين الاتحاد بين المنظمات.

- توفير حل لإدارة الهوية.

- تحديد نشاط تسجيل الدخول غير المنتظم.

- ضبط إعدادات المصادقة متعددة العوامل.

- توسيع تطبيقات Active Directory محلي الحالية إلى معرف Microsoft Entra.

- ضبط إعدادات وكيل التطبيق للتطبيقات السحابية والمحلية.

- ضبط إعدادات الوصول المشروط للمستخدمين والأجهزة.

مستأجرو Microsoft Entra

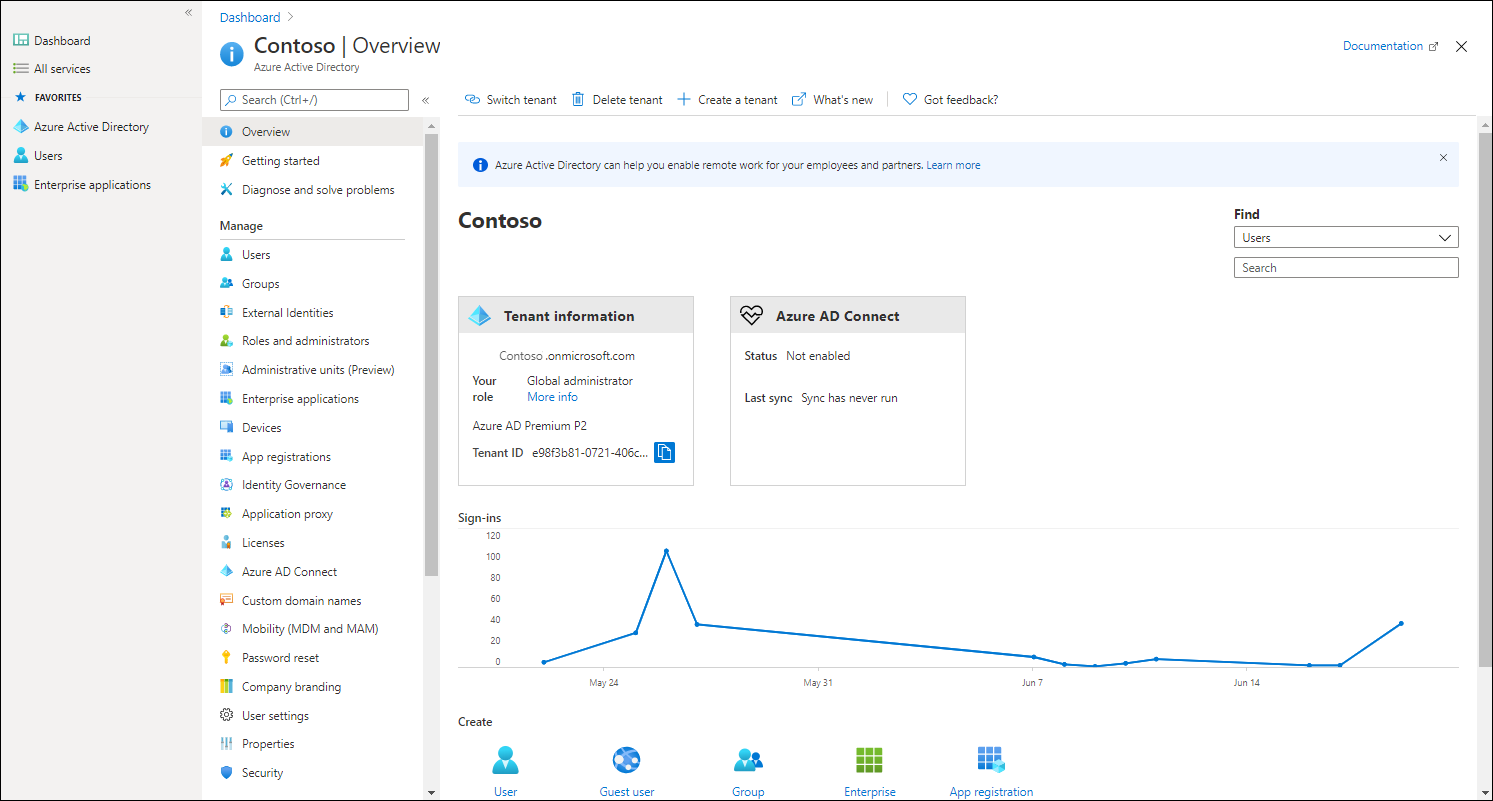

على عكس AD DS المحلي، فإن معرف Microsoft Entra متعدد المستأجرين حسب التصميم ويتم تنفيذه خصيصا لضمان العزلة بين مثيلات الدليل الفردية الخاصة به. إنه أكبر دليل متعدد للمستأجرين في العالم، حيث يستضيف أكثر من مليون مثيل من خدمات الدليل مع مليارات من طلبات المصادقة في الأسبوع. يمثل مصطلح المستأجر في هذا السياق عادة شركة أو مؤسسة اشتركت في اشتراك في خدمة Microsoft المستندة إلى السحابة مثل Microsoft 365 أو Microsoft Intune أو Azure، يستخدم كل منها معرف Microsoft Entra.

ومع ذلك، من الناحية التقنية، يمثل مصطلح المستأجر مثيل Microsoft Entra فرديا. ضمن اشتراك Azure، يمكنك إنشاء العديد من مستأجري Microsoft Entra. قد يكون وجود العديد من مستأجري Microsoft Entra مناسبا إذا كنت ترغب في اختبار وظيفة Microsoft Entra في مستأجر واحد دون التأثير على الآخرين.

إشعار

في أي وقت، يجب أن يكون اشتراك Azure مقترنا بمستأجر واحد، ومستأجر Microsoft Entra واحد فقط. ومع ذلك، يمكنك إقران نفس مستأجر Microsoft Entra باشتراكات Azure متعددة.

يتم تعيين اسم مجال DNS الافتراضي لكل مستأجر Microsoft Entra يتكون من بادئة فريدة. يتم اشتقاق البادئة من اسم حساب Microsoft الذي تستخدمه لإنشاء اشتراك Azure، أو يتم توفيرها بشكل صريح عند إنشاء مستأجر Microsoft Entra، ويتبعها اللاحقة onmicrosoft.com . إضافة اسم مجال مخصص واحد على الأقل إلى نفس مستأجر Microsoft Entra أمر ممكن ومشترك. يستخدم هذا الاسم مساحة اسم مجال DNS التي تمتلكها الشركة أو المؤسسة المقابلة؛ على سبيل المثال، Contoso.com. يعمل مستأجر Microsoft Entra كحد أمان وحاوية لكائنات Microsoft Entra مثل المستخدمين والمجموعات والتطبيقات.

خصائص معرف Microsoft Entra

على الرغم من أن معرف Microsoft Entra له العديد من أوجه التشابه مع AD DS، إلا أن هناك أيضا العديد من الاختلافات. من المهم أن تدرك أن استخدام معرف Microsoft Entra ليس هو نفسه نشر وحدة تحكم مجال AD DS على جهاز Azure الظاهري ثم إضافته إلى المجال المحلي الخاص بك.

عند مقارنة معرف Microsoft Entra مع AD DS، من المهم ملاحظة خصائص Microsoft Entra التي تختلف عن AD DS:

- معرف Microsoft Entra هو في المقام الأول حل هوية، وهو مصمم للتطبيقات المستندة إلى الإنترنت باستخدام اتصالات HTTP (المنفذ 80) وHTTPS (المنفذ 443).

- معرف Microsoft Entra هو خدمة دليل متعددة المستأجرين.

- يتم إنشاء مستخدمي Microsoft Entra والمجموعات في بنية مسطحة، ولا توجد وحدات تنظيمية (OUs) أو كائنات نهج المجموعة (GPOs).

- لا يمكنك الاستعلام عن معرف Microsoft Entra باستخدام LDAP؛ بدلا من ذلك، يستخدم معرف Microsoft Entra واجهة برمجة تطبيقات REST عبر HTTP وHTTPS.

- لا يستخدم معرف Microsoft Entra مصادقة Kerberos؛ بدلا من ذلك، يستخدم بروتوكولات HTTP وHTTPS مثل لغة ترميز تأكيد الأمان (SAML) واتحاد خدمات الويب (WS-Federation) الاتصال OpenID للمصادقة. كما يستخدم "التخويل المفتوح" (OAuth) للحصول على تخويل.

- يتضمن معرف Microsoft Entra خدمات الاتحاد، ويتم توحيد العديد من خدمات الجهات الخارجية مع معرف Microsoft Entra والثقة به.

خيارات تكامل Microsoft Entra

يمكن للمؤسسات الصغيرة التي ليس لديها دليل محلي مثل AD DS الاعتماد بشكل كامل على معرف Microsoft Entra كخدمة مصادقة وتخويل. ومع ذلك، لا يزال عدد هذه المؤسسات صغيرا جدا، لذلك تبحث معظم الشركات عن طريقة لدمج AD DS المحلي مع معرف Microsoft Entra. تقدم Microsoft هوية على نطاق السحابة وإدارة الوصول عبر معرف Microsoft Entra، والذي يوفر العديد من الخيارات لدمج AD DS مع Azure. وقد تم وصف هذه الخيارات في الجدول التالي.

| خيارات | الوصف |

|---|---|

| تمديد نطاق خدمات AD DS الداخلي إلى Azure | مع هذا الخيار، يمكنك استضافة الآلات الظاهرية في Azure، والتي تقوم بعد ذلك بترقيتها لتصبح وحدات تحكم المجال في AD DS الداخلي الخاص بك. |

| مزامنة AD DS المحلي مع معرف Microsoft Entra | تنشر مزامنة الدليل معلومات المستخدم والمجموعة والاتصال إلى معرف Microsoft Entra وتحافظ على مزامنة هذه المعلومات. وفي هذا السيناريو، يستخدم المستخدمون كلمات مرور مختلفة للوصول إلى السحابة والموارد الداخلية، وتكون عمليات المصادقة منفصلة. |

| مزامنة AD DS مع معرف Microsoft Entra باستخدام مزامنة تجزئة كلمة المرور | في هذا الأسلوب، يقوم AD DS المحلي بمزامنة العناصر مع معرف Microsoft Entra، ولكنه يرسل أيضا تجزئات كلمة المرور لكائنات المستخدم إلى معرف Microsoft Entra. باستخدام هذا الخيار، يمكن للمستخدمين الوصول إلى التطبيقات والموارد المدركة لمعرف Microsoft Entra من خلال توفير نفس كلمة المرور مثل تسجيل الدخول المحلي الحالي. بالنسبة إلى المستخدمين النهائيين، يقدم هذا الأسلوب نفس تجربة تسجيل الدخول. |

| تنفيذ تسجيل الدخول الأحادي بين AD DS المحلي ومعرف Microsoft Entra | يدعم هذا الخيار أكبر مجموعة من ميزات الدمج، ويسمح للمستخدم بتسجيل الدخول إلى Azure بعد المصادقة عبر AD DS الداخلي. تسمى التقنية التي توفر هذه الوظيفة الاتحاد، والتي يمكنك تنفيذها باستخدام خدمات الأمان المشترك لـ Active Directory (AD FS). تعتمد AD FS على مجموعة من الخوادم والوكلاء الاتحاديين، والتي تأخذ شكل خدمة دور خادم وكيل تطبيق ويب. وكبديل لتشغيل AD FS، يمكنك أيضًا استخدام تقنية المصادقة التمريرية، والتي توفر تقريبًا نفس النتائج مثل AD FS. ومع ذلك، فإنه لا يستخدم وكيل تطبيق ويب ويتطلب بنية أساسية أقل تعقيدًا من AD FS. |

دليل Microsoft Entra ليس ملحقا لدليل محلي. بل هو نسخة تحتوي على نفس العناصر والهويات. يتم نسخ التغييرات التي تم إجراؤها على هذه العناصر المحلية إلى معرف Microsoft Entra، ولكن لا يتم نسخ التغييرات التي تم إجراؤها في معرف Microsoft Entra مرة أخرى إلى المجال المحلي.

تلميح

يمكنك أيضا استخدام معرف Microsoft Entra دون استخدام دليل محلي. في هذه الحالة، يعمل معرف Microsoft Entra كمصدر أساسي لجميع معلومات الهوية، بدلا من أن يحتوي على بيانات منسوخة نسخا متماثلا من دليل محلي.