تنفيذ خيارات Azure VPN

تقوم مراكز البيانات في Contoso بدعم إمكانية الاتصال عن بُعد لكي يتمكن المستخدمون من العمل عن بُعد. كما تتصل بعض المكاتب الفرعية بمكتب البيانات الرئيسي من خلال VPNs من موقع إلى آخر. وبصفك مهندسًا رئيسيًا للنظام، فيجب أن تقوم بتنفيذ حل شبكة VPN التي تتيح الدعم المستمر لسيناريوهات الاستخدام الحالية.

التصميم الخاص بـبوابة VPN

وباستخدام بوابة Azure، يمكنك تنفيذ الأنواع التالية المختلفة من اتصالات VPN لتنفيذ احتياجاتك التنظيمية:

- اتصالات S2S

- اتصالات المواقع متعددة

- اتصالات P2S

- اتصالات من VNet إلى VNet

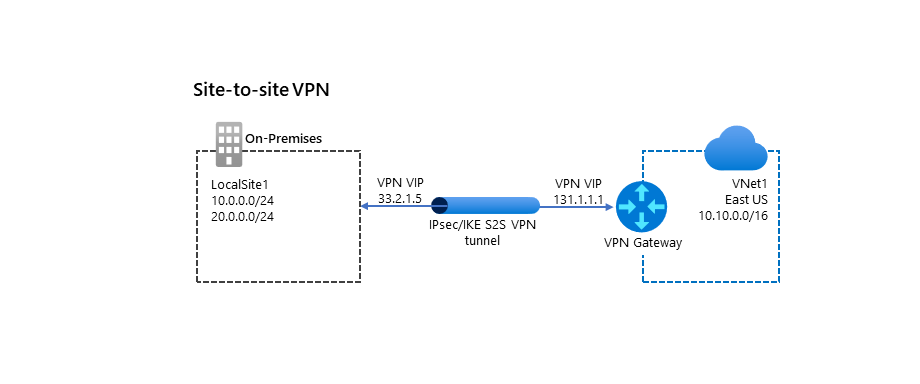

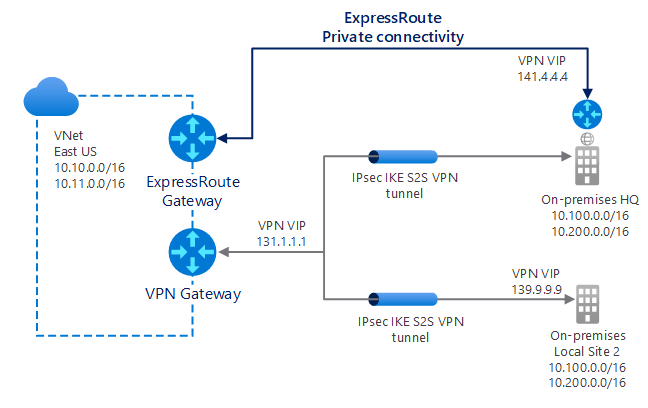

اتصالات موقع إلى موقع

يمكنك القيام بتنفيذ اتصال S2S من خلال (IPsec) Internet Protocol Security إلى Internet Key Exchange (IKE). يمكنك استخدام اتصالات S2S لدعم التكوينات المشتركة والمختلطة. لتنفيذ اتصال S2S، يجب أن تمتلك جهاز VPN مع عنوان IP عام، كما هو مبين في الرسم البياني التالي.

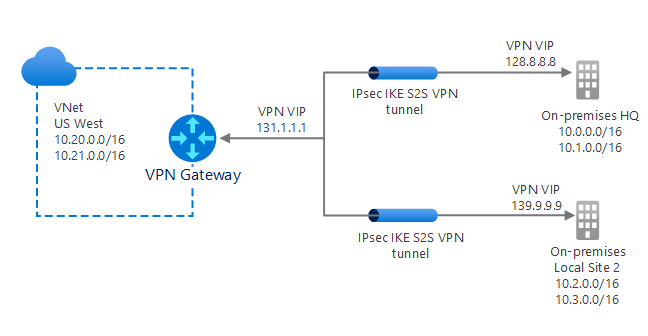

اتصالات المواقع متعددة

إن الاتصال متعدد المواقع عبارة عن تباين اتصال S2S. وباستخدام هذا النوع من الاتصال، يمكنك إنشاء أكثر من اتصال VPN واحد من بوابة VNet الخاصة بك. عندما تقوم بتنفيذ اتصالات متعددة المواقع، يجب عليك استخدام نوع RouteBased VPN.

وكما هو واضح من الاسم، فعادةً ما تستخدم هذا النوع من الاتصال للاتصال متعدد المواقع في المواقع المحلية، كما هو مبين في الرسم التخطيطي التالي.

تلميح

ويمكن أن تمتلك شبكة VNet بوابة VPN واحدة فقط، لذا تتشارك كافة الاتصالات في النطاق الترددي.

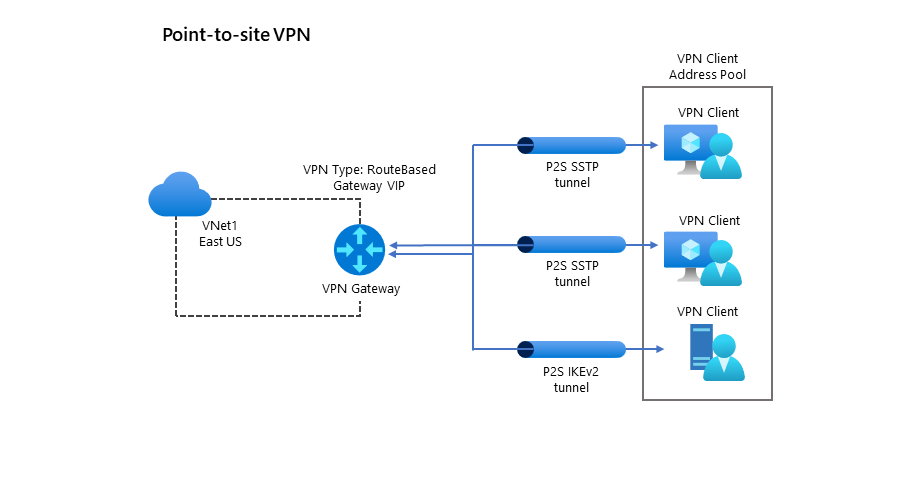

الاتصال من نقطة إلى موقع

يعمل اتصال P2S VPN على السماح للمستخدمين بالاتصال بمؤسستك من شبكة اتصال عن بعد، مثل المنزل الخاص بهم، أو نقطة اتصال Wi-Fi عامة. فعادةً يبدأ المستخدمون باتصالات P2S، كما هو موضح في الرسم التخطيطي التالي. في الرسم التخطيطي، يقوم مستخدمان اثنان ببدء اتصال (SSTP)Secure Socket Tunneling Protocol بينما يستخدم الثالث اتصال IKEv2. وعلى عكس اتصالات S2S، فلا تحتاج إلى عنوان IP محلي عام أو جهاز VPN للقيام باتصالات P2S.

تلميح

يمكنك القيام باستخدام اتصالات P2S مع اتصالات S2S عن طريق نفس بوابة VPN.

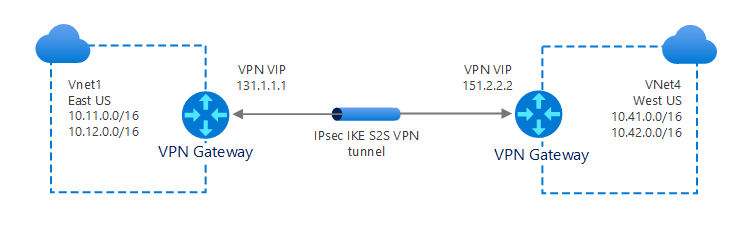

اتصالات من VNet إلى VNet

وفي بعض الطرق، يكون تنفيذ الاتصالات VNet إلى VNet مشابه توصيل VNet واحد إلى موقع محلي (S2S). وفي كلا السيناريوهين، يمكنك استخدام بوابة VPN للقيام بتنفيذ نفق IPsec/IKE.

إشعار

عندما تقوم بتنفيذ اتصال VNet إلى VNet من خلال بوابة VPN، فلا تحتاج شبكة VNets إلى أن تكون في نفس المنطقة أو الاشتراك في Azure.

تلميح

يمكنك القيام باستخدام النظائر أيضًا لكي تقوم بتوصيل VNets بغض النظر عن الموقع أو الاشتراك. ويمكن أن يكون هذا النهج أسرع وأكثر فعالية من حيث استخدام الموارد.

اتصالات ExpressRoute

يمكنك استخدام اتصالات Azure ExpressRoute لتسهيل الاتصال الخاص من شبكتك المحلية إلى Microsoft Cloud أو إلى مواقع أخرى داخل منظمتك. ونظرًا إلى أن اتصال الشبكة يكون خاصًا، فيكون أكثر أمانًا، وممكن أن يوفر أيضًا مزايا أداء كبيرة. يمكنك تكوين اتصال ExpressRoute عن طريق استخدام بوابة VNet. ومع ذلك، باستخدام اتصال ExpressRoute، يمكنك تكوين بوابة VNet مع نوع بوابة ExpressRoute، بدلا من VPN.

تلميح

وعلى الرغم من أن حركة المرور عبر دائرة ExpressRoute تكون غير مشفرة افتراضيًا، فيمكنك تكوين الاتصال لإرسال حركة مرور مشفرة.

ومن الممكن أيضًا القيام بدمج اتصالات ExpressRoute وS2S، كما هو واضح في الرسم التخطيطي التالي. فعلى سبيل المثال، يمكنك القيام بتكوين اتصال VPN S2S:

- كطريق تجاوز فشل آمن لاتصال ExpressRoute.

- لكي تتمكن من الاتصال بالمواقع التي ليست جزءًا من شبكة الاتصال الخاصة بك، ولكن يتم الاتصال بها عبر ExpressRoute.

القيام بتنفيذ بوابة VPN

عندما تقوم بتكوين بوابة VPN، يجب عليك تحديد وتكوين عدد من الإعدادات. أولاً، يجب عليك أن تقرر ما إذا كان يجب تطبيق التكوين القائم على نهج أو على توجيه.

البوابة القائمة على نهج

إذا قمت باختيار تطبيق البوابة القائمة على نهج (التي تعتمد على توجيه ثابت)، فإنه يجب عليك القيام بتعريف مجموعات من عناوين IP التي تستخدمها البوابة للقيام بتحديد وجهات الحزم. تقوم البوابة بتقييم كل حزمة مقابل تلك المجموعات من عناوين IP للقيام بتحديد من خلال أي نفق يعمل على تشفير الحزمة وتوجيهها.

البوابة القائمة على توجيه

يمكنك استخدام البوابة القائمة على توجيه لتتجنب الجهد المبذول لتحديد عناوين IP خلف كل نفق. ومع استخدام البوابة القائمة على توجيه، يقوم توجيه IP بتحديد أي واجهة من واجهات النفق لإرسال كل حزمة.

تلميح

ينبغي عليك تحديد الشبكات الافتراضية الخاصة القائمة على توجيه للأجهزة المحلية، وذلك لأنها أكثر مرونة مع التغييرات الطبولوجيا - على سبيل المثال، إذا قمت بإنشاء شبكات فرعية جديدة في VNet الخاصة بك.

ينبغي عليك دائمًا القيام باختيار بوابة VPN القائمة على توجيه لأنواع الاتصال التالية:

- الاتصالات بين الشبكات الافتراضية

- الاتصالات من نقطة إلى موقع P2S

- الاتصالات متعددة المواقع

- التعايش مع بوابة Azure ExpressRoute

إعدادات إضافية

وبالإضافة إلى ذلك، ينبغي عليك أيضًا القيام بتعريف الإعدادات التالية لتنفيذ بوابة VPN:

- اتصالات VPN أو ExpressRoute. قم باختيار النوع الأساسي من الاتصال.

- تحديد نطاق عنوان الشبكة الفرعية للبوابة. تحديد نطاق عنوان IP الخاص المتصل ببوابة VPN.

- عنوان IP العام. تحديد موضوع عنوان IP العام الذي يتم اتصاله مع بوابة VPN.

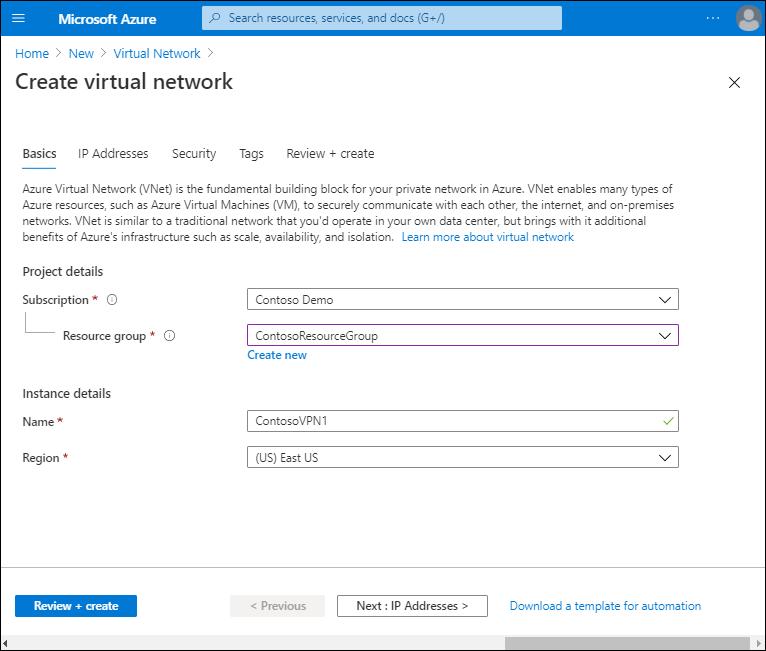

إنشاء شبكة افتراضية

ولكي تقوم بتنفيذ بوابة VPN، ينبغي عليك أن يكون لديك VNet. ويمكنك القيام بتنفيذ هذا قبل أو في أثناء التكوين لبوابة VPN. سوف نقوم بإنشاء واحد أولاً. وللقيام بذلك، قم بفتح مدخل Microsoft Azure وإتمام الإجراء التالي:

حدد Create a resource، ثم ابحث عن Virtual Network وحدده.

في جزء Virtual Network ، حدد Create.

إنشاء شبكة ظاهرية عن طريق تحديد الخصائص المناسبة: الاشتراك ومجموعة الموارد والاسم والمنطقة.

حدد Next: IP addresses>.

يمكنك تكوين الشبكة الفرعية التي تريد اتصالها مع VNet إما بقبول الإعدادات الافتراضية أو القيام بتكوين خاص بك.

حدد مراجعة + إنشاء، ثم حدد إنشاء.

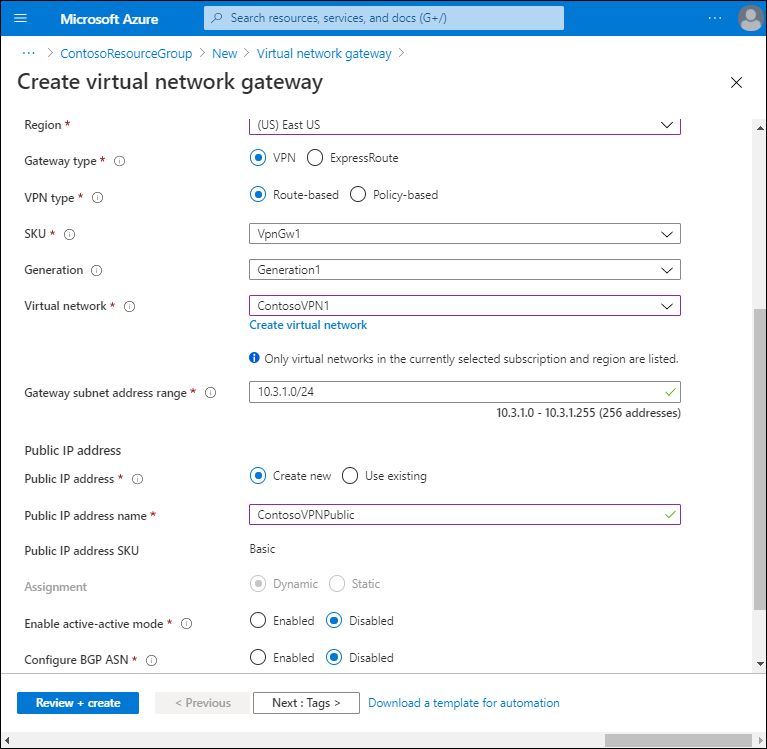

إنشاء البوابة

وبعد إنشاء VNet الملائمة، يجب عليك الآن القيام بإنشاء بوابة VPN. فعلى سبيل المثال، لإنشاء بوابة VPN القائمة على توجيه عن طريق استخدام مدخل Microsoft Azure قم باستخدام الإجراء التالي:

في مدخل Microsoft Azure، ابحث عن بوابة الشبكة الظاهرية وحددها.

في جزء بوابة الشبكة الظاهرية، حدد إنشاء.

في الجزء Create virtual network gateway، قم بإنشاء البوابة عن طريق تحديد الخصائص المناسبة: Subscription و Name و Region.

ثم اختر ما إذا كنت تقوم بتنفيذ اتصال VPN أو ExpressRoute .

بالنسبة إلى VPN، حدد إما Route-based أو Policy-based.

قم بتحديد الشبكة الافتراضية التي قمت بإنشائها مسبقًا.

تكوين نطاق عناوين الشبكة الفرعية للبوابة وإعدادات عنوان IP العام.

حدد مراجعة + إنشاء، ثم حدد إنشاء.

عليك تجربة ذلك

إذا كنت تريد العمل مع Azure VPN، فقم بتجربة هذه التدريبات المعملية. وتعتمد التدريبات على بيئة صندوق الاختبار، ولا تتطلب اشتراك Azure لإتمام: