تنفيذ DNS في بيئات مختلطة

حاليًا، تستخدم شركة Contoso أجهزة Windows Server VM في مركز البيانات المحلي الخاص بها للقيام بتنفيذ DNS. وكمهندس نظام رئيسي، يجب عليك أن تقرر ما إذا كنت تريد تطبيق AZURE DNS لاستبدال دالات هذه الأحمال المحلية، أو للقيام بتنفيذ DNS في أجهزة Windows Server VMs.

فهناك عدد من السيناريوهات التي قد تقررها شركة Contoso لكي تقوم بتنفيذ DNS عن طريق استخدام Windows Server IaaS، إما بالإضافة إلى AZURE DNS أو في مكان من DNS Azure. ومن الممكن أن تتضمن هذه السيناريوهات ما يلي:

- تكوين تحليل الاسم بين أجهزة VM في VNets مختلفة.

- تكوين تحليل اسم Azure من الأسماء المستضافة من أجهزة الكمبيوتر المحلية.

- تنفيذ إعادة الإرسال المشروط.

- تنفيذ عمليات نقل منطقة DNS.

نظرة عامة على Azure DNS

يمكنك استضافة مناطق DNS في Azure DNS. وعلى وجه التحديد، يقوم Azure DNS بتوفير خدمات DNS موثوق بها لمناطقه. ولاستفسارات DNS عن الموارد في نطاق منظمتك للوصول إلى Azure DNS، يجب عليك تفويض هذا النطاق إلى Azure DNS من النطاق الأم.

تتم استضافة ملفات نطاق DNS التي قمت بنقلها إلى AZURE DNS في شبكة اتصال عالمية من خوادم نطاقات DNS في Azure. ونظرًا إلى أن Azure DNS يستخدم أي اتصال، فإن استفسار DNS من منظمتكم يكون مباشرًا إلى أقرب خادم DNS، الذي يساعد على توفير أداء جيد ومتاح وعالٍ من هذه الخدمة الحيوية للبنية التحتية. يمكنك استخدام تحكم الوصول القائم على دور (RBAC) لتحديد أي من المستخدمين يمكن له إدارة نطاقات AZURE DNS.

قيود واعتبارات Azure DNS

إن Azure DNS نظام أساسي متطور ويقوم بإضافة ميزات وقدرات جديدة بشكل دائم. في الوقت الراهن، ومع ذلك، يكون نظام AZURE DNS لدية بعض القيود.

- يمكنك فقط ربط شبكة VNet مخصصة بمنطقة DNS خاصة واحدة.

- يعمل DNS المعكوس (أحيانًا يسمى المقلوب) فقط ضمن مجال عنوان IP الخاص في VNet المرتبطة.

- ويكون إعادة الإرسال الشرطي غير مدعوم حاليًا.

- لا يقوم AZURE DNS بدعم ملحقات أمان نظام أسماء النطاقات (DNSSEC) حاليًا.

- ولا يقوم AZURE DNS بدعم نقل المنطقة.

- وهناك عدد من القيود عند استخدام مناطق DNS العامة التي تتعلق بعدد المنطقة والتسجيلات لكل اشتراك.

DNS الخاص Azure

يعمل AZURE DNS على توفير الدعم لكل من DNS العامة والخاصة، الموضحة في الجدول التالي.

| خدمة DNS | الوصف |

|---|---|

| نظام Azure DNS العام | يعمل على توفير تحليل الاسم لنطاقات DNS التي تواجه الإنترنت. يمكنك أن تقوم باستخدام Azure DNS العام لتقوم باستضافة نطاقات DNS الخاصة بمنظمتك. |

| نظام Azure DNS الخاص | يعمل على توفير تحليل الاسم لأجهزة VMs داخل VNet وبين VNets. تمكنك من إعداد أسماء المناطق مع عرض مقسم للأفق، وهذا يمكّن المنطقة الخاصة ولعامة من DNS لتقاسم نفس اسم المنطقة. |

للقيام بحل سجلات DNS الخاصة من VNet، يجب عليك ربط VNet مع المنطقة. VNets المرتبطة تملك إمكانية الوصول الكامل ويمكن حل كافة سجلات DNS المنشورة في المنطقة الخاصة. بالإضافة إلى ذلك، يمكنك أيضًا تمكين التسجيل التلقائي على رابط VNet. فإذا قمت بتمكين التسجيل التلقائي، فيتم تسجيل سجلات DNS لـ VMs على VNet المسجلة في المنطقة الخاصة. فعند تمكين التسجيل التلقائي، يقوم Azure DNS أيضًا بتحديث سجلات المنطقة عندما يتم إنشاء جهاز VM أو يتم تغيير عنوان IP الخاص به أو حذفها.

يقوم الجدول التالي بوصف ميزات نظام Azure DNS الخاصة.

| ميزة | الوصف |

|---|---|

| تقوم بتميكن التسجيل التلقائي لأجهزة VMs من VNet الذي تقوم بربطه بمنطقة خاصة | يتم تسجيل أجهزة VMs الخاص بك مع منطقتك كسجلات المضيف (A) التي تحلل عناوين IP الخاصة بأجهزة VMs. بعد تمكين التسجيل الذاتي، عندما تقوم بحذف VM في VNet، يقوم Azure DNS بإزالة سجل DNS المقابل من المنطقة الخاصة المترابطة تلقائيًا. |

| يدعم Azure إعادة إرسال تحليل DNS عبر VNets التي تقوم بربطها بالمنطقة الخاصة | عندما تقوم بتنفيذ تحليل اسم DNS عبر VNet، فلا توجد أي متطلبات صريحة لك حتى تشارك VNets الخاص بك. قد لا تزال ترغب في إشراك VNets لأسباب أخرى ليست مرتبطة بـ DNS. |

| يقوم Azure بدعم البحث العكسي DNS ضمن نطاق VNet | يبحث DNS العكسي على عنوان IP خاص داخل VNet الذي تقوم بتعيينه إلى منطقة خاصة ليعمل على إعادة اسم النطاق المؤهل بالكامل للمضيف (FQDN) الذي يتضمن اسم المضيف/السجل واسم المنطقة كلاحقة. |

القيام بتنفيذ DNS مع Azure IaaS VMs

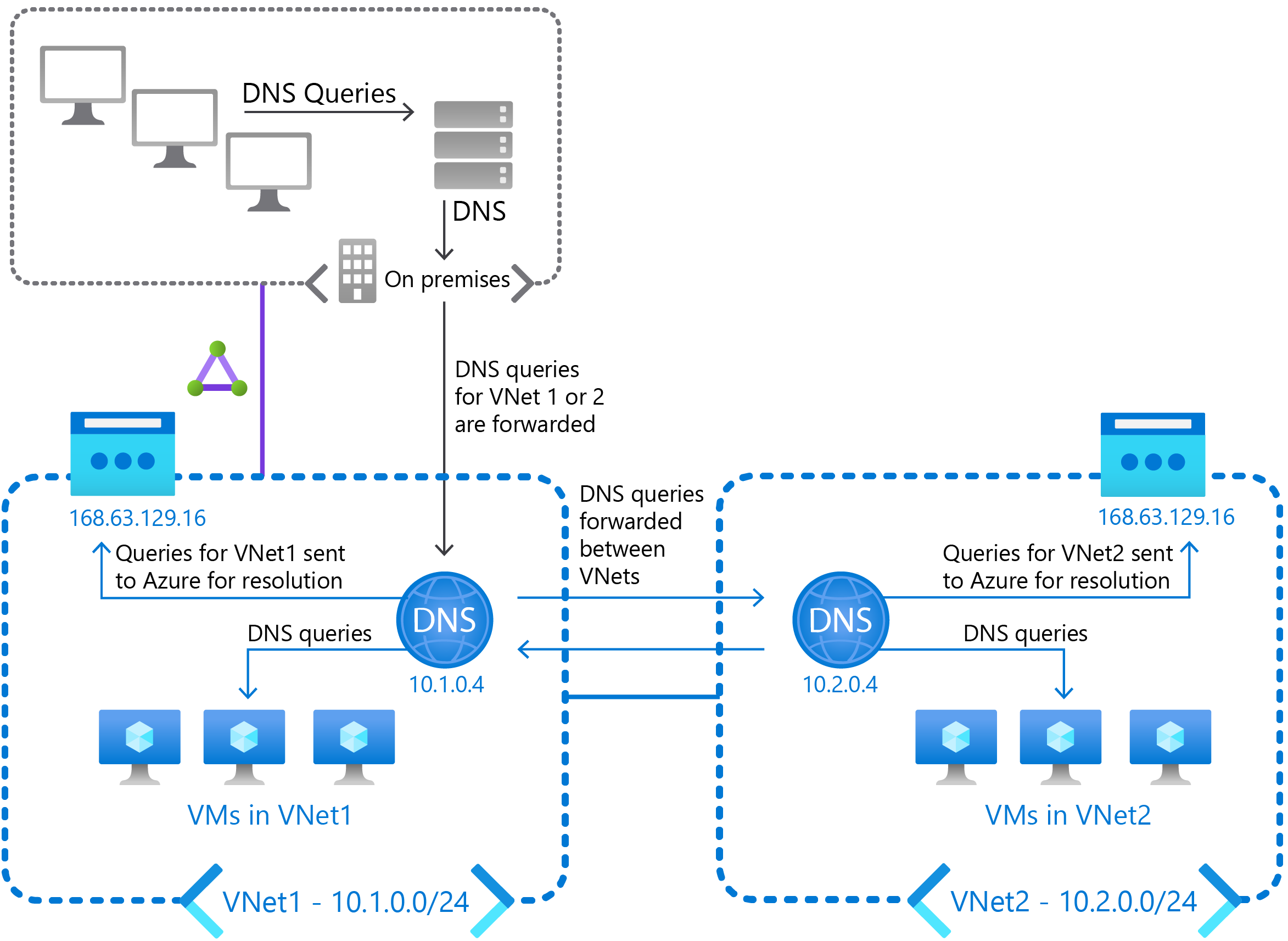

وتسطيع خوادم Windows Server DNS المرفقة بـ VNet إعادة إرسال استعلامات DNS إلى أجهزة الحل العكسية في Azure. وهذا يعمل على تمكينك من حل أسماء المضيفين ضمن تلك VNet.

على سبيل المثال، يقوم فريق تكنولوجيا المعلومات بشركة Contoso بنشر جهاز ظاهري لوحدة التحكم بالنطاق الذي يقوم أيضًا بتشغيل دور خادم DNS إلى Azure. وفي هذه الحالة، من الممكن أن يستجيب الجهاز الافتراضي إلى استعلامات DNS للنطاق المحلي الخاص به. ويمكن أيضًا أن تقوم VM بإعادة توجيه كافة الاستعلامات الأخرى إلى Azure. وعن طريق إعادة توجيه الاستعلامات، فهذا يسمح لأجهزة Contoso الظاهرية على حد سواء تحديد موقع كل من مواردهما في المقر (عن طريق جهاز التحكم في النطاق) وأسماء المضيفين المقدمين من Azure (عن طريق جهاز التحويل).

إشعار

يعمل Azure على توفير الوصول إلى حل DNS العكسية الخاصة به باستخدام العنوان التالي لـ IPv4 افتراضي: 168.63.129.16.

يمكنك استخدام إعادة إرسال DNS لـ:

- تمكين تحليل DNS بين شبكات VNets.

- تمكين الأجهزة المحلية الخاصة بك لحل أسماء المضيفين المتوفرة من Azure.

تلميح

وللقيام بحل اسم مضيف جهاز VM، يجب تكوين خادم DNS لإعادة توجيه استعلامات اسم المضيف إلى Azure.

ونظرًا إلى أن لاحقة DNS مختلفة في كل VNet، يمكنك استخدام قواعد إعادة التوجيه الشرطية لإرسال استفسارات DNS إلى VNet الصحيحة للتحليل.

إشعار

عند استخدام خوادم DNS الخاصة بك، يوفر Azure القدرة على تحديد خوادم DNS متعددة على كل VNet.

يتضمن الرسم التخطيطي التالي شبكتين VNets وشبكة اتصال محلي تقوم بإجراء تحليل DNS بين VNets باستخدام إعادة التوجيه.

لقراءة إضافية

يمكنك الاطلاع على المزيد من المعلومات عبر مراجعة المستندات التالية: