كيف يعمل Azure Web Application Firewall

أنت على دراية بالميزات والفوائد الأساسية لـ Azure Web Application Firewall. الآن دعونا نفحص كيفية عمل Azure Web Application Firewall. على وجه الخصوص، دعونا نفكر في كيفية سماح ميزات مثل مجموعات القواعد ومجموعات القواعد ل Azure Web Application Firewall بالمساعدة في حماية تطبيقات الويب من عمليات الاستغلال الشائعة. تساعدك هذه المعلومات على تقييم ما إذا كان Azure Web Application Firewall هو الحل الصحيح لشركتك.

خيارات النشر

يمكنك نشر Azure Web Application Firewall كجزء من حل الواجهة الأمامية ل Azure لتطبيقات الويب الخاصة بك. ستبدأ بإنشاء نهج Azure Web Application Firewall، والذي يتضمن الإعدادات التالية:

- تكامل المنتج الذي تريد استخدامه

- مجموعة القواعد المدارة التي تريد استخدامها

- أي قواعد مخصصة تريد إضافتها

- الوضع الذي تريد استخدامه

مجموعات القواعد ومجموعات القواعد والقواعد المدارة من Microsoft

يحبط Azure Web Application Firewall المهاجمات المعروفة عن طريق تطبيق القواعد على طلبات HTTP/HTTPS الواردة للتطبيق. القاعدة هي رمز جدار حماية مصمم للتعرف على تهديد معين ومنعه.

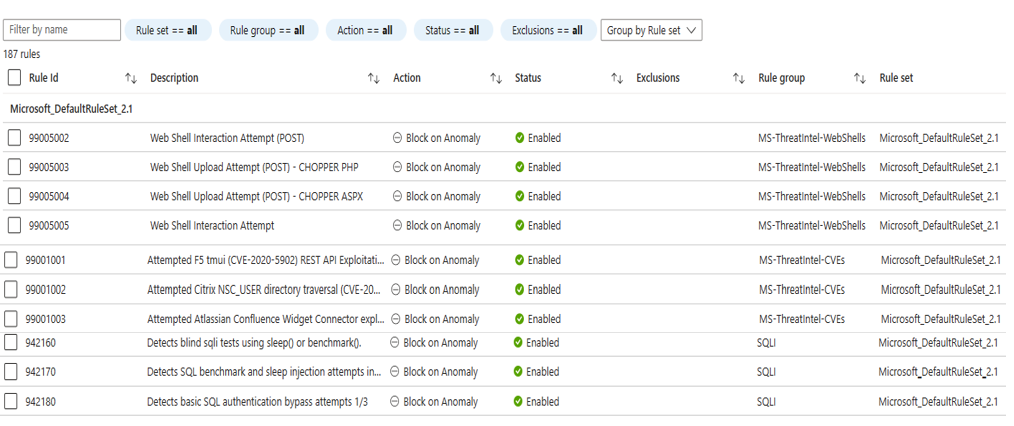

القواعد التي يستخدمها Azure Web Application Firewall للكشف عن الثغرات الأمنية الشائعة وحظرها هي في الغالب قواعد مدارة تنتمي إلى مجموعات قواعد مختلفة. كل مجموعة قواعد هي مجموعة من القواعد ومجموعة القواعد المدارة هي مجموعة من مجموعات القواعد. تتضمن مجموعات القواعد المدارة مجموعات القواعد المستندة إلى التحليل الذكي للمخاطر من Microsoft ومجموعات قواعد CVE (الثغرات الأمنية والتعرضات الشائعة) ومجموعات القواعد الأساسية (CRS).

يتم تعريف قواعد CRS بواسطة مشروع أمان تطبيق ويب المفتوح (OWASP). ويقوم فريق خبراء الأمان التابع لـ Microsoft بكتابة تعليمات برمجية للقواعد المُدارة، وصيانتها، وتحديثها. يتم تعديل القواعد أو إضافتها إلى حسب الحاجة. عندما تتغير قاعدة مدارة، تقوم Microsoft بتحديث Azure Web Application Firewall تلقائيًا وبدون وقت توقف للتطبيق.

تظهر لقطة الشاشة التالية بعض القواعد ومجموعات القواعد في مجموعة القواعد الافتراضية ل Microsoft 2.1 (DRS2.1). يجب أن يمنحك هذا إحساسا بعمق الحماية التي يوفرها Azure Web Application Firewall.

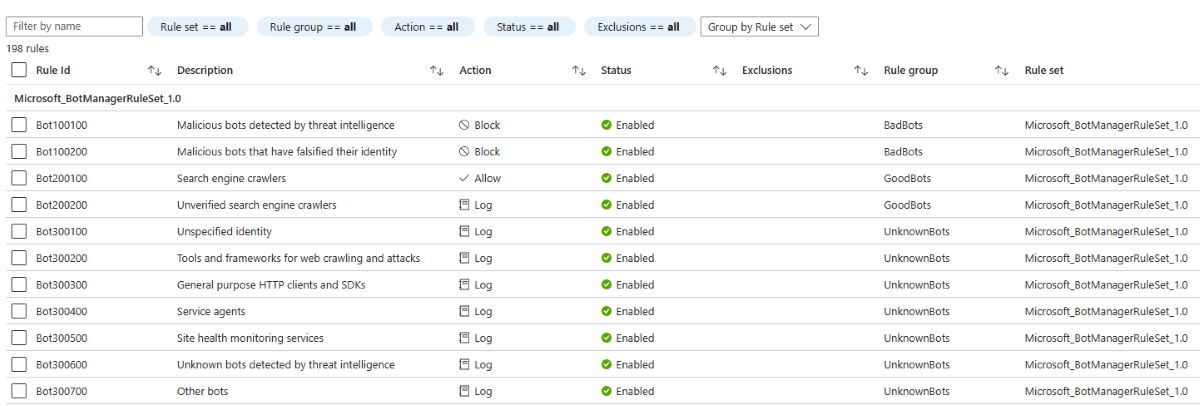

قواعد الدردشة الآلية

تحدد قواعد الروبوت الروبوتات السيئة والروبوتات الجيدة والروبوتات غير المعروفة استنادا إلى تحليل ذكي للمخاطر من Microsoft وقواعد WAF الخاصة.

قواعد مخصصة

قد لا تغطي القواعد المدارة التي يقدمها Azure Web Application Firewall تهديدا محددا تواجهه تطبيقات الويب الخاصة بك. إذا كان الأمر كذلك، فإنه يمكنك إنشاء قاعدة مخصصة. يمكنك إنشاء قواعد مخصصة عن طريق إنشاء شروط تتضمن المكونات التالية:

- نوع المطابقة مثل الموقع الجغرافي وعنوان IP والحجم والسلسلة

- مطابقة المتغيرات مثل RequestHeader أو QueryString أو RequestUri أو RequestBody أو Cookies أو PostArgs

- أساليب طلب HTTP/HTTPS مثل POST أو PUT

- عوامل التشغيل مثل EqualContains و Regex و Begins with و Any و Ends with

- إجراء مثل السماح أو الحظر أو السجل أو إعادة التوجيه

تصفية جغرافية

بشكل افتراضي، يستجيب WAF لجميع طلبات المستخدم بغض النظر عن الموقع الذي يأتي منه الطلب. في بعض السيناريوهات، قد تحتاج إلى تقييد الوصول إلى تطبيق الويب من البلدان/المناطق. تمكنك قاعدة التصفية الجغرافية المخصصة من تحديد مسار معين على نقطة النهاية الخاصة بك إما للسماح بالوصول من بلدان/مناطق محددة أو حظره. تستخدم قاعدة التصفية الجغرافية رمز اهتمام البلد/المنطقة المكون من حرفين.

بالنسبة لقاعدة التصفية الجغرافية، يكون متغير المطابقة إما RemoteAddr أو SocketAddr. RemoteAddr هو عنوان IP للعميل الأصلي الذي يتم إرساله عادة عبر عنوان الطلب X-Forwarded-For. SocketAddr هو عنوان IP المصدر الذي يراه WAF. إذا كان المستخدم يعمل من خلال وكيل، فغالباً ما يكون SocketAddr هو عنوان خادم الوكيل.

يمكنك دمج شرط GeoMatch وشرط مطابقة سلسلة REQUEST_URI لإنشاء قاعدة تصفية جغرافية تستند إلى المسار.

تقييد IP

تتحكم القواعد المخصصة لجدار حماية تطبيق Azure Web في الوصول إلى تطبيقات الويب عن طريق تحديد قائمة بعناوين IP أو نطاقات عناوين IP.

تتيح لك قاعدة تقييد IP المخصصة التحكم في الوصول إلى تطبيقات الويب الخاصة بك. يقوم بذلك عن طريق تحديد عنوان IP أو نطاق عنوان IP بتنسيق التوجيه بين المجالات (CIDR) بدون فئة.

بشكل افتراضي، يمكن الوصول إلى تطبيق الويب الخاص بك من الإنترنت. ومع ذلك، في بعض الأحيان، تريد تقييد الوصول إلى العملاء من قائمة عناوين IP المعروفة أو نطاقات عناوين IP. يمكنك تحقيق ذلك عن طريق إنشاء قاعدة مطابقة IP تمنع الوصول إلى تطبيق الويب الخاص بك من عناوين IP غير مدرجة في القاعدة المخصصة.

تحديد السعر

تدعم القواعد المخصصة لجدار حماية تطبيقات Azure Web تحديد المعدل للتحكم في الوصول استنادا إلى شروط المطابقة ومعدلات الطلبات الواردة.

تمكنك هذه القاعدة المخصصة من الكشف عن مستويات عالية بشكل غير طبيعي من حركة المرور ومنع بعض أنواع هجمات رفض الخدمة لطبقة التطبيق. كما يحميك تحديد المعدل من العملاء الذين تم تكوينهم خطأ عن طريق الخطأ لإرسال كميات كبيرة من الطلبات في فترة زمنية قصيرة. يتم تعريف القاعدة المخصصة من خلال مدة حساب حد المعدل (إما فواصل زمنية دقيقة واحدة أو خمس دقائق) وحد حد المعدل (الحد الأقصى لعدد الطلبات المسموح بها في مدة حد المعدل).

وضع الكشف عن المشكلات مقابل وضع منع المشكلات

يمكن أن يعمل Azure Web Application Firewall في أحد الوضعين. يعتمد الوضع الذي تختاره على كيفية رغبتك في تعامل جدار الحماية مع طلبات HTTP/HTTPS الواردة التي تطابق إحدى قواعده:

- وضع الكشف: يسجل الطلب ولكنه يسمح للطلب بالمرور عبره.

- وضع الوقاية: يسجل الطلب ولكنه لا يسمح بالمرور عبر الطلب.

سيناريو شائع هو تشغيل Azure Web Application Firewall في وضع الكشف عن المشكلات عند اختبار تطبيق. في وضع الكشف عن المشكلات، يمكنك التحقق من وجود نوعين من المشاكل:

- الإيجابيات الخاطئة: الطلبات المشروعة التي يشيرها جدار الحماية على أنها ضارة.

- السلبيات الخاطئة: الطلبات الضارة التي يسمح بها جدار الحماية.

بمجرد أن يصبح التطبيق جاهزا للنشر، يمكنك التبديل إلى وضع الوقاية.

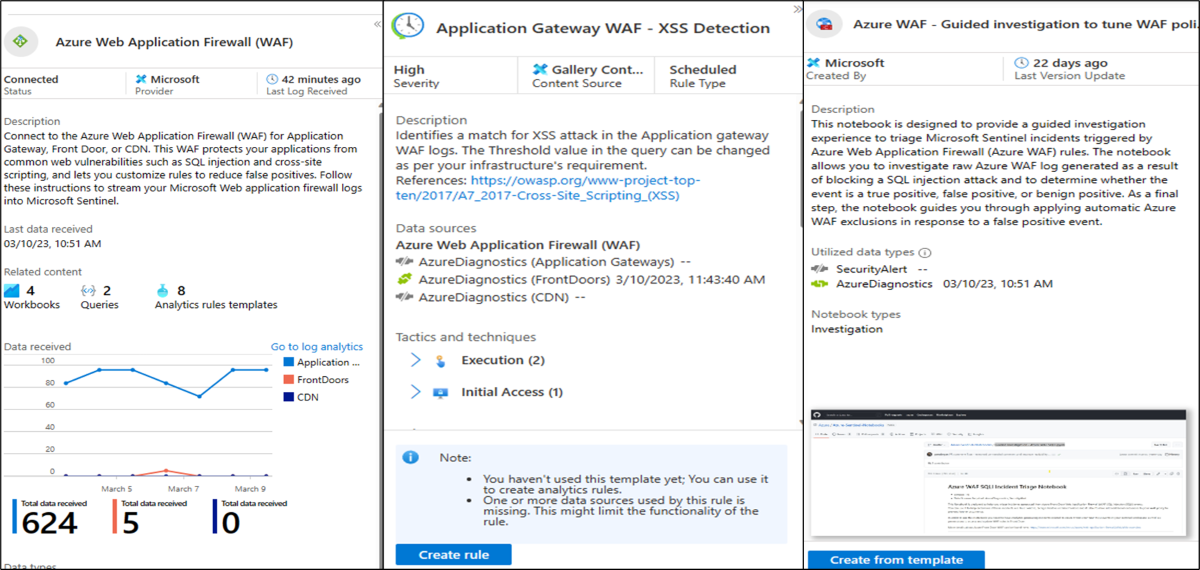

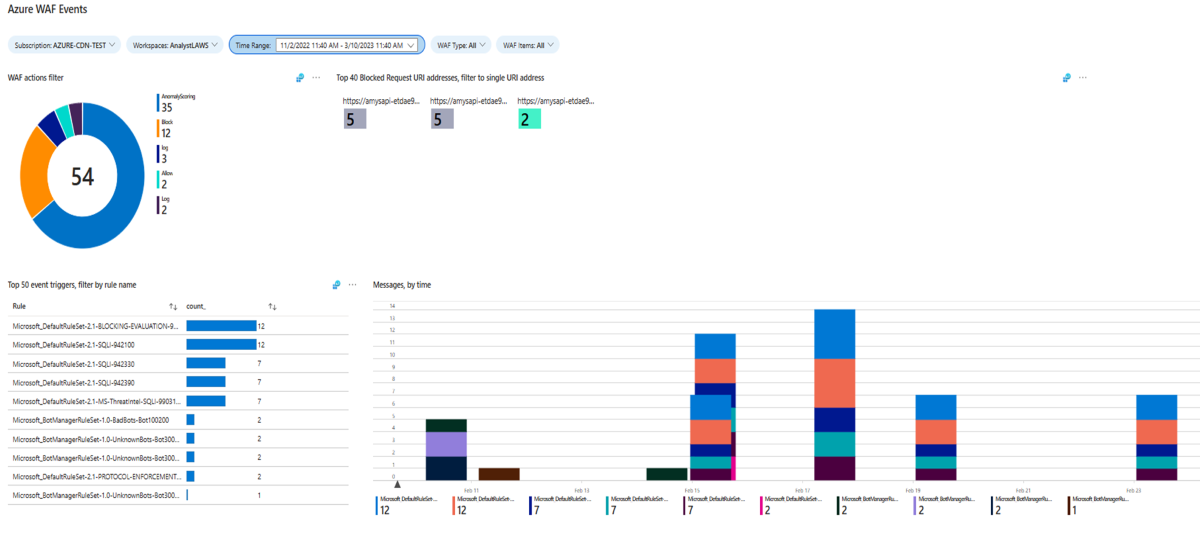

استخدام Microsoft Sentinel مع Azure WAF

يمكن أن يوفر Azure WAF جنبا إلى جنب مع Microsoft Sentinel إدارة أحداث معلومات الأمان لموارد WAF. باستخدام Microsoft Sentinel، يمكنك الوصول إلى موصل بيانات WAF إلى Sentinel باستخدام Log Analytics. تعرض مصنفات WAF تحليلات WAF على Azure Front Door وWAF على Application Gateway. تكتشف القواعد التحليلية WAF هجمات SQLi وXSS من سجلات AFD وApplication Gateway. يسمح دفتر ملاحظات WAF بالتحقيق في حوادث حقن SQL على Azure Front Door.