رفع الامتيازات -- وجود أذونات لا ينبغي أن تكون موجودة

يحدث رفع الامتياز عندما يتم الوصول إلى الموارد من قبل الأفراد دون إذن. تشمل الأمثلة:

- استخراج البيانات عن طريق استغلال نقاط الضعف في منطق معالجة الإدخال أو الذاكرة.

- البحث عن الحسابات المميزة واستخدامها لإفساد الخدمة (تستخدم بالاشتراك مع تهديدات الانتحال والعبث).

العناصر والتفاعلات في خطر من رفع الامتياز

العنصر

| الاسم | الشكل | التعريف |

|---|---|---|

| معالجة |  |

نشاط يُعدِّل أو يعيد توجيه الإدخال إلى مخرج |

التفاعل

| الاسم | التفاعل | التعريف |

|---|---|---|

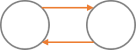

| معالجة <-> معالجة |  |

مهمة إرسال بيانات إلى مهمة أخرى |

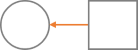

| معالجة <- وحدة خارجية |  |

تلقي مهمة بيانات من مستخدم |

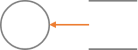

| معالجة <- مخزن البيانات |  |

تلقي مهمة بيانات من مخزن بيانات |

كيفية منع رفع الامتيازات

يضمنالتخويل حصول المستخدمين على الأذونات المناسبة. تشمل الأمثلة:

- تنفيذ آليات التخويل للتحقق من الأذونات للبيانات والموارد.

- تطبيق عناصر تحكم الأمان لتشغيل الخدمة باستخدام أقل قدر ممكن من الوصول.

- مراقبة الوصول لاكتشاف الحالات غير الطبيعية ومحاولات الوصول غير المصرح بها.

ضوابط أمنية مشتركة للحد من المخاطر أو القضاء عليها

- قوائم التحكم بالوصول (ACL)

- عناصر تحكم الوصول المستندة إلى الدور (RBAC)

- الوصول المستند إلى المجموعة

- الأذونات

- التحقق من صحة الإدخال

تلميح

سؤال جيد لطرحه: كيف أعرف أنه مسموح للمستخدم القيام بذلك؟