اعتبارات الامتثال والأمان الرئيسية للأسواق المصرفية وأسواق رأس المال في الولايات المتحدة

مقدمة

تتجاوز مؤسسات الخدمات المالية جميع الشركات التجارية تقريبا في طلبها على ضوابط أمنية وتوافقية وحوكمة صارمة. لا تعتبر حماية البيانات والهويات والأجهزة والتطبيقات أمرا بالغ الأهمية لأعمالهم فحسب، بل تخضع لمتطلبات الامتثال والمبادئ التوجيهية من الهيئات التنظيمية مثل لجنة الأوراق المالية والبورصة الأمريكية (SEC)، والهيئة التنظيمية للصناعة المالية (FINRA)، ومجلس فحص المؤسسات المالية الفيدرالية (FFIEC)، ولجنة تداول العقود الآجلة للسلع (CFTC). وبالإضافة إلى ذلك، تخضع المؤسسات المالية لقوانين مثل Dodd-Frank وقانون Sarbanes-Oxley لعام 2002.

في مناخ اليوم من اليقظة الأمنية المتزايدة والمخاوف الداخلية للمخاطر وخروقات البيانات العامة، يطلب العملاء أيضا مستويات عالية من الأمان من مؤسساتهم المالية من أجل الوثوق بهم ببياناتهم الشخصية وأصولهم المصرفية.

تاريخيا، أثرت الحاجة إلى ضوابط شاملة بشكل مباشر على أنظمة ومنصات تكنولوجيا المعلومات التي تستخدمها المؤسسات المالية لتمكين التعاون داخليا وخارجيا. يحتاج موظفو الخدمات المالية اليوم إلى منصة تعاون حديثة سهلة الاستخدام وسهلة الاستخدام. ولكن لا يمكن للخدمات المالية تداول المرونة للتعاون بين المستخدمين والفرق والأقسام باستخدام عناصر تحكم الأمان والتوافق التي تفرض سياسات لحماية المستخدمين وأنظمة تكنولوجيا المعلومات من التهديدات.

في قطاع الخدمات المالية، هناك حاجة إلى دراسة متأنية لتكوين ونشر أدوات التعاون وضوابط الأمان، بما في ذلك:

- تقييم المخاطر لسيناريوهات التعاون التنظيمي وعملية الأعمال المشتركة

- متطلبات حماية المعلومات وإدارة البيانات

- الأمان عبر الإنترنت والتهديدات الداخلية

- متطلبات الامتثال التنظيمي

- المخاطر التشغيلية الأخرى

Microsoft 365 هي بيئة سحابية حديثة في مكان العمل يمكنها معالجة التحديات المعاصرة التي تواجهها مؤسسات الخدمات المالية. يتم الجمع بين التعاون الآمن والمرنة عبر المؤسسة مع الضوابط وإنفاذ النهج للالتزام بأطر الامتثال التنظيمي الصارمة. توضح هذه المقالة كيف يساعد النظام الأساسي ل Microsoft 365 الخدمات المالية على الانتقال إلى منصة تعاون حديثة، مع المساعدة في الحفاظ على أمان البيانات والأنظمة ومتوافقة مع اللوائح:

- تمكين الإنتاجية التنظيمية والإنتاجية للموظفين باستخدام Microsoft 365 وMicrosoft Teams

- حماية التعاون الحديث باستخدام Microsoft 365

- تحديد البيانات الحساسة ومنع فقدان البيانات

- الدفاع عن القلعة

- إدارة البيانات والامتثال للوائح من خلال إدارة السجلات بشكل فعال

- إنشاء جدران أخلاقية مع حواجز المعلومات

- الحماية من تسرب البيانات والمخاطر الداخلية

كشريك Microsoft، ساهم Protiviti في هذه المقالة وقدم ملاحظات مادية إليها.

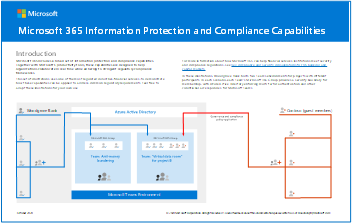

تكمل الرسوم التوضيحية التالية القابلة للتنزيل هذه المقالة. يستخدم كل من Woodgrove Bank وContoso لتوضيح كيفية تطبيق القدرات الموضحة في هذه المقالة لتلبية المتطلبات التنظيمية الشائعة للخدمات المالية. لا تتردد في تكييف هذه الرسوم التوضيحية للاستخدام الخاص بك.

الرسوم التوضيحية لحماية المعلومات والامتثال في Microsoft 365

| العنصر | الوصف |

|---|---|

الإنجليزية: تنزيل كتنزيل PDF | ك Visio اليابانية: تنزيل بتنسيق PDF | Download ك Visio تم التحديث في نوفمبر 2020 |

يتضمن:

|

تمكين إنتاجية المؤسسة وموظفها باستخدام Microsoft 365 وTeams

يتطلب التعاون عادة أشكالا مختلفة من الاتصال، والقدرة على تخزين المستندات/البيانات والوصول إليها، والقدرة على دمج التطبيقات الأخرى حسب الحاجة. يحتاج الموظفون في الخدمات المالية عادة إلى التعاون والتواصل مع أعضاء الأقسام أو الفرق الأخرى وأحيانا مع كيانات خارجية. لذلك، فإن استخدام الأنظمة التي تنشئ صوامع أو تجعل مشاركة المعلومات صعبة أمر غير مرغوب فيه. بدلا من ذلك، يفضل استخدام الأنظمة الأساسية والتطبيقات التي تمكن الموظفين من التواصل والتعاون ومشاركة المعلومات بشكل آمن ووفقا لسياسة الشركة.

يتيح لهم تزويد الموظفين بمنصة تعاون حديثة قائمة على السحابة اختيار ودمج الأدوات التي تجعلهم أكثر إنتاجية وتمكينهم من العثور على طرق مرنة للعمل. يمكن أن يساعد استخدام Teams جنبا إلى جنب مع عناصر التحكم في الأمان ونهج إدارة المعلومات التي تحمي المؤسسة القوى العاملة لديك على التواصل والتعاون بفعالية.

يوفر Teams مركز تعاون للمؤسسة. فهو يساعد على الجمع بين الناس للعمل بشكل منتج في المبادرات والمشاريع المشتركة. يتيح Teams لأعضاء الفريق إجراء محادثات دردشة 1:1 ومتعددة الأطراف، والتعاون في العمل والتأليف المشترك للمستندات، وتخزين الملفات ومشاركتها. كما تسهل Teams الاجتماعات عبر الإنترنت من خلال الصوت والفيديو المتكاملين للمؤسسات. يمكن أيضا تخصيص Teams باستخدام تطبيقات Microsoft مثل Microsoft Planner وMicrosoft Dynamics 365 وPower Apps وPower BI وتطبيقات خط الأعمال التابعة لجهة خارجية. تم تصميم Teams للاستخدام من قبل كل من أعضاء الفريق الداخليين والمستخدمين الخارجيين المسموح لهم الذين يمكنهم الانضمام إلى قنوات الفريق والمشاركة في محادثات الدردشة والوصول إلى الملفات المخزنة واستخدام التطبيقات الأخرى

يتم دعم كل فريق Microsoft بواسطة مجموعة Microsoft 365. تعتبر هذه المجموعة خدمة العضوية للعديد من خدمات Office 365، بما في ذلك Teams. تستخدم مجموعات Microsoft 365 للتمييز بأمان بين "المالكين" و"الأعضاء" وللتحكم في الوصول إلى قدرات مختلفة داخل Teams. عند اقترانه بضوابط الحوكمة المناسبة ومراجعات الوصول المدارة بانتظام، يسمح Teams للأعضاء والمالكين فقط باستخدام القنوات والقدرات المعتمدة.

السيناريو الشائع الذي يستفيد فيه Teams من الخدمات المالية هو عند تشغيل المشاريع أو البرامج الداخلية. على سبيل المثال، يطلب من العديد من المؤسسات المالية، بما في ذلك البنوك وشركات إدارة الثروات والاتحادات الائتمانية وموفري التأمين، أن يكون لديها برامج لمكافحة غسل الأموال وبرامج امتثال أخرى. قد يطلب من فريق متعدد الوظائف يتكون من تكنولوجيا المعلومات وخطوط الأعمال مثل إدارة التجزئة والثروة ووحدة الجريمة المالية مشاركة البيانات مع بعضها البعض والتواصل حول البرنامج أو تحقيقات محددة. تقليديا، استخدمت هذه البرامج محركات أقراص الشبكة المشتركة، ولكن يمكن أن يمثل هذا النهج العديد من التحديات، بما في ذلك:

- يمكن لشخص واحد فقط تحرير مستند في كل مرة.

- تستغرق إدارة الأمان وقتا طويلا لأن إضافة/إزالة الأفراد تتضمن عادة تكنولوجيا المعلومات.

- تظل البيانات مقيمة على محركات أقراص الشبكة المشتركة لفترة أطول بكثير مما هو مطلوب أو مطلوب.

يمكن للفرق توفير مساحة تعاون لتخزين بيانات العميل الحساسة بأمان وإجراء محادثات بين أعضاء الفريق حيث يمكن مناقشة الموضوعات الحساسة. يمكن للعديد من أعضاء الفريق تحرير مستند واحد أو التعاون في العمل عليه في الوقت نفسه. يمكن تكوين مالك البرنامج أو منسقه كمالك الفريق ويمكنه بعد ذلك إضافة أعضاء وإزالته حسب الحاجة.

سيناريو شائع آخر هو استخدام Teams ك "غرفة بيانات ظاهرية" للتعاون بأمان، بما في ذلك تخزين المستندات وإدارتها. يمكن لأعضاء الفريق والنقابات داخل الخدمات المصرفية الاستثمارية أو إدارة الأصول أو شركات الأسهم الخاصة التعاون بأمان في صفقة أو استثمار. غالبا ما تشارك الفرق متعددة الوظائف في تخطيط وتنفيذ مثل هذه الصفقات، والقدرة على مشاركة البيانات بشكل آمن وإجراء المحادثات هي مطلب أساسي. تعد مشاركة المستندات ذات الصلة بأمان مع المستثمرين الخارجيين مطلبا رئيسيا أيضا. يوفر Teams موقعا آمنا وقابلا للتدقيق بالكامل لتخزين بيانات الاستثمار وحمايتها ومشاركتها مركزيا.

Teams: تحسين التعاون وتقليل مخاطر التوافق

يوفر Microsoft 365 إمكانات نهج مشتركة أخرى ل Teams من خلال استخدامه لمجموعات Microsoft 365 كخدمة عضوية أساسية. يمكن أن تساعد هذه النهج في تحسين التعاون وتلبية احتياجات التوافق.

تساعد نهج تسمية مجموعة Microsoft 365 على ضمان تسمية مجموعات Microsoft 365، وبالتالي الفرق، وفقا لنهج الشركة. يمكن أن تكون الأسماء إشكالية إذا لم تكن مناسبة. على سبيل المثال، قد لا يعرف الموظفون الفرق التي يجب العمل معها أو مشاركة المعلومات معها إذا لم يتم تطبيق الأسماء بشكل مناسب. يمكن لنهج تسمية المجموعة (بما في ذلك دعم النهج المستندة إلى البادئة/اللاحقة والكلمات المحظورة المخصصة) فرض "النظافة" الجيدة ومنع استخدام كلمات معينة، مثل الكلمات المحجوزة أو المصطلحات غير المناسبة.

تساعد نهج انتهاء صلاحية مجموعة Microsoft 365 على ضمان عدم الاحتفاظ بمجموعات Microsoft 365 وبالتالي الفرق لفترات زمنية أطول مما تريد المؤسسة أو تحتاج إليه. تساعد هذه الإمكانية على منع مسألتين رئيسيتين لإدارة المعلومات:

- انتشار الفرق غير الضرورية أو المستخدمة.

- الإفراط في الاحتفاظ بالبيانات التي لم تعد مطلوبة أو مستخدمة من قبل المؤسسة (باستثناء حالات الاحتجاز/الحفظ القانوني).

يمكن للمسؤولين تحديد فترة انتهاء صلاحية لمجموعات Microsoft 365، مثل 90 أو 180 أو 365 يوما. إذا كانت الخدمة المدعومة بمجموعة Microsoft 365 غير نشطة لفترة انتهاء الصلاحية، يتم إعلام مالكي المجموعة. إذا لم يتم اتخاذ أي إجراء، يتم حذف مجموعة Microsoft 365 وجميع خدماتها ذات الصلة، بما في ذلك Teams.

يمكن أن يشكل الإفراط في الاحتفاظ بالبيانات المخزنة في Teams والخدمات الأخرى المستندة إلى المجموعة مخاطر على مؤسسات الخدمات المالية. تعد نهج انتهاء صلاحية مجموعة Microsoft 365 طريقة موصى بها للمساعدة في منع استبقاء البيانات التي لم تعد هناك حاجة إليها. يساعد Microsoft 365، جنبا إلى جنب مع تسميات الاستبقاء والنهج المضمنة، على ضمان أن المؤسسات تحتفظ فقط بالبيانات المطلوبة للوفاء بنهج الشركة والتزامات الامتثال التنظيمي.

Teams: دمج المتطلبات المخصصة بسهولة

يتيح Teams إنشاء الخدمة الذاتية للفرق بشكل افتراضي. ومع ذلك، ترغب العديد من المؤسسات المنظمة في التحكم وفهم قنوات التعاون المستخدمة حاليا من قبل موظفيها، والقنوات التي قد تحتوي على بيانات حساسة، وملكية القنوات التنظيمية. لتسهيل عناصر التحكم في الحوكمة هذه، يتيح Microsoft 365 للمؤسسة تعطيل إنشاء فرق الخدمة الذاتية. باستخدام أدوات أتمتة عمليات الأعمال مثل Microsoft Power Apps وPower Automate، يمكن للمؤسسات إنشاء نماذج بسيطة وعمليات الموافقة وتوزيعها للموظفين لطلب إنشاء فريق جديد. عند الموافقة، يمكن توفير الفريق تلقائيا وإرسال ارتباط إلى الطالب. بهذه الطريقة، يمكن للمؤسسات تصميم ودمج عناصر تحكم التوافق والمتطلبات المخصصة الخاصة بها في عملية إنشاء الفريق.

قنوات الاتصال الرقمي المقبولة

وتؤكد شركة FINRA أن الاتصالات الرقمية للشركات المنظمة تفي بمتطلبات الاحتفاظ بالسجلات الواردة في قواعد قانون Exchange 17a-3 و17a-4، فضلا عن السلسلة 4510 من قواعد FINRA. تصدر FINRA تقريرا سنويا يحتوي على النتائج الرئيسية والملاحظات والممارسات الفعالة لمساعدة المؤسسات على تحسين الامتثال وإدارة المخاطر. في تقريرها لعام 2019 حول نتائج الفحص والملاحظات، حددت FINRA الاتصالات الرقمية كمجال رئيسي تواجه فيه الشركات تحديات تتوافق مع متطلبات الإشراف وحفظ السجلات.

إذا سمحت المؤسسة لموظفيها باستخدام تطبيق معين، مثل خدمة مراسلة مستندة إلى التطبيق أو نظام أساسي للتعاون، يجب على الشركة أرشفة سجلات الأعمال والإشراف على أنشطة واتصالات هؤلاء الموظفين في هذا التطبيق. المنظمات مسؤولة عن إجراء العناية الواجبة للامتثال لقواعد FINRA وقوانين الأوراق المالية، ومتابعة الانتهاكات المحتملة لتلك القواعد المتعلقة باستخدام الموظفين لمثل هذه التطبيقات.

تتضمن الممارسات الفعالة التي توصي بها FINRA ما يلي:

- إنشاء برنامج حوكمة شامل لقنوات الاتصال الرقمي. إدارة قرارات المؤسسة بشأن قنوات الاتصال الرقمي المسموح بها وتحديد عمليات التوافق لكل قناة رقمية. مراقبة المشهد المتغير بسرعة لقنوات الاتصال الرقمي والحفاظ على عمليات التوافق محدثة.

- تحديد القنوات الرقمية المسموح بها والتحكم فيها بوضوح. تحديد كل من القنوات الرقمية المعتمدة والممنوعة. حظر أو تقييد استخدام القنوات الرقمية المحظورة، أو الميزات المحظورة داخل القنوات الرقمية، التي تحد من قدرة المؤسسة على الامتثال لمتطلبات إدارة السجلات والإشراف.

- توفير التدريب للاتصالات الرقمية. تنفيذ برامج التدريب الإلزامية قبل منح الممثلين المسجلين حق الوصول إلى القنوات الرقمية المعتمدة. يساعد التدريب على توضيح توقعات المؤسسة للاتصالات الرقمية الشخصية والتجارية، ويوجه الموظفين من خلال استخدام الميزات المسموح بها لكل قناة بطريقة متوافقة.

تتعلق نتائج وملاحظات FINRA للاتصالات الرقمية مباشرة بقدرة المؤسسة على الامتثال لقاعدة SEC 17a-4 للاحتفاظ بجميع الاتصالات المتعلقة بالأعمال، وقواعد FINRA 3110و3120 لمراقبة الاتصالات ومراجعتها، وسلسلة القواعد 4510 لحفظ السجلات. تصدر لجنة تداول العقود الآجلة للسلع (CFTC) متطلبات مماثلة بموجب 17 CFR 131. تتم مناقشة هذه اللوائح بعمق لاحقا في هذه المقالة.

توفر Teams، جنبا إلى جنب مع المجموعة الشاملة من عروض الأمان والتوافق من Microsoft 365، قناة اتصال رقمية للشركات لمؤسسات الخدمات المالية لإدارة الأعمال بشكل فعال والامتثال للوائح. توضح بقية هذه المقالة كيف تمنح قدرات Microsoft 365 المضمنة لإدارة السجلات وحماية المعلومات وحواجز المعلومات والتحكم الإشرافي Teams مجموعة أدوات قوية للمساعدة في الوفاء بهذه الالتزامات التنظيمية.

حماية التعاون الحديث مع Microsoft 365

تأمين هويات المستخدمين والتحكم في الوصول

تبدأ حماية الوصول إلى معلومات العملاء والمستندات المالية والتطبيقات بتأمين هويات المستخدمين بقوة. يتطلب هذا نظاما أساسيا آمنا للمؤسسة لتخزين الهويات وإدارتها، وتوفير وسيلة موثوق بها للمصادقة، والتحكم ديناميكيا في الوصول إلى هذه التطبيقات.

أثناء عمل الموظفين، قد ينتقلون من تطبيق إلى تطبيق أو بين مواقع وأجهزة متعددة. يجب مصادقة الوصول إلى البيانات في كل خطوة على طول الطريق. يجب أن تدعم عملية المصادقة بروتوكولا قويا وعوامل متعددة للمصادقة (مثل رمز تمرير SMS لمرة واحدة وتطبيق المصدق والشهادة) لضمان عدم اختراق الهويات. يعد فرض نهج الوصول المستندة إلى المخاطر أمرا بالغ الأهمية لحماية البيانات والتطبيقات المالية من التهديدات الداخلية وتسرب البيانات غير المقصودة وتسرب البيانات.

يوفر Microsoft 365 نظاما أساسيا آمنا للهوية في Microsoft Entra ID، حيث يتم تخزين الهويات مركزيا وإدارتها بأمان. تشكل Microsoft Entra ID، إلى جانب مجموعة من خدمات أمان Microsoft 365 ذات الصلة، الأساس لتزويد الموظفين بالوصول الذي يحتاجون إليه للعمل بأمان مع حماية المؤسسة أيضا من التهديدات.

تم تضمين Microsoft Entra المصادقة متعددة العوامل (MFA) في النظام الأساسي وتوفر دليلا إضافيا على المصادقة للمساعدة في تأكيد هوية المستخدم عند الوصول إلى البيانات والتطبيقات المالية الحساسة. يتطلب Azure MFA شكلين على الأقل من المصادقة، مثل كلمة مرور بالإضافة إلى جهاز محمول معروف. وهو يدعم العديد من خيارات مصادقة العامل الثاني، بما في ذلك:

- تطبيق Microsoft Authenticator

- رمز مرور لمرة واحدة يتم تسليمه عبر SMS

- مكالمة هاتفية حيث يجب على المستخدم إدخال رمز PIN

إذا تم اختراق كلمة المرور بطريقة ما، فسيظل المتسلل المحتمل بحاجة إلى هاتف المستخدم للوصول إلى البيانات التنظيمية. بالإضافة إلى ذلك، يستخدم Microsoft 365 المصادقة الحديثة كبروتوكول رئيسي، والذي يجلب نفس تجربة المصادقة القوية والغنية من مستعرضات الويب إلى أدوات التعاون التي يستخدمها الموظفون يوما بعد يوم، بما في ذلك Microsoft Outlook وتطبيقات Microsoft Office الأخرى.

بدون كلمة مرور

كلمات المرور هي الارتباط الأضعف في سلسلة الأمان. يمكن أن تكون نقطة فشل واحدة إذا لم يكن هناك تحقق إضافي. تدعم Microsoft مجموعة واسعة من خيارات المصادقة لتناسب احتياجات المؤسسات المالية.

تساعد الأساليب التي لا تتطلب كلمة مرور على جعل المصادقة متعددة العوامل أكثر ملاءمة للمستخدمين. في حين أن المصادقة متعددة العوامل ليست كلها بدون كلمة مرور، فإن التقنيات التي لا تتطلب كلمة مرور تستخدم مصادقة متعددة العوامل. طورت Microsoft وGoogle وقادة الصناعة الآخرين معايير لتمكين تجربة مصادقة أبسط وأقوى عبر الويب والأجهزة المحمولة في مجموعة تسمى Fast IDentity Online (FIDO). يمكن معيار FIDO2 الذي تم تطويره مؤخرا المستخدمين من المصادقة بسهولة وأمان دون الحاجة إلى كلمة مرور للقضاء على التصيد الاحتيالي.

تتضمن أساليب Microsoft MFA التي لا تحتوي على كلمة مرور ما يلي:

- Microsoft Authenticator: للمرونة والراحة والتكلفة، نوصي باستخدام تطبيق Microsoft Authenticator للأجهزة المحمولة. يدعم Microsoft Authenticator القياسات الحيوية والإعلامات المؤقتة ورموز المرور لمرة واحدة لأي تطبيق متصل Microsoft Entra. وهي متوفرة من متاجر تطبيقات Apple وAndroid.

- Windows Hello: للحصول على تجربة مضمنة على الكمبيوتر، نوصي باستخدام Windows Hello. ويستخدم معلومات المقاييس الحيوية (مثل الوجه أو بصمة الإصبع) لتسجيل الدخول تلقائيا.

- تتوفر مفاتيح أمان FIDO2 الآن من العديد من شركاء Microsoft: Yubico و Feitian Technologies و HID Global في شارة أو مفتاح بيومتري ممكن بواسطة USB أو NFC.

يوفر Microsoft Entra الوصول المشروط حلا قويا لأتمتة قرارات التحكم في الوصول وفرض النهج التنظيمية لحماية أصول الشركة. مثال كلاسيكي هو عندما يريد المخطط المالي الوصول إلى تطبيق يحتوي على بيانات العملاء الحساسة. يطلب منها تلقائيا إجراء مصادقة متعددة العوامل للوصول إلى هذا التطبيق على وجه التحديد، ويجب أن يكون الوصول من جهاز تديره الشركة. يجمع Azure Conditional Access إشارات حول طلب وصول المستخدم، مثل خصائص المستخدم والجهاز والموقع والشبكة والتطبيق الذي يحاول المستخدم الوصول إليه. يقيم ديناميكيا محاولات الوصول إلى التطبيق مقابل النهج المكونة. إذا كانت مخاطر المستخدم أو الجهاز مرتفعة، أو لم يتم استيفاء شروط أخرى، يمكن Microsoft Entra ID فرض نهج تلقائيا مثل طلب المصادقة متعددة العوامل أو طلب إعادة تعيين كلمة مرور آمنة أو تقييد الوصول أو حظره. يساعد هذا في ضمان حماية الأصول التنظيمية الحساسة في البيئات المتغيرة ديناميكيا.

توفر Microsoft Entra ID وخدمات أمان Microsoft 365 ذات الصلة الأساس الذي يمكن على أساسه طرح نظام أساسي حديث للتعاون السحابي للمؤسسات المالية بحيث يمكن تأمين الوصول إلى البيانات والتطبيقات، ويمكن الوفاء بالتزامات الامتثال التنظيمي. توفر هذه الأدوات الإمكانات الرئيسية التالية:

- تخزين هويات المستخدمين وإدارتها مركزيا.

- استخدم بروتوكول مصادقة قويا، بما في ذلك المصادقة متعددة العوامل، لمصادقة المستخدمين على طلبات الوصول وتوفير تجربة مصادقة متسقة وقوية عبر جميع التطبيقات.

- تحقق ديناميكيا من صحة النهج على جميع طلبات الوصول، مع دمج إشارات متعددة في عملية صنع القرار في النهج، بما في ذلك الهوية وعضوية المستخدم/المجموعة والتطبيق والجهاز والشبكة والموقع ودرجة المخاطر في الوقت الحقيقي.

- تحقق من صحة النهج الدقيقة استنادا إلى سلوك المستخدم وخصائص الملف وفرض مقاييس أمان إضافية ديناميكيا عند الحاجة.

- حدد "Shadow IT" في المؤسسة، واسمح لفرق InfoSec بمعاقبة التطبيقات السحابية أو حظرها.

- مراقبة الوصول إلى تطبيقات Microsoft وتطبيقات السحابة غير التابعة ل Microsoft والتحكم فيه.

- الحماية بشكل استباقي من التصيد الاحتيالي عبر البريد الإلكتروني وهجمات برامج الفدية الضارة.

Microsoft Entra ID Protection

بينما يحمي الوصول المشروط الموارد من الطلبات المشبوهة، فإن حماية الهوية تذهب أبعد من ذلك من خلال توفير الكشف المستمر عن المخاطر ومعالجتها لحسابات المستخدمين المشبوهة. حماية الهوية تبقيك على علم بالمستخدم المشبوه وسلوك تسجيل الدخول في بيئتك على مدار الساعة. تمنع استجابتها التلقائية بشكل استباقي إساءة استخدام الهويات المخترقة.

حماية الهوية هي أداة تسمح للمؤسسات بإنجاز ثلاث مهام رئيسية:

- أتمتة الكشف عن المخاطر المستندة إلى الهوية ومعالجتها.

- تحقق من المخاطر باستخدام البيانات في المدخل.

- تصدير بيانات الكشف عن المخاطر إلى أدوات مساعدة تابعة لجهة خارجية لمزيد من التحليل.

تستخدم Identity Protection المعرفة التي اكتسبتها Microsoft من موقعها في المؤسسات التي لديها Microsoft Entra ID، وفي مساحة المستهلك باستخدام حسابات Microsoft، وفي الألعاب باستخدام Xbox لحماية المستخدمين. تحلل Microsoft 65 تريليون إشارة يوميا لتحديد العملاء وحمايتهم من التهديدات. يمكن تغذية الإشارات التي تم إنشاؤها بواسطة حماية الهوية وإغذيتها في أدوات مثل الوصول المشروط لاتخاذ قرارات الوصول. يمكن أيضا تغذيتها مرة أخرى إلى أداة إدارة معلومات الأمان والأحداث (SIEM) لمزيد من التحقيق استنادا إلى النهج المفروضة لمؤسستك.

تساعد حماية الهوية المؤسسات على الحماية تلقائيا من اختراق الهوية من خلال الاستفادة من التحليل الذكي السحابي المدعوم بالكشف المتقدم استنادا إلى الاستدلالات وتحليلات سلوك المستخدم والكيان (UEBA) والتعلم الآلي (ML) عبر النظام البنائي ل Microsoft.

تحديد البيانات الحساسة ومنع فقدان البيانات

يسمح Microsoft 365 لجميع المؤسسات بتحديد البيانات الحساسة داخل المؤسسة من خلال مجموعة من القدرات القوية، بما في ذلك:

- حماية البيانات في Microsoft Purview لكل من التصنيف المستند إلى المستخدم والتصنيف التلقائي للبيانات الحساسة.

- تفادي فقدان البيانات في Microsoft Purview (DLP) لتحديد البيانات الحساسة تلقائيا باستخدام أنواع البيانات الحساسة (بمعنى آخر، التعبيرات العادية) والكلمات الأساسية وإنفاذ النهج.

حماية البيانات في Microsoft Purview تمكن المؤسسات من تصنيف المستندات ورسائل البريد الإلكتروني بذكاء باستخدام أوصاف الحساسية. يمكن تطبيق أوصاف الحساسية يدويا من قبل المستخدمين على المستندات في تطبيقات Microsoft Office وعلى رسائل البريد الإلكتروني في Outlook. يمكن للتسميات تطبيق علامات المستند والحماية تلقائيا من خلال التشفير وإنفاذ إدارة الحقوق. يمكن أيضا تطبيق أوصاف الحساسية تلقائيا عن طريق تكوين النهج التي تستخدم الكلمات الأساسية وأنواع البيانات الحساسة (مثل أرقام بطاقات الائتمان وأرقام التأمين الاجتماعي وأرقام الهوية) للعثور على البيانات الحساسة وتصنيفها تلقائيا.

بالإضافة إلى ذلك، توفر Microsoft "مصنفات قابلة للتدريب" تستخدم نماذج التعلم الآلي لتحديد البيانات الحساسة استنادا إلى المحتوى، بدلا من مجرد مطابقة النمط أو العناصر داخل المحتوى. يتعلم المصنف كيفية تحديد نوع من المحتوى من خلال النظر إلى العديد من الأمثلة على المحتوى الذي سيتم تصنيفه. يبدأ تدريب المصنف بإعطائه أمثلة على المحتوى في فئة معينة. بعد أن يتعلم من هذه الأمثلة، يتم اختبار النموذج من خلال إعطائه مزيجا من الأمثلة المطابقة وغير المطابقة. يتنبأ المصنف بما إذا كان المثال المحدد يندرج في الفئة أم لا. ثم يؤكد الشخص النتائج، ويفرز الإيجابيات والسلبيات والإيجابيات الكاذبة والسلبيات الكاذبة للمساعدة في زيادة دقة تنبؤات المصنف. عند نشر المصنف المدرب، فإنه يعالج المحتوى في Microsoft Office SharePoint Online Exchange Online OneDrive for Business المحتوى ويصنفه تلقائيا.

تطبيق أوصاف الحساسية على المستندات ورسائل البريد الإلكتروني يتضمن بيانات التعريف التي تحدد الحساسية المختارة داخل العنصر. ثم تنتقل الحساسية مع البيانات. لذلك حتى إذا تم تخزين مستند مسمى على سطح مكتب المستخدم أو داخل نظام محلي، فلا يزال محميا. تمكن هذه الوظيفة حلول Microsoft 365 الأخرى، مثل Microsoft Defender for Cloud Apps أو أجهزة حافة الشبكة، من تحديد البيانات الحساسة وفرض عناصر التحكم في الأمان تلقائيا. تتمتع أوصاف الحساسية بميزة إضافية تتمثل في تثقيف الموظفين حول البيانات التي تعتبر حساسة داخل المؤسسة وكيفية التعامل مع تلك البيانات عند تلقيها.

يحدد تفادي فقدان البيانات في Microsoft Purview (DLP) المستندات ورسائل البريد الإلكتروني والمحادثات التي تحتوي على بيانات حساسة تلقائيا عن طريق فحصها بحثا عن البيانات الحساسة ثم فرض النهج على تلك العناصر. يتم فرض النهج على المستندات في SharePoint OneDrive for Business. يتم فرضها أيضا عندما يرسل المستخدمون بريدا إلكترونيا، وفي دردشات Teams ومحادثات القناة. يمكن تكوين النهج للبحث عن الكلمات الأساسية وأنواع البيانات الحساسة وتسميات الاستبقاء وما إذا كانت البيانات مشتركة داخل المؤسسة أو خارجيا. يتم توفير عناصر التحكم لمساعدة المؤسسات على ضبط نهج DLP لتقليل الإيجابيات الخاطئة. عند العثور على بيانات حساسة، يمكن عرض تلميحات نهج قابلة للتخصيص للمستخدمين داخل تطبيقات Microsoft 365 لإعلامهم بأن محتواهم يحتوي على بيانات حساسة ثم اقتراح إجراءات تصحيحية. يمكن أن تمنع النهج أيضا المستخدمين من الوصول إلى المستندات أو مشاركة المستندات أو إرسال رسائل البريد الإلكتروني التي تحتوي على أنواع معينة من البيانات الحساسة. يدعم Microsoft 365 أكثر من 100 نوع من أنواع البيانات الحساسة المضمنة. يمكن للمؤسسات تكوين أنواع البيانات الحساسة المخصصة لتلبية نهجها.

يتطلب طرح نهج حماية البيانات في Microsoft Purview وDLP للمؤسسات تخطيطا دقيقا وبرنامجا لتعليم المستخدم بحيث يفهم الموظفون مخطط تصنيف بيانات المؤسسة وأنواع البيانات التي تعتبر حساسة. تزويد الموظفين بالأدوات والبرامج التعليمية التي تساعدهم على تحديد البيانات الحساسة وفهم كيفية التعامل معها تجعلهم جزءا من الحل للتخفيف من مخاطر أمن المعلومات.

يمكن أيضا تغذية الإشارات التي تم إنشاؤها بواسطة Identity Protection وتغذية بها في أدوات مثل الوصول المشروط لاتخاذ قرارات الوصول أو إلى أداة إدارة معلومات الأمان والأحداث (SIEM) للتحقيق استنادا إلى النهج المفروضة للمؤسسة.

تساعد حماية الهوية المؤسسات على الحماية تلقائيا من اختراق الهوية من خلال الاستفادة من التحليل الذكي السحابي المدعوم بالكشف المتقدم استنادا إلى الاستدلالات وتحليلات سلوك المستخدم والكيان والتعلم الآلي عبر النظام البنائي ل Microsoft.

الدفاع عن القلعة

أطلقت Microsoft مؤخرا الحل Microsoft Defender XDR، والذي تم تصميمه لتأمين المؤسسة الحديثة من مشهد التهديد المتطور. من خلال الاستفادة من Intelligent Security Graph، يوفر حل الحماية من التهديدات أمانا شاملا ومتكاملا ضد ناقلات الهجوم المتعددة.

الرسم البياني للأمان الذكي

يتم تشغيل خدمات الأمان من Microsoft 365 بواسطة Intelligent Security Graph. لمكافحة التهديدات الإلكترونية، يستخدم Intelligent Security Graph تحليلات متقدمة لربط التحليل الذكي للمخاطر وإشارات الأمان من Microsoft وشركائها. تدير Microsoft خدمات عالمية على نطاق واسع، تجمع تريليونات من إشارات الأمان التي تعمل على تشغيل طبقات الحماية عبر المكدس. تقيم نماذج التعلم الآلي هذا الذكاء، وتتم مشاركة نتائج تحليلات الإشارة والتهديد على نطاق واسع عبر منتجاتنا وخدماتنا. وهذا يمكننا من اكتشاف التهديدات والاستجابة لها بسرعة وتقديم تنبيهات ومعلومات قابلة للتنفيذ للعملاء للمعالجة. يتم تدريب نماذج التعلم الآلي وتحديثها باستمرار بأفكار جديدة، مما يساعدنا على بناء منتجات أكثر أمانا وتوفير أمان أكثر استباقية.

يوفر Microsoft Defender لـ Office 365 خدمة Microsoft 365 متكاملة تحمي المؤسسات من الارتباطات الضارة والبرامج الضارة التي يتم تسليمها من خلال البريد الإلكتروني ومستندات Office. أحد متجهات الهجوم الأكثر شيوعا التي تؤثر على المستخدمين اليوم هو هجمات التصيد الاحتيالي عبر البريد الإلكتروني. يمكن استهداف هذه الهجمات لمستخدمين محددين ويمكن أن تكون مقنعة للغاية، مع بعض الدعوة إلى اتخاذ إجراء يطالب المستخدم بتحديد ارتباط ضار أو فتح مرفق يحتوي على برامج ضارة. بمجرد إصابة جهاز كمبيوتر، يمكن للمهاجم إما سرقة بيانات اعتماد المستخدم والانتقال أفقيا عبر المؤسسة أو نقل رسائل البريد الإلكتروني والبيانات للبحث عن معلومات حساسة. يدعم Defender لـ Office 365 المرفقات الآمنة والارتباطات الآمنة من خلال تقييم المستندات والارتباطات في وقت النقر للهدف الضار المحتمل ويحظر الوصول. يتم فتح مرفقات البريد الإلكتروني في بيئة الاختبار المعزولة المحمية قبل تسليمها إلى علبة بريد المستخدم. كما يقيم الارتباطات في مستندات Office لعناوين URL الضارة. يحمي Defender لـ Office 365 أيضا الارتباطات والملفات في SharePoint Online OneDrive for Business وTeams. إذا تم الكشف عن ملف ضار، Defender لـ Office 365 تأمين هذا الملف تلقائيا لتقليل الضرر المحتمل.

Microsoft Defender لنقطة النهاية هو نظام أساسي موحد لأمان نقطة النهاية للحماية الوقائية واكتشاف ما بعد الاختراق والتحقيق والاستجابة التلقائية. يوفر Defender لنقطة النهاية قدرات مضمنة لاكتشاف البيانات الحساسة وحمايتها على نقاط نهاية المؤسسة.

Microsoft Defender for Cloud Apps تمكن المؤسسات من فرض النهج على مستوى دقيق واكتشاف الحالات الشاذة السلوكية استنادا إلى ملفات تعريف المستخدمين الفردية التي يتم تعريفها تلقائيا باستخدام التعلم الآلي. يمكن أن تعتمد نهج Defender for Cloud Apps على نهج الوصول المشروط من Azure لحماية أصول الشركة الحساسة من خلال تقييم الإشارات الإضافية المتعلقة بسلوك المستخدم وخصائص المستندات التي يتم الوصول إليها. مع مرور الوقت، يتعلم Defender for Cloud Apps السلوك النموذجي لكل موظف فيما يتعلق بالبيانات التي يصلون إليها والتطبيقات التي يستخدمونها. استنادا إلى أنماط السلوك المستفادة، يمكن للنهج بعد ذلك فرض عناصر التحكم في الأمان تلقائيا إذا كان الموظف يعمل خارج ملف التعريف السلوكي هذا. على سبيل المثال، إذا كان الموظف عادة ما يصل إلى تطبيق محاسبة من 9 صباحا إلى 5 مساء من الاثنين إلى الجمعة ولكنه يبدأ فجأة في الوصول إلى هذا التطبيق بشكل كبير في مساء الأحد، يمكن ل Defender for Cloud Apps فرض النهج ديناميكيا لمطالبة المستخدم بإعادة المصادقة. يساعد هذا في ضمان عدم اختراق بيانات اعتماد المستخدم. يمكن أن يساعد Defender for Cloud Apps أيضا في تحديد "Shadow IT" في المؤسسة، ما يساعد فرق أمان المعلومات على ضمان استخدام الموظفين لأدوات معتمدة عند عملهم مع البيانات الحساسة. وأخيرا، يمكن ل Defender for Cloud Apps حماية البيانات الحساسة في أي مكان في السحابة، حتى خارج النظام الأساسي ل Microsoft 365. يسمح للمؤسسات بفرض عقوبات (أو إلغاء) تطبيقات سحابية خارجية محددة، والتحكم في الوصول ومراقبة الاستخدام.

Microsoft Defender for Identity هو حل أمان مستند إلى السحابة يستخدم إشارات Active Directory محلي لتحديد التهديدات المتقدمة والهويات المخترقة والإجراءات الداخلية الضارة الموجهة إلى مؤسستك واكتشافها والتحقيق فيها. تمكن AATP محللي SecOp ومحترفي الأمان من اكتشاف الهجمات المتقدمة في البيئات المختلطة من أجل:

- مراقبة المستخدمين وسلوك الكيان والأنشطة باستخدام التحليلات المستندة إلى التعلم.

- حماية هويات المستخدم وبيانات الاعتماد المخزنة في Active Directory.

- تحديد أنشطة المستخدم المشبوهة والهجمات المتقدمة والتحقيق فيها في جميع أنحاء سلسلة القتل.

- توفير معلومات واضحة عن الحادث على مخطط زمني بسيط للفرز السريع.

التحكم في البيانات وإدارة السجلات

يجب على المؤسسات المالية الاحتفاظ بسجلاتها ومعلوماتها وفقا لالتزاماتها التنظيمية والقانونية والتجارية كما هو ممثل في جدول الاحتفاظ بالشركات. على سبيل المثال، تفرض لجنة الأوراق المالية والبورصات فترات استبقاء من ثلاث إلى ست سنوات، استنادا إلى نوع السجل، مع إمكانية الوصول الفورية لأول سنتين. تواجه المنظمات مخاطر الامتثال القانوني والتنظيمي إذا لم يتم الاحتفاظ بالبيانات (تم تجاهلها في وقت مبكر جدا)، وتدير الآن أيضا اللوائح التي تفرض التخلص منها عندما لا تكون هناك حاجة إلى المعلومات. وتؤكد الاستراتيجيات الفعالة لإدارة السجلات على اتباع نهج عملي ومتسق بحيث يتم التخلص من المعلومات على نحو مناسب مع تقليل التكلفة والمخاطر التي تتعرض لها المنظمة.

وبالإضافة إلى ذلك، فإن الولايات التنظيمية الصادرة عن وزارة الخدمات المالية في ولاية نيويورك تتطلب من الكيانات المشمولة الاحتفاظ بسياسات وإجراءات للتخلص من المعلومات غير العامة. 23 NYCRR 500, القسم 500.13, القيود المفروضة على استبقاء البيانات يتطلب أن "كجزء من برنامج الأمن السيبراني الخاص به، يجب أن يتضمن كل كيان مشمول سياسات وإجراءات للتخلص الآمن على أساس دوري لأي معلومات غير عامة محددة في القسم 500.01(g)(2)-(3) من هذا الجزء الذي لم يعد ضروريا للعمليات التجارية أو لأغراض تجارية مشروعة أخرى للكيان المشمول، إلا إذا كانت هذه المعلومات مطلوبة بخلاف ذلك للاحتفاظ بها بموجب القانون أو اللوائح".

تدير المؤسسات المالية كميات هائلة من البيانات. ويتم تشغيل بعض فترات الاستبقاء بواسطة الأحداث، مثل انتهاء صلاحية العقد أو مغادرة موظف للمؤسسة. في هذا الجو، قد يكون من الصعب تطبيق نهج استبقاء السجلات. يمكن أن تختلف طرق تعيين فترات استبقاء السجلات بدقة عبر المستندات التنظيمية. تطبق بعضها نهج الاستبقاء على نطاق واسع أو تستخدم تقنيات التصنيف التلقائي والتعلم الآلي. يحدد آخرون نهجا يتطلب عملية أكثر دقة تعين فترات الاستبقاء بشكل فريد للمستندات الفردية.

يوفر Microsoft 365 قدرات مرنة لتحديد تسميات الاستبقاء والنهج لتنفيذ متطلبات إدارة السجلات بذكاء. يعرف مدير السجلات تسمية استبقاء، والتي تمثل "نوع السجل" في جدول استبقاء تقليدي. تحتوي تسمية الاستبقاء على إعدادات تحدد هذه التفاصيل:

- المدة التي يتم فيها الاحتفاظ بالسجل

- ما يحدث عند انتهاء فترة الاستبقاء (حذف المستند أو بدء مراجعة التصرف أو عدم اتخاذ أي إجراء)

- ما الذي يؤدي إلى بدء فترة الاستبقاء (تاريخ الإنشاء أو تاريخ آخر تعديل أو تاريخ مسمى أو حدث) ووضع علامة على المستند أو البريد الإلكتروني كسجل (مما يعني أنه لا يمكن تحريره أو حذفه)

ثم يتم نشر تسميات الاستبقاء إلى مواقع SharePoint أو OneDrive وعلب بريد Exchange ومجموعات Microsoft 365. يمكن للمستخدمين تطبيق تسميات الاستبقاء يدويا على المستندات ورسائل البريد الإلكتروني. يمكن لمديري السجلات استخدام التحليل الذكي لتطبيق التسميات تلقائيا. يمكن أن تستند القدرات الذكية إلى أنواع المعلومات الحساسة المضمنة بالإضافة إلى تسعين (مثل رقم خروج ABA أو رقم الحساب البنكي الأمريكي أو رقم الضمان الاجتماعي الأمريكي). كما أنها قابلة للتخصيص استنادا إلى الكلمات الأساسية أو البيانات الحساسة الموجودة في المستندات أو رسائل البريد الإلكتروني، مثل أرقام بطاقات الائتمان أو معلومات التعريف الشخصية الأخرى أو استنادا إلى بيانات تعريف SharePoint. بالنسبة للبيانات التي لا يتم تحديدها بسهولة من خلال مطابقة الأنماط اليدوية أو التلقائية، يمكن استخدام المصنفات القابلة للتدريب لتصنيف المستندات بذكاء استنادا إلى تقنيات التعلم الآلي.

تطلب لجنة الأوراق المالية والبورصة من الوسطاء والمؤسسات المالية الأخرى الخاضعة للتنظيم الاحتفاظ بجميع الاتصالات المتعلقة بالأعمال التجارية. تنطبق هذه المتطلبات على العديد من أنواع الاتصالات والبيانات، بما في ذلك رسائل البريد الإلكتروني والمستندات والرسائل الفورية والفاكسات والمزيد. تحدد قاعدة SEC 17a-4 المعايير التي يجب أن تفي بها هذه المؤسسات لتخزين السجلات في نظام تخزين بيانات إلكتروني. وفي عام 2003، أصدرت لجنة الأوراق المالية والبورصات إصدارا يوضح هذه المتطلبات. وقد تضمن المعايير التالية:

- يجب أن تكون البيانات التي يحتفظ بها نظام التخزين الإلكتروني غير قابلة لإعادة الكتابة وغير قابلة للمحو. يشار إلى هذا بمتطلبات WORM (اكتب مرة واحدة، اقرأ الكثير).

- يجب أن يكون نظام التخزين قادرا على تخزين البيانات بعد فترة الاستبقاء المطلوبة من قبل القاعدة، في حالة استدعاء أو أمر قانوني آخر.

- لن تنتهك المؤسسة المتطلبات الواردة في الفقرة (f)(2)(2)(A) من القاعدة إذا استخدمت نظام تخزين إلكتروني يمنع الكتابة فوق سجل أو مسحه أو تغييره بطريقة أخرى خلال فترة الاستبقاء المطلوبة من خلال استخدام رموز التحكم المتكاملة في الأجهزة والبرامج.

- أنظمة التخزين الإلكترونية التي "تخفف" فقط من خطر الكتابة فوق السجل أو مسحه، على سبيل المثال من خلال الاعتماد على التحكم في الوصول، لا تفي بمتطلبات القاعدة.

لمساعدة المؤسسات المالية على تلبية متطلبات قاعدة SEC 17a-4، يوفر Microsoft 365 مجموعة من القدرات المتعلقة بكيفية الاحتفاظ بالبيانات وتكوين النهج وتخزين البيانات داخل الخدمة. وتشمل هذه الخطوات ما يلي:

الاحتفاظ بالبيانات (القاعدة 17a-4(أ)، (ب)(4)) - تسميات الاستبقاء وسياساته مرنة لتلبية الاحتياجات التنظيمية ويمكن تطبيقها تلقائيا أو يدويا على أنواع مختلفة من البيانات والمستندات والمعلومات. يتم دعم مجموعة واسعة من أنواع البيانات والاتصالات، بما في ذلك المستندات في SharePoint OneDrive for Business والبيانات داخل علب بريد Exchange Online والبيانات في Teams.

تنسيق غير قابل لإعادة الكتابة وغير قابل للمحو (القاعدة 17a-4(f)(2)(ii)(A)) - تسمح إمكانية تأمين الحفظ لنهج الاستبقاء لمديري السجلات والمسؤولين بتكوين نهج الاستبقاء لتكون مقيدة، بحيث لا يمكن تعديلها بعد الآن. يمنع هذا أي شخص من إزالة نهج الاستبقاء أو تعطيله أو تعديله بأي شكل من الأشكال. وهذا يعني أنه بمجرد تمكين تأمين الاحتفاظ، لا يمكن تعطيله، ولا توجد طريقة يمكن من خلالها الكتابة فوق أي بيانات تم تطبيق نهج الاستبقاء عليها أو تعديلها أو حذفها أثناء فترة الاستبقاء. بالإضافة إلى ذلك، لا يمكن تقصير فترة الاستبقاء. ومع ذلك، يمكن إطالة فترة الاستبقاء، عندما يكون هناك شرط قانوني لمواصلة الاحتفاظ بالبيانات.

عند تطبيق تأمين الاحتفاظ على نهج استبقاء، يتم تقييد الإجراءات التالية:- يمكن زيادة فترة الاستبقاء للنهج فقط. لا يمكن تقصيره.

- يمكن إضافة المستخدمين إلى النهج، ولكن لا يمكن إزالة المستخدمين الحاليين الذين تم تكوينهم في النهج.

- لا يمكن حذف نهج الاستبقاء من قبل أي مسؤول داخل المؤسسة.

يساعد تأمين الحفظ على ضمان عدم تمكن أي مستخدم، ولا حتى المسؤولين الذين يمتلكون أعلى مستويات الوصول المتميز، من تغيير الإعدادات أو تعديل البيانات المخزنة أو الكتابة فوقها أو حذفها، مما يؤدي إلى جعل الأرشفة في Microsoft 365 تتماشى مع الإرشادات المقدمة في إصدار SEC 2003.

جودة ودقة والتحقق من تخزين/تسلسل وفهرسة البيانات (القاعدة 17a-4(f)(2) (ii)(B) و(C)) - تحتوي أحمال العمل Office 365 كل منها على قدرات للتحقق تلقائيا من جودة ودقة عملية تسجيل البيانات على وسائط التخزين. بالإضافة إلى ذلك، يتم تخزين البيانات باستخدام بيانات التعريف والطوابع الزمنية لضمان الفهرسة الكافية للسماح بالبحث الفعال واسترداد البيانات.

تخزين منفصل للنسخ المكررة (القاعدة 17a-4(f)(3(iii)) - تخزن خدمة السحابة Office 365 نسخا مكررة من البيانات كجانب أساسي من توفرها العالي. يتم تحقيق ذلك من خلال تنفيذ التكرار على جميع مستويات الخدمة، بما في ذلك على المستوى الفعلي على جميع الخوادم، وعلى مستوى الخادم داخل مركز البيانات، وعلى مستوى الخدمة لمراكز البيانات المنتشرة جغرافيا.

البيانات القابلة للتنزيل والتي يمكن الوصول إليها (القاعدة 17a-4(f)(2)(ii)(D)) - تسمح Office 365 بشكل عام بالبحث عن البيانات التي تم تسميتها لاستبقاء البيانات والوصول إليها وتنزيلها في مكانها. ويسمح للبيانات في أرشيفات Exchange Online أن تكون قابلة للبحث باستخدام ميزات eDiscovery المضمنة. يمكن بعد ذلك تنزيل البيانات حسب الحاجة بتنسيقات قياسية، بما في ذلك EDRML وPST.

متطلبات التدقيق (القاعدة 17a-4(f)(3)(v)) - توفر Office 365 تسجيل التدقيق لكل إجراء إداري ومستخدم يعدل عناصر البيانات أو يقوم بتكوين نهج الاستبقاء أو تعديلها أو يقوم بعمليات بحث eDiscovery أو يعدل أذونات الوصول. يحتفظ Office 365 بسجل تدقيق شامل، بما في ذلك بيانات حول من قام بتنفيذ إجراء، ومتى تم تنفيذه، وتفاصيل حول الإجراء، والأوامر التي تم تنفيذها. يمكن بعد ذلك إخراج سجل التدقيق وتضمينه كجزء من عمليات التدقيق الرسمية كما هو مطلوب.

وأخيرا، تتطلب القاعدة 17a-4 من المؤسسات الاحتفاظ بسجلات لأنواع عديدة من المعاملات بحيث يمكن الوصول إليها على الفور لمدة عامين. ويجب الاحتفاظ بالسجلات لمدة تتراوح من ثلاث إلى ست سنوات مع إمكانية الوصول غير الفوري. يجب أيضا الاحتفاظ بالسجلات المكررة لنفس الفترة في موقع خارج الموقع. تمكن إمكانات إدارة سجلات Microsoft 365 من الاحتفاظ بالسجلات بحيث لا يمكن تعديلها أو حذفها ولكن يمكن الوصول إليها بسهولة لفترة زمنية يتحكم فيها مدير السجلات. يمكن أن تمتد هذه الفترات إلى أيام أو أشهر أو سنوات، اعتمادا على التزامات الامتثال التنظيمي للمؤسسة.

عند الطلب، ستقدم Microsoft خطاب إثبات بالتوافق مع SEC 17a-4 إذا لزم الأمر من قبل مؤسسة.

بالإضافة إلى ذلك، تساعد هذه الإمكانات أيضا Microsoft 365 على تلبية متطلبات التخزين لقاعدة CFTC 1.31(c)-(d) من لجنة تداول العقود الآجلة للسلع الأمريكيةوسلسلة قواعد FINRA 4510 من هيئة تنظيم الصناعة المالية. وتمثل هذه القواعد مجتمعة التوجيه الأكثر توجيها على الصعيد العالمي لكي تحتفظ المؤسسات المالية بالسجلات.

تتوفر تفاصيل إضافية حول كيفية توافق Microsoft 365 مع قاعدة SEC 17a-4 واللوائح الأخرى مع Office 365 - تقييم Cohasset - قاعدة SEC 17a-4(f) - التخزين غير القابل للتغيير ل SharePoint وOneDrive وExchange وTeams ومستند تنزيل Viva Engage (2022).

إنشاء جدران أخلاقية مع حواجز المعلومات

يمكن أن تخضع المؤسسات المالية للوائح تمنع الموظفين في أدوار معينة من تبادل المعلومات أو التعاون مع أدوار أخرى. على سبيل المثال، نشرت FINRA القواعد 2241(b)(2)(G) و2242(b)(2) (D) و(b)(2)(H)(ii) و(b)(2)(H)(iii) التي تتطلب من الأعضاء:

"(ز) وضع حواجز إعلامية أو ضمانات مؤسسية أخرى مصممة بشكل معقول لضمان عزل محللي الأبحاث عن المراجعة أو الضغط أو الرقابة من قبل الأشخاص المشاركين في أنشطة الخدمات المصرفية الاستثمارية أو أشخاص آخرين، بمن فيهم موظفو المبيعات والتجارة، الذين قد يكونوا متحيزين في حكمهم أو إشرافهم؛" و"(H) وضع حواجز معلوماتية أو ضمانات مؤسسية أخرى مصممة بشكل معقول لضمان عزل محللي أبحاث الديون عن مراجعة الأشخاص الذين يعملون في الخدمات المصرفية الاستثمارية أو الضغط عليها أو الإشراف عليها: (1) الخدمات المصرفية الاستثمارية؛ (2) الخدمات المصرفية الاستثمارية؛ و(2) الخدمات المصرفية الاستثمارية؛ و(2) الخدمات المصرفية الاستثمارية؛ و(2) الخدمات المصرفية الاستثمارية؛ '2' أنشطة التداول أو المبيعات والتداول الرئيسية؛ و(3) أشخاص آخرون قد يكونوا متحيزين في حكمهم أو إشرافهم؛"

وفي نهاية المطاف، تتطلب هذه القواعد من المؤسسات وضع سياسات وتنفيذ حواجز المعلومات بين الأدوار المتضمنة في الخدمات المصرفية أو المبيعات أو التداول من تبادل المعلومات والاتصالات مع المحللين.

توفر حواجز المعلومات القدرة على إنشاء جدران أخلاقية داخل بيئة Office 365، مما يسمح لمسؤولي التوافق أو المسؤولين المعتمدين الآخرين بتحديد النهج التي تسمح بالاتصالات بين مجموعات المستخدمين في Teams أو تمنعها. تقوم حواجز المعلومات بإجراء فحوصات على إجراءات محددة لمنع الاتصال غير المصرح به. يمكن أن تقيد حواجز المعلومات أيضا الاتصال في السيناريوهات التي تعمل فيها الفرق الداخلية على عمليات الدمج/الاستحواذ أو الصفقات الحساسة، أو العمل مع معلومات داخلية حساسة يجب تقييدها بشدة.

تدعم حواجز المعلومات المحادثات والملفات في Teams. يمكنهم منع الأنواع التالية من الإجراءات المتعلقة بالاتصالات للمساعدة في الامتثال للوائح FINRA:

- البحث عن مستخدم

- إضافة عضو إلى فريق، أو الاستمرار في المشاركة مع عضو آخر في فريق

- بدء جلسة دردشة أو متابعتها

- بدء دردشة جماعية أو متابعتها

- دعوة شخص للانضمام إلى اجتماع

- مشاركة شاشة

- إجراء مكالمة

تنفيذ التحكم الإشرافي

وعادة ما يطلب من المؤسسات المالية أن تنشئ وتحافظ على وظيفة إشرافية داخل مؤسساتها لرصد أنشطة الموظفين ومساعدتها على تحقيق الامتثال لقوانين الأوراق المالية المعمول بها. وعلى وجه التحديد، وضعت FINRA متطلبات الإشراف هذه:

تتطلب قاعدة FINRA 3110 (الإشراف) من الشركات أن يكون لديها إجراءات إشرافية مكتوبة (WSPs) للإشراف على أنشطة موظفيها وأنواع الأعمال التي تشارك فيها. بالإضافة إلى المتطلبات الأخرى، يجب أن تتضمن الإجراءات ما يلي:

- الإشراف على الموظفين الإشرافيين

- مراجعة الخدمات المصرفية الاستثمارية والأوراق المالية والاتصالات الداخلية والتحقيقات الداخلية للشركة

- مراجعة المعاملات للتداول من الداخل

- مراجعة المراسلات والشكاوى

يجب أن تصف الإجراءات الأفراد المسؤولين عن المراجعات والنشاط الإشرافي الذي سيقوم به كل شخص، وتكرار المراجعة، وأنواع الوثائق أو الاتصالات قيد المراجعة.

تتطلب قاعدة FINRA 3120 (نظام المراقبة الإشرافية) من الشركات أن يكون لديها نظام لسياسات وإجراءات المراقبة الإشرافية (SCPs) الذي يتحقق من صحة إجراءاتها الإشرافية المكتوبة كما هو محدد في القاعدة 3110. ولا يطلب من الشركات أن يكون لديها موفرو WSPs فحسب، بل أيضا أن يكون لديها سياسات تختبر هذه الإجراءات سنويا للتحقق من قدرتها على ضمان الامتثال لقوانين ولوائح الأوراق المالية المعمول بها. يمكن استخدام المنهجيات القائمة على المخاطر وأخذ العينات لتحديد نطاق الاختبار. وتتطلب هذه القاعدة من الشركات، ضمن شروط أخرى، تقديم تقرير سنوي إلى الإدارة العليا يتضمن ملخصا لنتائج الاختبار وأي استثناءات هامة أو إجراءات معدلة استجابة لنتائج الاختبار.

توافق الاتصالات

توافق الاتصالات في Microsoft Purview هو حل توافق يساعد على تقليل مخاطر الاتصال من خلال مساعدتك في اكتشاف الرسائل غير المناسبة والتحقيق فيها والعمل عليها في مؤسستك. تسمح لك النهج المحددة مسبقا والمخصصة بفحص الاتصالات الداخلية والخارجية بحثا عن تطابقات النهج بحيث يمكن فحصها من قبل المراجعين المعينين. يمكن للمراجعين التحقق من البريد الإلكتروني الممسوح ضوئيا أو Microsoft Teams أو Viva Engage أو اتصالات الجهات الخارجية في مؤسستك واتخاذ الإجراءات المناسبة للتأكد من أنها متوافقة مع معايير رسائل مؤسستك.

يوفر توافق الاتصالات تقارير تمكن من تدقيق أنشطة مراجعة النهج استنادا إلى النهج والمراجع. تتوفر التقارير للتحقق من أن النهج تعمل كما هو محدد بواسطة النهج المكتوبة للمؤسسة. كما يمكن استخدامها لتحديد الاتصالات التي تتطلب مراجعة وتلك غير المتوافقة مع نهج الشركة. وأخيرا، يتم تدقيق جميع الأنشطة المتعلقة بتكوين النهج ومراجعة الاتصالات في سجل التدقيق الموحد Office 365. ونتيجة لذلك، يساعد الامتثال للاتصالات أيضا المؤسسات المالية على الامتثال لقاعدة FINRA 3120.

بالإضافة إلى الامتثال لقواعد FINRA، يسمح الامتثال للاتصالات للمؤسسات باكتشاف الاتصالات التي قد تتأثر بالمتطلبات القانونية الأخرى وسياسات الشركات والمعايير الأخلاقية والعمل عليها. يوفر توافق الاتصالات مصنفات التهديد والمضايقة والألفاظ النابية المضمنة التي تساعد على تقليل الإيجابيات الزائفة عند مراجعة الاتصالات، وتوفير وقت المراجعين أثناء عملية التحقيق والمعالجة. كما يسمح للمؤسسات بالحد من المخاطر من خلال الكشف عن الاتصالات عندما تخضع لتغييرات تنظيمية حساسة، مثل عمليات الاندماج والاستحواذ أو تغييرات القيادة.

الحماية من تسرب البيانات والمخاطر الداخلية

التهديد الشائع للمؤسسات هو النقل غير المصرح للبيانات، أو إجراء استخراج البيانات من مؤسسة. ويمكن أن يشكل هذا الخطر مصدر قلق كبير للمؤسسات المالية نظرا للطبيعة الحساسة للمعلومات التي يمكن الوصول إليها يوما بعد يوم. مع تزايد عدد قنوات الاتصالات المتاحة وانتشار الأدوات لنقل البيانات، عادة ما تكون هناك حاجة إلى قدرات متقدمة للتخفيف من مخاطر تسرب البيانات وانتهاكات النهج والمخاطر الداخلية.

إدارة المخاطر الداخلية

يؤدي تمكين الموظفين باستخدام أدوات التعاون عبر الإنترنت التي يمكن الوصول إليها في أي مكان بطبيعتها إلى تعريض المؤسسة للخطر. قد يقوم الموظفون بتسريب البيانات عن غير قصد أو بشكل ضار إلى المهاجمين أو المنافسين. بدلا من ذلك، يمكنهم النقل غير المصرح به للبيانات للاستخدام الشخصي أو نقل البيانات معهم إلى صاحب عمل مستقبلي. وهذه السيناريوهات تنطوي على مخاطر خطيرة لمؤسسات الخدمات المالية من وجهة نظر الأمن والامتثال على حد سواء. يتطلب تحديد هذه المخاطر عند حدوثها والتخفيف منها بسرعة أدوات ذكية لجمع البيانات والتعاون عبر الأقسام مثل القانونية والموارد البشرية وأمن المعلومات.

إدارة المخاطر الداخلية في Microsoft Purview هو حل توافق يساعد على تقليل المخاطر الداخلية من خلال تمكينك من اكتشاف الأنشطة الضارة وغير المقصودة في مؤسستك والتحقيق فيها والعمل عليها. تسمح لك نهج المخاطر الداخلية بتحديد أنواع المخاطر لتحديدها واكتشافها في مؤسستك، بما في ذلك العمل على الحالات وتصعيد الحالات إلى Microsoft eDiscovery (Premium) إذا لزم الأمر. يمكن لمحللي المخاطر في مؤسستك اتخاذ الإجراءات المناسبة بسرعة للتأكد من توافق المستخدمين مع معايير الامتثال لمؤسستك.

على سبيل المثال، يمكن لإدارة المخاطر الداخلية ربط الإشارات من أجهزة المستخدم، مثل نسخ الملفات إلى محرك أقراص USB أو إرسال حساب بريد إلكتروني شخصي بالبريد الإلكتروني، مع أنشطة من خدمات الإنترنت مثل البريد الإلكتروني Office 365 أو SharePoint Online أو Microsoft Teams أو OneDrive for Business، لتحديد أنماط النقل غير المصرح للبيانات. يمكن أيضا ربط هذه الأنشطة بالموظفين الذين يغادرون مؤسسة، وهو نمط شائع لتسلل البيانات. يمكنه الكشف عن أنشطة وسلوك متعددة يحتمل أن تكون محفوفة بالمخاطر بمرور الوقت. عندما تظهر أنماط شائعة، يمكن أن ترفع التنبيهات وتساعد المحققين على التركيز على الأنشطة الرئيسية للتحقق من انتهاك السياسة بدرجة عالية من الثقة. يمكن لإدارة المخاطر الداخلية الكشف عن هوية البيانات من المحققين للمساعدة في تلبية لوائح خصوصية البيانات، مع الاستمرار في تصفح الأنشطة الرئيسية التي تساعدهم على إجراء التحقيقات بكفاءة. فهو يسمح للمحققين بتجميع بيانات النشاط الرئيسية وإرسالها بأمان إلى الموارد البشرية والإدارات القانونية، بعد مهام سير عمل التصعيد الشائعة لرفع قضايا لإجراءات المعالجة.

تزيد إدارة المخاطر الداخلية بشكل كبير من قدرات المؤسسات للكشف عن المخاطر الداخلية والتحقيق فيها مع السماح للمؤسسات بالوفاء بلوائح خصوصية البيانات واتباع مسارات التصعيد الثابتة عندما تتطلب الحالات إجراء أعلى مستوى.

قيود المستأجر

عادة ما ترغب المؤسسات التي تتعامل مع البيانات الحساسة وتركز بشكل صارم على الأمان في التحكم في الموارد عبر الإنترنت التي يمكن للمستخدمين الوصول إليها. في الوقت نفسه، يريدون تمكين التعاون الآمن من خلال خدمات الإنترنت مثل Office 365. ونتيجة لذلك، يصبح التحكم في بيئات Office 365 التي يمكن للمستخدمين الوصول إليها تحديا لأنه يمكن استخدام البيئات غير المجمعة Office 365 لتصفية البيانات من أجهزة الشركة إما بشكل ضار أو عن غير قصد. تقليديا، تقيد المؤسسات المجالات أو عناوين IP التي يمكن للمستخدمين الوصول إليها من أجهزة الشركة. ولكن هذا لا يعمل في عالم السحابة الأول، حيث يحتاج المستخدمون إلى الوصول بشكل شرعي إلى خدمات Office 365.

يوفر Microsoft 365 قيود المستأجر على القدرة على مواجهة هذا التحدي. يمكن تكوين قيود المستأجر لتقييد وصول الموظفين إلى مستأجري المؤسسة Office 365 الخارجيين باستخدام الهويات المخادعة (الهويات التي ليست جزءا من دليل شركتك). اليوم، تنطبق قيود المستأجر عبر المستأجر، ما يسمح بالوصول إلى المستأجرين الذين يظهرون فقط في القائمة التي تقوم بتكوينها. تواصل Microsoft تطوير هذا الحل لزيادة دقة التحكم وتعزيز الحماية التي توفرها.

الختام

يوفر Microsoft 365 وTeams حلا متكاملا وشاملا لشركات الخدمات المالية، ما يتيح إمكانات بسيطة وقوية للتعاون والاتصالات المستندة إلى السحابة عبر المؤسسة. باستخدام تقنيات الأمان والتوافق من Microsoft 365، يمكن للمؤسسات العمل بطريقة أكثر أمانا ومتوافقة مع عناصر تحكم أمنية قوية لحماية البيانات والهويات والأجهزة والتطبيقات من المخاطر التشغيلية المختلفة، بما في ذلك الأمان عبر الإنترنت والمخاطر الداخلية. يوفر Microsoft 365 نظاما أساسيا آمنا بشكل أساسي يمكن لمنظمات الخدمات المالية من خلاله تحقيق المزيد مع حماية شركتها وموظفيها وعملائها.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ