تأمين البيئة الافتراضية

يحظى كل موظف في مؤسستك بحق الوصول إلى البيئة الافتراضية في Power Platform. كمسؤول Power Platform، ستحتاج إلى التفكير في طرق تأمين تلك البيئة مع إبقاء قابلية الوصول إليها لاستخدامات الإنتاجية الشخصية الخاصة بالمنشئين. تقدم هذه المقالة اقتراحات.

تعيين أدوار المسؤول بحكمة

فكر فيما إذا كان المستخدم المسؤول بحاجة إلى دور المسؤول Power Platform. هل سيكون دور مسؤول البيئة أو مسؤول النظام أفضل؟ على أية حال، اقصر دور مسؤول Power Platform الأقوى على عدد قليل من المستخدمين فقط. اعرف المزيد حول إدارة بيئات Power Platform.

توصيل الهدف

يتمثل أحد التحديات الرئيسية لفريق مركز التميز (CoE) في Power Platform توصيل الاستخدامات المقصودة للبيئة الافتراضية. فيما يلي بعض التوصيات.

إعادة تسمية البيئة الافتراضية

يتم إنشاء البيئة الافتراضية بالاسم TenantName (الافتراضي). يمكنك تغيير اسم البيئة لإعطائها اسم فيه المزيد من الوصف، مثل بيئة الإنتاجية الشخصية، للإشارة بوضوح إلى الهدف.

استخدام مركز Power Platform

إن مركز Microsoft Power Platform عبارة عن قالب موقع اتصال SharePoint. فهو يوفر نقطة بداية لمصدر مركزي للمعلومات بالنسبة للمنشئين حول استخدام Power Platform في مؤسستك. يسهل محتوى البداية وقوالب الصفحات تقديم معلومات للمنشئين مثل:

- حالات استخدام الإنتاجية الشخصية

- كيف إنشاء التطبيقات ومهام سير العمل

- أين يمكن إنشاء تطبيقات ومهام سير العمل

- كيفية التواصل مع فريق دعم مركز التميز

- قواعد حول التكامل مع الخدمات الخارجية

إضافة ارتباطات إلى أية موارد داخلية أخرى قد يجدها المنشئ مفيدة

الحد من المشاركة مع أي شخص

بإمكان المنشئين تطبيقات مع مستخدمين آخرين ومجموعات أمان أخرى، ومع الجميع في المؤسسة بشكل افتراضي. يجب عليك التفكير في استخدام عملية مغلقة حول التطبيقات المستخدمة على نطاق واسع لفرض السياسات والمتطلبات التالية:

- سياسة مراجعة الأمان

- سياسة مراجعة الأعمال

- متطلبات إدارة دورة حياة التطبيقات (ALM)

- متطلبات تجربة المستخدم والعلامات التجارية

يمكنك أيضًا تعطيل ميزة المشاركة مع الجميع في Power Platform. مع وضع هذا القيد، لا يُسمح إلا لمجموعة صغيرة من المسؤولين بمشاركة تطبيق مع "الجميع" في البيئة. وإليك الطريقة.

قم بتشغيل Get-TenantSettings cmdlet للحصول على قائمة إعدادات المستأجر لمؤسستك ككائن.

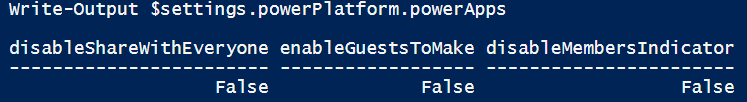

يتضمن الكائن

powerPlatform.PowerAppsثلاث علامات:

قم بتشغيل أوامر PowerShell العامة للحصول على كائن الإعدادات وتعيين المتغير "مشاركة مع الجميع" على "خطأ".

$settings=Get-TenantSettings $settings.powerPlatform.powerApps.disableShareWithEveryone=$trueقم بتشغيل

Set-TenantSettingscmdlet مع كائن الإعدادات لمنع المُنشئين من مشاركة تطبيقاتهم مع "الجميع" في المستأجر.Set-TenantSettings $settings

إنشاء سياسة تفادي فقدان البيانات

هناك طريقة أخرى لتأمين البيئة الافتراضية وهي إنشاء سياسة منع فقد البيانات (DLP) لها. ويُعد اتباع سياسة DLP بالغ الأهمية للبيئة الافتراضية نظراً لإمكانية وصول جميع الموظفين في المؤسسة إليها. وفيما يلي بعض التوصيات التي تساعدك على فرض السياسة.

تخصيص رسالة حوكمة DLP

خصص رسالة الخطأ التي تظهر إذا قام أحد المنشئين بإنشاء تطبيق ينتهك سياسة DLP المتبعة في مؤسستك. وجّه المنشئ إلى مركز Power Platform لمؤسستك وقدم عنوان البريد الإلكتروني لفريق مركز التميز.

وبينما يقوم فريق مركز التميز بتنقيح سياسة DLP من وقت لآخر، فقد تقوم عن غير قصد بتعطيل بعض التطبيقات. تأكد من أن رسالة انتهاك سياسة DLP تحتوي على تفاصيل اتصال أو ارتباط إلى مزيد من المعلومات لتوفير طريقة للمضي قدمًا بالنسبة للمنشئين.

استخدم أوامر Cmdlets التالية من PowerShell لتخصيص رسالة حوكمة السياسة:

| الأمر | الوصف |

|---|---|

| Set-PowerAppDlpErrorSettings | تعيين رسالة الحوكمة |

| Set-PowerAppDlpErrorSettings | تحديث رسالة الحوكمة |

حظر الموصلات الجديدة في البيئة الافتراضية

افتراضيًا، يتم وضع كافة الموصلات الجديدة في المجموعة غير التجارية الخاصة بنهج DLP الخاص بك. يمكنك دائما تغيير المجموعة الافتراضية إلى "أعمال" أو "تم حظرها". بالنسبة سياسة D CONNECTOR المطبقة على البيئة الافتراضية، يوصى بتكوين المجموعة المحظورة كافتراضية للتأكد من أن الموصلات الجديدة تظل غير قابلة للاستخدام حتى يتم مراجعتها بواسطة أحد المسؤولين لديك.

تقييد المنشئين بموصلات مبنية بشكل مسبق

قيّد المنشئين بموصلات أساسية غير القابلة للحظر فقط لمنع الوصول إلى الباقي.

انقل جميع الموصلات التي لا يمكن حظرها إلى مجموعة بيانات العمل.

انقل جميع الموصلات القابلة للحظر إلى مجموعة البيانات المحظورة.

تقييد الموصلات المخصصة

تدمج الموصلات المخصصة تطبيقًا أو سير عمل مع خدمة محلية. هذه الخدمات مخصصة للمستخدمين التقنيين مثل المطورين. من المستحسن تقليل تأثير واجهات برمجة التطبيقات التي أنشأتها مؤسستك والتي يمكن استدعاؤها من التطبيقات أو عمليات سير المهام في البيئة الافتراضية. لمنع المنشئين من إنشاء واستخدام موصلات مخصصة لواجهات برمجة التطبيقات في البيئة الافتراضية، أنشئ قاعدة لحظر جميع أنماط عناوين URL.

للسماح للمنشئين بالوصول إلى بعض واجهات برمجة التطبيقات (على سبيل المثال، خدمة تعرض قائمة بعطلات الشركة)، قم بتكوين قواعد متعددة تصنف أنماط عناوين URL مختلفة في مجموعات البيانات الخاصة بالأعمال وتلك غير الخاصة بالأعمال. تأكد من أن الاتصالات تستخدم دائمًا بروتوكول HTTPS. اعرف المزيد حول سياسة تفادي فقد البيانات (DLP) للموصلات المخصصة.

تأمين التكامل مع Exchange

يُعد Office 365 موصل Outlook أحد الموصلات القياسية التي لا يمكن حظرها. إنه يسمح للمنشئين بإرسال رسائل البريد الإلكتروني وحذفها والرد عليها في صناديق البريد التي لهم حق الوصول إليها. تعتبر المخاطر مع هذا الموصل أيضًا واحدة من أقوى إمكانياته — القدرة على إرسال بريد إلكتروني. على سبيل المثال، قد يقوم أحد المنشئين بإنشاء سير عمل يرسل مجموعة من رسائل البريد الإلكتروني.

بإمكان مسؤول Exchange في مؤسستك إعداد قواعد على Exchange Server لمنع إرسال رسائل البريد الإلكتروني من التطبيقات. ويمكن أيضًا استبعاد عمليات سير المهام أو تطبيقات معينة من القواعد التي تم إعدادها لحظر رسائل البريد الإلكتروني الصادرة. يمكنك دمج هذه القواع مع قائمة مسموح بها من عناوين البريد الإلكتروني للتأكد من أنه لا يمكن إرسال بريد إلكتروني من التطبيقات ومهام سير العمل إلا من مجموعة صغيرة من صناديق البريد.

عندما يقوم تطبيق أو سير عمل بإرسال بريد إلكتروني عبر موصل Office 365 Outlook، يُدرج رؤوس SMTP معينة في الرسالة. يمكنك استخدام العبارات المحجوزة لتحديد ما إذا كان مصدر البريد الإلكتروني هو سير عمل أم تطبيق.

يبدو رأس SMTP الذي تم إدخاله في بريد إلكتروني مُرسل من سير عمل كما في المثال التالي:

x-ms-mail-application: Microsoft Power Automate;

User-Agent: azure-logic-apps/1.0 (workflow 2321aaccfeaf4d7a8fb792e29c056b03;version 08585414259577874539) microsoft-flow/1.0

x-ms-mail-operation-type: Send

x-ms-mail-environment-id: 0c5781e0-65ec-ecd7-b964-fd94b2c8e71b

تفاصيل العنوان

يصف الجدول التالي القيم التي يمكن أن تظهر في رأس تطبيق x-ms-mail-application بناءً على الخدمة المستخدمة:

| الخدمة | القيمة |

|---|---|

| Power Automate | Microsoft Power Automate؛ وكيل المستخدم: azure-logic-apps/1.0 (سير العمل <GUID>؛ الإصدار <رقم الإصدار>) Microsoft-flow/1.0 |

| Power Apps | Microsoft Power Apps; وكيل المستخدم: PowerApps/(؛ AppName= <اسم التطبيق>) |

يصف الجدول التالي القيم التي يمكن أن تظهر في رأس التطبيق x-ms-mail-operation-type بناءً على الإجراء الجاري تنفيذه:

| القيمة | الوصف |

|---|---|

| رد | لعمليات الرد على البريد الإلكتروني |

| إعادة توجيه | لعمليات إعادة توجيه البريد الإلكتروني |

| إرسال | لعمليات إرسال البريد الإلكتروني بما في ذلك، SendEmailWithOptions وSendApprovalEmail |

يحتوي عنوان x-ms-mail-environment-id على قيمة "معرّف البيئة". يعتمد وجود هذا العنوان على المنتج الذي تستخدمه:

- هو موجود دائمًا في Power Apps.

- في Power Automate، هو موجود فقط في الاتصالات التي تم إنشاؤها بعد يوليو 2020.

- في Logic Apps، هو غير موجود على الإطلاق.

قواعد Exchange المحتملة للبيئة الافتراضية

فيما يلي بعض إجراءات البريد الإلكتروني التي قد ترغب في حظرها باستخدام قواعد Exchange.

حظر رسائل البريد الإلكتروني الصادرة إلى المستلمين الخارجيين: احظر جميع رسائل البريد الإلكتروني الصادرة المرسلة إلى مستلمين خارجيين من Power Automate وPower Apps. تمنع هذه القاعدة المنشئين من إرسال رسائل البريد الإلكتروني إلى شركاء أو مورّدين أو عملاء من تطبيقاتهم أو مهام سير عملهم.

حظر إعادة توجيه الصادر: حظر جميع رسائل البريد الإلكتروني الصادرة المُعاد توجيهها إلى مستلمين خارجيين من Power Automate وPower Apps حيث لا يكون المُرسل من قائمة صناديق البريد المسموح بها. تمنع هذه القاعدة المنشئين من إنشاء سير عمل يقوم بإعادة توجيه رسائل البريد الإلكتروني الواردة تلقائيًا إلى مستلم خارجي.

استثناءات يجب مراعاتها مع قواعد حظر البريد الإلكتروني

فيما يلي بعض الاستثناءات المحتملة لقواعد Exchange لحظر البريد الإلكتروني لإضافة المرونة:

استثناء تطبيقات وعمليات سير العمل محددة: أضف قائمة استثناء إلى القواعد التي تم اقتراحها سابقًا حتى تتمكن التطبيقات أو مهام سير العمل من إرسال بريد إلكتروني إلى مستلمين خارجيين.

قائمة السماح على مستوى المؤسسة: في هذا السيناريو، من المنطقي نقل الحل إلى بيئة مخصصة. إذا كان يتعين على العديد من عمليات سير المهام في البيئة إرسال رسائل بريد إلكتروني صادرة، فيمكنك إنشاء قاعدة استثناء شاملة للسماح برسائل البريد الإلكتروني الصادرة من تلك البيئة. يجب التحكم بإذن المسؤول والمُنشئ في هذه البيئة بشكل مُحكم ومحدود.

تطبيق العزل متعدد المستأجرين

يحتوي Power Platform على نظام موصلات يعتمد على Microsoft Entra التي تمكن مستخدمي Microsoft Entra المصرح لهم من توصيل التطبيقات وعمليات سير المهام إلى مخازن البيانات. يتحكم عزل المستأجر في حركة البيانات من مصادر بيانات Microsoft Entra المصرح بها من وإلى المستأجر.

يتم تطبيق عزل المستأجر على مستوى المستأجر ويؤثر على جميع البيئات في المستأجر، بما في ذلك البيئة الافتراضية. نظرًا لأن جميع الموظفين بمثابة مُنشئين في البيئة الافتراضية، فإن تكوين سياسة عزل قوية للمستأجر أمر بالغ الأهمية لتأمين البيئة. ننصحك بتكوين المستأجرين بشكل صريح بحيث يمكن لموظفيك الاتصال بهم. ينبغي أن يتم تغطية كافة المستأجرين الآخرين بواسطة القواعد الافتراضية التي تمنع كلاً من بيانات سير المهام الواردة والصادرة.

يختلف عزل المستأجر في Power Platform يختلف عن قيد المستأجر على مستوى Microsoft Entra ID. إنه لا يؤثر على الوصول المستند إلى Microsoft Entra ID خارج Power Platform. إنه يعمل فقط للموصلات التي تستخدم المصادقة المستندة إلى Microsoft Entra ID، مثل موصلات Office 365 Outlook وSharePoint.

راجع أيضًا

تقييد وصول المستأجرين الواردة والصادرة (إصدار أولي)

Get-PowerAppTenantIsolationPolicy (Microsoft.PowerApps.Administration.PowerShell)