متى تستخدم Azure Firewall

أنت تعرف ما هو Azure Firewall وكيف يعمل. تحتاج الآن إلى بعض المعايير لمساعدتك في تقييم ما إذا كان Azure Firewall وAzure Firewall Manager هما الخياران المناسبان لشركتك أم لا. لمساعدتك في اتخاذ قرار، دعنا نُفكر بالسيناريوهات التالية:

- توّد حماية الشبكة من الاختراق.

- تحتاج إلى حماية شبكة الاتصال ضد أخطاء المستخدم.

- يضم نشاطك التجاري مدفوعات التجارة الإلكترونية أو بطاقات الائتمان.

- ترغب في تكوين الاتصال التحدث إلى التحدث.

- ترغب في مراقبة نسبة استخدام الشبكة الواردة والصادرة.

- تتطلب الشبكة وجود جدران حماية متعددة.

- تحتاج إلى تنفيذ نُهج جدار الحماية الهرمية.

كجزء من تقييمك لجدار حماية Azure Firewall وAzure Firewall Manager، تعرف أن Contoso واجهت العديد من هذه السيناريوهات. اقرأ الأقسام التالية لمزيد من التفاصيل.

تريد حماية شبكتك من التسلل

الهدف المشترك للعديد من الجهات الفاعلة الخبيثة هو اختراق الشبكة. قد يرغب هؤلاء المتسللون في استخدام موارد الشبكة أو فحص بيانات حساسة أو خاصة أو سرقتها أو إتلافها.

صُمم Azure Firewall للمساعدة في منع حالات الاختراق هذه. على سبيل المثال، قد يحاول أحد المتطفلين اختراق الشبكة عن طريق طلب الوصول إلى مورد الشبكة. يستخدم Azure Firewall فحص حالة حزم شبكة الاتصال لفحص سياق مثل تلك الطلبات. إذا كان الطلب استجابة لنشاط شرعي سابق، فمن المحتمل أن يسمح جدار الحماية بالطلب؛ إذا جاء الطلب على ما يبدو من أي مكان - مثل الطلب المرسل من قبل متسلل قد يكون - فإن جدار الحماية سيرفض الطلب.

ترغب في حماية الشبكة من خطأ المستخدم

لعل الطريقة الأكثر شيوعًا لاختراق شبكة أو تثبيت البرمجيات الخبيثة على كمبيوتر شبكة هو خداع مستخدم الشبكة في النقر على ارتباط تشعبي في رسالة بريد إلكتروني. يرسل هذا الارتباط التشعبي المستخدم إلى موقع ويب مُخترق ضار يتم التحكم فيه إما بتثبيت البرامج الضارة أو الحيل التي ينخدع المستخدم فيها لإدخال بيانات اعتماد الشبكة.

يمنع جدار Azure Firewall مثل هذه الهجمات باستخدام التحليل الذكي للمخاطر لرفض الوصول إلى النطاقات الخبيثة المعروفة وعناوين IP.

يضم نشاطك التجاري مدفوعات التجارة الإلكترونية أو بطاقات الائتمان

هل لدى نشاطك التجاري مكون للتجارة الإلكترونية، أم أنه يعالج مدفوعات بطاقات الائتمان عبر الإنترنت؟ إذا كان الأمر كذلك، فقد تضطر شركتك إلى الامتثال لمعيار أمان بيانات صناعة بطاقة الدفع (PCI DSS). معيار أمان بيانات صناعة بطاقة الدفع عبارة عن مجموعة من معايير الأمان التي تم إنشاؤها وصيانتها من خلال مجلس معايير الأمان PCI. لتحقيق امتثال PCI، يسرد معيار أمان بيانات صناعة بطاقة الدفع عشرات المتطلبات. ها هو الشرط الأول:

- ثبت تكوين جدار حماية واحتفظ به لحماية بيانات حامل البطاقة.

يحدد معيار أمان بيانات صناعة بطاقة الدفع حاجتك إلى إعداد تكوين جدار حماية الذي يقيد كل نسبة استخدام الشبكة الواردة والصادرة من الشبكات غير الموثوق بها والمضيفين. ينبغي أن يمنع جدار الحماية أيضًا جميع عمليات المرور الأخرى باستثناء البروتوكولات اللازمة لمعالجة بطاقات الدفع.

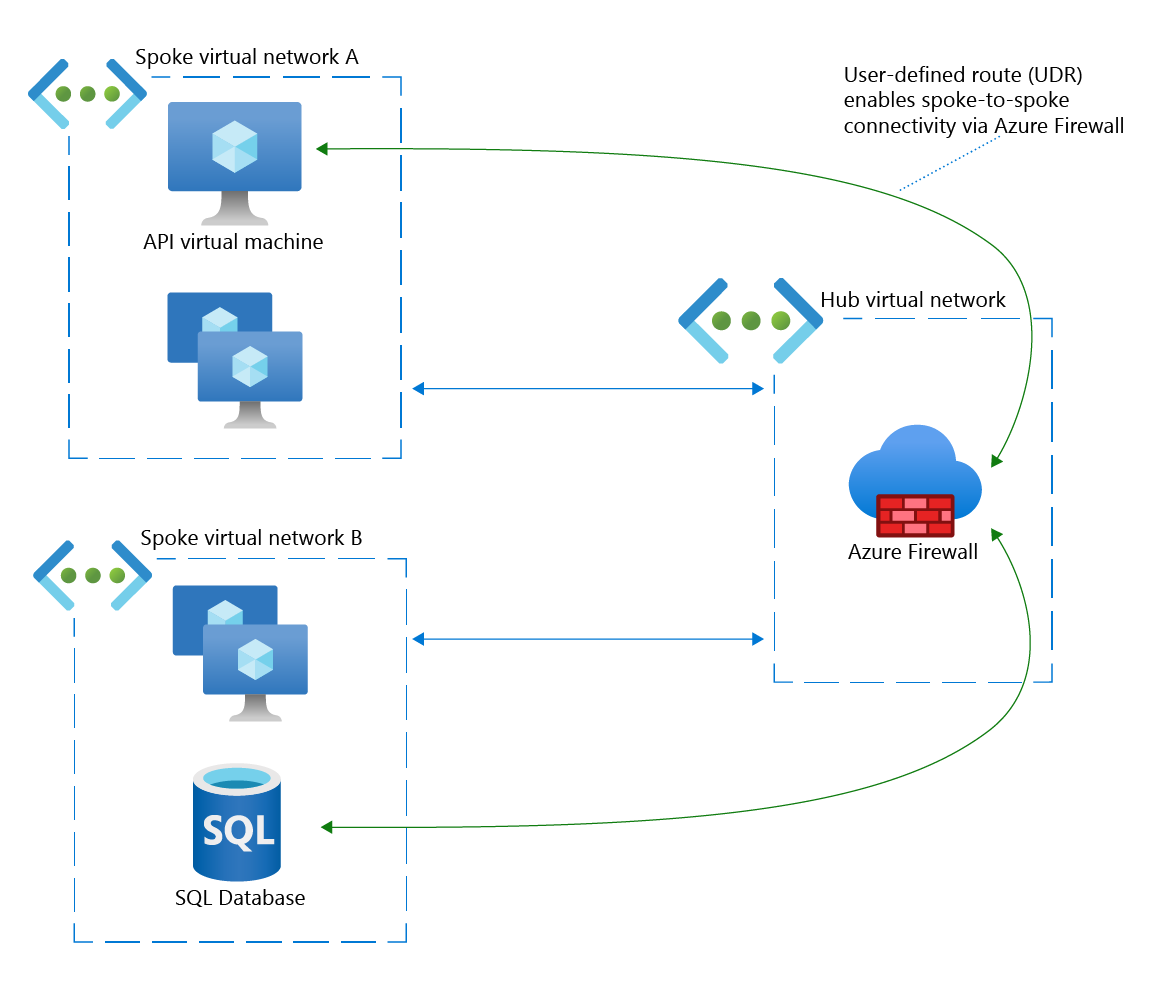

ترغب في تكوين اتصال التحدث إلى التحدث.

يحتوي النظام المحوري وطوبولوجيا الشبكة على الخصائص التالية:

- شبكة ظاهرية واحدة تعمل كنقطة اتصال مركزية- لوحة الوصل.

- شبكة اتصال ظاهرية واحدة أو أكثر تتم مناظرتها بالمركز النظام المحوري. يمكن اعتبار شبكة اتصال محلية متصلة عبر دائرة ExpressRoute أو بوابة VPN أيضًا مركزًا في الطوبولوجيا.

يمكن للشبكات المركزية تبادل البيانات مع المركز، ولكن المراكز لا تتمكن من التواصل مباشرةً مع بعضها. قد تحتاج إلى مثل هذا الاتصال المباشر. على سبيل المثال، قد تستضيف إحدى الشبكات المشتركة واجهة برمجة تطبيقات (API) تتطلب وجود معلومات من قاعدة بيانات SQL تم نشرها في تحدث مختلف.

أحد الحلول هو نظير الشبكات المركزية مع بعضها. يعمل ذلك من أجل عدد قليل من هذه الاتصالات ولكن يمكن أن يزداد بسرعة مع زيادة عدد الاتصالات.

الحل الأسهل والأكثر أمانًا هو استخدام Azure Firewall لإعداد الاتصال المباشر بين المراكز. يمكنك تحقيق هذا الاتصال من خلال توزيع أول مثيل Azure Firewall في لوحة الوصل. ثم تكوين الشبكات الظاهرية للمركز مع توجيهات معرفة من المستخدم (UDRs) التي توجه البيانات بشكل خاص من خلال جدار الحماية غلى المركز الآخر.

ترغب في مراقبة نسبة استخدام الشبكة الواردة والصادرة.

قد ترغب شركتك في تحليل تقارير مُفصلة حول نسبة استخدام الشبكة الواردة والصادرة. توجد العديد من الأسباب التي تدعو إلى طلب مثل تلك التقارير، بما في ذلك الامتثال التنظيمي، وفرض سياسات الشركة على استخدام الإنترنت، ومشاكل استكشاف الأخطاء وإصلاحها.

يمكنك تكوين جدار Azure Firewall للحفاظ على سجلات التشخيص من أربعة أنواع من نشاط جدار الحماية:

- قواعد التطبيق

- قواعد الشبكة

- تحليل ذكي للمخاطر

- وكيل نظام أسماء المجالات (DNS)

على سبيل المثال، قد يتضمن السجل قواعد تطبيق جدار الحماية إدخالات مثل التالي لطلب الصادر:

- طلب HTTPS من 10.1.0.20:24352 إلى somewebsite.com:443. الإجراء: السماح اتصال القاعدة: المجموعة 100. القاعدة: قاعدة 105

على غرار ذلك، قد يتضمن السجل لقواعد شبكة جدار الحماية إدخالات مثل التالي لطلب وارد:

- طلب بروتوكول تحكم الإرسال من 73.121.236.17:12354 إلى 10.0.0.30:3389. الإجراء: الرفض

بمجرد تمكين التسجيل التشخيصي، يمكنك مراقبة السجلات وتحليلها بالطرق التالية:

- يمكنك فحص السجلات مباشرةً بتنسيق JSON الأصلي الخاصة بهم.

- يمكنك فحص السجلات في Azure Monitor.

- يمكنك فحص وتحليل السجلات في مصنف Azure Firewall Workbook.

تتطلب الشبكة وجود جدران حماية متعددة

إذا امتد تأثير Azure الخاص بشركتك إلى عدة مناطق من Azure، لديك اتصالات إنترنت متعددة، ما يعني أنك بحاجة إلى مثيل جدار حماية يتم نشره لكل اتصال من تلك الاتصالات. يمكنك تكوين وإدارة جدران الحماية بشكل منفصل، ولكن يتسبب ذلك في العديد من المشكلات:

- يشكل إدارة جدران الحماية المتعددة قدرًا كبيرًا من العمل.

- ينبغي نشر التغييرات في القواعد والإعدادات العمومية إلى كل جدار حماية.

- من الصعب الحفاظ على الاتساق عبر جميع جدران الحماية.

يعمل Azure Firewall Manager على حل هذه المشاكل عن طريق إعطائك واجهة إدارة مركزية لكل مثيل Azure Firewall عبر جميع المناطق الخاصة بك في Azure والاشتراكات. يمكنك إنشاء نُهج جدار الحماية ثم تطبيقها على كل جدار حماية للحفاظ على التناسق. تُنشر التغييرات على نهج تلقائيًا إلى كل مثيلات جدار الحماية.

تحتاج إلى تنفيذ نُهج جدار الحماية الهرمية.

يمكن للعديد من الشركات الأصغر استخدام نهج جدار حماية واحد يناسب الجميع. يعني ذلك أن الشركات الصغيرة غالبًا ما يمكنها إنشاء نهج جدار حماية واحد ينطبق على كل مستخدم ومورد على شبكة الاتصال.

أمّا معظم الشركات الكبيرة، فإن الأمر يتطلب اتباع نهج أكثر دقة وتفصيلاً. على سبيل المثال، ضع في اعتبارك السيناريوهين التاليين:

- قد تكون لدى متجر DevOps شبكة افتراضية لتطوير أحد التطبيقات، وشبكة افتراضية أخرى لتنظيم التطبيق، وشبكة افتراضية ثالثة لإصدار الإنتاج من التطبيق.

- قد يكون لدى شركة كبرى فرق منفصلة لمستخدمي قاعدة البيانات والهندسة والمبيعات. لدى تلك الفرق مجموعة خاصة بها من التطبيقات التي تعمل في شبكات افتراضية منفصلة.

على الرغم من وجود قواعد جدار الحماية الشائعة للجميع، فإن المستخدمين والموارد في كل شبكة ظاهرية تتطلب قواعد جدار حماية محددة. لذلك، تتطلب الشركات الكبرى دائمًا نُهج جدار الحماية الهرمية. تتكون نُهج جدار الحماية الهرمية من المكونين التاليين:

- نهج جدار حماية أساسي واحد يطبق القواعد التي ينبغي فرضها على نطاق الشركة.

- نُهج جدار حماية محلية واحد أو أكثر يعمل على تطبيق قواعد خاصة بتطبيق أو فريق أو خدمة معينة. تنقل السياسات المحلية نهج جدار الحماية الأساسي ثم تضيف قواعد تتعلق بالتطبيق الأساسي أو الفريق أو الخدمة.

عند استخدام Azure Firewall Manager، يمكنك إعداد نهج جدار حماية أساسي، ثم إنشاء نُهج محلية لكي تنقل النهج الأساسي وتنفذ قواعد مُحددة ومُصممة للمورد الأساسي.