Cómo Microsoft Defender for Cloud le ayuda a proteger su entorno de Microsoft 365

Como conjunto de productividad importante que proporciona almacenamiento de archivos en la nube, colaboración, BI y herramientas de CRM, Microsoft 365 permite a los usuarios compartir sus documentos en toda la organización y con asociados de una manera simplificada y eficaz. El uso de Microsoft 365 puede exponer sus datos confidenciales no solo internamente, sino también a colaboradores externos, o incluso peor, hacer que estén disponibles públicamente a través de un vínculo compartido. Estos incidentes pueden producirse debido a un actor malintencionado o a un empleado no consciente. Microsoft 365 también proporciona un amplio ecosistema de aplicaciones de terceros para ayudar a aumentar la productividad. El uso de estas aplicaciones puede exponer su organización al riesgo de aplicaciones malintencionadas o el uso de aplicaciones con permisos excesivos.

Conectar Microsoft 365 a Defender for Cloud Apps proporciona información mejorada sobre las actividades de los usuarios, proporciona detección de amenazas mediante detecciones de anomalías basadas en aprendizaje automático, detecciones de protección de la información (como detectar el uso compartido de información externa), permite controles de corrección automatizados y detecta amenazas de aplicaciones de terceros habilitadas en su organización.

Defender for Cloud Apps se integra directamente con los registros de auditoría de Microsoft 365 y proporciona protección para todos los servicios admitidos. Para ver una lista de los servicios admitidos, consulte Servicios de Microsoft 365 que admiten la auditoría.

Use este conector de aplicaciones para acceder a las características de Administración de la posición de seguridad de SaaS (SSPM), a través de controles de seguridad reflejados en Puntuación de seguridad de Microsoft. Más información.

Mejoras en el examen de archivos para Microsoft 365

Defender for Cloud Apps ha agregado nuevas mejoras de examen de archivos para SharePoint y OneDrive:

Velocidad de análisis casi en tiempo real más rápida para archivos en SharePoint y OneDrive.

Mejor identificación del nivel de acceso de un archivo en SharePoint: el nivel de acceso de los archivos en SharePoint se marcará de forma predeterminada como Interno y no como Privado (ya que el propietario del sitio puede acceder a todos los archivos de SharePoint, no solo el propietario del archivo).

Nota:

Este cambio podría afectar a las directivas de archivo (si una directiva de archivo busca archivos internos o privados en SharePoint).

Principales amenazas

- Cuentas en peligro y amenazas internas

- Pérdida de datos

- Reconocimiento de seguridad insuficiente

- Aplicaciones de terceros malintencionadas

- Malware

- Suplantación de identidad (phishing)

- Ransomware

- Bring your own device (BYOD) sin administrar

Cómo Defender for Cloud Apps ayuda a proteger su entorno

- Detección de amenazas en la nube, cuentas en peligro y usuarios internos malintencionados

- Detección, clasificación, etiquetado y protección de datos regulados y confidenciales almacenados en la nube

- Detección y administración de aplicaciones de OAuth que tienen acceso a su entorno

- Aplicación de directivas de cumplimiento y DLP para los datos almacenados en la nube

- Limitación de la exposición de datos compartidos y aplicación de directivas de colaboración

- Uso de la pista de auditoría de actividades para investigaciones forenses

Control de Microsoft 365 con directivas integradas y plantillas de directiva

Puede usar las siguientes plantillas de directiva integradas para detectar y notificarle posibles amenazas:

Para obtener más información acerca de la creación de directivas, consulte Creación de una directiva.

Automatización de controles de gobernanza

Además de la supervisión de posibles amenazas, puede aplicar y automatizar las siguientes acciones de gobernanza de Microsoft 365 para corregir las amenazas detectadas:

| Tipo | Acción |

|---|---|

| Gobernanza de datos | OneDrive: - Heredar permisos de una carpeta principal - Hacer que un archivo o carpeta sea privado - Poner un archivo o carpeta en cuarentena de administrador - Poner un archivo o carpeta en cuarentena de usuario - Enviar un archivo o carpeta a la papelera - Quitar un colaborador específico - Quitar colaboradores externos en un archivo o carpeta - Aplicar una etiqueta de confidencialidad de Microsoft Purview Information Protection - Quitar una etiqueta de confidencialidad de Microsoft Purview Information Protection SharePoint: - Heredar permisos de una carpeta principal - Hacer que un archivo o carpeta sea privado - Poner un archivo o carpeta en cuarentena de administrador - Poner un archivo o carpeta en cuarentena de usuario - Poner un archivo o carpeta en cuarentena de usuario y agregar permisos de propietario - Enviar un archivo o carpeta a la papelera - Quitar colaboradores externos en un archivo o carpeta - Quitar un colaborador específico - Aplicar una etiqueta de confidencialidad de Microsoft Purview Information Protection - Quitar una etiqueta de confidencialidad de Microsoft Purview Information Protection |

| Regulación de usuario | - Notificar al usuario una alerta (a través de Microsoft Entra ID) - Requerir que el usuario vuelva a iniciar sesión (a través de Microsoft Entra ID) - Suspender al usuario (a través de Microsoft Entra ID) |

| Gobernanza de aplicaciones de OAuth | - Revocar el permiso de aplicación de OAuth |

Para obtener más información sobre la corrección de amenazas de aplicaciones, consulte Gobernanza de aplicaciones conectadas.

Protección de Microsoft 365 en tiempo real

Revise nuestros procedimientos recomendados para proteger y colaborar con usuarios externos y bloquear y proteger la descarga de datos confidenciales en dispositivos no administrados o de riesgo.

Integración de Defender for Cloud Apps con Microsoft 365

Defender for Cloud Apps es compatible con la plataforma dedicada de Microsoft 365 heredada, así como con las últimas ofertas de los servicios de Microsoft 365 (conocidos comúnmente como la familia de versiones de vNext de Microsoft 365).

En algunos casos, la versión de un servicio de vNext difiere ligeramente en los niveles de administración de la oferta de Microsoft 365 estándar.

Registro de auditoría

Defender for Cloud Apps se integra directamente con los registros de auditoría de Microsoft 365 y recibe todos los eventos auditados de todos los servicios admitidos. Para obtener una lista de los servicios admitidos, consulte Servicios de Microsoft 365 que admiten la auditoría.

El registro de auditoría de administrador de Exchange, que está habilitado de forma predeterminada en Microsoft 365, registra un evento en el registro de auditoría de Microsoft 365 cuando un administrador (o un usuario al que se han asignado privilegios administrativos) realiza un cambio en la organización de Exchange Online. Los cambios realizados mediante el Centro de administración de Exchange o mediante la ejecución de un cmdlet en Windows PowerShell se registran en el registro de auditoría de administrador de Exchange. Para obtener más información sobre el registro de auditoría de administrador de Exchange, consulte Registro de auditoría de administrador.

Los eventos de Exchange, Power BI y Teams solo aparecerán después de detectar actividades de esos servicios en el portal.

Las implementaciones multigeográficas solo se admiten para OneDrive

Integración de Microsoft Entra

Si Microsoft Entra ID está establecido de modo que se sincronice automáticamente con los usuarios del entorno local de Active Directory, la configuración del entorno local reemplaza la configuración de Microsoft Entra y se revierte el uso de la acción de gobernanza Suspender usuario.

En el caso de las actividades de inicio de sesión de Microsoft Entra, Defender for Cloud Apps solo muestra las actividades de inicio de sesión interactivas y las actividades de inicio de sesión de los protocolos heredados, como ActiveSync. Las actividades de inicio de sesión no interactivas se pueden ver en el registro de auditoría de Microsoft Entra.

Si las aplicaciones de Office están habilitadas, también se importan los grupos que forman parte de Microsoft 365 a Defender for Cloud Apps desde las aplicaciones de Office específicas. Por ejemplo, si SharePoint está habilitado, se importan también grupos de Microsoft 365 como grupos de SharePoint.

Soporte de cuarentena

En SharePoint y OneDrive, Defender for Cloud Apps solo admite la cuarentena de usuarios para archivos de las bibliotecas Documentos compartidos (SharePoint Online) y archivos de la biblioteca Documentos (OneDrive para la Empresa).

En SharePoint, Defender for Cloud Apps solo admite tareas de cuarentena para archivos con documentos compartidos en la ruta de acceso en inglés.

Conexión de Microsoft 365 a Microsoft Defender for Cloud Apps

En esta sección se proporcionan instrucciones para conectar Microsoft Defender for Cloud Apps a su cuenta de Microsoft 365 existente mediante la API del conector de aplicaciones. Esta conexión le ofrece visibilidad y control del uso de Microsoft 365. Para obtener información sobre cómo Defender for Cloud Apps protege Microsoft 365, consulte Protección de Microsoft 365.

Use este conector de aplicaciones para acceder a las características de Administración de la posición de seguridad de SaaS (SSPM), a través de controles de seguridad reflejados en Puntuación de seguridad de Microsoft. Más información.

Requisitos previos:

Debe tener al menos una licencia de Microsoft 365 asignada para conectar Microsoft 365 a Defender for Cloud Apps.

Para habilitar la supervisión de las actividades de Microsoft 365 en Defender for Cloud Apps, debe habilitar la auditoría en el portal de cumplimiento de Microsoft Purview.

El registro de auditoría de buzones de Exchange debe estar activado para cada buzón de usuario antes de que se registre la actividad del usuario en Exchange Online. Consulte las actividades de buzones de Exchange.

Debe habilitar la auditoría en Power BI para obtener los registros desde ahí. Una vez habilitada, Defender for Cloud Apps empieza a obtener los registros (con un retraso de 24-72 horas).

Debe habilitar la auditoría en Dynamics 365 para obtener los registros desde ahí. Una vez habilitada, Defender for Cloud Apps empieza a obtener los registros (con un retraso de 24-72 horas).

Para conectar Microsoft 365 a Defender for Cloud Apps:

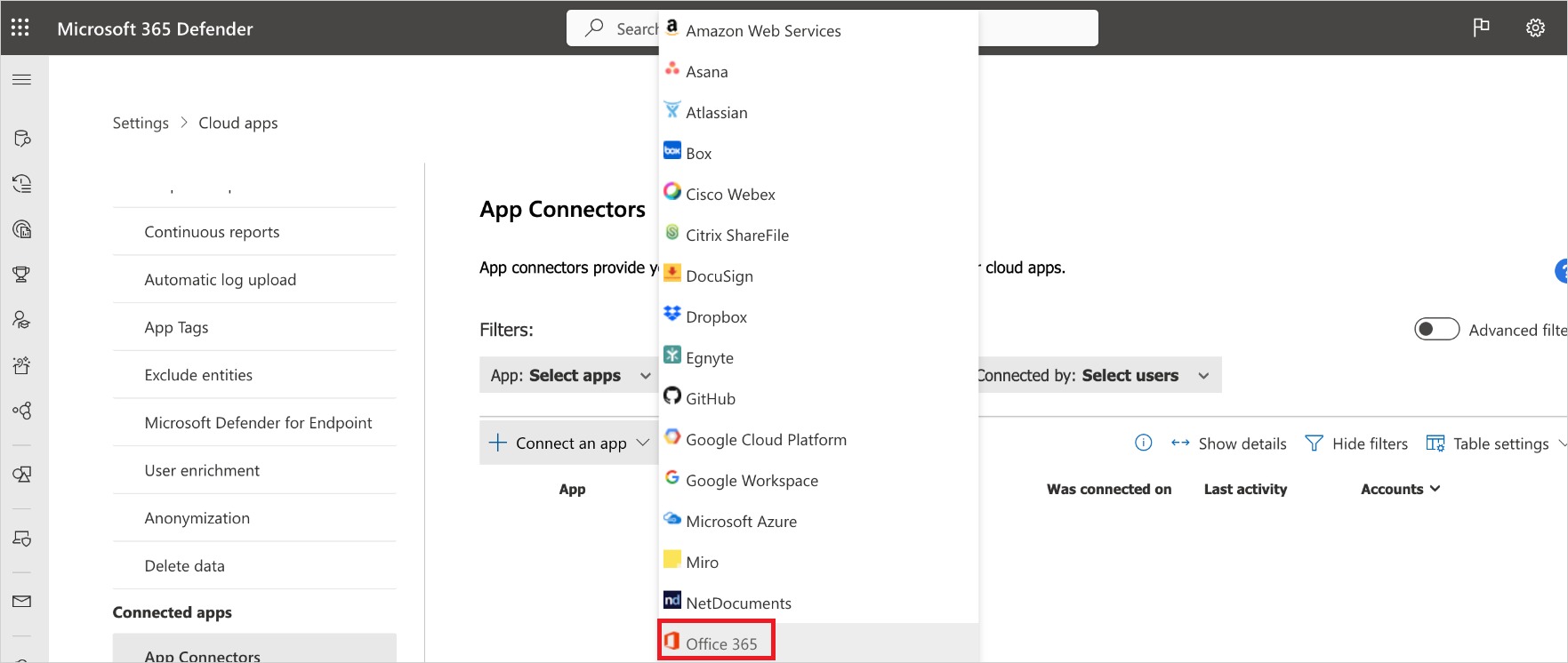

En el portal de Microsoft Defender, selecciona Configuración. A continuación, seleccione Aplicaciones en la nube. En Aplicaciones conectadas, seleccione Conectores de aplicaciones.

En la página Conectores de aplicaciones, seleccione +Conectar una aplicación y, después, Microsoft 365.

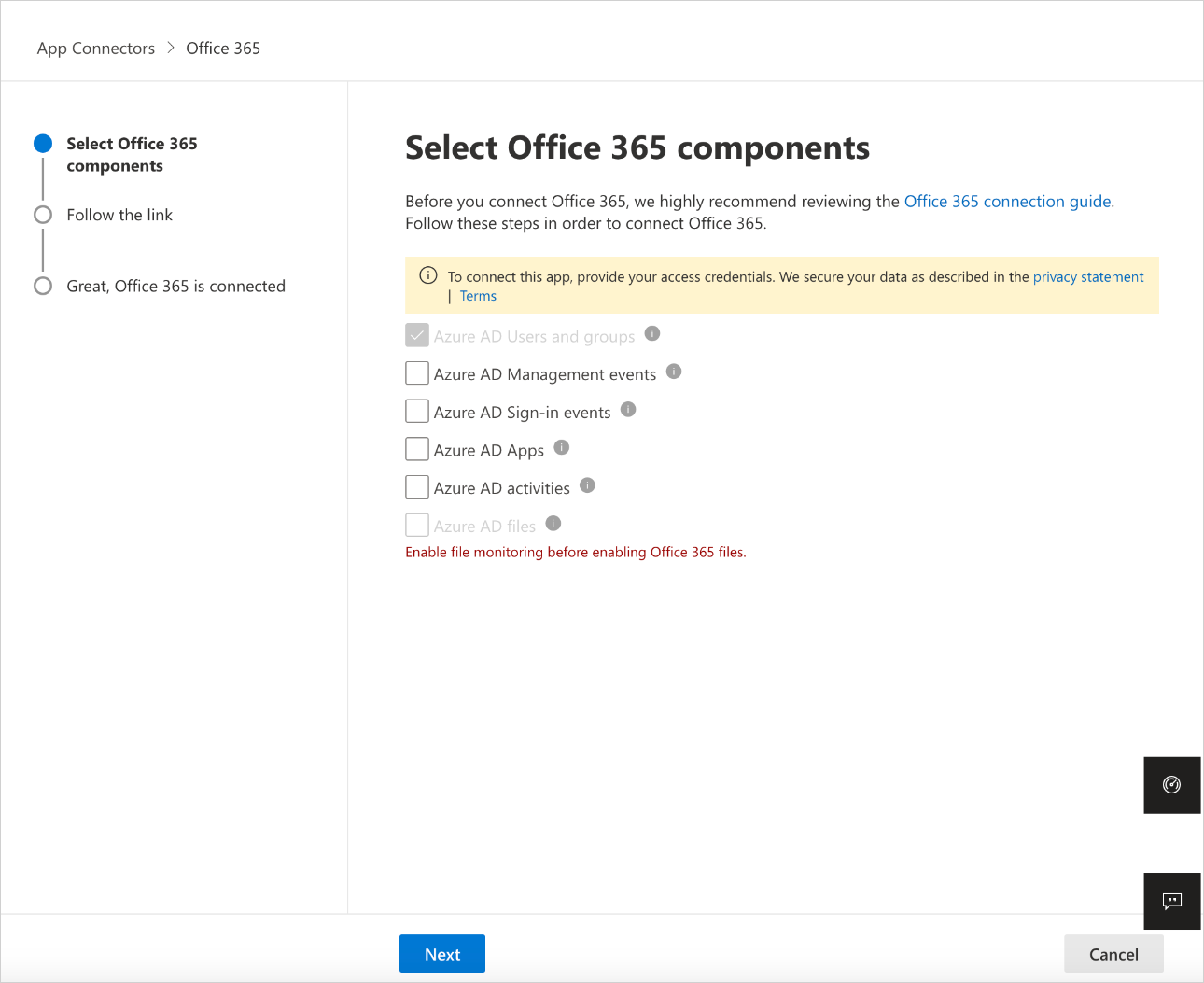

En la página Seleccionar componentes de Microsoft 365, seleccione las opciones que necesita y, a continuación, seleccione Conectar.

Nota:

- Para obtener la mejor protección, se recomienda seleccionar todos los componentes de Microsoft 365.

- El componente Archivos de Azure AD requiere el componente Actividades de Azure AD y la supervisión de archivos de Defender for Cloud Apps (Configuración>Aplicaciones en la nube>Archivos>Habilitar la supervisión de archivos).

En la página Seguir el vínculo, seleccione Conectar Microsoft 365.

Después de que Microsoft 365 aparezca como conectado correctamente, seleccione Listo.

En el portal de Microsoft Defender, selecciona Configuración. A continuación, seleccione Aplicaciones en la nube. En Aplicaciones conectadas, seleccione Conectores de aplicaciones. Asegúrese de que el estado del conector de aplicación conectado esté Conectado.

Los datos de administración de la posición de seguridad de SaaS (SSPM) se muestran en el portal de Microsoft Defender en la página Puntuación de seguridad. Para obtener más información, consulte Administración de la posición de seguridad para aplicaciones SaaS.

Nota:

Después de conectar Microsoft 365, podrá ver los datos de la semana anterior, incluidas las aplicaciones de terceros conectadas a Microsoft 365 que extraen API. En el caso de las aplicaciones de terceros que no extraían API antes de la conexión, verá eventos a partir del momento en que conectó Microsoft 365, ya que Defender for Cloud Apps activa las API que estaban desactivadas de forma predeterminada.

Si tiene algún problema al conectar la aplicación, consulte Solución de problemas con los conectores de aplicaciones.

Pasos siguientes

Si tienes algún problema, estamos aquí para ayudar. Para obtener ayuda o soporte técnico para el problema del producto, abre una incidencia de soporte técnico.