Kurz: Zabezpečení událostí přihlašování uživatelů pomocí vícefaktorového ověřování Microsoft Entra

Vícefaktorové ověřování je proces, při kterém se uživateli během přihlášení zobrazí výzva k zadání dalších forem identifikace. Například výzva může být zadání kódu na mobilním telefonu nebo poskytnutí otisku prstu. Pokud požadujete druhou formu identifikace, zvyšuje se zabezpečení, protože tento dodatečný faktor není snadný, aby útočník získal nebo duplikuje.

Vícefaktorové ověřování Microsoft Entra a zásady podmíněného přístupu umožňují flexibilně vyžadovat vícefaktorové ověřování od uživatelů pro konkrétní události přihlášení. Pro přehled vícefaktorového ověřování doporučujeme sledovat toto video: Jak nakonfigurovat a vynutit vícefaktorové ověřování ve vašem tenantovi.

Důležité

V tomto kurzu se dozvíte, jak povolit vícefaktorové ověřování Microsoft Entra. Pokud chcete procházet vícefaktorové ověřování jako uživatel, přečtěte si téma Přihlášení k pracovnímu nebo školnímu účtu pomocí dvoustupňové metody ověřování.

Pokud váš IT tým nepovolil možnost používat vícefaktorové ověřování Microsoft Entra nebo pokud máte problémy při přihlašování, obraťte se na helpdesk a požádejte ho o další pomoc.

V tomto kurzu se naučíte:

- Vytvořte zásadu podmíněného přístupu pro povolení vícefaktorového ověřování Microsoft Entra pro skupinu uživatelů.

- Nakonfigurujte podmínky zásad, které se zobrazí výzva k vícefaktorovém ověřování.

- Otestujte konfiguraci a použití vícefaktorového ověřování jako uživatel.

Požadavky

K dokončení tohoto kurzu potřebujete následující prostředky a oprávnění:

Funkční tenant Microsoft Entra s povolenými licencemi Microsoft Entra ID P1 nebo zkušební verze.

- Pokud potřebujete, vytvořte si ho zdarma.

Účet s oprávněními podmíněného přístupu Správa istrator, zabezpečení Správa istrator nebo globální Správa istrator. Některá nastavení vícefaktoru se dají spravovat také pomocí zásad ověřování Správa istrator. Další informace naleznete v tématu Zásady ověřování Správa istrator.

Účet bez oprávnění správce s heslem, které znáte. Pro účely tohoto kurzu jsme vytvořili takový účet s názvem testuser. V tomto kurzu otestujete prostředí koncového uživatele při konfiguraci a používání vícefaktorového ověřování Microsoft Entra.

- Pokud potřebujete informace o vytvoření uživatelského účtu, přečtěte si téma Přidání nebo odstranění uživatelů pomocí Microsoft Entra ID.

Skupina, ve které je uživatel bez oprávnění správce členem. Pro účely tohoto kurzu jsme vytvořili takovou skupinu s názvem MFA-Test-Group. V tomto kurzu povolíte vícefaktorové ověřování Microsoft Entra pro tuto skupinu.

- Pokud potřebujete další informace o vytvoření skupiny, přečtěte si téma Vytvoření základní skupiny a přidání členů pomocí Id Microsoft Entra.

Vytvoření zásad podmíněného přístupu

Tip

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

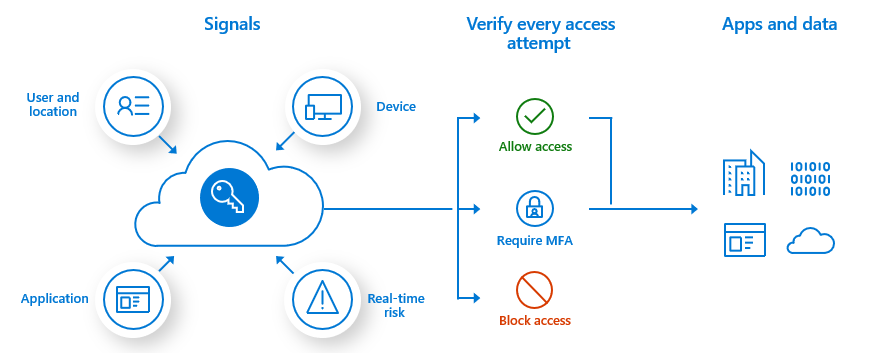

Doporučený způsob povolení a používání vícefaktorového ověřování Microsoft Entra je se zásadami podmíněného přístupu. Podmíněný přístup umožňuje vytvářet a definovat zásady, které reagují na události přihlášení a které před udělením přístupu uživatele k aplikaci nebo službě požadují další akce.

Zásady podmíněného přístupu se dají použít pro konkrétní uživatele, skupiny a aplikace. Cílem je chránit vaši organizaci a zároveň poskytovat správné úrovně přístupu uživatelům, kteří ho potřebují.

V tomto kurzu vytvoříme základní zásady podmíněného přístupu, které při přihlášení uživatele zobrazí výzvu k vícefaktorovém ověřování. V pozdějším kurzu této série nakonfigurujeme vícefaktorové ověřování Microsoft Entra pomocí zásad podmíněného přístupu na základě rizika.

Nejprve vytvořte zásadu podmíněného přístupu a následujícím způsobem přiřaďte testovací skupinu uživatelů:

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň podmíněný přístup Správa istrator.

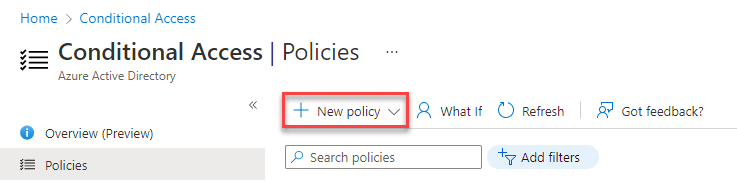

Přejděte do části Podmíněný přístup ochrany>, vyberte + Nové zásady a pak vyberte Vytvořit novou zásadu.

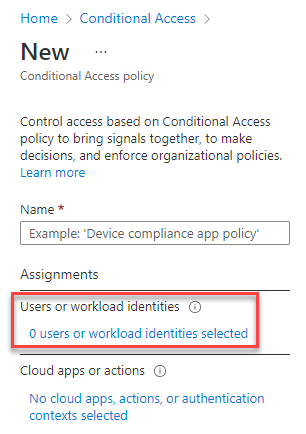

Zadejte název zásady, například pilotní nasazení vícefaktorového ověřování.

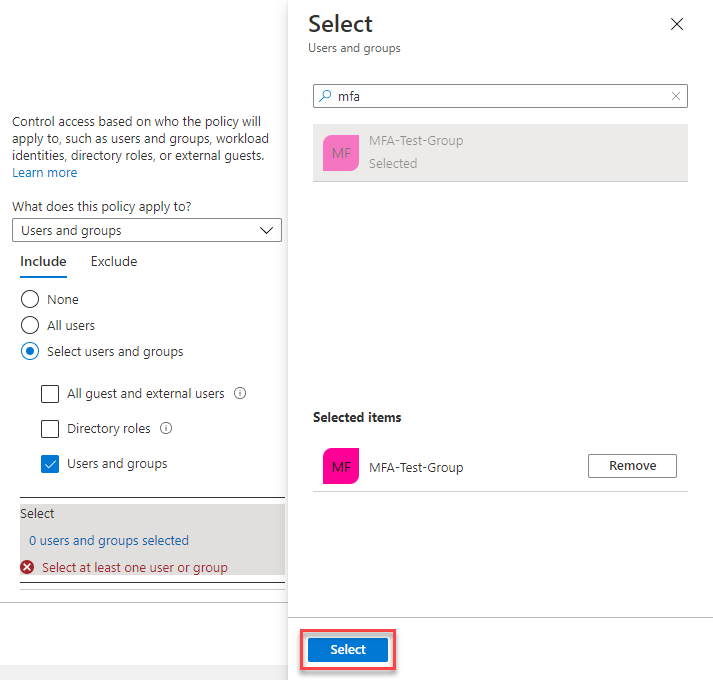

V části Přiřazení vyberte aktuální hodnotu v části Uživatelé nebo identity úloh.

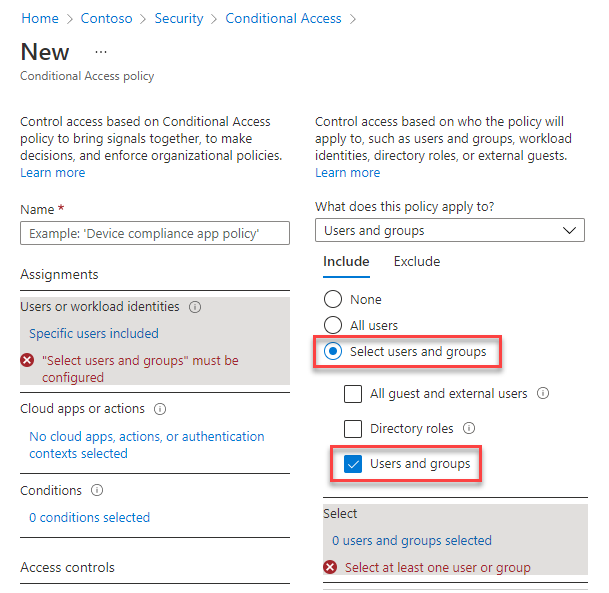

V části Na co se tato zásada vztahuje?, ověřte, že je vybraná možnost Uživatelé a skupiny .

V části Zahrnout zvolte Vybrat uživatele a skupiny a pak vyberte Uživatelé a skupiny.

Vzhledem k tomu, že nikdo ještě není přiřazený, otevře se automaticky seznam uživatelů a skupin (zobrazený v dalším kroku).

Vyhledejte a vyberte skupinu Microsoft Entra, například MFA-Test-Group, a pak zvolte Vybrat.

Vybrali jsme skupinu, na které se mají zásady použít. V další části nakonfigurujeme podmínky, za kterých se mají zásady použít.

Konfigurace podmínek pro vícefaktorové ověřování

Teď, když se vytvoří zásada podmíněného přístupu a přiřadí se testovací skupina uživatelů, definujte cloudové aplikace nebo akce, které zásadu aktivují. Tyto cloudové aplikace nebo akce jsou scénáře, které se rozhodnete vyžadovat další zpracování, jako je například výzva k vícefaktorovém ověřování. Můžete se například rozhodnout, že přístup k finanční aplikaci nebo použití nástrojů pro správu vyžaduje další výzvu k ověření.

Konfigurace aplikací vyžadujících vícefaktorové ověřování

Pro účely tohoto kurzu nakonfigurujte zásady podmíněného přístupu tak, aby při přihlášení uživatele vyžadovaly vícefaktorové ověřování.

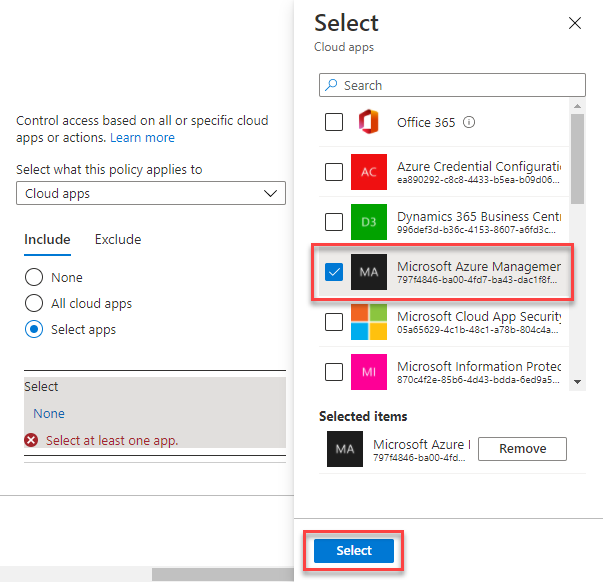

Vyberte aktuální hodnotu v části Cloudové aplikace nebo akce a potom v části Vyberte, na co se tato zásada vztahuje, ověřte, že jsou vybrané cloudové aplikace .

V části Zahrnout zvolte Vybrat aplikace.

Vzhledem k tomu, že ještě nejsou vybrané žádné aplikace, otevře se automaticky seznam aplikací (zobrazený v dalším kroku).

Tip

Můžete se rozhodnout použít zásady podmíněného přístupu pro všechny cloudové aplikace nebo vybrat aplikace. Pokud chcete zajistit flexibilitu, můžete z těchto zásad také vyloučit určité aplikace.

Projděte si seznam dostupných událostí přihlašování, které je možné použít. Pro účely tohoto kurzu vyberte rozhraní API služby Windows Azure Service Management, aby se zásady vztahovaly na události přihlášení. Poté zvolte Vybrat.

Konfigurace vícefaktorového ověřování pro přístup

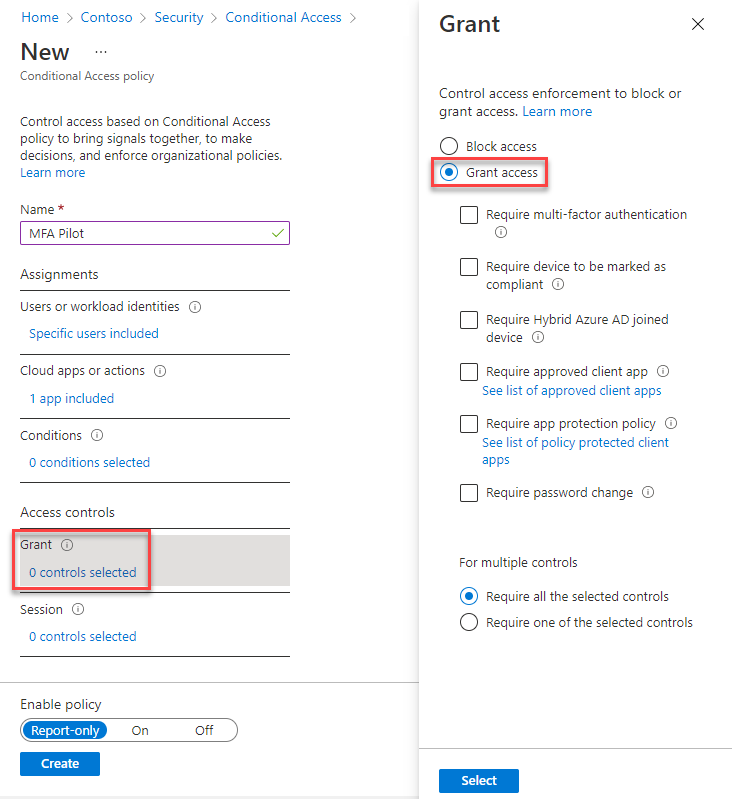

Dále nakonfigurujeme řízení přístupu. Řízení přístupu umožňují definovat požadavky na udělení přístupu uživateli. Můžou být potřeba použít schválenou klientskou aplikaci nebo zařízení, které je hybridní připojené k ID Microsoft Entra.

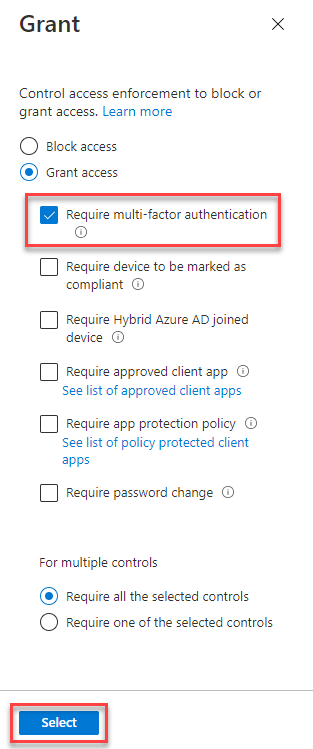

V tomto kurzu nakonfigurujte řízení přístupu tak, aby vyžadovalo vícefaktorové ověřování během události přihlášení.

V části Řízení přístupu vyberte aktuální hodnotu v části Udělení a pak vyberte Udělit přístup.

Vyberte Vyžadovat vícefaktorové ověřování a pak zvolte Vybrat.

Aktivace zásady

Zásady podmíněného přístupu je možné nastavit jenom v případě, že chcete zjistit, jak by konfigurace ovlivnila uživatele, nebo vypnuto, pokud nechcete zásady použití použít právě teď. Vzhledem k tomu, že pro účely tohoto kurzu cílí testovací skupina uživatelů, povolíme zásadu a pak otestujeme vícefaktorové ověřování Microsoft Entra.

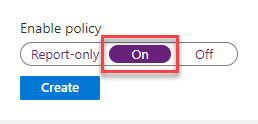

V části Povolit zásadu vyberte Zapnuté.

Pokud chcete použít zásady podmíněného přístupu, vyberte Vytvořit.

Testování vícefaktorového ověřování Microsoft Entra

Pojďme se podívat na zásady podmíněného přístupu a vícefaktorové ověřování Microsoft Entra v akci.

Nejprve se přihlaste k prostředku, který nevyžaduje vícefaktorové ověřování:

Otevřete nové okno prohlížeče v režimu InPrivate nebo Incognito a přejděte na adresu https://account.activedirectory.windowsazure.com.

Použití privátního režimu pro váš prohlížeč brání všem existujícím přihlašovacím údajům v ovlivnění této události přihlášení.

Přihlaste se pomocí testovacího uživatele bez oprávnění správce, jako je testuser. Nezapomeňte zahrnout

@a název domény pro uživatelský účet.Pokud se jedná o první instanci přihlášení pomocí tohoto účtu, zobrazí se výzva ke změně hesla. Není však k dispozici žádná výzva ke konfiguraci nebo použití vícefaktorového ověřování.

Zavřete okno prohlížeče.

Nakonfigurovali jste zásady podmíněného přístupu tak, aby vyžadovaly další ověřování pro přihlášení. Kvůli této konfiguraci se zobrazí výzva k použití vícefaktorového ověřování Microsoft Entra nebo ke konfiguraci metody, pokud jste to ještě neudělali. Otestujte tento nový požadavek přihlášením do Centra pro správu Microsoft Entra:

Otevřete nové okno prohlížeče v režimu InPrivate nebo anonymním režimu a přihlaste se do Centra pro správu Microsoft Entra.

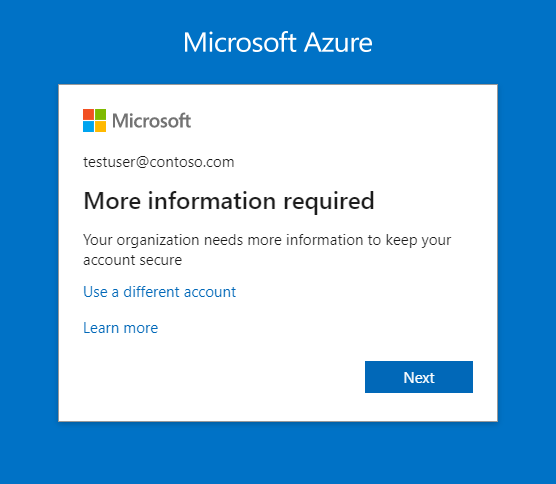

Přihlaste se pomocí testovacího uživatele bez oprávnění správce, jako je testuser. Nezapomeňte zahrnout

@a název domény pro uživatelský účet.Musíte se zaregistrovat a používat vícefaktorové ověřování Microsoft Entra.

Výběrem možnosti Další zahájíte proces.

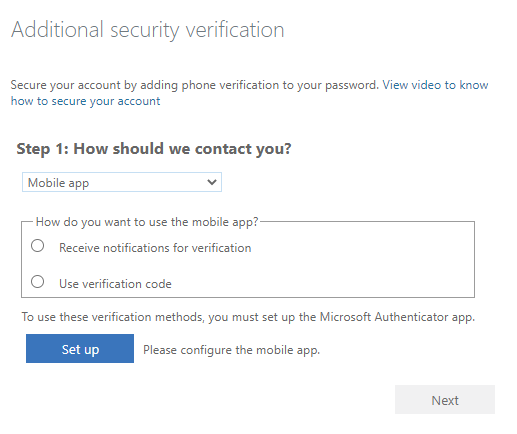

Můžete nakonfigurovat telefon pro ověřování, telefon do kanceláře nebo mobilní aplikaci pro ověřování. Ověřovací telefon podporuje textové zprávy a telefonní hovory, telefon do kanceláře podporuje hovory na čísla, která mají příponu, a mobilní aplikace podporuje používání mobilní aplikace k přijímání oznámení o ověření nebo generování ověřovacích kódů.

Dokončete pokyny na obrazovce a nakonfigurujte metodu vícefaktorového ověřování, kterou jste vybrali.

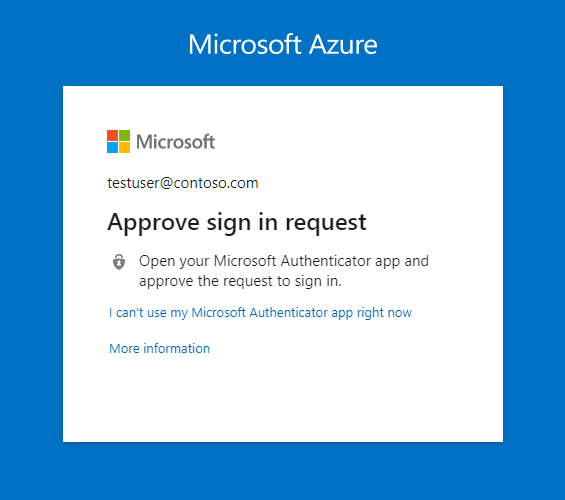

Zavřete okno prohlížeče a znovu se přihlaste do Centra pro správu Microsoft Entra a otestujte metodu ověřování, kterou jste nakonfigurovali. Pokud jste například nakonfigurovali mobilní aplikaci pro ověřování, měla by se zobrazit výzva podobná následující.

Zavřete okno prohlížeče.

Vyčištění prostředků

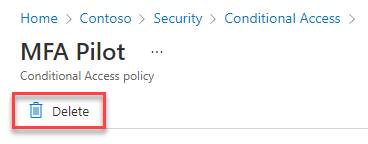

Pokud už nechcete používat zásady podmíněného přístupu, které jste nakonfigurovali v rámci tohoto kurzu, pomocí následujících kroků zásad odstraňte:

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň podmíněný přístup Správa istrator.

Přejděte do části Podmíněný přístup ochrany> a vyberte zásady, které jste vytvořili, například pilotní nasazení vícefaktorového ověřování.

vyberte Odstranit a potvrďte, že chcete zásadu odstranit.

Další kroky

V tomto kurzu jste povolili vícefaktorové ověřování Microsoft Entra pomocí zásad podmíněného přístupu pro vybranou skupinu uživatelů. Naučili jste se:

- Vytvořte zásadu podmíněného přístupu pro povolení vícefaktorového ověřování Microsoft Entra pro skupinu uživatelů Microsoft Entra.

- Nakonfigurujte podmínky zásad, které se zobrazí výzva k vícefaktorovém ověřování.

- Otestujte konfiguraci a použití vícefaktorového ověřování jako uživatel.