Plánování nasazení kontroly přístupu Microsoft Entra

Kontroly přístupu Microsoft Entra pomáhají vaší organizaci zajistit větší zabezpečení tím, že spravuje životní cyklus přístupu k prostředkům. Pomocí kontrol přístupu můžete:

Naplánujte pravidelné kontroly nebo ad hoc kontroly, abyste zjistili, kdo má přístup k určitým prostředkům, jako jsou aplikace a skupiny.

Sledujte přehledy, dodržování předpisů nebo důvody zásad.

Delegujte kontroly konkrétním správcům, vlastníkům firmy nebo uživatelům, kteří si sami otestují potřebu nepřetržitého přístupu.

Pomocí přehledů můžete efektivně určit, jestli mají mít uživatelé i nadále přístup.

Automatizujte výsledky kontroly, jako je odebrání přístupu uživatelů k prostředkům.

Kontroly přístupu jsou funkce zásad správného řízení Microsoft Entra ID. Dalšími možnostmi jsou správa nároků, Privileged Identity Management (PIM), pracovní postupy životního cyklu, zřizování a podmínky použití. Společně vám pomůžou vyřešit tyto čtyři otázky:

- Kteří uživatelé by měli mít přístup k jakým prostředkům?

- Co tito uživatelé s tímto přístupem dělají?

- Existuje efektivní řízení organizace pro správu přístupu?

- Můžou auditoři ověřit, že ovládací prvky fungují?

Plánování nasazení kontrol přístupu je nezbytné, abyste měli jistotu, že dosáhnete požadované strategie zásad správného řízení pro uživatele ve vaší organizaci.

Klíčové výhody

Mezi klíčové výhody povolení kontrol přístupu patří:

- Řízení spolupráce: Kontroly přístupu umožňují spravovat přístup ke všem prostředkům, které uživatelé potřebují. Když uživatelé sdílejí a spolupracují, můžete mít jistotu, že informace jsou mezi autorizovanými uživateli pouze.

- Řízení rizik: Kontroly přístupu poskytují způsob, jak zkontrolovat přístup k datům a aplikacím, což snižuje riziko úniku dat a úniku dat. Získáte možnost pravidelně kontrolovat přístup externích partnerů k podnikovým prostředkům.

- Řešení dodržování předpisů a zásad správného řízení: Pomocí kontrol přístupu můžete řídit a znovu certifikovat životní cyklus přístupu ke skupinám, aplikacím a webům. Můžete řídit a sledovat kontroly dodržování předpisů nebo aplikací citlivých na rizika, které jsou specifické pro vaši organizaci.

- Snížení nákladů: Kontroly přístupu jsou integrované v cloudu a nativně pracují s cloudovými prostředky, jako jsou skupiny, aplikace a přístupové balíčky. Použití kontrol přístupu je méně nákladné než vytváření vlastních nástrojů nebo jinak upgrade místní sady nástrojů.

Školicí materiály

Následující videa vám pomůžou získat informace o kontrolách přístupu:

- Co jsou kontroly přístupu v Microsoft Entra ID?

- Jak vytvořit kontroly přístupu v Microsoft Entra ID

- Vytvoření automatických kontrol přístupu pro všechny uživatele typu host s přístupem ke skupinám Microsoft 365 v Microsoft Entra ID

- Povolení kontrol přístupu v Microsoft Entra ID

- Postup kontroly přístupu pomocí aplikace Můj přístup

Licence

Použití této funkce vyžaduje předplatná zásad správného řízení Microsoft Entra ID pro uživatele vaší organizace. Některé funkce v této funkci můžou fungovat s předplatným Microsoft Entra ID P2. Další podrobnosti najdete v článcích o jednotlivých funkcích. Informace o tom, jak najít správnou licenci pro vaše požadavky, najdete v tématu Základy licencování zásad správného řízení microsoftu Entra ID.

Poznámka:

K vytvoření kontroly neaktivních uživatelů a doporučení přidružení mezi uživateli vyžaduje licenci zásad správného řízení Microsoft Entra ID.

Plánování projektu nasazení kontroly přístupu

Zvažte, jestli vaše organizace potřebuje určit strategii nasazení kontrol přístupu ve vašem prostředí.

Zapojení správných zúčastněných stran

Když technologické projekty selžou, obvykle to dělají kvůli neshodě očekávání ohledně dopadu, výsledků a zodpovědností. Abyste se těmto úskalím vyhnuli, zajistěte, abyste se zapojili do správných zúčastněných stran a aby role projektů byly jasné.

Pro kontroly přístupu budete pravděpodobně zahrnovat zástupce z následujících týmů ve vaší organizaci:

Správa IT spravuje infrastrukturu IT a spravuje investice do cloudu a aplikace SaaS (software jako služba). Tento tým:

- Kontroluje privilegovaný přístup k infrastruktuře a aplikacím, včetně Microsoft 365 a Microsoft Entra ID.

- Naplánuje a spustí kontroly přístupu u skupin, které se používají k údržbě seznamů výjimek nebo pilotních projektů IT pro udržování aktuálních přístupových seznamů.

- Zajišťuje, že programový (skriptovaný) přístup k prostředkům prostřednictvím instančních objektů se řídí a kontroluje.

- Automatizujte procesy, jako je onboarding uživatelů a odpojování, žádosti o přístup a certifikace přístupu.

Bezpečnostní týmy zajišťují, aby plán splňoval požadavky na zabezpečení vaší organizace a vynucuje nulová důvěra (Zero Trust). Tento tým:

- Snižuje riziko a posiluje zabezpečení.

- Vynucuje přístup k prostředkům a aplikacím s nejnižšími oprávněními.

- Pomocí nástrojů zobrazíte centralizovaný autoritativní zdroj, kdo má přístup k čemu a jak dlouho.

Vývojové týmy vytvářejí a spravují aplikace pro vaši organizaci. Tento tým:

- Řídí, kdo může přistupovat k komponentám v SaaS, platformě jako službě (PaaS) a prostředkům infrastruktury jako služby (IaaS), které tvoří vyvinutá řešení.

- Spravuje skupiny, které mají přístup k aplikacím a nástrojům pro interní vývoj aplikací.

- Vyžaduje privilegované identity, které mají přístup k produkčnímu softwaru nebo řešením hostovaným pro vaše zákazníky.

Obchodní jednotky spravují projekty a vlastní aplikace. Tento tým:

- Zkontroluje a schválí nebo odmítne přístup ke skupinám a aplikacím pro interní a externí uživatele.

- Plánuje a kontroluje nepřetržitý přístup zaměstnanců a externích identit, jako jsou obchodní partneři.

- Potřebujete, aby zaměstnanci měli přístup k aplikacím požadovaným pro svou práci.

- Umožňuje oddělením spravovat přístup pro své uživatele.

Firemní zásady správného řízení zajišťují, že organizace dodržuje interní zásady a dodržuje předpisy. Tento tým:

- Žádosti nebo naplánování nových kontrol přístupu

- Vyhodnocuje procesy a postupy pro kontrolu přístupu, včetně dokumentace a uchovávání záznamů pro dodržování předpisů.

- Zkontroluje výsledky předchozích recenzí pro nejdůležitější zdroje.

- Ověřuje, jestli jsou správné ovládací prvky splněné, aby splňovaly povinné zásady zabezpečení a ochrany osobních údajů.

- Vyžaduje opakovatelné procesy přístupu, které se dají snadno auditovat a hlásit.

Poznámka:

U kontrol, které vyžadují ruční vyhodnocení, naplánujte odpovídající revidujícím a zkontrolujte cykly, které splňují vaše požadavky na zásady a dodržování předpisů. Pokud jsou cykly kontroly příliš časté nebo existuje příliš málo revidujících, může dojít ke ztrátě kvality a příliš mnoho nebo příliš málo lidí může mít přístup. Doporučujeme stanovit jasné odpovědnosti pro různé zúčastněné strany a oddělení zapojené do kontrol přístupu. Všechny týmy a jednotlivci, kteří se účastní, by měli rozumět jejich příslušným rolím a povinnostem dodržovat zásadu nejnižších oprávnění.

Plánování komunikace

Komunikace je důležitá pro úspěch každého nového obchodního procesu. Proaktivně komunikujte s uživateli, jak a kdy se jejich prostředí změní. Řekněte jim, jak získat podporu, pokud dojde k problémům.

Komunikace změn v zodpovědnosti

Kontroly přístupu podporují přesun odpovědnosti za kontrolu a pokračování přístupu k vlastníkům firmy. Oddělení rozhodnutí o přístupu od ODDĚLENÍ IT řídí přesnější rozhodnutí o přístupu. Tato změna je kulturní změna odpovědnosti a odpovědnosti vlastníka zdrojů. Proaktivně komunikujte o této změně a zajistěte, aby vlastníci prostředků byli vyškoleni a mohli využít přehledy k dobrým rozhodnutím.

IT oddělení chce mít kontrolu nad všemi rozhodnutími o přístupu souvisejícím s infrastrukturou a přiřazením privilegovaných rolí.

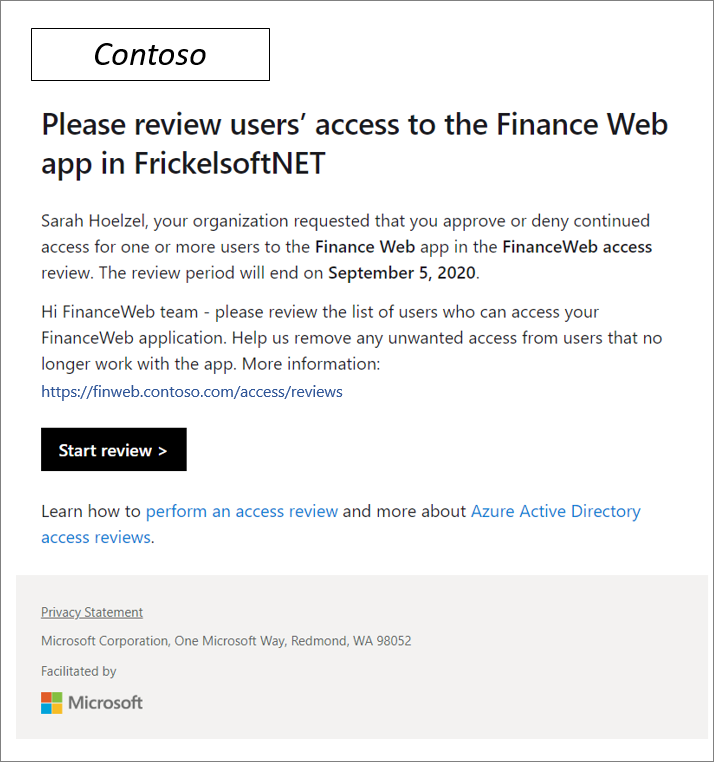

Přizpůsobení e-mailové komunikace

Když plánujete revizi, nominujete uživatele, kteří tuto kontrolu dělají. Tito revidujícím pak obdrží e-mailové oznámení o nových kontrolách, které jim byly přiřazeny, a připomenutí před vypršením platnosti kontroly.

E-mail odeslaný revidujícím je možné přizpůsobit tak, aby obsahoval krátkou zprávu, která jim umožní reagovat na revizi. Další text použijte k:

Zahrňte osobní zprávu revidujícím, aby pochopili, že je odesílá vaše oddělení dodržování předpisů nebo ODDĚLENÍ IT.

Uveďte odkaz na interní informace o tom, co jsou očekávání kontroly, a další referenční materiály nebo školicí materiály.

Po výběru možnosti Spustit kontrolu budou revidoři přesměrováni na portál Můj přístup pro kontrolu přístupu skupin a aplikací. Portál jim poskytuje přehled všech uživatelů, kteří mají přístup k prostředku, který kontrolují, a systémová doporučení na základě informací o posledním přihlášení a přístupu.

Plánování pilotního nasazení

Doporučujeme zákazníkům, aby nejprve provedli pilotní kontroly přístupu s malou skupinou a cílili na nekritické prostředky. Pilotní nasazení vám může pomoct upravit procesy a komunikaci podle potřeby. Může vám pomoct zvýšit schopnost uživatelů a revidujících vyhovět požadavkům na zabezpečení a dodržování předpisů.

V pilotním nasazení doporučujeme:

- Začněte recenzemi, kde se výsledky automaticky nepoužívají, a můžete řídit důsledky.

- Ujistěte se, že všichni uživatelé mají platné e-mailové adresy uvedené v Microsoft Entra ID. Potvrďte, že obdrží e-mailovou komunikaci, aby mohli provést příslušnou akci.

- Zdokumentujte veškerý přístup odebraný jako součást pilotního nasazení, pokud ho potřebujete rychle obnovit.

- Monitorujte protokoly auditu, abyste měli jistotu, že jsou všechny události správně auditované.

Další informace najdete v tématu Osvědčené postupy pro pilotní nasazení.

Úvod do kontrol přístupu

Tato část představuje koncepty kontroly přístupu, které byste měli znát před plánováním kontrol.

Jaké typy prostředků je možné zkontrolovat?

Po integraci prostředků vaší organizace s ID Microsoft Entra, jako jsou uživatelé, aplikace a skupiny, je možné je spravovat a kontrolovat.

Mezi typické cíle ke kontrole patří:

- Aplikace integrované s Microsoft Entra ID pro jednotné přihlašování, jako je SaaS a obchodní dokumentace.

- Členství ve skupinách synchronizované s MICROSOFT Entra ID nebo vytvořené v Microsoft Entra ID nebo Microsoft 365, včetně Microsoft Teams.

- Přístup k balíčku , který seskupuje prostředky, jako jsou skupiny, aplikace a weby, do jednoho balíčku pro správu přístupu.

- Role Microsoft Entra a role prostředků Azure definované v PIM.

Kdo budou vytvářet a spravovat kontroly přístupu?

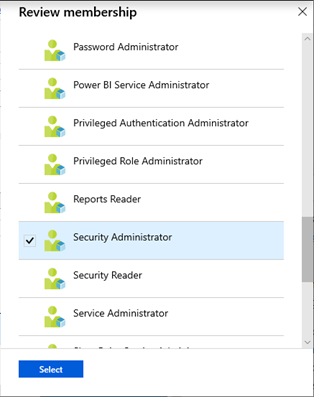

Role správy potřebná k vytvoření, správě nebo čtení kontroly přístupu závisí na typu prostředku, jehož členství se kontroluje. Následující tabulka označuje role požadované pro každý typ prostředku.

| Typ prostředku | Vytváření a správa kontrol přístupu (tvůrci) | Výsledky kontroly přístupu pro čtení |

|---|---|---|

| Skupina nebo aplikace | Globální správce Správce uživatelů Správce zásad správného řízení identit Správce privilegovaných rolí (pouze kontroluje skupiny s možností přiřazení role Microsoft Entra) Vlastník skupiny (pokud ho povolil správce) |

Globální správce Globální čtenář Správce uživatelů Správce zásad správného řízení identit Správce privilegovaných rolí Čtenář zabezpečení Vlastník skupiny (pokud ho povolil správce) |

| Role Microsoft Entra | Globální správce Správce privilegovaných rolí |

Globální správce Globální čtenář Správce uživatelů Správce privilegovaných rolí

Čtenář zabezpečení |

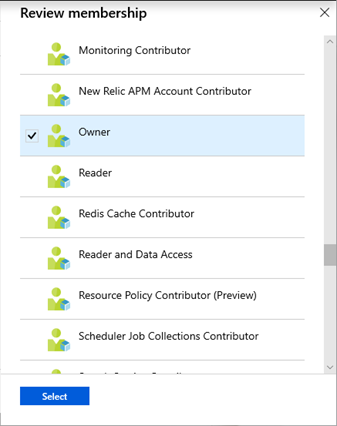

| Role prostředků Azure | User Access Správa istrator (pro prostředek) Vlastník prostředku Vlastní role s oprávněním Microsoft.Authorization/* |

User Access Správa istrator (pro prostředek) Vlastník prostředku Čtenář (pro prostředek) Vlastní role s oprávněními Microsoft.Authorization/*/read |

| Přístupový balíček | Globální správce Správce zásad správného řízení identit Vlastník katalogu (pro přístupový balíček) Správce balíčků accessu (pro přístupový balíček) |

Globální správce Globální čtenář Správce uživatelů Správce zásad správného řízení identit Vlastník katalogu (pro přístupový balíček) Správce balíčků accessu (pro přístupový balíček) Čtenář zabezpečení |

Další informace naleznete v tématu Správa istrator role oprávnění v Microsoft Entra ID.

Kdo zkontroluje přístup k prostředku?

Tvůrce kontroly přístupu se rozhodne v době vytvoření, kdo bude kontrolu provádět. Toto nastavení nelze po spuštění kontroly změnit. Revidujícím jsou reprezentováni:

- Vlastníci prostředků, kteří jsou vlastníky prostředku firmy.

- Individuální vybraní delegáti zvolení správcem kontrol přístupu.

- Uživatelé, kteří sami otestují potřebu dalšího přístupu.

- Správci kontrolují přístup k prostředku přímou sestavou.

Poznámka:

Když vyberete vlastníky prostředků nebo správce, správci určí záložní revidujícím, kteří jsou kontaktovaní, pokud primární kontakt není dostupný.

Při vytváření kontroly přístupu můžou správci zvolit jednoho nebo více revidujících. Všichni revidujícím můžou zahájit a provést kontrolu tak, že vyberou uživatele, kteří chtějí pokračovat v přístupu k prostředku, nebo je odeberou.

Komponenty kontroly přístupu

Před implementací kontrol přístupu naplánujte typy kontrol relevantních pro vaši organizaci. Abyste to mohli udělat, musíte učinit obchodní rozhodnutí o tom, co chcete zkontrolovat, a akce, které se mají provést na základě těchto recenzí.

Pokud chcete vytvořit zásadu kontroly přístupu, potřebujete následující informace:

Jaké prostředky se mají zkontrolovat?

Přístup koho se kontroluje?

Jak často se má kontrola provádět?

Kdo hodnocení?

- Jak bude na kontrolu upozorněn?

- V jakém časovém rámci má kontrola proběhnout?

Jaké automatické akce se na základě kontroly mají vynutit?

- Co se stane, když kontrolor neodpoví včas?

Jaké ruční akce se provádějí jako výsledek na základě kontroly?

Jaká komunikace by se měla odesílat na základě provedených akcí?

Příklad plánu kontroly přístupu

| Komponenta | Hodnota |

|---|---|

| Zdroje informací ke kontrole | Přístup k Microsoft Dynamics. |

| Kontrola četnosti | Měsíčně. |

| Kdo revize | Programoví manažeři obchodní skupiny Dynamics. |

| Notification | E-mail se odešle na začátku recenze na alias Dynamics-Pms. Zahrňte do revidujícího povzbuzení vlastní zprávy, aby si zajistili nákup. |

| Časová osa | 48 hodin od oznámení. |

| Automatické akce | Odeberte přístup z libovolného účtu, který nemá žádné interaktivní přihlášení do 90 dnů, odebráním uživatele ze skupiny zabezpečení dynamics-access. Proveďte akce, pokud nejsou zkontrolovány na časové ose. |

| Ruční akce | Kontroloři můžou v případě potřeby odebrat schválení před automatizovanými akcemi. |

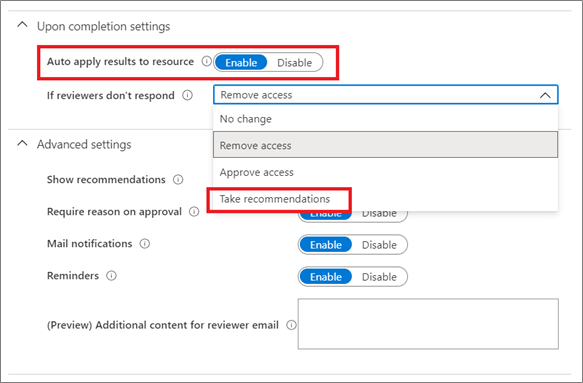

Automatizace akcí na základě kontrol přístupu

Odebrání přístupu můžete automatizovat nastavením možnosti Automatické použití výsledků na prostředek na možnost Povolit.

Po dokončení kontroly a ukončení se uživatelé, kteří neschválili kontrolorem, automaticky odeberou z prostředku nebo zůstanou s trvalým přístupem. Možnosti můžou znamenat odebrání členství ve skupině nebo přiřazení aplikace nebo odvolání práva na zvýšení oprávnění k privilegované roli.

Doporučení

Doporučení se zobrazují revidujícím v rámci prostředí revidujícího a označují poslední přihlášení uživatele k tenantovi nebo poslednímu přístupu k aplikaci. Tyto informace pomáhají revidujícím provést správné rozhodnutí o přístupu. Výběr Možnosti Přijmout doporučení se řídí doporučeními kontroly přístupu. Na konci kontroly přístupu systém tato doporučení automaticky použije pro uživatele, u kterých revidujícím neodpověděli.

Doporučení jsou založená na kritériích kontroly přístupu. Pokud například nakonfigurujete kontrolu tak, aby odebrala přístup bez interaktivního přihlášení po dobu 90 dnů, doporučujeme odebrat všechny uživatele, kteří splňují tato kritéria. Microsoft neustále pracuje na vylepšování doporučení.

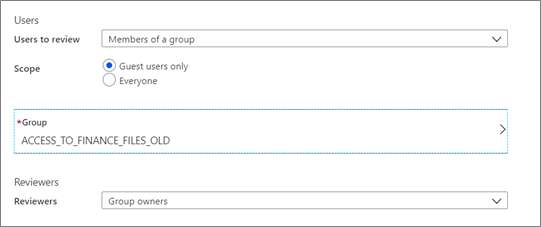

Kontrola přístupu uživatelů typu host

Pomocí kontrol přístupu můžete zkontrolovat a protřídit identity partnerů pro spolupráci z externích organizací. Konfigurace kontroly pro jednotlivé partnery může splňovat požadavky na dodržování předpisů.

Externím identitám je možné udělit přístup k prostředkům společnosti. Mohou být:

- Přidáno do skupiny.

- Pozvaný do Teams.

- Přiřazeno k podnikové aplikaci nebo přístupový balíček.

- Přiřadili jste privilegovanou roli v MICROSOFT Entra ID nebo v předplatném Azure.

Další informace najdete v ukázkovém skriptu. Skript ukazuje, kde se používají externí identity pozvané do tenanta. V Microsoft Entra ID můžete zobrazit členství externího uživatele ve skupině, přiřazení rolí a přiřazení aplikací. Skript nezobrazí žádná přiřazení mimo ID Microsoft Entra, například přímé přiřazení práv k prostředkům SharePointu bez použití skupin.

Když vytvoříte kontrolu přístupu pro skupiny nebo aplikace, můžete se rozhodnout, že se revidující bude soustředit jenom na všechny uživatele nebo uživatele typu host. Výběrem pouze uživatelů typu host se revidujícím zobrazí prioritní seznam externích identit z Microsoft Entra business to business (B2B), kteří mají přístup k prostředku.

Důležité

Tento seznam nebude obsahovat externí členy, kteří mají typ uživatele člena. Tento seznam také nezahrnuje uživatele pozvané mimo spolupráci Microsoft Entra B2B. Příkladem jsou uživatelé, kteří mají přístup ke sdílenému obsahu přímo přes SharePoint.

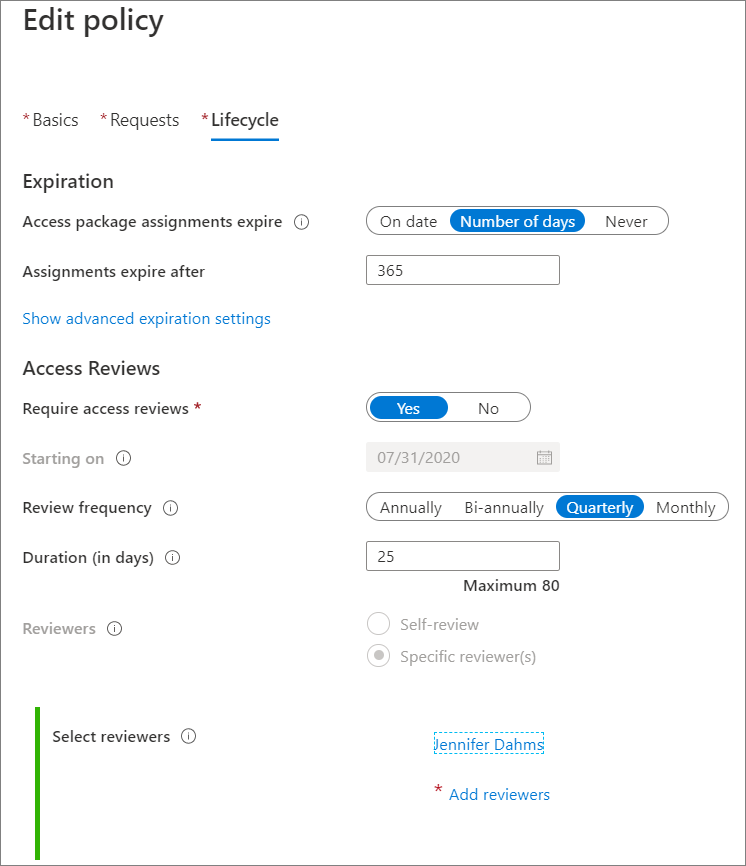

Plánování kontrol přístupu pro balíčky přístupu

Přístupové balíčky můžou výrazně zjednodušit strategii zásad správného řízení a kontroly přístupu. Přístupový balíček je sada všech zdrojů s přístupem, který uživatel potřebuje k práci na projektu nebo ke svému úkolu. Můžete například vytvořit přístupový balíček, který zahrnuje všechny aplikace, které vývojáři ve vaší organizaci potřebují, nebo všechny aplikace, ke kterým mají mít externí uživatelé přístup. Správce nebo delegovaný správce balíčků pak seskupí prostředky (skupiny nebo aplikace) a role, které uživatelé potřebují k těmto prostředkům.

Při vytváření přístupového balíčku můžete vytvořit jednu nebo více zásad přístupového balíčku, které nastavují podmínky, pro které můžou uživatelé požádat o přístupový balíček, jak vypadá proces schválení a jak často bude muset osoba znovu požádat o přístup nebo bude mít kontrolovaný přístup. Kontroly přístupu se konfigurují při vytváření nebo úpravách těchto zásad přístupového balíčku.

Vyberte kartu Životní cyklus a posuňte se dolů a přejděte na kontroly přístupu.

Plánování kontrol přístupu pro skupiny

Kromě přístupových balíčků je kontrola členství ve skupině nejúčinnějším způsobem řízení přístupu. Přiřaďte přístup k prostředkům prostřednictvím skupin zabezpečení nebo skupin Microsoftu 365. Přidejte uživatele do těchto skupin, abyste získali přístup.

Přístup ke všem příslušným prostředkům je možné udělit jedné skupině. Přístup k jednotlivým prostředkům nebo přístupový balíček, který seskupuje aplikace a další prostředky, můžete přiřadit přístup k jednotlivým prostředkům. Pomocí této metody můžete zkontrolovat přístup ke skupině místo přístupu jednotlivce ke každé aplikaci.

Členství ve skupinách si můžete prohlédnout:

- Správci.

- Vlastníci skupin.

- Vybraní uživatelé, kteří mají při vytváření kontroly delegovanou funkci kontroly

- Členové skupiny, kteří otestují sami sebe.

- Manažeři, kteří kontrolují přístup jejich přímých sestav.

Vlastnictví skupiny

Vlastníci skupin zkontrolují členství, protože jsou nejlépe kvalifikovaní, aby věděli, kdo potřebuje přístup. Vlastnictví skupin se liší podle typu skupiny:

Skupiny vytvořené v Microsoftu 365 a ID Microsoft Entra mají jednoho nebo více dobře definovaných vlastníků. Ve většině případů tito vlastníci dělají perfektní revidujícím své vlastní skupiny, protože vědí, kdo by měl mít přístup.

Microsoft Teams například používá Skupiny Microsoft 365 jako základní autorizační model k udělení přístupu uživatelů k prostředkům, které jsou v SharePointu, Exchange, OneNotu nebo jiných službách Microsoftu 365. Tvůrce týmu se automaticky stane vlastníkem a měl by být zodpovědný za ověření členství v této skupině.

Skupiny vytvořené ručně v Centru pro správu Microsoft Entra nebo prostřednictvím skriptování prostřednictvím Microsoft Graphu nemusí nutně mít definované vlastníky. Definujte je prostřednictvím Centra pro správu Microsoft Entra v části Vlastníci skupiny nebo prostřednictvím Microsoft Graphu.

Skupiny synchronizované z místní Active Directory nemůžou mít vlastníka v MICROSOFT Entra ID. Když pro ně vytvoříte kontrolu přístupu, vyberte jednotlivce, kteří se nejlépe hodí k rozhodování o členství v nich.

Poznámka:

Definujte obchodní zásady, které definují, jak se skupiny vytvářejí, aby se zajistilo jasné vlastnictví skupiny a odpovědnost za pravidelnou kontrolu členství.

Kontrola členství ve skupinách vyloučení v zásadách podmíněného přístupu

Informace o kontrole členství ve skupinách vyloučení najdete v tématu Použití kontrol přístupu Microsoft Entra ke správě uživatelů vyloučených ze zásad podmíněného přístupu.

Kontrola členství ve skupinách uživatelů typu host

Informace o kontrole přístupu uživatelů typu host k členství ve skupinách najdete v tématu Správa přístupu hostů pomocí kontrol přístupu Microsoft Entra.

Kontrola přístupu k místním skupinám

Kontroly přístupu nemůžou měnit členství ve skupinách skupin, které synchronizujete z místní služby AD s Microsoft Entra Připojení. Toto omezení je způsobeno tím, že zdrojem autority pro skupinu pocházející ze služby AD je místní služba AD. Pokud chcete řídit přístup k aplikacím založeným na skupinách AD, použijte zpětný zápis skupiny Microsoft Entra Cloud Sync.

Dokud nemigrujete do skupin Microsoft Entra se zpětným zápisem skupin, můžete dál používat kontroly přístupu k plánování a údržbě pravidelných kontrol stávajících místních skupin. V takovém případě správci po dokončení každé kontroly podniknou akci v místní skupině. Tato strategie uchovává kontroly přístupu jako nástroj pro všechny kontroly.

Výsledky z kontroly přístupu můžete použít v místních skupinách a dále je zpracovat:

- Stažení sestavy CSV z kontroly přístupu a ruční provedení akce

- Pomocí Microsoft Graphu načítáte výsledky rozhodnutí dokončených kontrol přístupu prostřednictvím kódu programu.

Pokud chcete například načíst výsledky pro skupinu spravovanou službou Ad ve Windows Serveru, použijte tento ukázkový skript PowerShellu. Skript popisuje požadovaná volání Microsoft Graphu a exportuje příkazy Prostředí Windows Server AD PowerShell k provedení změn.

Plánování kontrol přístupu pro aplikace

Když zkontrolujete všechny uživatele přiřazené k aplikaci, zkontrolujete uživatele, včetně zaměstnanců a externích identit, kteří se k této aplikaci můžou ověřit pomocí své identity Microsoft Entra. Pokud potřebujete vědět, kdo má přístup k určité aplikaci, místo přístupového balíčku nebo skupiny, zvolte, jestli chcete aplikaci zkontrolovat.

V následujících scénářích naplánujte kontroly aplikací:

- Uživatelům je udělen přímý přístup k aplikaci (mimo skupinu nebo přístupový balíček).

- Aplikace zveřejňuje důležité nebo citlivé informace.

- Aplikace má specifické požadavky na dodržování předpisů, ke kterým je nutné provést testování.

- Máte podezření na nevhodný přístup.

Než vytvoříte kontroly přístupu pro aplikaci, musí být aplikace integrovaná s Microsoft Entra ID jako aplikací ve vašem tenantovi, s uživateli přiřazenými k rolím aplikace a vyžadovaným přiřazením uživatele? v aplikaci nastavenou na Ano. Pokud je nastavená hodnota Ne, budou mít všichni uživatelé v adresáři, včetně externích identit, přístup k aplikaci a nebudete moct zkontrolovat přístup k aplikaci.

Pak přiřaďte uživatele a skupiny , jejichž přístup chcete zkontrolovat.

Přečtěte si další informace o tom, jak se připravit na kontrolu přístupu uživatelů k aplikaci.

Revidoři aplikace

Kontroly přístupu můžou být pro členy skupiny nebo pro uživatele, kteří byli přiřazeni k aplikaci. Aplikace v Microsoft Entra ID nemusí nutně mít vlastníka, což je důvod, proč možnost výběru vlastníka aplikace jako revidujícího není možná. Kontrolu můžete dále vymezit tak, aby kontrolujte pouze uživatele typu host přiřazené k aplikaci, a ne kontrolou veškerého přístupu.

Plánování kontroly ID Microsoft Entra a rolí prostředků Azure

Privileged Identity Management zjednodušuje správu privilegovaného přístupu k prostředkům v Microsoft Entra ID. Použití PIM uchovává seznam privilegovaných rolí v MICROSOFT Entra ID a prostředcích Azure menší. Zvyšuje také celkové zabezpečení adresáře.

Kontroly přístupu umožňují revidujícím zjistit, jestli uživatelé stále potřebují být v roli. Stejně jako kontroly přístupu pro přístupové balíčky jsou kontroly rolí Microsoft Entra a prostředků Azure integrované do uživatelského prostředí správce PIM.

Pravidelně zkontrolujte následující přiřazení rolí:

- Globální správce

- Správce uživatelů

- Správce privilegovaného ověřování

- Správce podmíněného přístupu

- Správce zabezpečení

- Všechny role pro správu Služeb Microsoft 365 a Dynamics

Mezi zkontrolované role patří trvalá a oprávněná přiřazení.

V části Revidujícím vyberte jednoho nebo více lidí, kteří chtějí zkontrolovat všechny uživatele. Nebo můžete vybrat manažera, aby správce zkontroloval přístup lidí, které spravují, nebo členové (sami), aby členové zkontrolovali svůj vlastní přístup.

Nasazení kontrol přístupu

Jakmile připravíte strategii a plán pro kontrolu přístupu k prostředkům integrovaným s ID Microsoft Entra, nasaďte a spravujte recenze pomocí následujících zdrojů informací.

Kontrola přístupových balíčků

Aby se snížilo riziko zastaralého přístupu, můžou správci povolit pravidelné kontroly uživatelů, kteří mají aktivní přiřazení k přístupovém balíčku. Postupujte podle pokynů v článcích uvedených v tabulce.

| Články s návody | Popis |

|---|---|

| Vytváření kontrol přístupu | Povolte kontroly přístupového balíčku. |

| Kontroly přístupu | Zkontrolujte přístup pro ostatní uživatele, kteří jsou přiřazeni k přístupového balíčku. |

| Samoobslužná kontrola přiřazených přístupových balíčků | Proveďte samoobslužnou kontrolu přiřazených přístupových balíčků. |

Poznámka:

Uživatelé, kteří sami zkontrolují a říkají, že už nepotřebují přístup, se z přístupového balíčku neodeberou okamžitě. Po skončení kontroly se odeberou z přístupového balíčku nebo pokud správce kontrolu zastaví.

Kontrola skupin a aplikací

Přístup potřebuje skupiny a aplikace pro zaměstnance a hosty se v průběhu času pravděpodobně změnit. Aby se snížilo riziko spojené s zastaralým přiřazením přístupu, můžou správci vytvářet kontroly přístupu pro členy skupiny nebo přístup k aplikacím. Postupujte podle pokynů v článcích uvedených v tabulce.

| Články s návody | Popis |

|---|---|

| Vytváření kontrol přístupu | Vytvořte jednu nebo více kontrol přístupu pro členy skupiny nebo přístup k aplikacím. |

| Kontroly přístupu | Zkontrolujte přístup členů skupiny nebo uživatelů s přístupem k aplikaci. |

| Samoobslužná kontrola přístupu | Umožňuje členům kontrolovat vlastní přístup ke skupině nebo aplikaci. |

| Dokončení kontroly přístupu | Zobrazte kontrolu přístupu a použijte výsledky. |

| Provedení akce pro místní skupiny | Pomocí ukázkového skriptu PowerShellu můžete pracovat s kontrolami přístupu pro místní skupiny. |

Kontrola rolí Microsoft Entra

Pokud chcete snížit riziko spojené se zastaralými přiřazeními rolí, pravidelně kontrolujte přístup k privilegovaným rolím Microsoft Entra.

Postupujte podle pokynů v článcích uvedených v tabulce.

| Články s návody | Popis |

|---|---|

| Vytváření kontrol přístupu | Vytvořte kontroly přístupu pro privilegované role Microsoft Entra v PIM. |

| Samoobslužná kontrola přístupu | Pokud máte přiřazenou roli pro správu, schvalte nebo odepřete přístup k vaší roli. |

| Dokončení kontroly přístupu | Zobrazte kontrolu přístupu a použijte výsledky. |

Kontrola rolí prostředků Azure

Pokud chcete snížit riziko spojené se zastaralými přiřazeními rolí, pravidelně kontrolujte přístup k privilegovaným rolím prostředků Azure.

Postupujte podle pokynů v článcích uvedených v tabulce.

| Články s návody | Popis |

|---|---|

| Vytváření kontrol přístupu | Vytvořte kontroly přístupu pro privilegované role prostředků Azure v PIM. |

| Samoobslužná kontrola přístupu | Pokud máte přiřazenou roli pro správu, schvalte nebo odepřete přístup k vaší roli. |

| Dokončení kontroly přístupu | Zobrazte kontrolu přístupu a použijte výsledky. |

Použití rozhraní API pro kontroly přístupu

Informace o interakci a správě kontrolovatelných prostředků najdete v tématu Metody rozhraní Microsoft Graph API a kontroly autorizace oprávnění aplikací a rolí. Metody kontroly přístupu v rozhraní Microsoft Graph API jsou k dispozici pro kontexty aplikace i uživatele. Při spouštění skriptů v kontextu aplikace musí být účet použitý ke spuštění rozhraní API (instance) udělen oprávnění AccessReview.Read.All pro dotazování na informace kontroly přístupu.

Mezi oblíbené úlohy kontroly přístupu, které se dají automatizovat pomocí rozhraní Microsoft Graph API pro kontroly přístupu, patří:

- Vytvořte a spusťte kontrolu přístupu.

- Ručně ukončete kontrolu přístupu před plánovaným koncem.

- Zobrazí seznam všech spuštěných kontrol přístupu a jejich stav.

- Prohlédněte si historii řady revizí a rozhodnutí a akcí provedených v jednotlivých kontrolách.

- Shromážděte rozhodnutí z kontroly přístupu.

- Shromážděte rozhodnutí z dokončených kontrol, kde kontrolor provedl jiné rozhodnutí, než jaký systém doporučil.

Když vytváříte nové dotazy rozhraní Microsoft Graph API pro automatizaci, pomocí Graph Exploreru můžete vytvářet a zkoumat dotazy Microsoft Graphu, než je vložíte do skriptů a kódu. Tento krok vám pomůže rychle iterovat dotaz, abyste získali přesně výsledky, které hledáte, beze změny kódu skriptu.

Monitorování kontrol přístupu

Aktivity kontroly přístupu se zaznamenávají a jsou k dispozici v protokolech auditu Microsoft Entra. Data auditu můžete filtrovat v kategorii, typu aktivity a rozsahu kalendářních dat. Tady je ukázkový dotaz.

| Kategorie | Zásady |

|---|---|

| Typ aktivity | Vytvoření kontroly přístupu |

| Aktualizace kontroly přístupu | |

| Ukončení kontroly přístupu | |

| Odstranění kontroly přístupu | |

| Schválit rozhodnutí | |

| Odepřít rozhodnutí | |

| Rozhodnutí o resetování | |

| Použít rozhodnutí | |

| Rozsah kalendářních dat | Sedm dní |

Pokud chcete provádět pokročilejší dotazy a analýzu kontrol přístupu a sledovat změny a dokončování kontrol, exportujte protokoly auditu Microsoft Entra do Azure Log Analytics nebo Azure Event Hubs. Když jsou protokoly auditu uložené v Log Analytics, můžete použít výkonný analytický jazyk a vytvořit vlastní řídicí panely.

Další kroky

Seznamte se s následujícími souvisejícími technologiemi: