Bezproblémové jednotné přihlašování Microsoft Entra: Podrobné technické informace

Tento článek obsahuje technické podrobnosti o tom, jak funguje funkce bezproblémového jednotného přihlašování (Bezproblémové jednotné přihlašování) Společnosti Microsoft Entra.

Jak bezproblémové jednotné přihlašování funguje?

Tato část má tři části:

- Nastavení funkce bezproblémového jednotného přihlašování.

- Jak funguje transakce jednotného přihlašování uživatelů ve webovém prohlížeči s bezproblémovým jednotným přihlašováním.

- Jak funguje transakce jednotného přihlašování jednoho uživatele v nativním klientovi s bezproblémovým jednotným přihlašováním.

Jak funguje nastavení?

Bezproblémové jednotné přihlašování je povolené pomocí microsoft Entra Připojení, jak je znázorněno tady. Při povolování této funkce dochází k následujícím krokům:

- Účet počítače (

AZUREADSSOACC) se vytvoří ve vaší místní Active Directory (AD) v každé doménové struktuře AD, kterou synchronizujete s Microsoft Entra ID (pomocí microsoft Entra Připojení). - Kromě toho se během procesu přihlašování Microsoft Entra vytvoří řada hlavních názvů služby Kerberos (SPN).

- Dešifrovací klíč účtu počítače se bezpečně sdílí s Microsoft Entra ID. Pokud existuje více doménových struktur AD, každý účet počítače bude mít svůj vlastní jedinečný dešifrovací klíč Kerberos.

Důležité

Účet počítače AZUREADSSOACC musí být z bezpečnostních důvodů silně chráněný. Tento účet počítače by měli mít možnost spravovat jenom správci domény. Ujistěte se, že je delegování protokolu Kerberos v účtu počítače zakázané a že v účtu počítače nemá oprávnění delegování žádný jiný účet ve službě AZUREADSSOACC Active Directory. Tento účet počítače uložte v organizační jednotce (OU), kde je v bezpečí před náhodným odstraněním a kam mají přístup jenom správci domény. Dešifrovací klíč Kerberos v účtu počítače by měl být také považován za citlivý. Důrazně doporučujeme, abyste dešifrovací klíčAZUREADSSOACC kerberos účtu počítače alespoň každých 30 dnů převráceli.

Důležité

Bezproblémové jednotné přihlašování podporuje AES256_HMAC_SHA1AES128_HMAC_SHA1RC4_HMAC_MD5 typy šifrování a kerberos. Pro přidání zabezpečení se doporučuje nastavit typ šifrování pro AzureADSSOAcc$ účet AES256_HMAC_SHA1nebo jeden z typů AES vs. RC4. Typ šifrování je uložený na msDS-SupportedEncryptionTypes atributu účtu ve službě Active Directory. AzureADSSOAcc$ Pokud je typ šifrování účtu nastavený na RC4_HMAC_MD5a chcete ho změnit na jeden z typů šifrování AES, ujistěte se, že jste nejprve převráceli dešifrovací klíč AzureADSSOAcc$ Kerberos účtu, jak je vysvětleno v dokumentu s nejčastějšími dotazy v příslušné otázce, jinak bezproblémové jednotné přihlašování neproběhne.

Po dokončení nastavení funguje bezproblémové jednotné přihlašování stejným způsobem jako jakékoli jiné přihlašování, které používá integrované ověřování Systému Windows (IWA).

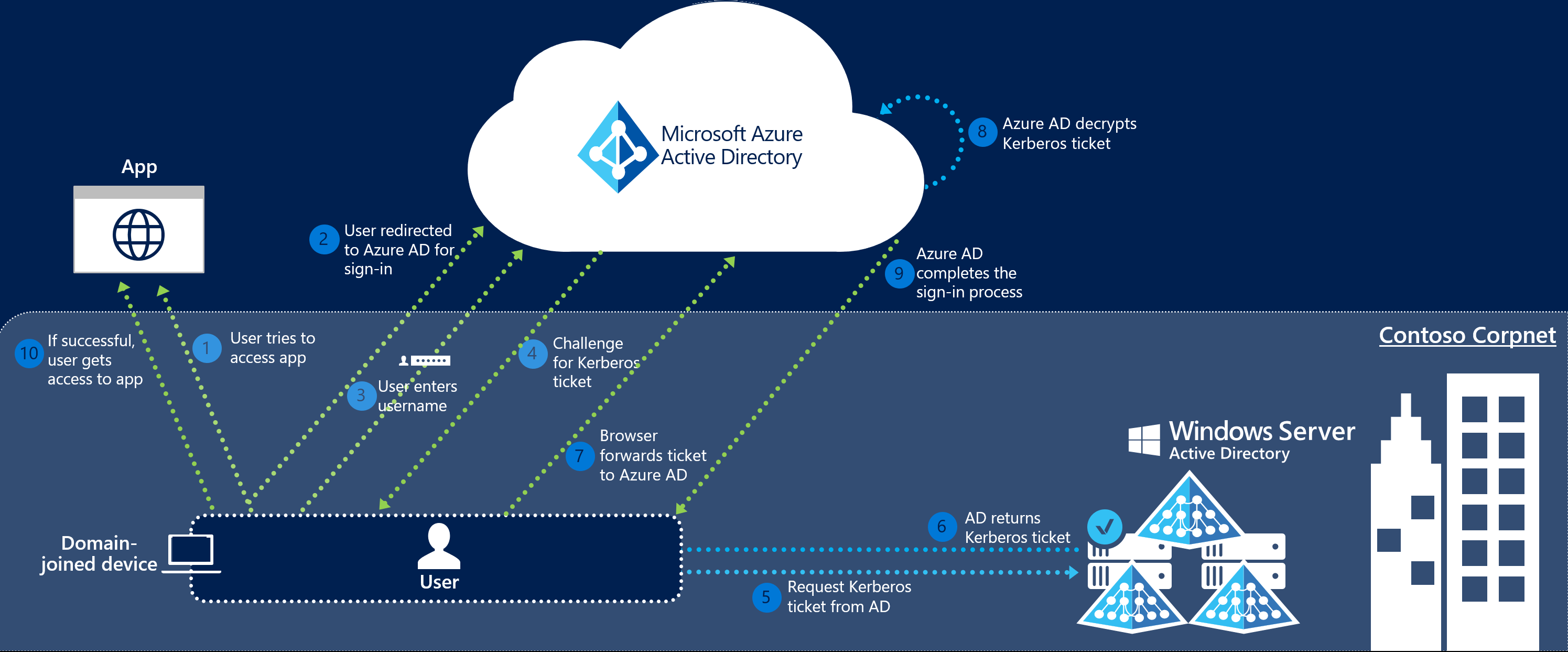

Jak funguje přihlášení ve webovém prohlížeči s využitím bezproblémového jednotného přihlašování?

Tok přihlášení ve webovém prohlížeči je následující:

Uživatel se pokusí o přístup k webové aplikaci (například Outlook Web App – https://outlook.office365.com/owa/) z podnikového zařízení připojeného k doméně ve vaší podnikové síti.

Pokud uživatel ještě není přihlášený, uživatel se přesměruje na přihlašovací stránku Microsoft Entra.

Uživatel zadá své uživatelské jméno na přihlašovací stránku Microsoft Entra.

Poznámka:

U některých aplikací se kroky 2 a 3 přeskočí.

Pomocí JavaScriptu na pozadí Microsoft Entra ID vyzývá prohlížeč prostřednictvím odpovědi 401 Neautorizováno, aby poskytl lístek Kerberos.

Prohlížeč zase požádá o lístek ze služby Active Directory pro

AZUREADSSOACCúčet počítače (který představuje ID Microsoft Entra).Služba Active Directory vyhledá účet počítače a vrátí lístek Kerberos do prohlížeče zašifrovaného tajným kódem účtu počítače.

Prohlížeč předá lístek Kerberos, který získal ze služby Active Directory, do Microsoft Entra ID.

Microsoft Entra ID dešifruje lístek Kerberos, který zahrnuje identitu uživatele přihlášeného k podnikovému zařízení pomocí dříve sdíleného klíče.

Po vyhodnocení vrátí ID Microsoft Entra token zpět do aplikace nebo požádá uživatele, aby provedl další důkazy, jako je například Multi-Factor Authentication.

Pokud je přihlášení uživatele úspěšné, bude mít uživatel přístup k aplikaci.

Následující diagram znázorňuje všechny komponenty a příslušné kroky.

Bezproblémové jednotné přihlašování je oportunistické, což znamená, že pokud selže, přihlašovací prostředí se vrátí do běžného chování – uživatel musí zadat heslo pro přihlášení.

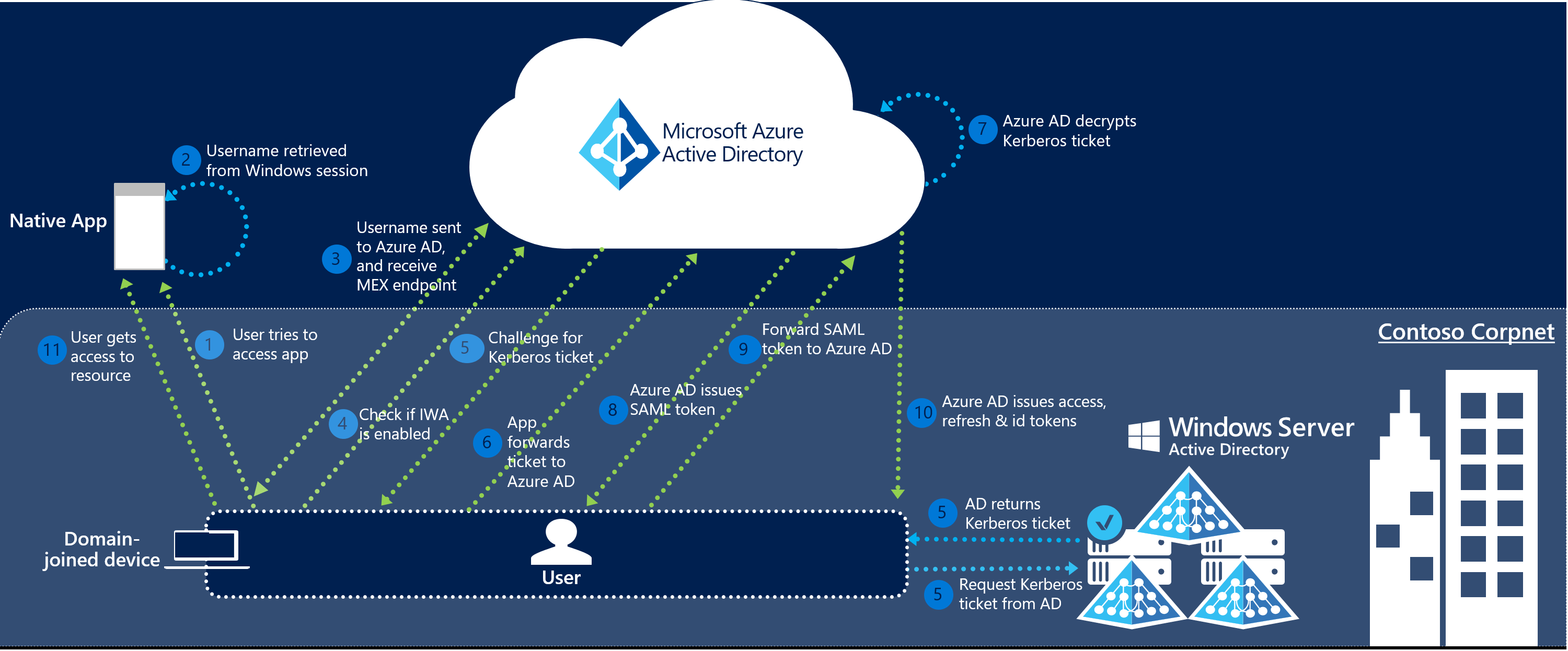

Jak funguje přihlášení v nativním klientovi s využitím bezproblémového jednotného přihlašování?

Tok přihlašování na nativním klientovi je následující:

- Uživatel se pokusí získat přístup k nativní aplikaci (například klientovi Outlooku) z podnikového zařízení připojeného k doméně ve vaší podnikové síti.

- Pokud uživatel ještě není přihlášený, nativní aplikace načte uživatelské jméno uživatele z relace windows zařízení.

- Aplikace odešle uživatelské jméno do MICROSOFT Entra ID a načte koncový bod WS-Trust MEX vašeho tenanta. Tento koncový bod WS-Trust se používá výhradně funkcí bezproblémového jednotného přihlašování a není obecnou implementací protokolu WS-Trust pro Microsoft Entra ID.

- Aplikace se pak dotazuje koncového bodu WS-Trust MEX, aby zjistil, jestli je dostupný integrovaný koncový bod ověřování. Koncový bod integrovaného ověřování používá výhradně funkce bezproblémového jednotného přihlašování.

- Pokud krok 4 proběhne úspěšně, vydá se výzva Kerberos.

- Pokud je aplikace schopná načíst lístek Kerberos, předá ho do integrovaného koncového bodu ověřování Microsoft Entra.

- Microsoft Entra ID dešifruje lístek Kerberos a ověří ho.

- ID Microsoft Entra uživatele přihlásí a vydá do aplikace token SAML.

- Aplikace pak odešle token SAML do koncového bodu tokenu Microsoft Entra ID OAuth2.

- Id Microsoft Entra ověří token SAML a vydá aplikaci přístupový token a obnovovací token pro zadaný prostředek a token ID.

- Uživatel získá přístup k prostředku aplikace.

Následující diagram znázorňuje všechny komponenty a příslušné kroky.

Další kroky

- Rychlý start – Zprovoznění bezproblémového jednotného přihlašování Microsoft Entra

- Nejčastější dotazy – odpovědi na nejčastější dotazy

- Řešení potíží – Zjistěte, jak vyřešit běžné problémy s funkcí.

- UserVoice – pro vytváření nových žádostí o funkce