Kdo jsou poskytovatelé partnerů pro zabezpečení?

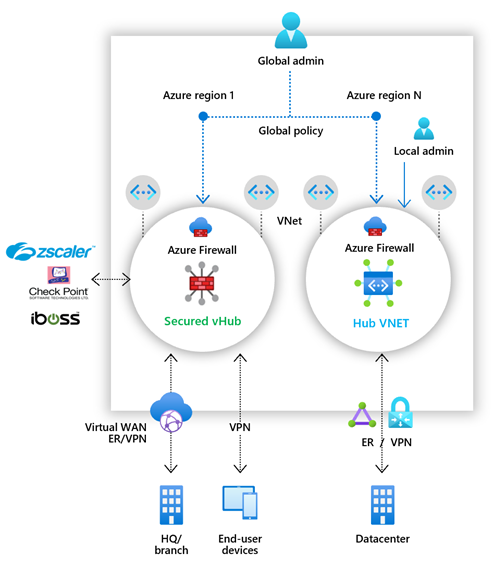

Poskytovatelé partnerů pro zabezpečení v nástroji Azure Firewall Manager vám umožňují používat známé a nejlepší nabídky zabezpečení jako služby (SECaaS) třetích stran k ochraně přístupu uživatelů k internetu.

Díky rychlé konfiguraci můžete zabezpečit centrum s podporovaným partnerem zabezpečení a směrovat a filtrovat internetový provoz z virtuálních sítí nebo poboček v rámci oblasti. Můžete to provést pomocí automatizované správy tras, aniž byste museli nastavovat a spravovat trasy definované uživatelem(UDR).

Zabezpečená centra nakonfigurovaná s partnerem zabezpečení podle vašeho výběru můžete nasadit do několika oblastí Azure, abyste získali možnosti připojení a zabezpečení pro vaše uživatele kdekoli po celém světě v těchto oblastech. Díky možnosti využít nabídku partnera pro zabezpečení pro přenosy aplikací z internetu nebo SaaS a Azure Firewall pro privátní provoz v zabezpečených centrech teď můžete začít vytvářet hraniční zařízení zabezpečení v Azure, které je blízko globálně distribuovaným uživatelům a aplikacím.

Podporovanými partnery zabezpečení jsou Zscaler, Check Point a iboss.

Podívejte se na následující video od Jacka Traceyho s přehledem Zscaler:

Klíčové scénáře

Pomocí partnerů zabezpečení můžete filtrovat internetový provoz v následujících scénářích:

Virtual Network (VNet)-to-Internet

Pro cloudové úlohy spuštěné v Azure používejte pokročilou internetovou ochranu s podporou uživatelů.

Pobočka na internet

Pomocí možností připojení k Azure a globální distribuce můžete snadno přidat filtrování NSaaS třetích stran pro scénáře z větve na internet. Pomocí Azure Virtual WAN můžete vytvořit globální tranzitní síť a hraniční zařízení zabezpečení.

Podporují se následující scénáře:

Dva poskytovatelé zabezpečení v centru

VNet/Branch-to-Internet prostřednictvím poskytovatele partnera pro zabezpečení a ostatní přenosy (mezi paprsky, paprsky a větvemi) přes Azure Firewall.

Jeden poskytovatel v centru

- Veškerý provoz (spoke-to-spoke, spoke-to-branch, branch-to-spoke, VNet/Branch-to-Internet) zabezpečený pomocí Azure Firewall

nebo - Virtuální síť / pobočka k internetu prostřednictvím poskytovatele partnera pro zabezpečení

- Veškerý provoz (spoke-to-spoke, spoke-to-branch, branch-to-spoke, VNet/Branch-to-Internet) zabezpečený pomocí Azure Firewall

Osvědčené postupy pro filtrování internetového provozu v zabezpečených virtuálních centrech

Internetový provoz obvykle zahrnuje webový provoz. Zahrnuje ale také provoz směřující do aplikací SaaS, jako je Microsoft 365 a veřejné služby Azure PaaS, jako je Azure Storage, Azure Sql atd. Toto jsou doporučení osvědčených postupů pro zpracování provozu do těchto služeb:

Zpracování provozu Azure PaaS

K ochraně použijte Azure Firewall, pokud provoz sestává převážně z Azure PaaS a přístup k prostředkům pro vaše aplikace je možné filtrovat pomocí IP adres, plně kvalifikovaných názvů domén, značek služeb nebo značek FQDN.

Partnerské řešení třetí strany ve vašich centrech použijte, pokud váš provoz sestává z přístupu k aplikacím SaaS nebo potřebujete filtrování s podporou uživatelů (například pro úlohy infrastruktury virtuálních klientských počítačů (VDI) nebo potřebujete pokročilé funkce filtrování internetu.

Zpracování přenosů v Microsoftu 365

Ve scénářích umístění globálně distribuovaných větví byste měli přesměrovat provoz Microsoftu 365 přímo ve větvi před odesláním zbývajícího internetového provozu do centra zabezpečeného Azure.

Pro Microsoft 365 je latence a výkon sítě klíčové pro úspěšné uživatelské prostředí. Aby bylo možné dosáhnout těchto cílů s ohledem na optimální výkon a uživatelské prostředí, musí zákazníci implementovat přímý a místní řídicí systém Microsoft 365 před tím, než zvažují směrování zbytku internetového provozu přes Azure.

Principy síťového připojení Microsoftu 365 vyžadují, aby se klíčová síťová připojení Microsoft 365 směrovala místně z uživatelské větve nebo mobilního zařízení a přímo přes internet do nejbližšího bodu přítomnosti sítě Microsoftu.

Připojení Microsoft 365 jsou navíc šifrovaná kvůli ochraně osobních údajů a používají efektivní proprietární protokoly z důvodů výkonu. Díky tomu je nepraktické a působivé podrobovat tato připojení tradičním řešením zabezpečení na úrovni sítě. Z těchto důvodů důrazně doporučujeme, aby zákazníci posílali provoz Microsoftu 365 přímo z poboček a teprve potom odeslali zbytek provozu přes Azure. Microsoft spolupracuje s několika poskytovateli řešení SD-WAN, kteří se integrují s Azure a Microsoftem 365 a usnadňují zákazníkům přímé i místní propojení internetu v Microsoftu 365. Podrobnosti najdete v tématu Co je Azure Virtual WAN?

Další kroky

Nasaďte nabídku partnera pro zabezpečení v zabezpečeném centru pomocí Azure Firewall Manageru.