Povolení kontroly ohrožení zabezpečení pomocí integrovaného skeneru Qualys (zastaralé)

Důležité

Řešení posouzení ohrožení zabezpečení defenderu for Server využívající Qualys je na cestě vyřazení, která je nastavená na dokončení 1. května 2024. Pokud aktuálně používáte integrované posouzení ohrožení zabezpečení využívající Qualys, měli byste naplánovat přechod na řešení kontroly ohrožení zabezpečení Microsoft Defender Správa zranitelností.

Další informace o našem rozhodnutí o sjednocení nabídky posouzení ohrožení zabezpečení s Microsoft Defender Správa zranitelností najdete v tomto blogovém příspěvku.

Projděte si běžné otázky týkající se přechodu na Microsoft Defender Správa zranitelností.

Zákazníci, kteří chtějí dál používat Qualys, to můžou udělat pomocí metody ByOL (Bring Your Own License).

Základní součástí každého programu kybernetického rizika a zabezpečení je identifikace a analýza ohrožení zabezpečení. Defender for Cloud pravidelně kontroluje připojené počítače, aby zajistil, že používají nástroje pro posouzení ohrožení zabezpečení.

Když se zjistí, že počítač nemá nasazené řešení posouzení ohrožení zabezpečení, Defender for Cloud vygeneruje doporučení zabezpečení: Počítače by měly mít řešení posouzení ohrožení zabezpečení. Toto doporučení použijte k nasazení řešení posouzení ohrožení zabezpečení do virtuálních počítačů Azure a hybridních počítačů s podporou Azure Arc.

Defender for Cloud zahrnuje kontrolu ohrožení zabezpečení vašich počítačů. Nepotřebujete licenci Qualys ani účet Qualys – všechno se bez problémů zpracovává v programu Defender for Cloud. Tato stránka obsahuje podrobnosti o tomto skeneru a pokyny k jeho nasazení.

Tip

Integrované řešení posouzení ohrožení zabezpečení podporuje virtuální počítače Azure i hybridní počítače. Pokud chcete nasadit kontrolu posouzení ohrožení zabezpečení do místních a multicloudových počítačů, připojte je nejprve k Azure pomocí Azure Arc, jak je popsáno v Připojení počítačích mimo Azure do Defenderu pro cloud.

Integrované řešení posouzení ohrožení zabezpečení v defenderu for Cloud bez problémů spolupracuje s Azure Arc. Po nasazení Azure Arc se vaše počítače zobrazí v defenderu pro cloud a nevyžaduje se žádný agent Log Analytics.

Pokud nechcete používat posouzení ohrožení zabezpečení využívající Qualys, můžete použít Microsoft Defender Správa zranitelností nebo nasadit řešení BYOL s vlastní licencí Qualys, licencí Rapid7 nebo jiným řešením posouzení ohrožení zabezpečení.

Dostupnost

| Aspekt | Detaily |

|---|---|

| Stav vydání: | Všeobecná dostupnost (GA) |

| Typy počítačů (hybridní scénáře): | |

| Ceny: | Vyžaduje Program Microsoft Defender for Servers Plan 2. |

| Požadované role a oprávnění: | Vlastník (úroveň skupiny prostředků) může skener nasadit. Čtenář zabezpečení může zobrazit zjištění |

| Mraky: |

Přehled integrované kontroly ohrožení zabezpečení

Kontrolu ohrožení zabezpečení, která je součástí programu Microsoft Defender for Cloud, využívá Qualys. Skener Qualys je jedním z předních nástrojů pro identifikaci ohrožení zabezpečení v reálném čase. Je k dispozici pouze v programu Microsoft Defender for Servers. Nepotřebujete licenci Qualys ani účet Qualys – všechno se bez problémů zpracovává v programu Defender for Cloud.

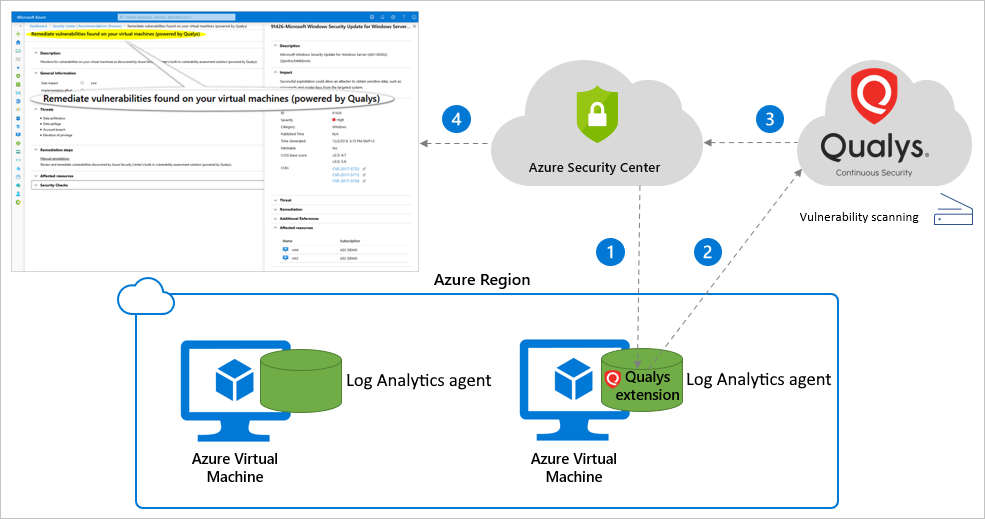

Jak funguje integrovaný skener ohrožení zabezpečení

Rozšíření kontroly ohrožení zabezpečení funguje takto:

Nasazení – Microsoft Defender for Cloud monitoruje vaše počítače a poskytuje doporučení k nasazení rozšíření Qualys na vybraný počítač/s.

Shromážděte informace – rozšíření shromažďuje artefakty a odesílá je k analýze v cloudové službě Qualys v definované oblasti.

Analýza – Cloudová služba Qualys provádí posouzení ohrožení zabezpečení a odesílá svá zjištění do defenderu pro cloud.

Důležité

Abychom zajistili ochranu osobních údajů, důvěrnost a zabezpečení našich zákazníků, nesdílíme podrobnosti o zákaznících s Qualysem. Přečtěte si další informace o standardech ochrany osobních údajů integrovaných v Azure.

Sestava – Zjištění jsou k dispozici v defenderu pro cloud.

Nasazení integrovaného skeneru do azure a hybridních počítačů

Na webu Azure Portal otevřete Defender for Cloud.

V nabídce Defenderu pro cloud otevřete stránku Doporučení .

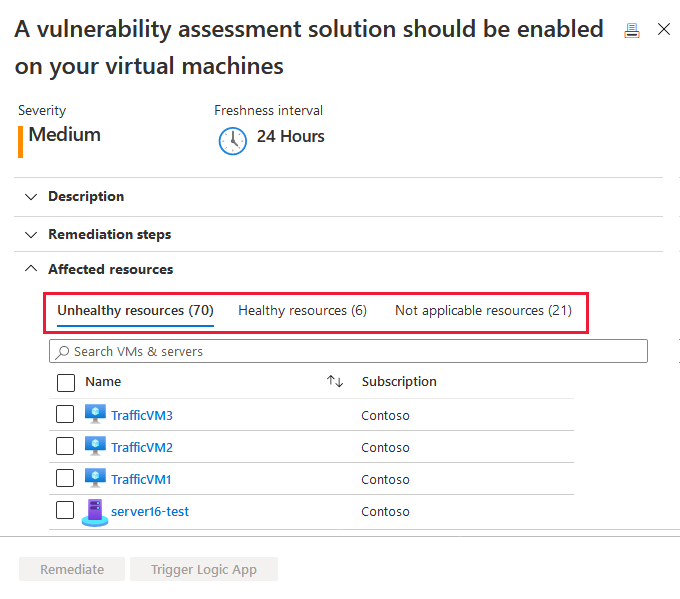

Vyberte doporučené počítače, které by měly mít řešení posouzení ohrožení zabezpečení.

Tip

Počítač je počítač

server16-tests podporou Azure Arc. Pokud chcete nasadit kontrolu posouzení ohrožení zabezpečení do místních a multicloudových počítačů, přečtěte si, Připojení počítače mimo Azure do Defenderu pro cloud.Defender for Cloud bez problémů funguje se službou Azure Arc. Po nasazení Azure Arc se vaše počítače zobrazí v defenderu pro cloud a nevyžaduje se žádný agent Log Analytics.

Vaše počítače se zobrazují v jedné nebo několika následujících skupinách:

- Prostředky v pořádku – Defender for Cloud zjistil řešení posouzení ohrožení zabezpečení spuštěné na těchto počítačích.

- Prostředky , které nejsou v pořádku – Na tyto počítače je možné nasadit rozšíření kontroly ohrožení zabezpečení.

- Nejde použít prostředky – tyto počítače nejsou podporované pro rozšíření kontroly ohrožení zabezpečení.

V seznamu počítačů, které nejsou v pořádku, vyberte ty, které chcete získat řešení posouzení ohrožení zabezpečení, a vyberte Opravit.

Důležité

V závislosti na vaší konfiguraci se tento seznam může zobrazit jinak.

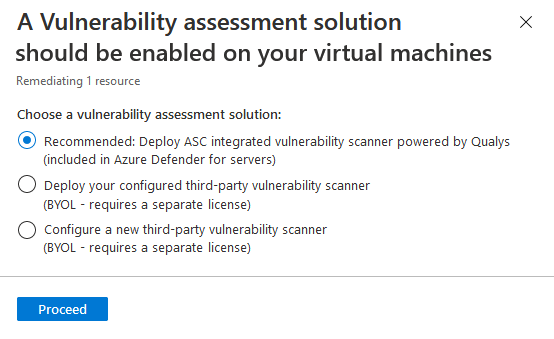

- Pokud nemáte nakonfigurovanou kontrolu ohrožení zabezpečení třetí strany, nebude vám nabídnuta možnost ji nasadit.

- Pokud vybrané počítače nejsou chráněné programem Microsoft Defender for Servers, nebude možnost kontroly ohrožení zabezpečení integrovaná v programu Defender for Cloud dostupná.

Zvolte doporučenou možnost, nasaďte integrovanou kontrolu ohrožení zabezpečení a pokračujte.

Budete požádáni o další potvrzení. Vyberte Opravit.

Rozšíření skeneru se nainstaluje na všechny vybrané počítače během několika minut.

Skenování se spustí automaticky, jakmile se rozšíření úspěšně nasadí. Kontroly se spouštějí každých 12 hodin. Tento interval není možné konfigurovat.

Důležité

Pokud nasazení selže na jednom nebo několika počítačích, ujistěte se, že cílové počítače můžou komunikovat s cloudovou službou Qualys přidáním následujících IP adres do seznamu povolených adres (přes port 443 – výchozí hodnota pro HTTPS):

https://qagpublic.qg3.apps.qualys.com– Datové centrum Qualys v USAhttps://qagpublic.qg2.apps.qualys.eu– Datové centrum Qualys v Evropě

Pokud je váš počítač v oblasti v evropské geografické oblasti Azure (například Evropa, Velká Británie, Německo), budou jeho artefakty zpracovány v evropském datovém centru Qualys. Artefakty pro virtuální počítače umístěné jinde se odesílají do datacentra USA.

Automatizace nasazení ve velkém měřítku

Poznámka:

Všechny nástroje popsané v této části jsou k dispozici v úložišti komunity Defenderu for Cloud. Tady najdete skripty, automatizace a další užitečné prostředky, které můžete použít v rámci nasazení Defenderu pro cloud.

Některé z těchto nástrojů ovlivňují pouze nové počítače připojené po povolení nasazení ve velkém měřítku. Ostatní se také nasazují do existujících počítačů. Můžete kombinovat více přístupů.

Některé ze způsobů, jak automatizovat nasazení ve velkém měřítku integrovaného skeneru:

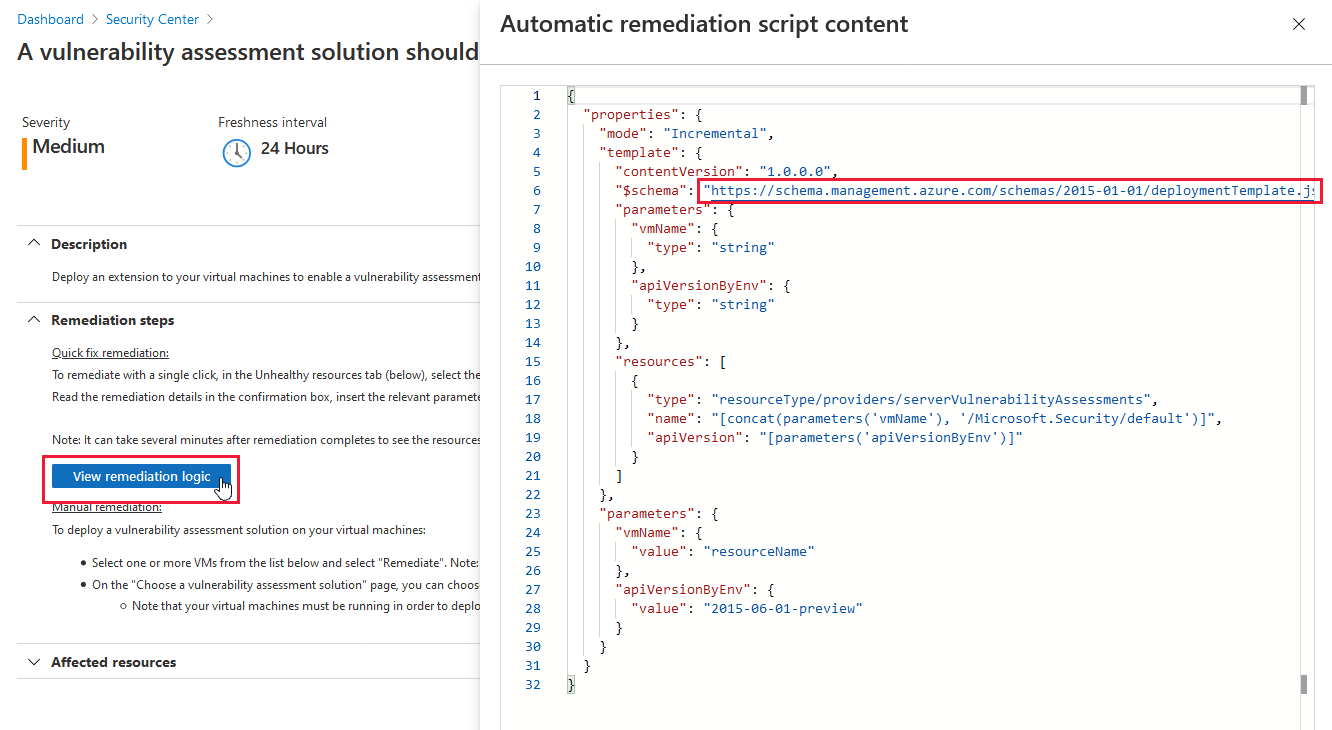

- Azure Resource Manager – Tato metoda je k dispozici z logiky doporučení na webu Azure Portal. Skript pro nápravu obsahuje příslušnou šablonu ARM, kterou můžete použít pro automatizaci:

- Zásady DeployIfNotExists – vlastní zásada pro zajištění, aby všechny nově vytvořené počítače obdržely skener. Vyberte Nasadit do Azure a nastavte relevantní parametry. Tuto zásadu můžete přiřadit na úrovni skupin prostředků, předplatných nebo skupin pro správu.

- Skript PowerShellu – Pomocí

Update qualys-remediate-unhealthy-vms.ps1skriptu nasaďte rozšíření pro všechny virtuální počítače, které nejsou v pořádku. Pokud chcete nainstalovat nové prostředky, automatizujte skript pomocí služby Azure Automation. Skript najde všechny počítače, které nejsou v pořádku zjištěné doporučením, a spustí volání Azure Resource Manageru. - Azure Logic Apps – Sestavte aplikaci logiky založenou na ukázkové aplikaci. Pomocí nástrojů pro automatizaci pracovních postupů v Programu Defender for Cloud aktivujte aplikaci logiky, aby se skener nasadila pokaždé, když se pro prostředek vygeneruje doporučení řešení posouzení ohrožení zabezpečení.

- REST API – Pokud chcete nasadit integrované řešení posouzení ohrožení zabezpečení pomocí rozhraní REST API Defenderu pro cloud, vytvořte požadavek PUT na následující adresu URL a přidejte příslušné ID prostředku:

https://management.azure.com/<resourceId>/providers/Microsoft.Security/serverVulnerabilityAssessments/default?api-Version=2015-06-01-preview

Aktivace kontroly na vyžádání

Kontrolu na vyžádání můžete aktivovat ze samotného počítače pomocí místně nebo vzdáleně spouštěných skriptů nebo objektu zásad skupiny (GPO). Alternativně ji můžete integrovat do nástrojů pro distribuci softwaru na konci úlohy nasazení opravy.

Následující příkazy aktivují kontrolu na vyžádání:

- Počítače s Windows:

REG ADD HKLM\SOFTWARE\Qualys\QualysAgent\ScanOnDemand\Vulnerability /v "ScanOnDemand" /t REG_DWORD /d "1" /f - Počítače s Linuxem:

sudo /usr/local/qualys/cloud-agent/bin/cloudagentctl.sh action=demand type=vm

Další kroky

Defender for Cloud také nabízí analýzu ohrožení zabezpečení pro vaši:

- Databáze SQL – Prozkoumání sestav posouzení ohrožení zabezpečení na řídicím panelu posouzení ohrožení zabezpečení

- Image služby Azure Container Registry – Posouzení ohrožení zabezpečení pro Azure s využitím Microsoft Defender Správa zranitelností