Šifrování pracovních prostorů Azure Synapse Analytics

Tento článek popisuje:

- Šifrování neaktivních uložených dat v pracovních prostorech Synapse Analytics.

- Konfigurace pracovních prostorů Synapse pro povolení šifrování pomocí klíče spravovaného zákazníkem

- Správa klíčů používaných k šifrování dat v pracovních prostorech

Šifrování neaktivních uložených dat

Kompletní řešení Šifrování v klidovém stavu zajišťuje, že se data nikdy neuchovávají v nešifrované podobě. Dvojité šifrování neaktivních uložených dat zmírní hrozby pomocí dvou samostatných vrstev šifrování, které chrání před ohrožením jakékoli jedné vrstvy. Azure Synapse Analytics nabízí druhou vrstvu šifrování dat ve vašem pracovním prostoru pomocí klíče spravovaného zákazníkem. Tento klíč je ve vaší službě Azure Key Vault chráněn, což vám umožňuje převzít vlastnictví správy a obměně klíčů.

První vrstva šifrování pro služby Azure je povolená s klíči spravovanými platformou. Ve výchozím nastavení se neaktivní neaktivní uložená data a disky Azure v účtech Azure Storage automaticky šifrují. Další informace o tom, jak se používá šifrování v Microsoft Azure, najdete v tématu Přehled šifrování Azure.

Poznámka

Některé položky považované za obsah zákazníka, jako jsou názvy tabulek, názvy objektů a názvy indexů, se můžou přenášet v souborech protokolu kvůli podpoře a řešení potíží ze strany Microsoftu.

šifrování Azure Synapse

Tato část vám pomůže lépe pochopit, jak se v pracovních prostorech Synapse povoluje a vynucuje šifrování klíčů spravovaných zákazníkem. Toto šifrování používá existující klíče nebo nové klíče vygenerované v Azure Key Vault. K šifrování všech dat v pracovním prostoru se používá jeden klíč. Pracovní prostory Synapse podporují klíče RSA 2048 a 3072 o velikosti bajtů a klíče RSA-HSM.

Poznámka

Pracovní prostory Synapse nepodporují šifrování pomocí klíčů EC, EC-HSM a oct-HSM.

Data v následujících komponentách Synapse se šifrují pomocí klíče spravovaného zákazníkem nakonfigurovaného na úrovni pracovního prostoru:

- Fondy SQL

- Vyhrazené fondy SQL

- Bezserverové fondy SQL

- Data Explorer fondy

- Fondy Apache Sparku

- Azure Data Factory prostředí Integration Runtime, kanály a datové sady.

Konfigurace šifrování pracovního prostoru

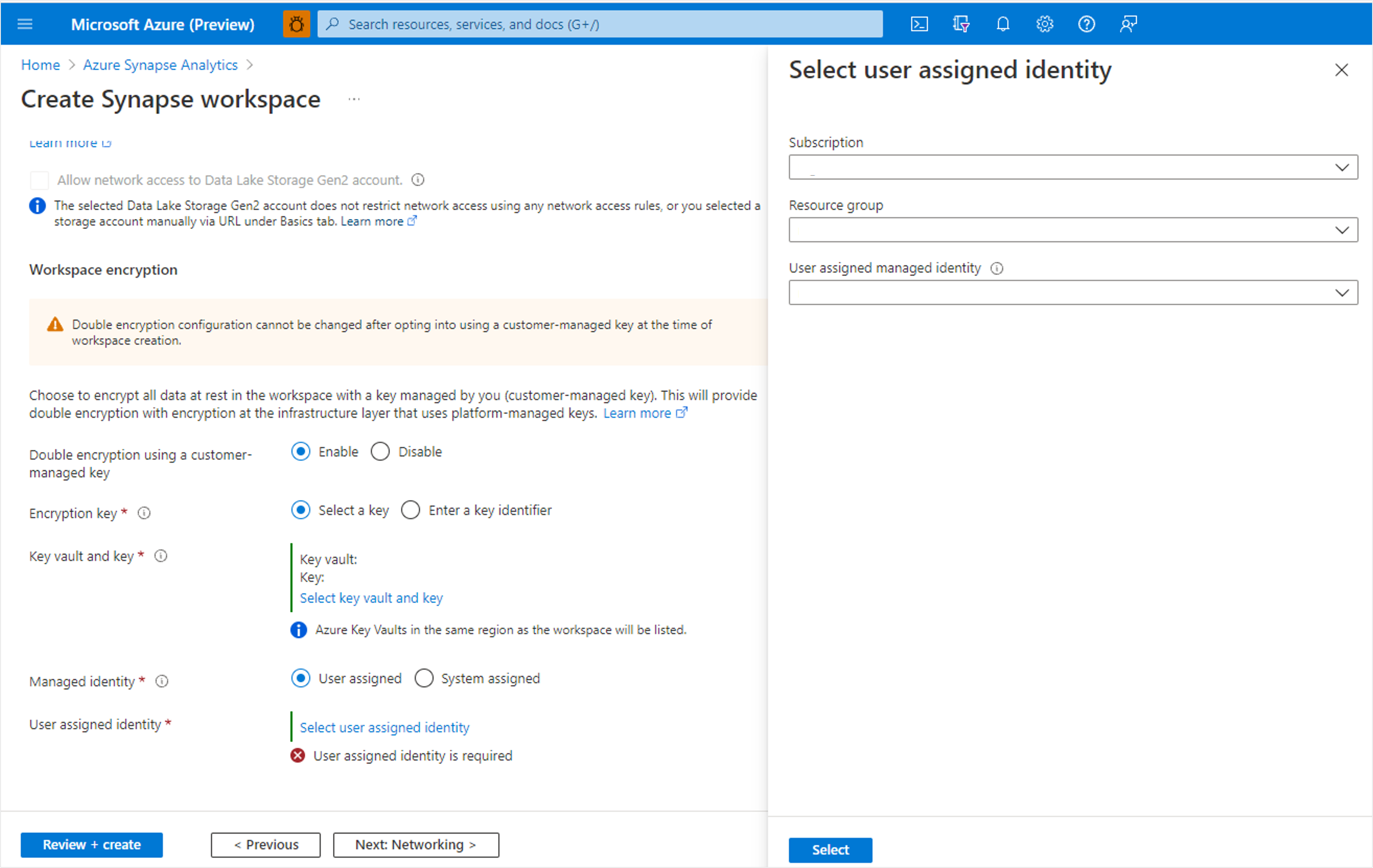

Pracovní prostory je možné nakonfigurovat tak, aby při vytváření pracovního prostoru umožňovaly dvojité šifrování pomocí klíče spravovaného zákazníkem. Při vytváření nového pracovního prostoru povolte dvojité šifrování pomocí klíče spravovaného zákazníkem na kartě Zabezpečení. Můžete zadat identifikátor URI klíče nebo vybrat ze seznamu trezorů klíčů ve stejné oblasti jako pracovní prostor. Samotný Key Vault musí mít povolenou ochranu proti vymazání.

Důležité

Nastavení konfigurace pro dvojité šifrování nelze po vytvoření pracovního prostoru změnit.

Přístup ke klíči a aktivace pracovního prostoru

Model Azure Synapse šifrování s klíči spravovanými zákazníkem zahrnuje pracovní prostor, který přistupuje ke klíčům v Azure Key Vault za účelem šifrování a dešifrování podle potřeby. Klíče jsou přístupné pracovnímu prostoru prostřednictvím zásad přístupu nebo Azure Key Vault RBAC. Při udělování oprávnění prostřednictvím zásad přístupu Azure Key Vault zvolte během vytváření zásad možnost Jen aplikace (vyberte spravovanou identitu pracovních prostorů a nepřidávejte ji jako autorizovanou aplikaci).

Spravovaná identita pracovního prostoru musí mít udělená oprávnění, která potřebuje k trezoru klíčů, aby bylo možné pracovní prostor aktivovat. Tento fázovaný přístup k aktivaci pracovního prostoru zajišťuje šifrování dat v pracovním prostoru pomocí klíče spravovaného zákazníkem. Šifrování je možné povolit nebo zakázat pro jednotlivé vyhrazené fondy SQL. U každého vyhrazeného fondu není ve výchozím nastavení povoleno šifrování.

Použití spravované identity přiřazené uživatelem

Pracovní prostory je možné nakonfigurovat tak, aby pro přístup ke klíči spravovanému zákazníkem uloženému v Azure Key Vault používaly spravovanou identitu přiřazenou uživatelem. Nakonfigurujte spravovanou identitu přiřazenou uživatelem, abyste se vyhnuli fázované aktivaci pracovního prostoru Azure Synapse při použití dvojitého šifrování s klíči spravovanými zákazníkem. K přiřazení spravované identity přiřazené uživatelem k pracovnímu prostoru Azure Synapse se vyžaduje předdefinovaná role Přispěvatel spravovaných identit.

Poznámka

Spravovanou identitu přiřazenou uživatelem není možné nakonfigurovat pro přístup ke klíči spravovanému zákazníkem, když se Azure Key Vault nachází za bránou firewall.

Oprávnění

K šifrování nebo dešifrování neaktivních uložených dat musí mít spravovaná identita následující oprávnění. Podobně platí, že pokud k vytvoření nového klíče používáte šablonu Resource Manager, musí mít parametr keyOps šablony následující oprávnění:

- WrapKey (pro vložení klíče do Key Vault při vytváření nového klíče)

- UnwrapKey (pro získání klíče pro dešifrování)

- Získání (čtení veřejné části klíče)

Aktivace pracovního prostoru

Pokud během vytváření pracovního prostoru nenakonfigurujete spravovanou identitu přiřazenou uživatelem pro přístup ke klíčům spravovaným zákazníkem, zůstane váš pracovní prostor ve stavu Čekání na vyřízení, dokud nebude aktivace úspěšná. Aby bylo možné plně využívat všechny funkce, musí být pracovní prostor aktivovaný. Nový vyhrazený fond SQL můžete například vytvořit až po úspěšné aktivaci. Udělte spravované identitě pracovního prostoru přístup k trezoru klíčů a vyberte aktivační odkaz v pracovním prostoru Azure Portal banneru. Po úspěšném dokončení aktivace je váš pracovní prostor připravený k použití s jistotou, že všechna data v něm jsou chráněná klíčem spravovaným zákazníkem. Jak už jsme uvedli, trezor klíčů musí mít povolenou ochranu před vymazáním, aby aktivace byla úspěšná.

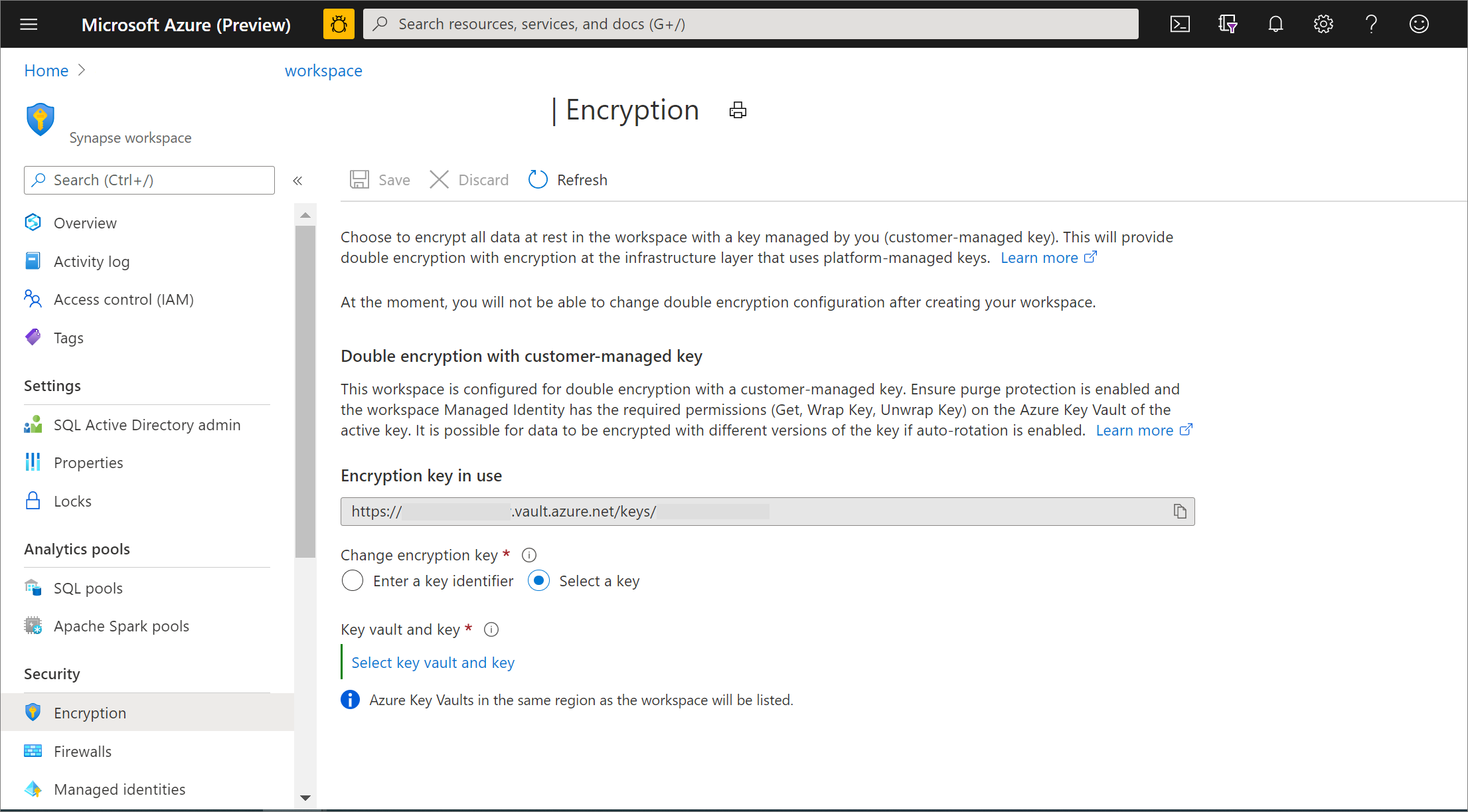

Správa klíče pracovního prostoru spravovaného zákazníkem

Klíč spravovaný zákazníkem, který se používá k šifrování dat, můžete změnit na stránce Šifrování v Azure Portal. I tady můžete zvolit nový klíč pomocí identifikátoru klíče nebo vybrat trezory klíčů, ke kterým máte přístup ve stejné oblasti jako pracovní prostor. Pokud zvolíte klíč v jiném trezoru klíčů, než který jste použili dříve, udělte identitě spravované pracovním prostorem oprávnění Get, Wrap a Unwrap pro nový trezor klíčů. Pracovní prostor ověří přístup k novému trezoru klíčů a všechna data v pracovním prostoru se znovu zašifrují pomocí nového klíče.

Důležité

Při změně šifrovacího klíče pracovního prostoru klíč zachovejte, dokud ho v pracovním prostoru nenahradíte novým klíčem. To umožňuje dešifrovat data pomocí starého klíče předtím, než se znovu zašifrují pomocí nového klíče.

Zásady služby Azure Key Vault pro automatickou pravidelnou obměnu klíčů nebo akce s klíči můžou vést k vytvoření nových verzí klíčů. Všechna data v pracovním prostoru můžete znovu zašifrovat pomocí nejnovější verze aktivního klíče. Pokud chcete znovu zašifrovat, změňte klíč v Azure Portal na dočasný klíč a pak přepněte zpět na klíč, který chcete použít k šifrování. Pokud chcete například aktualizovat šifrování dat pomocí nejnovější verze aktivního klíče Key1, změňte klíč spravovaný zákazníkem pracovního prostoru na dočasný klíč Key2. Počkejte na dokončení šifrování pomocí klíče Key2. Pak přepněte pracovní prostor klíč spravovaný zákazníkem zpět na Klíč1 v pracovním prostoru se znovu zašifruje pomocí nejnovější verze klíče Key1.

Poznámka

Azure Synapse Analytics automaticky znovu nešifruje data při vytváření nových verzí klíčů. Pokud chcete zajistit konzistenci pracovního prostoru, vynuťte opětovné šifrování dat pomocí výše uvedeného postupu.

Transparentní šifrování dat SQL s využitím klíčů spravovaných službou

Transparentní šifrování dat SQL (TDE) je k dispozici pro vyhrazené fondy SQL v pracovních prostorech , které nemají povolené dvojité šifrování. V tomto typu pracovního prostoru se klíč spravovaný službou používá k zajištění dvojitého šifrování dat ve vyhrazených fondech SQL. Transparentní šifrování dat s klíčem spravovaným službou je možné povolit nebo zakázat pro jednotlivé vyhrazené fondy SQL.

Rutiny pro Azure SQL Database a Azure Synapse

Pokud chcete transparentní šifrování dat nakonfigurovat prostřednictvím PowerShellu, musíte být připojení jako vlastník Azure, přispěvatel nebo správce zabezpečení SQL.

Pro Azure Synapse pracovního prostoru použijte následující rutiny.

| Rutina | Popis |

|---|---|

| Set-AzSynapseSqlPoolTransparentDataEncryption | Povolí nebo zakáže transparentní šifrování dat pro fond SQL. |

| Get-AzSynapseSqlPoolTransparentDataEncryption | Získá transparentní stav šifrování dat pro fond SQL. |

| New-AzSynapseWorkspaceKey | Přidá do pracovního prostoru klíč Key Vault. |

| Get-AzSynapseWorkspaceKey | Získá klíče Key Vault pro pracovní prostor. |

| Update-AzSynapseWorkspace | Nastaví ochranu transparentního šifrování dat pro pracovní prostor. |

| Get-AzSynapseWorkspace | Získá transparentní ochranu šifrování dat. |

| Remove-AzSynapseWorkspaceKey | Odebere klíč Key Vault z pracovního prostoru. |