Kurz: Zjišťování a správa stínového IT

Když se správcům IT zobrazí dotaz, kolik cloudových aplikací si myslí, že zaměstnanci používají v průměru 30 nebo 40, když ve skutečnosti průměrně používají více než 1 000 samostatných aplikací, které používají zaměstnanci ve vaší organizaci. Stínové IT vám pomůže zjistit a identifikovat, které aplikace se používají a jaká je vaše úroveň rizika. 80 % zaměstnanců používá neschvalované aplikace, které nikdo nekontroloval, a nemusí být kompatibilní s vašimi zásadami zabezpečení a dodržování předpisů. A protože vaši zaměstnanci mají přístup k vašim prostředkům a aplikacím mimo vaši podnikovou síť, už nestačí mít pravidla a zásady pro brány firewall.

V tomto kurzu se dozvíte, jak pomocí Cloud Discovery zjistit, které aplikace se používají, prozkoumat riziko těchto aplikací, nakonfigurovat zásady pro identifikaci nových rizikových aplikací, které se používají, a zrušit jejich schválení, aby se tyto aplikace nativně blokovaly pomocí proxy serveru nebo zařízení brány firewall.

Tip

Defender for Cloud Apps ve výchozím nastavení nemůže zjišťovat aplikace, které nejsou v katalogu.

Pokud chcete zobrazit data Defenderu for Cloud Apps pro aplikaci, která momentálně není v katalogu, doporučujeme zkontrolovat náš plán nebo vytvořit vlastní aplikaci.

Zjišťování a správa stínového IT ve vaší síti

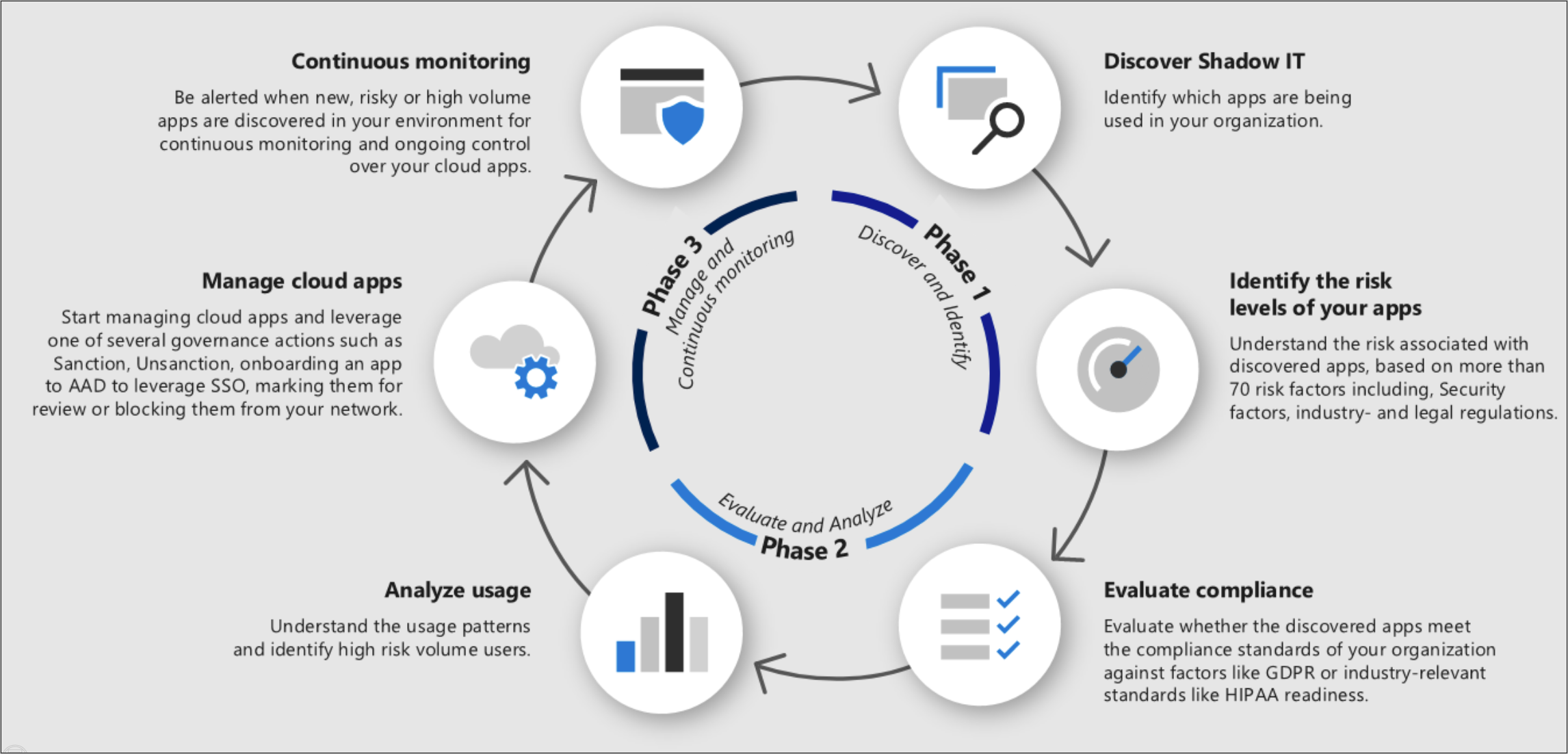

Tento proces použijte k zavedení Stínového IT Cloud Discovery ve vaší organizaci.

Fáze 1: Zjišťování a identifikace stínového IT

Zjišťování stínového IT: Identifikujte stav zabezpečení vaší organizace spuštěním Cloud Discovery ve vaší organizaci, abyste zjistili, co se ve skutečnosti děje ve vaší síti. Další informace najdete v tématu Nastavení cloud discovery. To lze provést pomocí některé z následujících metod:

Začněte rychle pracovat s Cloud Discovery integrací s Microsoft Defenderem for Endpoint. Tato nativní integrace umožňuje okamžitě začít shromažďovat data o cloudovém provozu na vašich zařízeních s Windows 10 a Windows 11 v síti i mimo síť.

Pokud chcete pokrytí na všech zařízeních připojených k síti, je důležité nasadit kolektor protokolů Defenderu for Cloud Apps na brány firewall a další proxy servery, abyste mohli shromažďovat data z koncových bodů a odesílat je do Defenderu for Cloud Apps pro analýzu.

Integrujte Defender for Cloud Apps s vaším proxy serverem. Defender for Cloud Apps se nativně integruje s některými proxy servery třetích stran, včetně Zscaler.

Vzhledem k tomu, že se zásady liší mezi skupinami uživatelů, oblastmi a obchodními skupinami, můžete pro každou z těchto jednotek vytvořit vyhrazenou sestavu stínového IT. Další informace najdete v tématu Vytváření vlastních průběžných sestav.

Teď, když je Cloud Discovery spuštěný ve vaší síti, se podívejte na průběžné sestavy, které se generují, a podívejte se na řídicí panel Cloud Discovery, abyste získali úplný přehled o tom, které aplikace se ve vaší organizaci používají. Je vhodné se na ně podívat podle kategorií, protože často zjistíte, že neschválené aplikace se používají pro legitimní pracovní účely, které nebyly schváleny schválenou aplikací.

Identifikujte úrovně rizik vašich aplikací: Pomocí katalogu Defender for Cloud Apps se ponořte hlouběji do rizik spojených s jednotlivými zjištěnými aplikacemi. Katalog defenderu pro cloudovou aplikaci zahrnuje více než 31 000 aplikací, které se hodnotí pomocí více než 90 rizikových faktorů. Rizikové faktory začínají od obecných informací o aplikaci (kde je ústředí aplikace, kdo je vydavatelem) a prostřednictvím bezpečnostních opatření a kontrolních mechanismů (podpora šifrování neaktivních uložených dat poskytuje protokol auditu aktivit uživatelů). Další informace naleznete v tématu Práce s rizikovým skóre,

Na portálu Microsoft Defender v části Cloud Apps vyberte Cloud Discovery. Pak přejděte na kartu Zjištěné aplikace . Vyfiltrujte seznam aplikací zjištěných ve vaší organizaci podle rizikových faktorů, kterých vás zajímají. Pomocí rozšířených filtrů můžete například najít všechny aplikace s rizikovým skóre nižším než 8.

Pokud chcete získat další informace o dodržování předpisů, můžete přejít k podrobnostem aplikace tak, že vyberete název aplikace a pak vyberete kartu Informace , abyste zobrazili podrobnosti o bezpečnostních faktorech aplikace.

Fáze 2: Vyhodnocení a analýza

Vyhodnocení dodržování předpisů: Zkontrolujte, jestli jsou aplikace certifikované jako vyhovující standardům vaší organizace, jako je HIPAA nebo SOC2.

Na portálu Microsoft Defender v části Cloud Apps vyberte Cloud Discovery. Pak přejděte na kartu Zjištěné aplikace . Vyfiltrujte seznam aplikací zjištěných ve vaší organizaci podle rizikových faktorů dodržování předpisů, kterých vás zajímají. Pomocí navrhovaného dotazu můžete například vyfiltrovat nekompatibilní aplikace.

Když vyberete název aplikace a pak vyberete kartu Informace , zobrazí se podrobnosti o rizikových faktorech dodržování předpisů aplikace.

Analýza využití: Teď, když víte, jestli chcete, aby se aplikace používala ve vaší organizaci, chcete zjistit, jak a kdo ji používá. Pokud se ve vaší organizaci používá jenom omezeným způsobem, možná je to v pořádku, ale možná pokud se jeho použití rozrůstá, budete o tom chtít dostávat oznámení, abyste se mohli rozhodnout, jestli chcete aplikaci zablokovat.

Na portálu Microsoft Defender v části Cloud Apps vyberte Cloud Discovery. Pak přejděte na kartu Zjištěné aplikace a pak přejděte k podrobnostem výběrem konkrétní aplikace, kterou chcete prozkoumat. Na kartě Využití zjistíte, kolik aktivních uživatelů aplikaci používá a kolik provozu generuje. To vám už může poskytnout dobrý přehled o tom, co se děje s aplikací. Pokud chcete zjistit, kdo konkrétně aplikaci používá, můžete přejít k podrobnostem výběrem možnosti Celkový počet aktivních uživatelů. Tento důležitý krok vám může poskytnout relevantní informace, například pokud zjistíte, že všichni uživatelé konkrétní aplikace jsou z marketingového oddělení, je možné, že je pro tuto aplikaci potřeba nějaký podnik a jestli byste s nimi měli před blokováním mluvit o nějaké alternativě.

Ponořte se ještě hlouběji při zkoumání použití zjištěných aplikací. Projděte si subdomény a zdroje informací o konkrétních aktivitách, přístupu k datům a využití prostředků ve vašich cloudových službách. Další informace najdete v tématu Podrobné informace o zjištěných aplikacích a zjišťování prostředků a vlastních aplikací.

Identifikace alternativních aplikací: Pomocí katalogu cloudových aplikací identifikujte bezpečnější aplikace, které dosáhnou podobných obchodních funkcí jako zjištěné rizikové aplikace, ale vyhovují zásadám vaší organizace. Můžete to udělat pomocí rozšířených filtrů k vyhledání aplikací ve stejné kategorii, která se schází s různými bezpečnostními prvky.

Fáze 3: Správa aplikací

Správa cloudových aplikací: Defender for Cloud Apps vám pomůže s procesem správy používání aplikací ve vaší organizaci. Po identifikaci různých vzorů a chování používaných ve vaší organizaci můžete vytvořit nové značky vlastních aplikací, abyste mohli každou aplikaci klasifikovat podle jejího obchodního stavu nebo odůvodnění. Tyto značky se pak dají použít pro konkrétní účely monitorování, například identifikovat vysoký provoz, který bude do aplikací označených jako rizikové aplikace cloudového úložiště. Značky aplikací je možné spravovat v rámci značek aplikace> Cloud Discovery>pro Nastavení Cloud Apps.> Tyto značky pak můžete později použít k filtrování na stránkách Cloud Discovery a vytváření zásad pomocí nich.

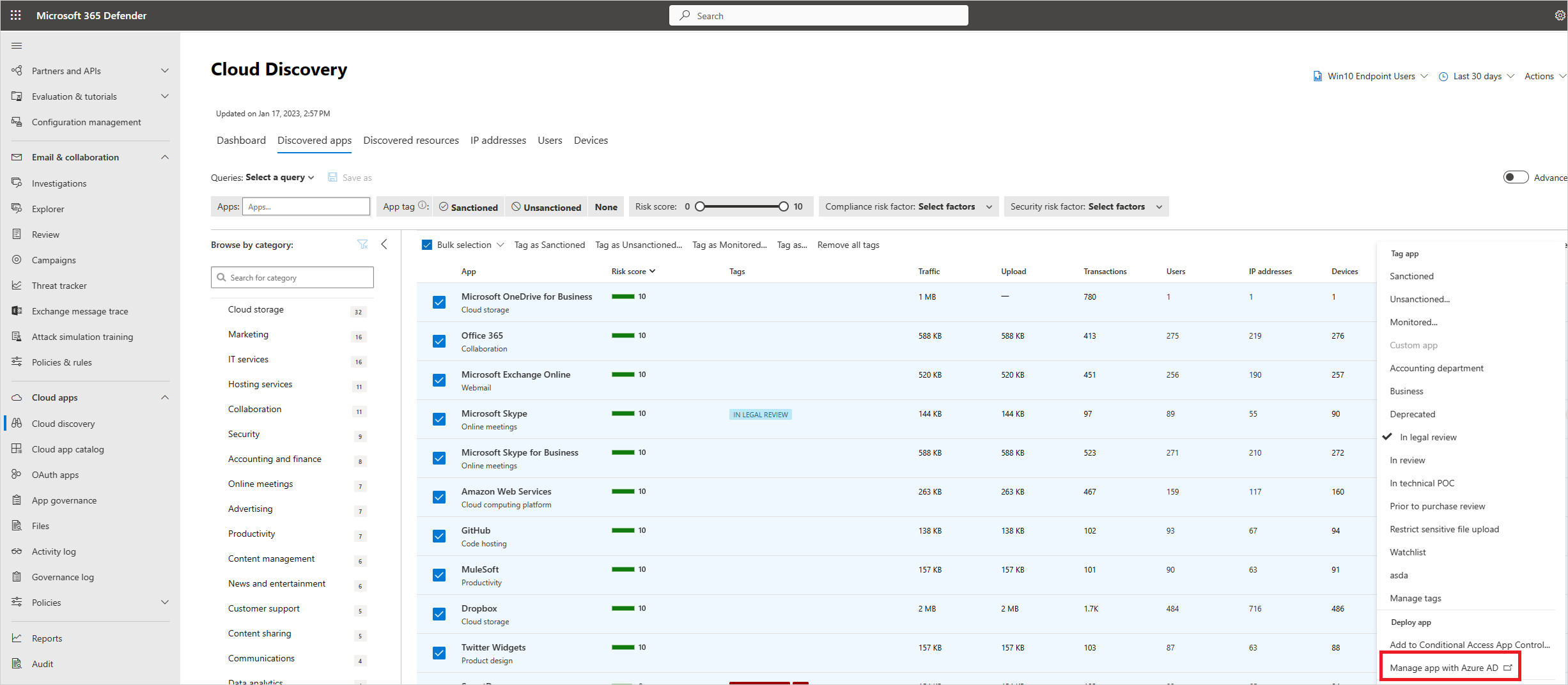

Správa zjištěných aplikací pomocí Galerie Microsoft Entra: Defender for Cloud Apps používá také nativní integraci s ID Microsoft Entra, abyste mohli spravovat zjištěné aplikace v Galerii Microsoft Entra. U aplikací, které se už zobrazují v Galerii Microsoft Entra, můžete použít jednotné přihlašování a spravovat aplikaci pomocí Microsoft Entra ID. Uděláte to tak, že na řádku, na kterém se zobrazí příslušná aplikace, zvolíte tři tečky na konci řádku a pak zvolíte Spravovat aplikaci pomocí Microsoft Entra ID.

Průběžné monitorování: Teď, když jste důkladně prozkoumali aplikace, můžete chtít nastavit zásady, které monitorují aplikace a poskytují kontrolu podle potřeby.

Teď je čas vytvořit zásady, abyste se mohli automaticky upozornit, když se stane něco, o čem máte obavy. Můžete například chtít vytvořit zásadu zjišťování aplikací, která vám umožní zjistit, kdy dochází ke špičkě stahování nebo provozu z aplikace, o kterou máte zájem. Abyste toho dosáhli, měli byste povolit neobvyklé chování v zásadách zjištěných uživatelů, kontrole dodržování předpisů aplikací cloudového úložiště a nové rizikové aplikaci. Zásady byste také měli nastavit tak, aby vás e-mailem upozorňují. Další informace najdete v referenčních informacích k šablonám zásad, další informace o zásadách Cloud Discovery a konfiguraci zásad zjišťování aplikací.

Podívejte se na stránku upozornění a pomocí filtru typů zásad se podívejte na výstrahy zjišťování aplikací. U aplikací, které byly spárovány zásadami zjišťování aplikací, doporučujeme provést rozšířené šetření, abyste se dozvěděli více o obchodním odůvodnění používání aplikace, například kontaktováním uživatelů aplikace. Potom zopakujte kroky ve fázi 2 a vyhodnoťte riziko aplikace. Pak určete další kroky pro aplikaci, ať už ho v budoucnu schválíte, nebo ho chcete zablokovat při příštím přístupu uživatele, v takovém případě byste ji měli označit jako neschválené, aby bylo možné ho zablokovat pomocí brány firewall, proxy serveru nebo zabezpečené webové brány. Další informace najdete v tématu Integrace s Microsoft Defenderem for Endpoint, integrace s Zscaler, integrace s iboss a blokování aplikací exportováním blokového skriptu.

Fáze 4: Rozšířené generování sestav zjišťování stínového IT

Kromě možností vytváření sestav dostupných v Defenderu pro Cloud Apps můžete integrovat protokoly Cloud Discovery do Microsoft Sentinelu pro další šetření a analýzu. Jakmile jsou data v Microsoft Sentinelu, můžete je zobrazit na řídicích panelech, spouštět dotazy pomocí dotazovacího jazyka Kusto, exportovat dotazy do Microsoft Power BI, integrovat s jinými zdroji a vytvářet vlastní upozornění. Další informace najdete v tématu Integrace služby Microsoft Sentinel.

Fáze 5: Kontrola schválených aplikací

Pokud chcete povolit řízení aplikací prostřednictvím rozhraní API, připojte aplikace přes rozhraní API pro průběžné monitorování.

Chraňte aplikace pomocí řízení podmíněného přístupu k aplikacím.

Povaha cloudových aplikací znamená, že se aktualizují každý den a nové aplikace se zobrazují neustále. Z tohoto důvodu zaměstnanci neustále používají nové aplikace a je důležité sledovat a kontrolovat a aktualizovat zásady, kontrolovat, které aplikace používají vaši uživatelé, a také jejich vzorce používání a chování. Vždy můžete přejít na řídicí panel Cloud Discovery a zjistit, jaké nové aplikace se používají, a podle pokynů v tomto článku znovu zkontrolujte, jestli jsou vaše organizace a vaše data chráněná.

Další kroky

Pokud narazíte na nějaké problémy, jsme tady, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu k problému s produktem, otevřete lístek podpory.

Další informace

- Vyzkoušejte si naši interaktivní příručku: Zjišťování a správa využití cloudových aplikací pomocí Microsoft Defenderu pro Cloud Apps