Kurz: Zkoumání rizikových uživatelů

Týmy pro provoz zabezpečení jsou vyzvány k monitorování aktivity uživatelů, podezřelého nebo jiného rozsahu, a to ve všech dimenzích útoku identit pomocí několika řešení zabezpečení, která se často nepřipojí. Zatímco řada společností má nyní týmy proaktivního vyhledávání, které aktivně identifikují hrozby ve svých prostředích, může být obtížné vědět, co hledat v obrovském množství dat. Microsoft Defender for Cloud Apps to teď zjednodušuje tím, že odloží nutnost vytvářet složitá pravidla korelace a umožňuje hledat útoky, které se probírají napříč cloudovou a místní sítí.

Microsoft Defender for Cloud Apps vám pomůže zaměřit se na identitu uživatele, která poskytuje analýzu chování entit uživatelů (UEBA) v cloudu. Můžete ho rozšířit do místního prostředí integrací s Microsoft Defenderem for Identity. Po integraci se službou Defender for Identity získáte také kontext kolem identity uživatele z jeho nativní integrace se službou Active Directory.

Ať už je trigger výstrahou, kterou vidíte na řídicím panelu Defender for Cloud Apps, nebo jestli máte informace ze služby zabezpečení třetí strany, spusťte šetření z řídicího panelu Defender for Cloud Apps, abyste se podrobně podívali na rizikové uživatele.

V tomto kurzu se dozvíte, jak pomocí Defenderu for Cloud Apps prozkoumat rizikové uživatele:

Zvýšení skóre priority šetření – časová osa vyřazení

Do července 2024 postupně vyřazujeme podporu "Zvýšení skóre priority šetření" z Programu Microsoft Defender for Cloud Apps.

Po pečlivé analýze a zvážení jsme se rozhodli ji vyřadit z důvodu vysoké míry falešně pozitivních výsledků spojených s tímto upozorněním, které jsme zjistili, nepřispívá efektivně k celkovému zabezpečení vaší organizace.

Náš výzkum ukázal, že tato funkce nepřidávala významnou hodnotu a nebyla v souladu s naším strategickým zaměřením na poskytování vysoce kvalitních a spolehlivých řešení zabezpečení.

Zavázali jsme se neustále zlepšovat naše služby a zajistit, aby splňovaly vaše potřeby a očekávání.

Pro ty, kteří chtějí pokračovat v používání této výstrahy, doporučujeme použít vyhrazený dotaz "Advanced Hunting":

let time_back = 1d;

let last_seen_threshold = 30;

// the number of days which the resource is considered to be in use by the user lately, and therefore not indicates anomaly resource usage

// anomaly score based on LastSeenForUser column in CloudAppEvents table

let last_seen_scores =

CloudAppEvents

| where Timestamp > ago(time_back)

| where isnotempty(LastSeenForUser)

| mv-expand LastSeenForUser

| extend resource = tostring(bag_keys(LastSeenForUser)[0])

| extend last_seen = LastSeenForUser[resource]

| where last_seen < 0 or last_seen > last_seen_threshold

// score is calculated as the number of resources which were never seen before or breaching the chosen threshold

| summarize last_seen_score = dcount(resource) by ReportId, AccountId;

// anomaly score based on UncommonForUser column in CloudAppEvents table

let uncommonality_scores =

CloudAppEvents

| where Timestamp > ago(time_back)

| where isnotempty(UncommonForUser)

| extend uncommonality_score = array_length(UncommonForUser)

// score is calculated as the number of uncommon resources on the event

| project uncommonality_score, ReportId, AccountId;

last_seen_scores | join kind=innerunique uncommonality_scores on ReportId and AccountId

| project-away ReportId1, AccountId1

| extend anomaly_score = last_seen_score + uncommonality_score

// joined scores

- Tento dotaz je návrh, použijte ho jako šablonu a upravte podle svých potřeb.

Vysvětlení skóre priority šetření

Skóre priority šetření je skóre Defenderu for Cloud Apps, které každému uživateli dává vědět, jak rizikový uživatel je relativní vzhledem k ostatním uživatelům ve vaší organizaci.

Pomocí skóre priority šetření určete, kteří uživatelé se mají nejprve prošetřit. Defender for Cloud Apps vytváří profily uživatelů pro každého uživatele na základě analýz, které zabírají čas, partnerské skupiny a očekávané aktivity uživatelů. Aktivita, která je neobvyklá pro směrný plán uživatele, se vyhodnotí a vyhodnotí a vyhodnotí. Po dokončení vyhodnocování se proprietární dynamické výpočty partnerského vztahu Microsoftu a strojové učení spouští na aktivitách uživatelů, aby vypočítaly prioritu šetření pro každého uživatele.

Skóre priority vyšetřování vám poskytuje možnost detekovat jak škodlivé účastníky programu Insider, tak externí útočníci, kteří se v organizacích pohybují později, aniž by museli spoléhat na standardní deterministické detekce.

Skóre priority šetření je založeno na výstrahách zabezpečení, neobvyklých aktivitách a potenciálním dopadu na obchodní a assety související s každým uživatelem, abyste mohli posoudit, jak naléhavé je prozkoumat jednotlivé uživatele.

Pokud vyberete hodnotu skóre pro výstrahu nebo aktivitu, můžete zobrazit důkazy, které vysvětlují, jak Defender for Cloud Apps aktivitu hodnotil.

Každý uživatel Microsoft Entra má skóre priority dynamického šetření, které se neustále aktualizuje na základě nedávného chování a dopadu vytvořeného z dat vyhodnocovaných z Defenderu pro identity a Defenderu pro Cloud Apps. Teď můžete okamžitě pochopit, kdo jsou skutečnými nejrizikými uživateli, filtrováním podle skóre priority šetření, přímo ověřit, jaký je jejich obchodní dopad, a prozkoumat všechny související aktivity – ať už jsou ohrožené, exfiltrují data nebo fungují jako vnitřní hrozby.

Defender for Cloud Apps používá k měření rizika následující:

Vyhodnocování výstrah

Skóre výstrah představuje potenciální dopad konkrétní výstrahy na každého uživatele. Vyhodnocování výstrah je založené na závažnosti, dopadu na uživatele, oblíbenosti výstrah mezi uživateli a na všech entitách v organizaci.Bodování aktivit

Skóre aktivity určuje pravděpodobnost konkrétního uživatele provádějícího konkrétní aktivitu na základě chování uživatele a jejich partnerských vztahů. Aktivity identifikované jako nejnormální obdrží nejvyšší skóre.

Fáze 1: Připojení aplikacím, které chcete chránit

- Připojení alespoň jednu aplikaci do Programu Microsoft Defender for Cloud Apps pomocí Konektory rozhraní API Doporučujeme začít propojením Microsoftu 365.

- Připojení dalších aplikací, které používají proxy server k dosažení řízení podmíněného přístupu k aplikacím.

Fáze 2: Identifikace nejčastějších rizikových uživatelů

Pokud chcete zjistit, kdo jsou vaši nejrizivější uživatelé v Defenderu for Cloud Apps:

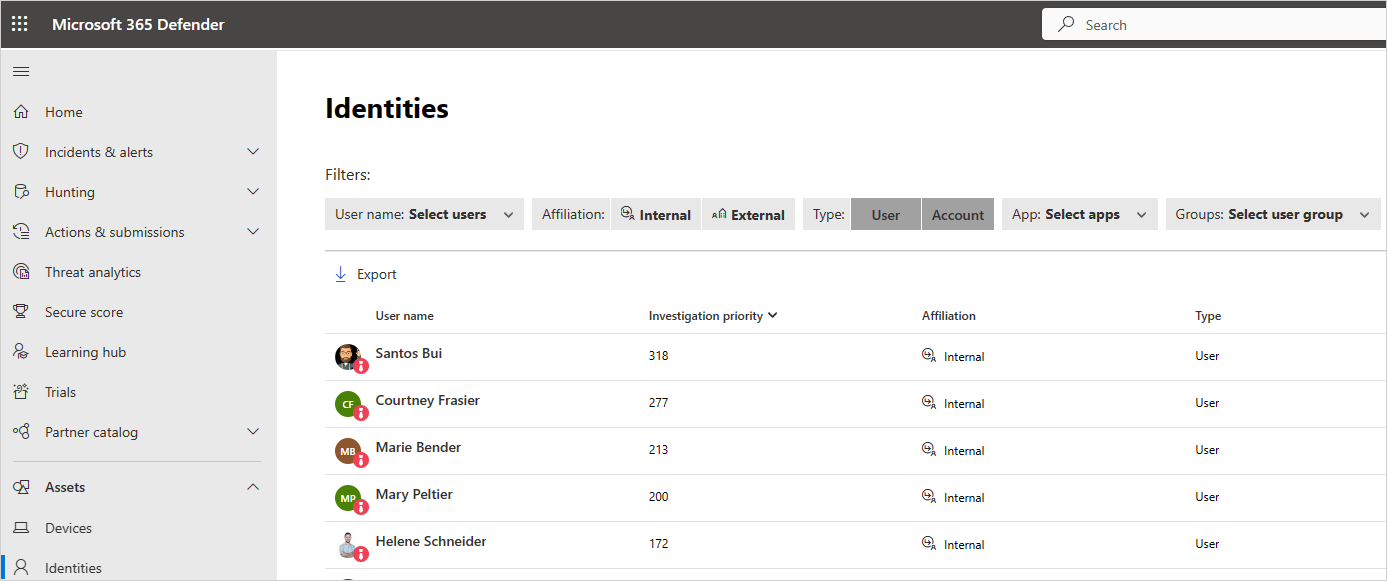

Na portálu Microsoft Defender v části Prostředky vyberte Identity. Seřaďte tabulku podle priority šetření. Pak jeden po druhém přejděte na stránku uživatele a prozkoumejte je.

Číslo priority šetření, které se nachází vedle uživatelského jména, je součet všech rizikových aktivit uživatele za poslední týden.

Vyberte tři tečky napravo od uživatele a zvolte Zobrazit stránku Uživatele.

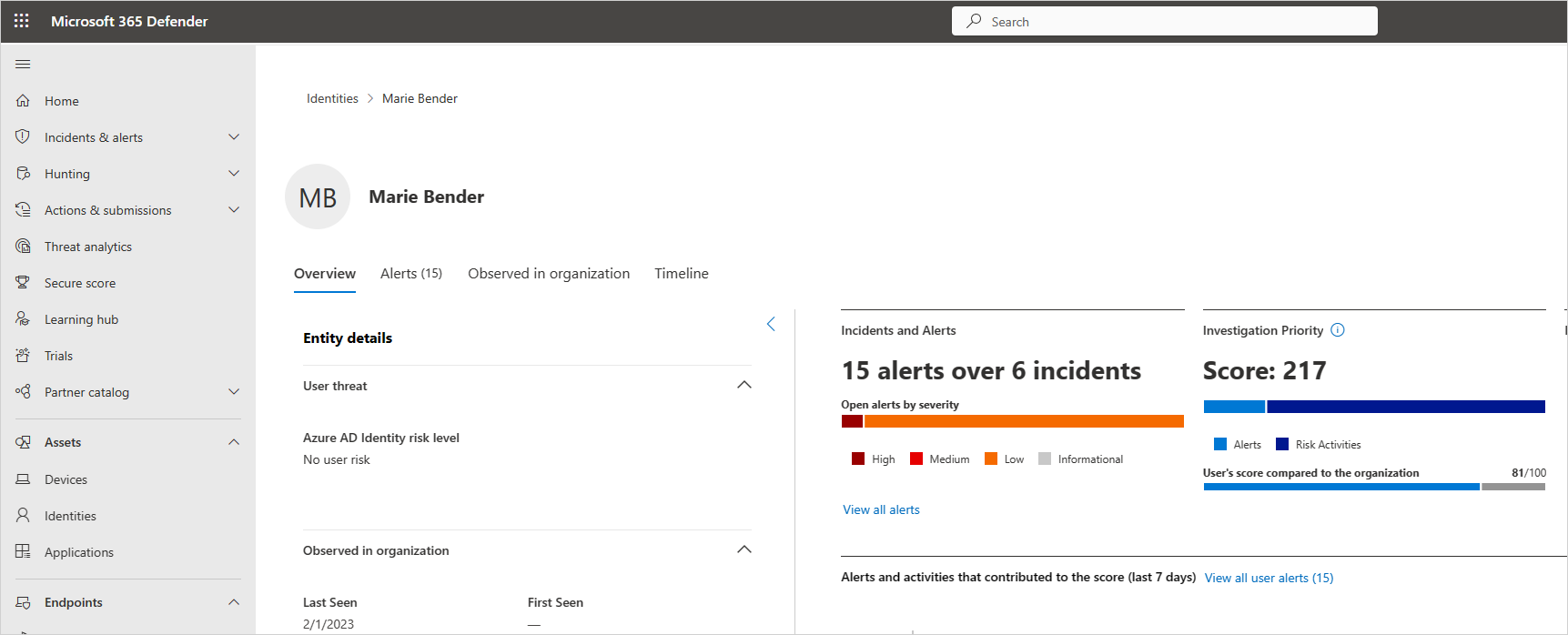

Projděte si informace na stránce Uživatel, abyste získali přehled o uživateli a zjistili, jestli existují body, ve kterých uživatel prováděl aktivity, které byly pro daného uživatele neobvyklé nebo byly provedeny v neobvyklé době. Skóre uživatele v porovnání s organizací představuje, ve kterém percentilu se uživatel nachází na základě jejich hodnocení ve vaší organizaci – jak vysoká je na seznamu uživatelů, které byste měli prozkoumat vzhledem k ostatním uživatelům ve vaší organizaci. Číslo bude červené, pokud je uživatel v 90. percentilu rizikových uživatelů ve vaší organizaci nebo vyšší.

Stránka Uživatel vám pomůže zodpovědět otázky:Kdo je uživatel?

V levém podokně najdete informace o tom, kdo je uživatel a co o něm znáte. V tomto podokně najdete informace o roli uživatele ve vaší společnosti a jeho oddělení. Je uživatel technik DevOps, který často provádí neobvyklé aktivity jako součást své práce? Je uživatel nespokojeným zaměstnancem, který se právě dostal za povýšení?Je uživatel rizikový?

Podívejte se do horní části pravého podokna, abyste věděli, jestli stojí za to prozkoumat uživatele. Jaké je rizikové skóre zaměstnance?Jaké riziko představuje uživatel ve vaší organizaci?

Podívejte se na seznam v dolním podokně, který poskytuje každou aktivitu a každou výstrahu související s uživatelem, abyste mohli začít pochopit, jaký typ rizika uživatel představuje. Na časové ose vyberte jednotlivé řádky, abyste mohli přejít hlouběji k podrobnostem o aktivitě nebo samotné výstraze. Můžete také vybrat číslo vedle aktivity, abyste pochopili důkazy, které ovlivnily samotné skóre.Jaké je riziko pro ostatní prostředky ve vaší organizaci?

Pokud chcete zjistit, které cesty útočník může použít k získání kontroly nad jinými prostředky ve vaší organizaci, vyberte kartu Lateral movement paths( Lateral Movement Paths). I když má například uživatel, který prošetřujete, necitlivý účet, může útočník pomocí připojení k účtu zjistit citlivé účty a pokusit se o ohrožení citlivých účtů ve vaší síti. Další informace naleznete v tématu Použití laterálních cest pohybu.

Poznámka:

Je důležité si uvědomit, že zatímco stránka Uživatel poskytuje informace o zařízeních, prostředcích a účtech napříč všemi aktivitami, skóre priority šetření je součet všech rizikových aktivit a výstrah za posledních 7 dnů.

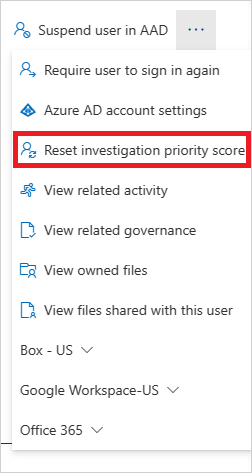

Resetování skóre uživatele

Pokud byl uživatel vyšetřen a nebyl nalezen žádný podezření na ohrožení zabezpečení, nebo z jakéhokoli důvodu chcete resetovat skóre priority šetření uživatele, můžete skóre resetovat ručně.

Na portálu Microsoft Defender v části Prostředky vyberte Identity.

Vyberte tři tečky napravo od vyšetřovaného uživatele a zvolte Resetovat skóre priority šetření. Můžete také vybrat Zobrazit stránku uživatele a pak vybrat Resetovat skóre priority šetření ze tří bodů na stránce Uživatel.

Poznámka:

Resetovat je možné pouze uživatele, kteří mají nenulové skóre priority šetření.

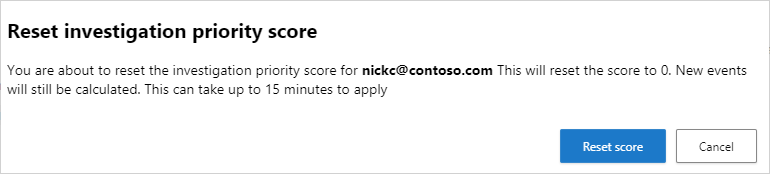

V potvrzovací okně vyberte Resetovat skóre.

Fáze 3: Další šetření uživatelů

Když prošetříte uživatele na základě výstrahy nebo pokud jste viděli výstrahu v externím systému, můžou být aktivity, které samotné nemusí být příčinou alarmu, ale když je Defender for Cloud Apps agreguje společně s dalšími aktivitami, může být upozornění indikátorem podezřelé události.

Při zkoumání uživatele chcete pokládat tyto otázky týkající se aktivit a upozornění, které vidíte:

Existuje obchodní odůvodnění, proč by tento zaměstnanec mohl tyto aktivity provádět? Pokud například někdo z marketingu přistupuje k základu kódu nebo někdo z vývoje přistupuje k databázi Finance, měli byste pokračovat s zaměstnancem a ujistit se, že se jedná o úmyslnou a odůvodněnou aktivitu.

Přejděte do protokolu aktivit, abyste pochopili, proč tato aktivita obdržela vysoké skóre, zatímco ostatní ne. Prioritu šetření můžete nastavit na Hodnotu Is set, abyste pochopili, které aktivity jsou podezřelé. Můžete například filtrovat podle priority vyšetřování pro všechny aktivity, ke kterým došlo na Ukrajině. Pak můžete zjistit, jestli byly rizikové další aktivity, ze kterých se uživatel připojil, a můžete snadno přejít k dalším podrobnostem, jako jsou nedávné neobvyklé cloudové a místní aktivity, a pokračovat v šetření.

Fáze 4: Ochrana organizace

Pokud vás šetření povede k závěru, že je uživatel ohrožen, postupujte podle těchto kroků a zmírněte riziko.

Obraťte se na uživatele – Pomocí kontaktních informací uživatele integrovaných s Defenderem pro Cloud Apps ze služby Active Directory můžete přejít k podrobnostem o jednotlivých výstrahách a aktivitách a vyřešit identitu uživatele. Ujistěte se, že je uživatel obeznámen s aktivitami.

Přímo na portálu Microsoft Defender na stránce Identities vyberte tři tečky od vyšetřovaného uživatele a zvolte, jestli se má uživatel znovu přihlásit, pozastavit ho nebo potvrdit, že je ohrožen.

V případě ohrožené identity můžete uživatele požádat o resetování hesla a zajistit, aby heslo splňovalo osvědčené postupy pro délku a složitost.

Pokud přejdete k podrobnostem výstrahy a zjistíte, že by aktivita neměla aktivovat upozornění, vyberte v zásuvce aktivity odkaz Poslat nám zpětnou vazbu, abychom měli jistotu, že náš systém upozornění vyladíme s ohledem na vaši organizaci.

Jakmile problém opravíte, zavřete výstrahu.

Viz také

Pokud narazíte na nějaké problémy, jsme tady, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu k problému s produktem, otevřete lístek podpory.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro