Konfigurace Microsoft Defender for Endpoint v Intune

Informace a postupy v tomto článku slouží ke konfiguraci integrace Microsoft Defender for Endpoint s Intune. Konfigurace zahrnuje následující obecné kroky:

- Navazte připojení mezi službami mezi Intune a Microsoft Defender for Endpoint. Toto připojení umožňuje Microsoft Defender for Endpoint shromažďovat data o riziku počítačů z podporovaných zařízení, která spravujete pomocí Intune. Projděte si požadavky na používání Microsoft Defender for Endpoint s Intune.

- K onboardingu zařízení s Microsoft Defender for Endpoint použijte zásady Intune. Onboardujete zařízení a nakonfigurujete je tak, aby komunikovala s Microsoft Defender for Endpoint a poskytovala data, která pomáhají vyhodnotit jejich úroveň rizika.

- Pomocí zásad dodržování předpisů zařízením v Intune nastavte úroveň rizika, kterou chcete povolit. Microsoft Defender for Endpoint hlásí úroveň rizika zařízení. Zařízení, která překračují povolenou úroveň rizika, se identifikují jako nedodržující předpisy.

- Pomocí zásad podmíněného přístupu můžete uživatelům zablokovat přístup k podnikovým prostředkům ze zařízení, která nedodržují předpisy.

- Pomocízásad ochrany aplikací pro Android a iOS/iPadOS nastavte úrovně rizika zařízení. Ochrana aplikací zásady fungují s zaregistrovanými i nezaregistrovanými zařízeními.

Kromě správy nastavení pro Microsoft Defender for Endpoint na zařízeních, která se registrují v Intune, můžete spravovat konfigurace zabezpečení Defenderu for Endpoint na zařízeních, která nejsou zaregistrovaná v Intune. Tento scénář se nazývá Správa zabezpečení pro Microsoft Defender for Endpoint a vyžaduje konfiguraci přepínače Povolit Microsoft Defender for Endpoint k vynucení konfigurace zabezpečení koncových bodů na Zapnuto. Další informace najdete v tématu Správa konfigurace zabezpečení MDE.

Důležité

Microsoft Intune končí podpora správy správců zařízení s Androidem na zařízeních s přístupem k Google Mobile Services (GMS) 30. srpna 2024. Po tomto datu nebude registrace zařízení, technická podpora, opravy chyb a opravy zabezpečení k dispozici. Pokud aktuálně používáte správu správce zařízení, doporučujeme před ukončením podpory přepnout na jinou možnost správy Androidu v Intune. Další informace najdete v článku Ukončení podpory pro správce zařízení s Androidem na zařízeních GMS.

Připojení Microsoft Defender for Endpoint k Intune

Prvním krokem, který provedete, je nastavení připojení mezi službou a službou mezi Intune a Microsoft Defender for Endpoint. Nastavení vyžaduje přístup správce k Centrum zabezpečení v programu Microsoft Defender i k Intune.

Stačí povolit Microsoft Defender for Endpoint jenom jednou pro každého tenanta.

Povolení Microsoft Defender for Endpoint

Otevřete portál Microsoft Defender for Endpoint na security.microsoft.com. Centrum pro správu Intune obsahuje také odkaz na portál Defenderu for Endpoint.

Přihlaste se do Centra pro správu Microsoft Intune.

Vyberte Zabezpečení> koncového bodu Microsoft Defender for Endpoint a pak vyberte Otevřít Centrum zabezpečení v programu Microsoft Defender.

Tip

Pokud je v Centru pro správu Intune stav připojení v horní části stránky Microsoft Defender for Endpoint už nastavený na Povoleno, připojení k Intune je už aktivní a v Centru pro správu se pro odkaz zobrazí jiný text uživatelského rozhraní. V tomto případě výběrem možnosti Otevřít konzolu pro správu Microsoft Defender for Endpoint otevřete Microsoft Defender portálu. Pak můžete pomocí doprovodných materiálů v následujícím kroku ověřit, že je připojení Microsoft Intunenastaveno na Zapnuto.

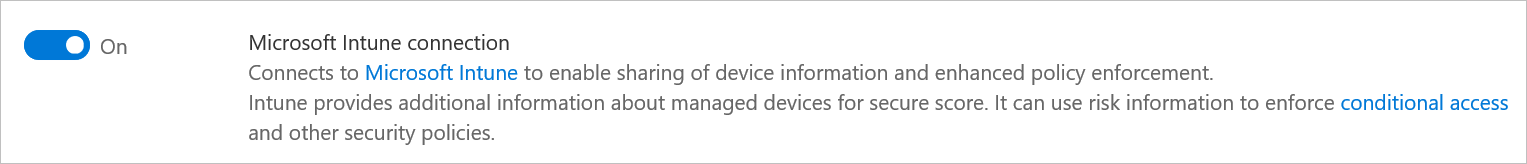

Na portálu Microsoft Defender (dříve Centrum zabezpečení v programu Microsoft Defender):

Pro Microsoft Intune připojení zvolte Zapnuto:

Vyberte Uložit předvolby.

Poznámka

Po navázání připojení se očekává, že se služby budou vzájemně synchronizovat alespoň jednou za 24 hodin. Počet dnů bez synchronizace, dokud se připojení nepovažuje za nereagující, je možné nakonfigurovat v Centru pro správu Microsoft Intune. Vyberte Zabezpečení> koncového bodu Microsoft Defender for Endpoint>Počet dní, než partner přestane reagovat.

Vraťte se na stránku Microsoft Defender for Endpoint v Centru pro správu Microsoft Intune.

Pokud chcete používat Defender for Endpoint se zásadami dodržování předpisů, nakonfigurujte pro platformy, které podporujete, v části Vyhodnocení zásad dodržování předpisů následující:

- Nastavte Připojit zařízení s Androidem na Microsoft Defender for Endpoint na Zapnuto.

- Nastavte Možnost Připojit zařízení s iOS/iPadOS na Microsoft Defender for Endpoint na Zapnuto.

- Nastavte Možnost Připojit zařízení s Windows na Microsoft Defender for Endpoint na Zapnuto.

Pokud jsou tyto konfigurace zapnuté, příslušná zařízení, která spravujete pomocí Intune, a zařízení, která v budoucnu zaregistrujete, jsou připojená k Microsoft Defender for Endpoint kvůli dodržování předpisů.

Pro zařízení s iOSem podporuje Defender for Endpoint také následující nastavení, která pomáhají zajistit posouzení ohrožení zabezpečení aplikací v Microsoft Defender for Endpoint pro iOS. Další informace o použití následujících dvou nastavení najdete v tématu Konfigurace posouzení ohrožení zabezpečení aplikací.

Povolit synchronizaci aplikací pro zařízení s iOSem: Nastavte na Zapnuto , aby defender for Endpoint mohl z Intune požadovat metadata aplikací pro iOS, která se mají použít pro účely analýzy hrozeb. Zařízení s iOSem musí být zaregistrované v MDM a během ohlášení zařízení musí poskytovat aktualizovaná data aplikací.

Odesílání úplných dat inventáře aplikací na zařízeních s iOS/iPadOS v osobním vlastnictví: Toto nastavení řídí data inventáře aplikací, která Intune sdílí s Defenderem for Endpoint, když Defender for Endpoint synchronizuje data aplikací a požádá o seznam inventáře aplikací.

Při nastavení na Zapnuto může Defender for Endpoint požádat o seznam aplikací z Intune pro zařízení s iOS/iPadOS v osobním vlastnictví. Tento seznam obsahuje nespravované aplikace a aplikace nasazené prostřednictvím Intune.

Při nastavení na Vypnuto se data o nespravovaných aplikacích nezobrazí. Intune sdílí data pro aplikace nasazené prostřednictvím Intune.

Další informace najdete v tématu Možnosti přepínače Ochrana před mobilními hrozbami.

Pokud chcete používat Defender for Endpoint se zásadami ochrany aplikací pro Android a iOS/iPadOS, nakonfigurujte v části vyhodnocení zásad Ochrana aplikací pro platformy, které používáte:

- Nastavte Možnost Připojit zařízení s Androidem na Microsoft Defender koncového bodu na Zapnuto.

- Nastavte Možnost Připojit zařízení s iOS/iPadOS na Microsoft Defender for Endpointzapnuto na Zapnuto.

Pokud chcete nastavit integrační Microsoft Defender for Endpoint pro vyhodnocení zásad dodržování předpisů a ochrany aplikací, musíte mít roli, která zahrnuje oprávnění Číst a Měnit pro ochranu před mobilními hrozbami v Intune. Tato oprávnění zahrnuje předdefinovaná role správce Endpoint Security Manageru pro Intune. Další informace o nastavení zásad dodržování předpisů MDM a nastavení zásad ochrany aplikací najdete v tématu Možnosti přepínače Ochrana před mobilními hrozbami.

Vyberte Uložit.

Tip

Když do Intune Mobile Threat Defense integrujete novou aplikaci a povolíte připojení k Intune, Intune v Microsoft Entra ID vytvoří klasické zásady podmíněného přístupu, například zásady Windows Defender atp pro zařízení. Každá aplikace MTD, kterou integrujete, včetně Microsoft Defender for Endpoint nebo našich dalších partnerů MTD, vytvoří nové klasické zásady podmíněného přístupu. Tyto zásady je možné ignorovat, ale neměly by se upravovat, odstraňovat ani zakázat.

Pokud se klasické zásady odstraní, budete muset odstranit připojení k Intune, které bylo zodpovědné za jeho vytvoření, a pak ho znovu nastavit. Tím se znovu vytvoří klasická zásada. Migrace klasických zásad pro aplikace MTD na nový typ zásad pro podmíněný přístup se nepodporuje.

Klasické zásady podmíněného přístupu pro aplikace MTD:

- Intune MTD je používá k tomu, aby zařízení byla zaregistrovaná v Microsoft Entra ID, aby měla PŘED komunikací s partnery MTD ID zařízení. ID se vyžaduje, aby zařízení a mohli úspěšně nahlásit svůj stav do Intune.

- Nemají žádný vliv na žádné jiné cloudové aplikace ani prostředky.

- Liší se od zásad podmíněného přístupu, které můžete vytvořit pro správu MTD.

- Ve výchozím nastavení nepracujte s jinými zásadami podmíněného přístupu, které používáte k vyhodnocení.

Pokud chcete zobrazit klasické zásady podmíněného přístupu, přejděte v Azure na Microsoft Entra ID>Zásady podmíněného přístupu>Classic.

Nasazování zařízení

Když v Intune povolíte podporu Microsoft Defender for Endpoint, navážete mezi Intune a Microsoft Defender for Endpoint připojení mezi službami. Zařízení spravovaná pomocí Intune pak můžete onboardovat a Microsoft Defender for Endpoint. Onboarding umožňuje shromažďování dat o úrovních rizika zařízení.

Při onboardingu zařízení nezapomeňte pro každou platformu použít nejnovější verzi Microsoft Defender for Endpoint.

Onboarding zařízení s Windows

Zásady detekce a odezvy koncových bodů (EDR). Stránka Microsoft Defender for Endpoint v Centru pro správu Intune obsahuje odkaz, který přímo otevře pracovní postup vytvoření zásad EDR, který je součástí zabezpečení koncových bodů v Intune.

Pomocí zásad EDR můžete nakonfigurovat zabezpečení zařízení bez režijních nákladů na větší část nastavení, která najdete v konfiguračních profilech zařízení. Zásady EDR můžete použít také se zařízeními připojenými k tenantovi, což jsou zařízení, která spravujete pomocí Configuration Manager.

Když nakonfigurujete zásady EDR po připojení Intune k Defenderu, nastavení zásad Microsoft Defender for Endpoint typu balíčku konfigurace klienta má novou možnost konfigurace: Automaticky z konektoru. S touto možností Intune automaticky získá onboardingový balíček (objekt blob) z vašeho nasazení Defenderu for Endpoint a nahradí nutnost ruční konfigurace onboardového balíčku.

Zásady konfigurace zařízení. Při vytváření zásad konfigurace zařízení pro onboarding zařízení s Windows vyberte šablonu Microsoft Defender for Endpoint. Když jste připojili Intune k Defenderu, Intune obdržela z Defenderu konfigurační balíček pro onboarding. Tento balíček šablona používá ke konfiguraci zařízení pro komunikaci s Microsoft Defender for Endpoint službami a ke kontrole souborů a detekci hrozeb. Nasazená zařízení také hlásí úroveň rizika Microsoft Defender for Endpoint na základě vašich zásad dodržování předpisů. Po onboardingu zařízení pomocí konfiguračního balíčku to už nemusíte dělat znovu.

Zásady skupiny nebo Microsoft Configuration Manager. Další podrobnosti o nastavení Microsoft Defender for Endpoint najdete v nasazení počítačů s Windows pomocí Microsoft Configuration Manager.

Tip

Při použití více zásad nebo typů zásad, jako jsou zásady konfigurace zařízení a zásady detekce koncových bodů a zásad reakce , ke správě stejného nastavení zařízení (například onboardingu do Defenderu for Endpoint), můžete pro zařízení vytvářet konflikty zásad. Další informace o konfliktech najdete v tématu Správa konfliktů v článku Správa zásad zabezpečení .

Vytvoření konfiguračního profilu zařízení pro onboarding zařízení s Windows

Přihlaste se do Centra pro správu Microsoft Intune.

Vyberte Zabezpečení koncových bodů>EDR >Vytvoření zásad.

V části Platforma vyberte Windows 10, Windows 11 a Windows Server.

V části Typ profilu vyberte Detekce a odpověď koncového bodu a pak vyberte Vytvořit.

Na stránce Základy zadejte název a popis profilu (volitelné) a pak zvolte Další.

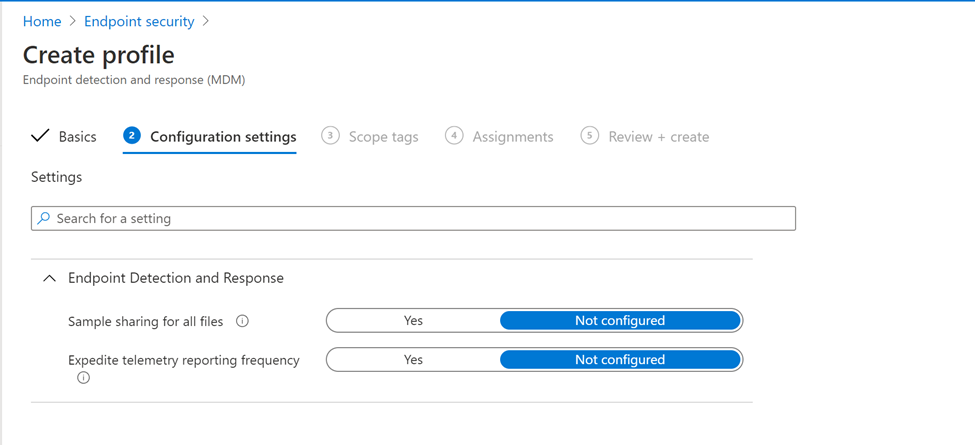

Na stránce Nastavení konfigurace nakonfigurujte následující možnosti detekce a odezvy koncového bodu:

- Microsoft Defender for Endpoint typu balíčku konfigurace klienta: Vyberte Automaticky z konektoru, pokud chcete použít balíček pro onboarding (objekt blob) z vašeho nasazení Defenderu for Endpoint. Pokud onboardujete do jiného nebo odpojeného nasazení Defenderu for Endpoint, vyberte Onboarding a vložte text ze souboru objektu blob WindowsDefenderATP.onboarding do pole Onboarding (zařízení).

- Sdílení ukázek: Vrátí nebo nastaví konfigurační parametr Microsoft Defender for Endpoint Sdílení ukázek.

- [Zastaralé] Četnost generování sestav telemetrie: U zařízení s vysokým rizikem povolte toto nastavení, aby se telemetrická data do služby Microsoft Defender for Endpoint hlásila častěji.

Poznámka

Předchozí snímek obrazovky ukazuje možnosti konfigurace po nakonfigurování připojení mezi Intune a Microsoft Defender for Endpoint. Po připojení se automaticky vygenerují podrobnosti o onboardingu a offboardingu objektů blob a přenesou se do Intune.

Pokud jste toto připojení nenakonfigurovali úspěšně, nastavení Microsoft Defender for Endpoint typu konfiguračního balíčku klienta zahrnuje jenom možnosti pro určení objektů blob pro nasazení a offboarding.

Výběrem možnosti Další otevřete stránku Značky oboru . Značky oboru jsou volitelné. Pokračujte výběrem možnosti Další .

Na stránce Přiřazení vyberte skupiny, které tento profil obdrží. Další informace o přiřazování profilů najdete v tématu Přiřazení profilů uživatelů a zařízení.

Když nasadíte do skupin uživatelů, musí se uživatel před použitím zásad přihlásit k zařízení a zařízení může onboardovat do Defenderu for Endpoint.

Vyberte Další.

Až budete na stránce Zkontrolovat a vytvořit hotovi, zvolte Vytvořit. Nový profil se zobrazí v seznamu, když vyberete typ zásady pro profil, který jste vytvořili. OK a potom vytvořit , aby se změny uložily, čímž se profil vytvoří.

Onboarding zařízení se systémem macOS

Po navázání připojení mezi službou a službou mezi Intune a Microsoft Defender for Endpoint můžete zařízení s macOS připojit k Microsoft Defender for Endpoint. Onboarding nakonfiguruje zařízení tak, aby komunikovali s koncovým bodem Microsoft Defender, který pak shromažďuje data o úrovni rizika zařízení.

Pokyny ke konfiguraci Intune najdete v tématu Microsoft Defender for Endpoint pro macOS.

Další informace o Microsoft Defender for Endpoint pro Mac včetně novinek v nejnovější verzi najdete v tématu Microsoft Defender for Endpoint pro Mac v dokumentaci k zabezpečení Microsoftu 365.

Onboarding zařízení s Androidem

Po navázání připojení mezi službou a službou mezi Intune a Microsoft Defender for Endpoint můžete zařízení s Androidem připojit k Microsoft Defender for Endpoint. Onboarding nakonfiguruje zařízení tak, aby komunikovali s Defenderem for Endpoint, který pak shromažďuje data o úrovni rizika zařízení.

Pro zařízení s Androidem neexistuje konfigurační balíček. Požadavky a pokyny k onboardingu pro Android najdete v Microsoft Defender for Endpoint dokumentaci k přehledu Microsoft Defender for Endpoint pro Android.

U zařízení s Androidem můžete také pomocí zásad Intune upravit Microsoft Defender for Endpoint na Androidu. Další informace najdete v tématu Microsoft Defender for Endpoint webová ochrana.

Onboarding zařízení s iOS/iPadOS

Po navázání připojení mezi službou a službou mezi Intune a Microsoft Defender for Endpoint můžete zařízení s iOS/iPadOS připojit k Microsoft Defender for Endpoint. Onboarding nakonfiguruje zařízení tak, aby komunikovali s Defenderem for Endpoint, který pak shromažďuje data o úrovni rizika zařízení.

Pro zařízení se systémem iOS/iPadOS neexistuje konfigurační balíček. Místo toho najdete v tématu Přehled Microsoft Defender for Endpoint pro iOS v dokumentaci k Microsoft Defender for Endpoint a pokyny k onboardingu pro iOS/iPadOS.

U zařízení se systémem iOS/iPadOS (v režimu pod dohledem) existuje díky zvýšeným možnostem správy, které platforma poskytuje na těchto typech zařízení, specializované schopnosti. Aby aplikace Defender tyto možnosti využila, potřebuje vědět, jestli je zařízení v režimu pod dohledem. Intune umožňuje nakonfigurovat aplikaci Defender pro iOS prostřednictvím zásad App Configuration (pro spravovaná zařízení), které by měly být osvědčeným postupem cílit na všechna zařízení s iOSem. Další informace najdete v tématu Dokončení nasazení pro zařízení pod dohledem.

Přihlaste se do Centra pro správu Microsoft Intune.

Vyberte Aplikace>Zásady> konfigurace aplikací + Přidat a pak v rozevíracím seznamu vyberteSpravovaná zařízení.

Na stránce Základy zadejte Název a popis (volitelné) profilu, vyberte Platforma jako iOS/iPadOS a pak zvolte Další.

Jako Microsoft Defender pro iOS vyberte Cílová aplikace.

Na stránce Nastavení nastavte konfigurační klíč jako issupervised a pak jako řetězectyp hodnoty s hodnotou konfigurace{{issupervised}}.

Výběrem možnosti Další otevřete stránku Značky oboru . Značky oboru jsou volitelné. Pokračujte výběrem možnosti Další .

Na stránce Přiřazení vyberte skupiny, které tento profil obdrží. Pro tento scénář je osvědčeným postupem cílit na Všechna zařízení. Další informace o přiřazování profilů najdete v tématu Přiřazení profilů uživatelů a zařízení.

Když nasazujete zásady skupinám uživatelů, musí se uživatel přihlásit k zařízení, než se zásady uplatní.

Vyberte Další.

Až budete na stránce Zkontrolovat a vytvořit hotovi, zvolte Vytvořit. Nový profil se zobrazí v seznamu konfiguračních profilů.

Pro zařízení se systémem iOS/iPadOS (v režimu pod dohledem) navíc tým Defenderu pro iOS zpřístupnil vlastní profil .mobileconfig pro nasazení na zařízení s iPadem nebo iOS. Profil .mobileconfig se používá k analýze síťového provozu, aby se zajistilo bezpečné procházení webu – funkce Defenderu pro iOS.

Stáhněte si profil .mobile, který je hostovaný tady: https://aka.ms/mdatpiossupervisedprofile.

Přihlaste se do Centra pro správu Microsoft Intune.

VyberteKonfigurace>zařízení> Na kartě Zásady vyberte + Vytvořit.

V části Platforma vyberte iOS/iPadOS.

V části Typ profilu vyberte Vlastní a pak vyberte Vytvořit.

Na stránce Základy zadejte název a popis profilu (volitelné) a pak zvolte Další.

Zadejte název konfiguračního profilu a vyberte soubor, který

.mobileconfigchcete nahrát.Výběrem možnosti Další otevřete stránku Značky oboru . Značky oboru jsou volitelné. Pokračujte výběrem možnosti Další .

Na stránce Přiřazení vyberte skupiny, které tento profil obdrží. Pro tento scénář je osvědčeným postupem cílit na Všechna zařízení. Další informace o přiřazování profilů najdete v tématu Přiřazení profilů uživatelů a zařízení.

Když nasadíte do skupin uživatelů, musí se uživatel před tím, než se zásady uplatní, přihlásit k zařízení.

Vyberte Další.

Až budete na stránce Zkontrolovat a vytvořit hotovi, zvolte Vytvořit. Nový profil se zobrazí v seznamu konfiguračních profilů.

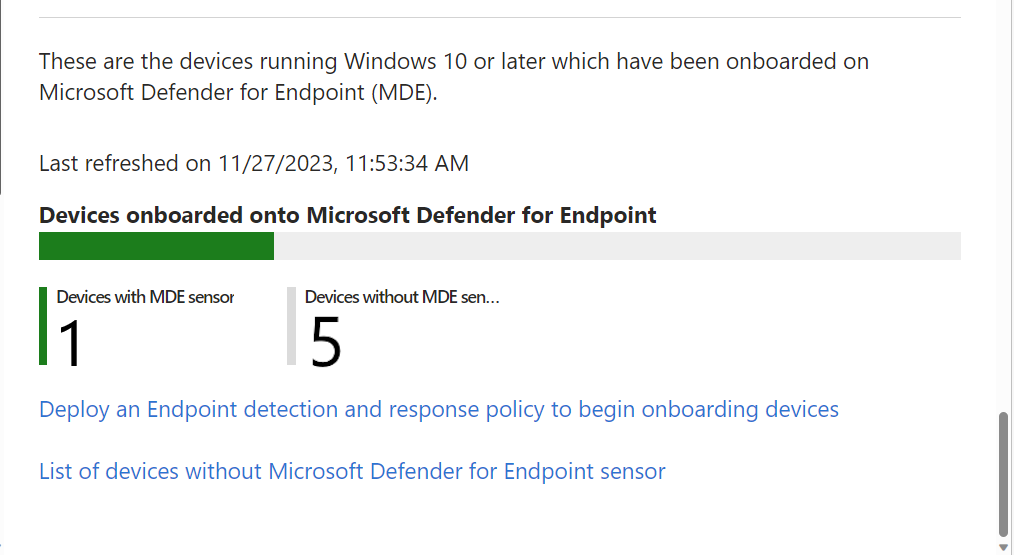

Zobrazení počtu zařízení, která jsou onboardována do Microsoft Defender for Endpoint

Pokud chcete zobrazit nasazená zařízení z Microsoft Defender for Endpoint na stránce konektoru Microsoft Defender for Endpoint, potřebujete roli Intune, která zahrnuje čtení pro Microsoft Defender oprávnění Advanced Threat Protection.

Vytvoření a přiřazení zásad dodržování předpisů pro nastavení úrovně rizika zařízení

U zařízení s Androidem, iOS/iPadOS a Windows určují zásady dodržování předpisů úroveň rizika, kterou považujete pro zařízení za přijatelnou.

Pokud nemáte zkušenosti s vytvářením zásad dodržování předpisů, odkažte si postup Vytvoření zásady z článku Vytvoření zásady dodržování předpisů v Microsoft Intune. Následující informace jsou specifické pro konfiguraci Microsoft Defender for Endpoint v rámci zásad dodržování předpisů.

Přihlaste se do Centra pro správu Microsoft Intune.

VyberteDodržování předpisůzařízením>. Na kartě Zásady vyberte + Vytvořit zásadu.

V rozevíracím seznamu Platforma vyberte jednu z následujících možností:

- Správce zařízení s Androidem

- Android Enterprise

- iOS/iPadOS

- Windows 10 a novější

Pak vyberte Vytvořit.

Na kartě Základy zadejte Název , který vám pomůže tuto zásadu později identifikovat. Můžete také zadat Popis.

Na kartě Nastavení dodržování předpisů rozbalte kategorii Microsoft Defender for Endpoint a nastavte možnost Vyžadovat, aby zařízení mělo nebo mělo skóre rizika počítače na upřednostňovanou úroveň.

Klasifikace úrovně hrozeb se určují podle Microsoft Defender for Endpoint.

- Vymazat: Tato úroveň je nejbezpečnější. Zařízení nemůže mít žádné existující hrozby a stále přistupovat k prostředkům společnosti. Pokud se najdou nějaké hrozby, vyhodnotí se zařízení jako nedodržující předpisy. (Microsoft Defender for Endpoint používá hodnotu Secure.)

- Nízká: Zařízení je kompatibilní, pokud existují pouze hrozby nízké úrovně. Zařízení se střední nebo vysokou úrovní hrozeb nedodržují předpisy.

- Střední: Zařízení je kompatibilní, pokud jsou hrozby, které se na zařízení nacházejí, nízké nebo střední. Pokud jsou zjištěny hrozby vysoké úrovně, zařízení se určí jako nedodržující předpisy.

- Vysoká: Tato úroveň je nejméně bezpečná a umožňuje všechny úrovně hrozeb. Zařízení s vysokou, střední nebo nízkou úrovní hrozeb se považují za vyhovující.

Dokončete konfiguraci zásad, včetně jejich přiřazení k příslušným skupinám.

Vytvoření a přiřazení zásad ochrany aplikací pro nastavení úrovně rizika zařízení

Pomocí postupu vytvořte zásady ochrany aplikací pro iOS/iPadOS nebo Android a na stránkách Aplikace, Podmíněné spuštění a Přiřazení použijte následující informace:

Aplikace: Vyberte aplikace, na které chcete cílit zásadami ochrany aplikací. Pro tuto sadu funkcí se tyto aplikace zablokují nebo selektivně vymažou na základě posouzení rizik zařízení od vybraného dodavatele ochrany před mobilními hrozbami.

Podmíněné spuštění: V části Podmínky zařízení vyberte pomocí rozevíracího seznamu maximální povolenou úroveň ohrožení zařízení.

Možnosti pro hodnotu na úrovni hrozby:

- Zabezpečeno: Tato úroveň je nejbezpečnější. Zařízení nemůže obsahovat žádné hrozby a stále přistupovat k prostředkům společnosti. Pokud se najdou nějaké hrozby, vyhodnotí se zařízení jako nedodržující předpisy.

- Nízká: Zařízení je kompatibilní, pokud se vyskytují pouze hrozby nízké úrovně. Cokoli vyššího nastaví zařízení do nevyhovujícího stavu.

- Střední: Zařízení je kompatibilní, pokud jsou hrozby nalezené na zařízení nízké nebo střední úrovně. Pokud jsou zjištěny hrozby vysoké úrovně, zařízení se určí jako nedodržující předpisy.

- Vysoká: Tato úroveň je nejméně bezpečná a umožňuje všechny úrovně hrozeb, a to pomocí ochrany před mobilními hrozbami pouze pro účely hlášení. Zařízení musí mít aplikaci MTD aktivovanou pomocí tohoto nastavení.

Možnosti akce:

- Blokovat přístup

- Vymazání dat

Přiřazení: Přiřaďte zásadu skupinám uživatelů. U zařízení používaných členy skupiny se prostřednictvím ochrany aplikací Intune vyhodnocuje přístup k podnikovým datům v cílových aplikacích.

Důležité

Pokud vytvoříte zásadu ochrany aplikací pro libovolnou chráněnou aplikaci, vyhodnotí se úroveň hrozby zařízení. V závislosti na konfiguraci se zařízení, která nesplňují přijatelnou úroveň, buď zablokují, nebo selektivně vymažou prostřednictvím podmíněného spuštění. Pokud se zablokuje, bude jim zabráněno v přístupu k podnikovým prostředkům, dokud se hrozba na zařízení nevyřeší a nenahlásí do Intune zvoleným dodavatelem MTD.

Vytvoření zásady podmíněného přístupu

Zásady podmíněného přístupu můžou pomocí dat z Microsoft Defender for Endpoint blokovat přístup k prostředkům pro zařízení, která překračují vámi nastavenou úroveň hrozeb. Ze zařízení můžete zablokovat přístup k podnikovým prostředkům, jako je SharePoint nebo Exchange Online.

Tip

Podmíněný přístup je technologie Microsoft Entra. Uzel podmíněného přístupu, který se nachází v Centru pro správu Microsoft Intune, je uzel z Microsoft Entra.

Přihlaste se do Centra pro správu Microsoft Intune.

Vyberte Zabezpečení >koncového boduPodmíněný přístup>Vytvořit novou zásadu. Vzhledem k tomu, že Intune představuje uživatelské rozhraní vytváření zásad pro podmíněný přístup z Azure Portal, toto rozhraní se liší od pracovního postupu vytváření zásad, který možná znáte.

Zadejte název zásady.

V části Uživatelé pomocí karet Zahrnout a Vyloučit nakonfigurujte skupiny, které budou tuto zásadu přijímat.

V části Cílové prostředky nastavte Možnost Vybrat, na co se tato zásada vztahuje na cloudové aplikace a pak zvolte, které aplikace se mají chránit. Například zvolte Vybrat aplikace a pak v části Vybrat vyhledejte a vyberte Office 365 SharePointu Online a Office 365 Exchange Online.

V části Podmínky vyberte Klientské aplikace a pak nastavte Konfigurovat na Ano. Pak zaškrtněte políčka Prohlížeče a Mobilní aplikace a desktopoví klienti. Pak vyberte Hotovo a uložte konfiguraci klientské aplikace.

V části Udělení nakonfigurujte tuto zásadu tak, aby se použila na základě pravidel dodržování předpisů zařízením. Příklady:

- Vyberte Udělit přístup.

- Zaškrtněte políčko Vyžadovat označení zařízení jako vyhovující předpisům.

- Vyberte Vyžadovat všechny vybrané ovládací prvky. Zvolte Vybrat a uložte konfiguraci Udělit.

V části Povolit zásadu vyberte Zapnuto a potom Vytvořit a uložte změny.

Další kroky

- Konfigurace nastavení Microsoft Defender for Endpoint v Androidu

- Monitorování dodržování předpisů z hlediska úrovní rizik

Další informace najdete v dokumentaci k Intune:

- Použití úloh zabezpečení se správou ohrožení zabezpečení defenderu for Endpoints k nápravě problémů na zařízeních

- Začínáme se zásadami dodržování předpisů zařízením

- přehled zásad Ochrana aplikací

Další informace najdete v dokumentaci k Microsoft Defender for Endpoint:

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro